使用 Azure VNG 模擬遠端網路連線

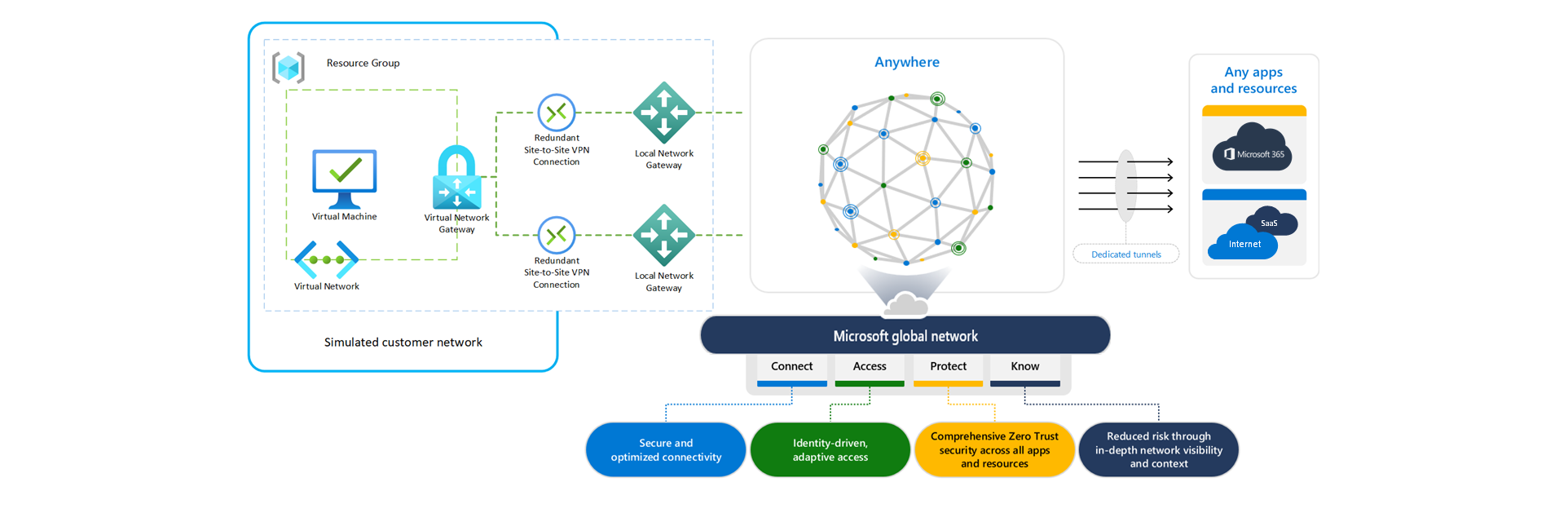

組織可能會想要將 Microsoft Entra 網際網路存取的功能延伸至整個網路,而非只是他們可以在其上方安裝全球安全存取用戶端的個別裝置。 本文說明如何將這些功能延伸至雲端中裝載的 Azure 虛擬網路。 類似的準則也可以套用至客戶的內部部署網路設備。

必要條件

若要完成此程序中的步驟,請先準備好下列先決條件:

- Azure 訂用帳戶,以及在 Azure 入口網站中建立資源的權限。

- 對站對站 VPN 連線 (部分機器翻譯) 的基本了解。

- 已指派全球安全存取管理員 (部分機器翻譯) 角色的 Microsoft Entra 租用戶。

虛擬網路的元件

在 Azure 中建置此功能可讓組織了解 Microsoft Entra 網際網路存取在更廣泛實作中運作的方式。 我們在 Azure 中建立的資源會以下列方式對應至內部部署概念:

| Azure 資源 | 傳統內部部署元件 |

|---|---|

| 虛擬網路 | 您的內部部署 IP 位址空間 |

| 虛擬網路閘道 | 您的內部部署路由器,有時稱為客戶內部部署裝置 (CPE) |

| 區域網路閘道 | 路由器 (Azure 虛擬網路閘道) 建立 IPsec 通道的目標 Microsoft 閘道 |

| [連接] | 在虛擬網路閘道與區域網路閘道之間建立的 IPsec VPN 通道 |

| 虛擬機器 | 內部部署網路上的用戶端裝置 |

在本文件中,我們會使用下列預設值。 您可以根據您自己的需求設定這些設定。

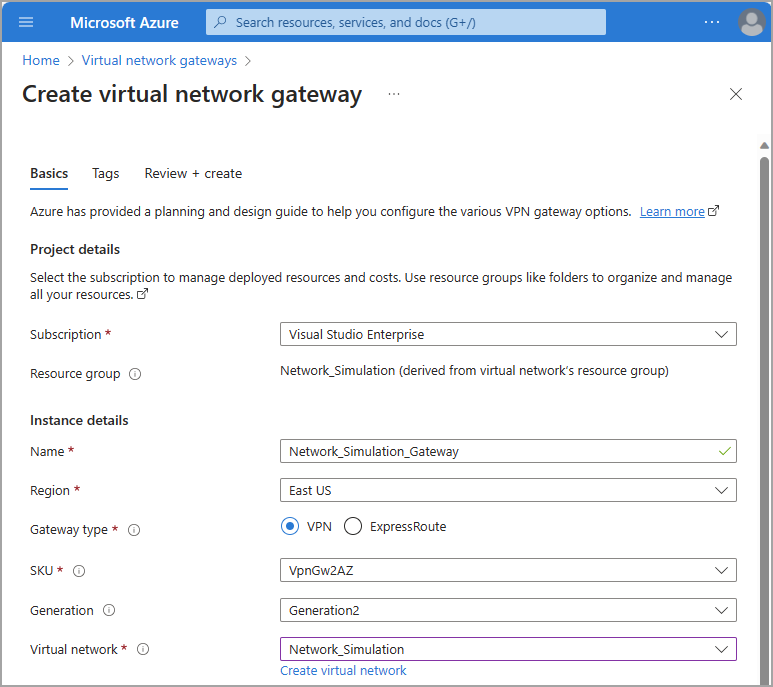

- 訂用帳戶:Visual Studio Enterprise

- 資源群組名稱:Network_Simulation

- 區域:美國東部

高階步驟

在 Azure 入口網站和 Microsoft Entra 系統管理中心中,已完成模擬與 Azure 虛擬網路遠端網路連線的步驟。 開啟多個索引標籤可能很有幫助,讓您可以輕鬆地在索引標籤之間切換。

建立虛擬資源之前,您需要資源群組和虛擬網路,才能在整個下列各節中使用。 如果您已經設定測試資源群組和虛擬網路,則可以從步驟 3 開始。

- 建立資源群組 (Azure 入口網站)

- 建立虛擬網路 (Azure 入口網站)

- 建立虛擬網路閘道 (Azure 入口網站)

- 使用裝置連結建立遠端網路 (Microsoft Entra 系統管理中心)

- 建立區域網路閘道 (Azure 入口網站)

- 建立站對站 (S2S) VPN 連線 (Azure 入口網站)

- 驗證連線能力 (兩者)

建立資源群組

建立資源群組以包含所有必要的資源。

- 以能夠建立資源的權限登入 Azure 入口網站。

- 瀏覽至 [資源群組]。

- 選取 建立。

- 選取您的 [訂用帳戶] 和 [區域],並提供 [資源群組] 的名稱。

- 選取 [檢閱 + 建立]。

- 確認詳細資料,然後選取 [建立]。

![[建立資源群組] 欄位的螢幕擷取畫面。](media/how-to-simulate-remote-network/create-azure-resource-group.png)

建立虛擬網路

在新的資源群組內建立虛擬網路。

- 從 Azure 入口網站瀏覽至 [虛擬網路]。

- 選取 建立。

- 選取您剛才建立的資源群組。

- 為您的網路提供虛擬網路名稱。

- 保留其他欄位的預設值。

- 選取 [檢閱 + 建立]。

- 選取 建立。

![[建立虛擬網路] 欄位的螢幕擷取畫面。](media/how-to-simulate-remote-network/create-azure-virtual-network.png)

建立虛擬網路閘道

在新的資源群組內建立虛擬網路閘道。

從 Azure 入口網站瀏覽至虛擬網路閘道。

選取 建立。

為您的虛擬網路閘道提供 [名稱],然後選取適當的區域。

選取您在上一節中建立的 [虛擬網路]。

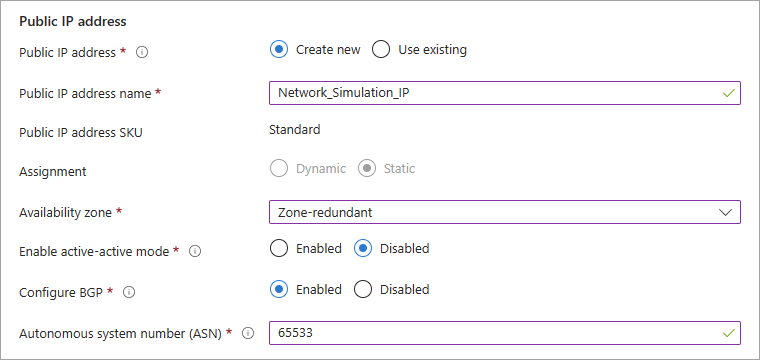

建立公用 IP 位址,並提供其描述性名稱。

- 選擇性:如果您想要次要 IPsec 通道,請在 [第二個公用 IP 位址] 區段下建立另一個公用 IP 位址,並為其命名。 如果您建立第二個 IPsec 通道,則必須在建立遠端網路步驟中建立兩個裝置連結。

- 如果您不需要第二個公用 IP 位址,請將 [啟用主動-主動模式] 設定為 [已停用]。

- 本文中的範例會使用單一 IPsec 通道。

選取 [可用性區域]。

將 [設定 BGP] 設定為 [已啟用]。

將 [自發系統編號 (ASN)] 設定為適當的值。 如需無法使用的保留值,請參閱有效的 ASN 值清單。

保留所有其他設定為其預設值或空白。

選取 [檢閱 + 建立]。 確認您的設定。

選取 建立。

注意

虛擬網路閘道可能需要幾分鐘的時間才能部署和建立。 您可以在建立虛擬網路閘道時開始進行下一節,但您需要虛擬網路閘道的公用 IP 位址才能完成下一個步驟。

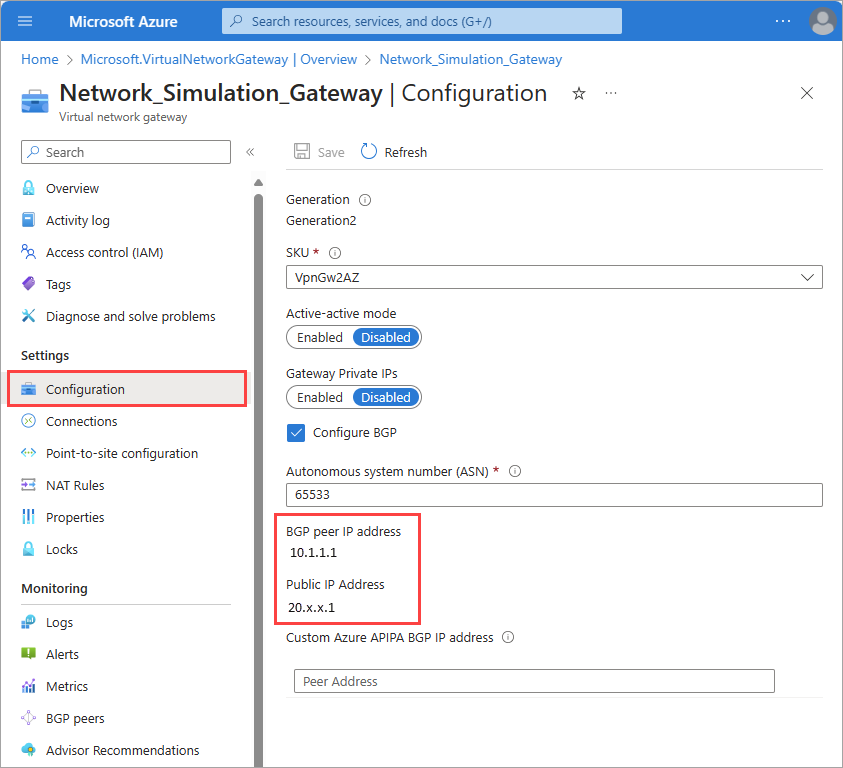

若要檢視這些 IP 位址,請在部署虛擬網路閘道後瀏覽至其 [設定] 頁面。

建立遠端網路

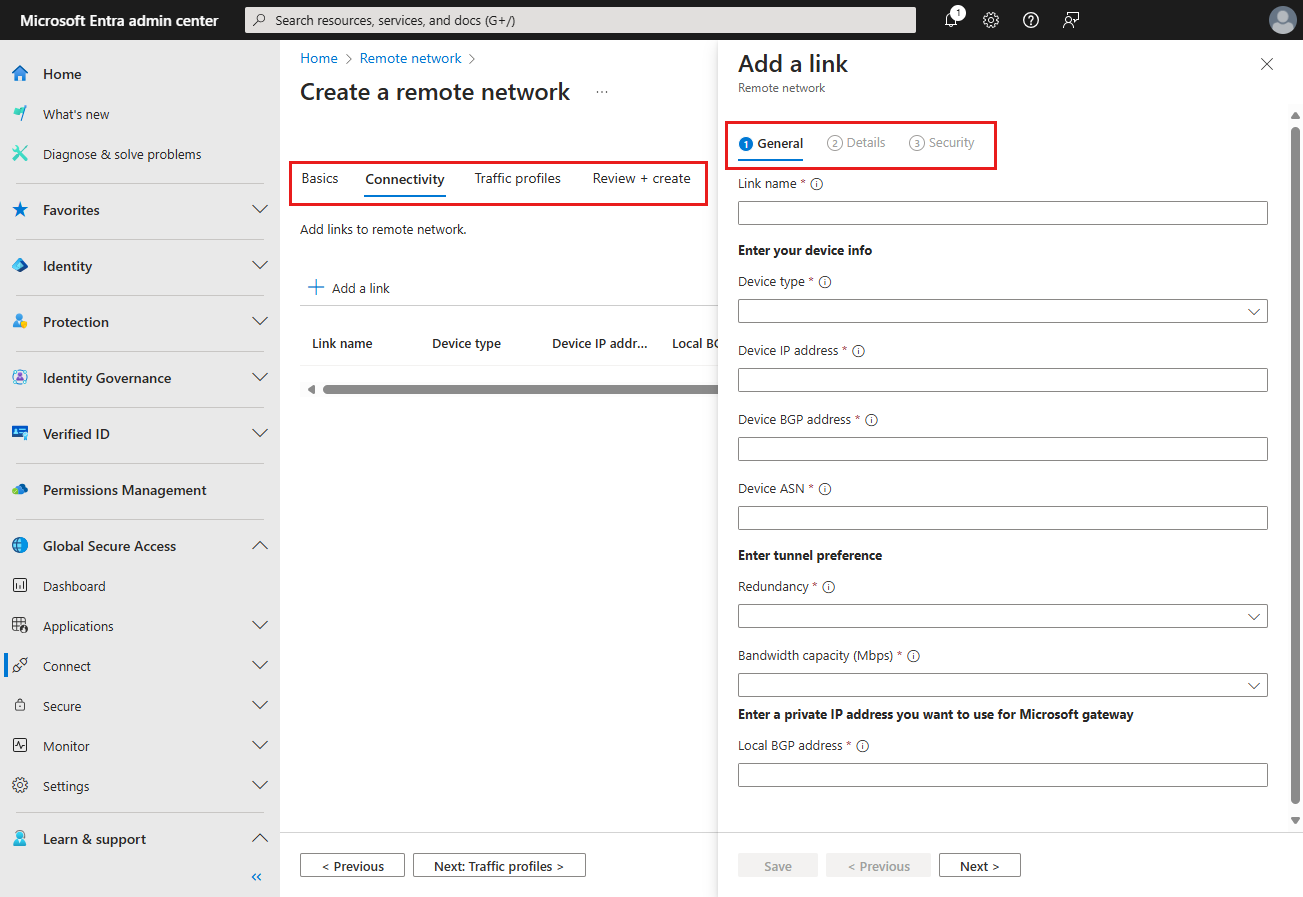

建立遠端網路的程序會在 Microsoft Entra 系統管理中心完成。 您輸入資訊的位置有兩組索引標籤。

下列步驟提供使用全球安全存取建立遠端網路所需的基本資訊。 這兩個不同的文章會更詳細地涵蓋此程序。 有數個詳細資料很容易混淆,因此請檢閱下列文章以取得詳細資訊:

區域備援

建立全球安全存取的遠端網路之前,請花點時間檢閱有關備援的兩個選項。 遠端網路可以使用或不使用備援來建立。 您可以透過兩種方式新增備援:

- 在 Microsoft Entra 系統管理中心建立裝置連結時,選擇 [區域備援]。

- 在此案例中,我們會在建立遠端網路時所挑選的相同資料中心區域內,在不同的可用性區域中為您建立另一個閘道。

- 在此案例中,您只需要虛擬網路閘道上的一個公用 IP 位址。

- 兩個 IPSec 通道是從路由器的相同公用 IP 位址建立到不同可用性區域中的不同 Microsoft 閘道。

- 在 Azure 入口網站中建立次要公用 IP 位址,並在 Microsoft Entra 系統管理中心建立兩個具有不同公用 IP 位址的裝置連結。

- 您可以在 Microsoft Entra 系統管理中心將裝置連結新增至遠端網路時,選擇 [無備援]。

- 在此案例中,您需要虛擬網路閘道上的主要和次要公用 IP 位址。

建立遠端網路並新增裝置連結

在本文中,我們會選擇區域備援路徑。

提示

本機 BGP 位址必須是私人 IP 位址,且位於與虛擬網路閘道相關聯之虛擬網路的位址空間之外。 例如,如果虛擬網路的位址空間是 10.1.0.0/16,則可以使用 10.2.0.0 作為本機 BGP 位址。

如需無法使用的保留值,請參閱有效的 BGP 位址清單。

- 以全球安全存取管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [全球安全存取]>[連線]>[遠端網路]。

- 選取 [建立遠端網路] 按鈕,然後在 [基本] 索引標籤上提供下列詳細資料:

- 名稱

- 區域

![用於建立遠端網路的 [基本] 索引標籤螢幕擷取畫面。](media/how-to-simulate-remote-network/create-basics-tab.png)

在 [連線能力] 索引標籤上,選取 [新增連結]。

在 [新增連結 - 一般] 索引標籤上,輸入下列詳細資料:

- 連結名稱:您的客戶內部部署設備 (CPE) 的名稱。

- 裝置類型:從下拉式清單中選擇裝置選項。

- 裝置 IP 位址:CPE (客戶駐地設備) 裝置的公用 IP 位址。

- 裝置 BGP 位址:輸入 CPE 的 BGP IP 位址。

- 此位址會輸入為 CPE 上的本機 BGP IP 位址。

- 裝置 ASN:提供 CPE 自發的系統編號 (ASN)。

- 兩個網路閘道之間已啟用 BGP 的連線要求這兩個閘道具有不同的 ASN。

- 如需詳細資訊,請參閱遠端網路設定一文的有效的 ASN 小節。

- 備援:針對您的 IPSec 通道選取 [無備援] 或 [區域備援]。

- 區域備援本機 BGP 位址:此選用欄位只會在您選取 [區域備援] 時顯示。

- 輸入 BGP IP 位址,其「不」屬於您的 CPE 所在的內部部署網路,且不同於裝置 BGP 位址。

- 頻寬容量 (Mbps):指定通道頻寬。 可用的選項為 250、500、750 和 1,000 Mbps。

- 本機 BGP 位址:輸入 BGP IP 位址,其不屬於 CPE 所在的內部部署網路。

- 例如,若您的內部部署網路是 10.1.0.0/16,則可以使用 10.2.0.4 作為本機 BGP 位址。

- 此位址會輸入為對等 BGPCPE 上的 IP 位址。

- 如需無法使用的保留值,請參閱有效的 BGP 位址清單。

![[新增連結] - [一般] 索引標籤的螢幕擷取畫面,其中每個欄位中都包含範例。](media/how-to-simulate-remote-network/virtual-network-device-link-details.png)

在 [新增連結 - 詳細資料] 索引標籤上,除非您先前已選取不同的選項,否則請保留選取的預設值,然後選取 [下一步] 按鈕。

在 [新增連結 - 安全性] 索引標籤上,輸入預先共用金鑰 (PSK),然後選取 [儲存] 按鈕。 您會返回主要的一組 [建立遠端網路] 索引標籤。

在 [流量設定檔] 索引標籤上,選取適當的流量轉送設定檔。

選取 [檢閱 + 建立] 按鈕。

如果一切看起來都正確,請選取 [建立遠端網路] 按鈕。

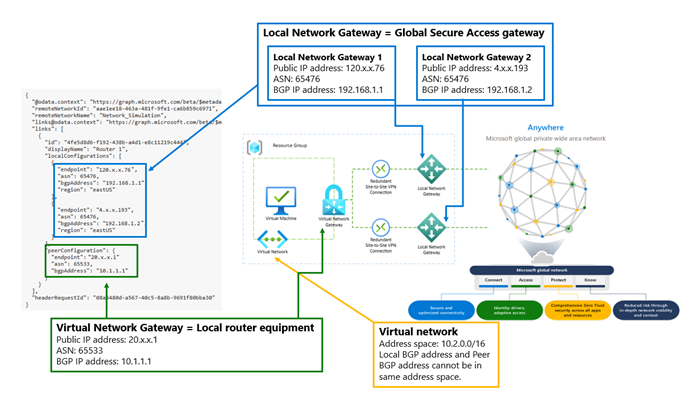

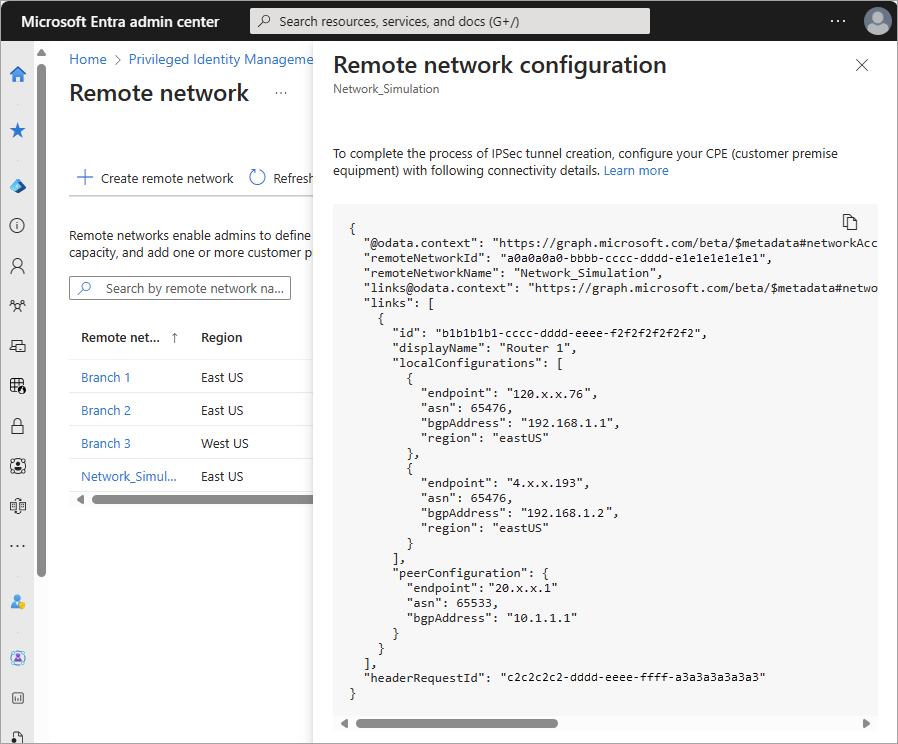

檢視連線能力設定

建立遠端網路並新增裝置連結之後,即可在 Microsoft Entra 系統管理中心取得設定詳細資料。 您需要此設定中的數個詳細資料,才能完成下一個步驟。

瀏覽至 [全球安全存取]>[連線]>[遠端網路]。

在資料表右側的最後一個資料行中,選取您所建立遠端網路的 [檢視組態]。 組態會顯示為 JSON Blob。

從開啟的面板中,尋找並儲存 Microsoft 的公用 IP 位址

endpoint、asn和bgpAddress。- 這些詳細資料是用來在下一個步驟中設定連線能力。

- 如需檢視這些詳細資料的詳細資訊,請參閱設定客戶內部部署設備。

下圖會將這些組態詳細資料的主要詳細資料與模擬遠端網路中的角色相互關聯。 圖表的文字描述會遵循影像。

圖表的中心描述資源群組,其中包含連線至虛擬網路的虛擬機器。 然後,虛擬網路閘道會透過站對站備援 VPN 連線,以連線至區域網路閘道。

連線詳細資料的螢幕擷取畫面已醒目提示兩個區段。 下方 localConfigurations 的第一個醒目提示區段包含全球安全存取閘道的詳細資料,也就是您的區域網路閘道。

區域網路閘道 1

- 公用 IP 位址/端點:120.x.x.76

- ASN:65476

- BGP IP 位址/bgpAddress:192.168.1.1

區域網路閘道 2

- 公用 IP 位址/端點:4.x.x.193

- ASN:65476

- BGP IP 位址/bgpAddress:192.168.1.2

peerConfiguration 底下的第二個醒目提示區段包含虛擬網路閘道的詳細資料,也就是您的本機路由器設備。

虛擬網路閘道

- 公用 IP 位址/端點:20.x.x.1

- ASN:65533

- BGP IP 位址/bgpAddress:10.1.1.1

另一個圖說文字會指向您在資源群組中建立的虛擬網路。 虛擬網路的位址空間是 10.2.0.0/16。 本機 BGP 位址和對等 BGP 位址不能位於相同的地址空間中。

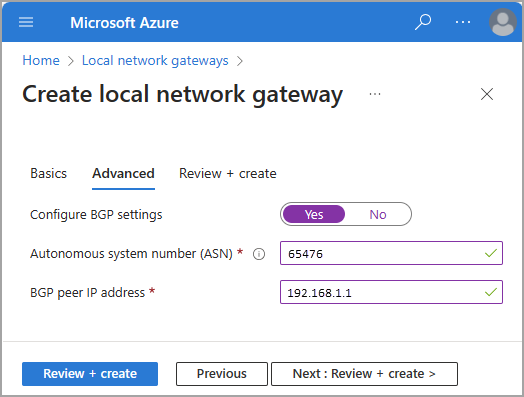

建立區域網路閘道

此步驟會在 Azure 入口網站中完成。 需要上一個步驟中的數個詳細資料才能完成此步驟。

如果您在 Microsoft Entra 系統管理中心內建立裝置連結時選取 [無備援],則只需要建立一個區域網路閘道。

如果您選取 [區域備援],則需要建立兩個區域網路閘道。 您的裝置連結在 localConfigurations 中有兩組 endpoint、asn 和 bgpAddress。 這項資訊是在 Microsoft Entra 系統管理中心針對該遠端網路檢視組態詳細資料中提供。

從 Azure 入口網站瀏覽至 [區域網路閘道]。

選取 建立。

選取先前建立的 [資源群組]。

選取適當的區域。

為您的區域網路閘道提供 [名稱]。

針對 [端點],選取 [IP 位址],然後提供 Microsoft Entra 系統管理中心所提供的

endpointIP 位址。選取 [下一步: 進階]。

將 [設定 BGP] 設定為 [是]。

從 [檢視組態詳細資料] 的

localConfigurations區段輸入 [自發的系統編號 (ASN)]。- 請參閱檢視連線設定一節中圖形的區域網路閘道一節。

從 [檢視組態] 詳細資料的

localConfigurations區段輸入 [BGP 對等 IP 位址]。

選取 [檢閱 + 建立],並確認您的設定。

選取 建立。

如果您使用區域備援,請重複這些步驟,以建立另一個具有第二組值的區域網路閘道。

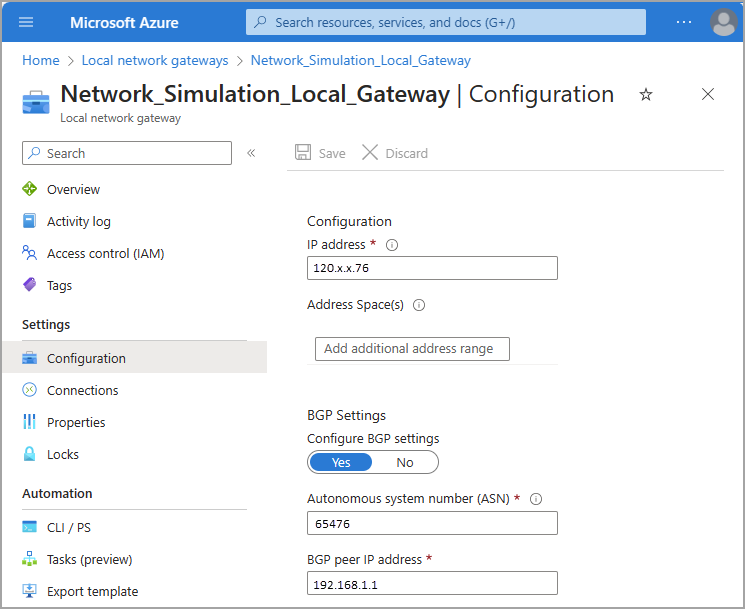

瀏覽至 [組態] 以檢閱區域網路閘道的詳細資料。

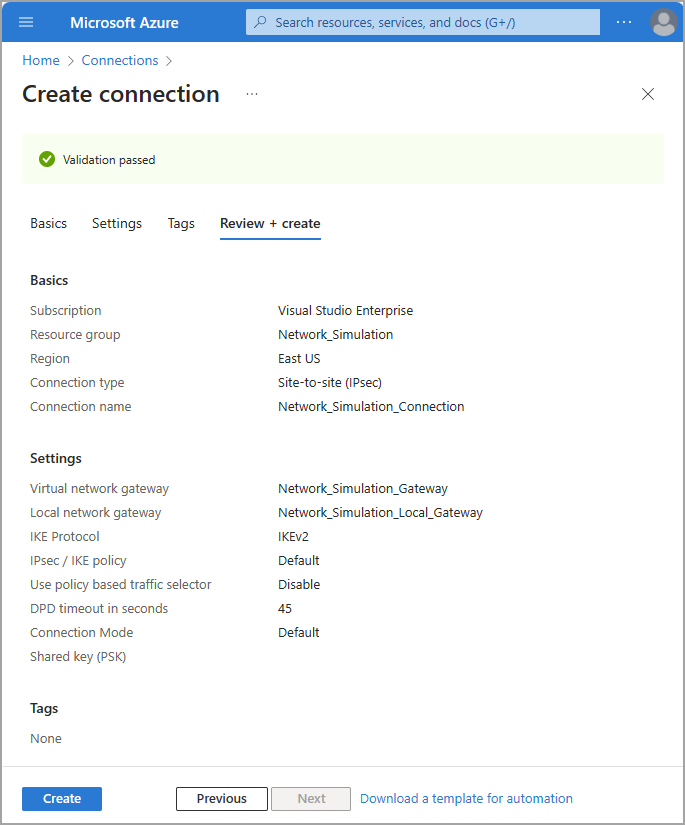

建立站對站 (S2S) VPN 連線

此步驟會在 Azure 入口網站中完成。 如果您建立第二個閘道,則必須在這裡建立兩個連線,一個用於主要和次要閘道。 針對此步驟,除非另有說明,否則請將所有設定保持為預設值。

- 從 Azure 入口網站瀏覽至 [連線]。

- 選取 建立。

- 選取先前建立的 [資源群組]。

- 在 [連線類型] 下,選取 [站對站 (IPsec)]。

- 為連線提供 [名稱],然後選取適當的 [區域]。

- 選取 [下一步:設定]。

- 選取您先前建立的 [虛擬網路閘道] 和 [區域網路閘道]。

- 輸入您在上一個步驟中建立裝置連結時輸入的相同 [共用金鑰 (PSK)]。

- 選取 [啟用 BGP] 的方塊。

- 選取 [檢閱 + 建立]。 確認您的設定。

- 選取 建立。

重複這些步驟以建立另一個與第二個區域網路閘道的連線。

驗證連線能力

若要確認連線能力,您需要模擬流量。 其中一種方法是建立虛擬機器 (VM) 來起始流量。

使用虛擬機器模擬流量

此步驟會建立 VM,並起始 Microsoft 服務的流量。 除非另有說明,否則請將所有設定保留為預設值。

- 從 Azure 入口網站瀏覽至 [虛擬機器]。

- 選取 [建立] > [Azure 虛擬機器]。

- 選取先前建立的 [資源群組]。

- 提供 [虛擬機器名稱]。

- 選取您想要使用的映像,在此範例中,我們選擇 [Windows 11 專業版,版本 22H2 - x64 Gen2]

- 針對此測試,請選取 [使用 Azure 現成折扣執行]。

- 為您的 VM 提供 [使用者名稱] 和 [密碼]。

- 確認您擁有合格的 Windows 10/11 授權,並在頁面底部擁有多租用戶主控權限。

- 移至 [網路] 索引標籤。

- 選取先前建立的 [虛擬網路]。

- 移至 [管理] 索引標籤

- 選取 [使用 Microsoft Entra ID 登入] 方塊。

- 選取 [檢閱 + 建立]。 確認您的設定。

- 選取 建立。

您可以選擇將網路安全性群組的遠端存取鎖定為僅限特定網路或 IP。

確認連線狀態

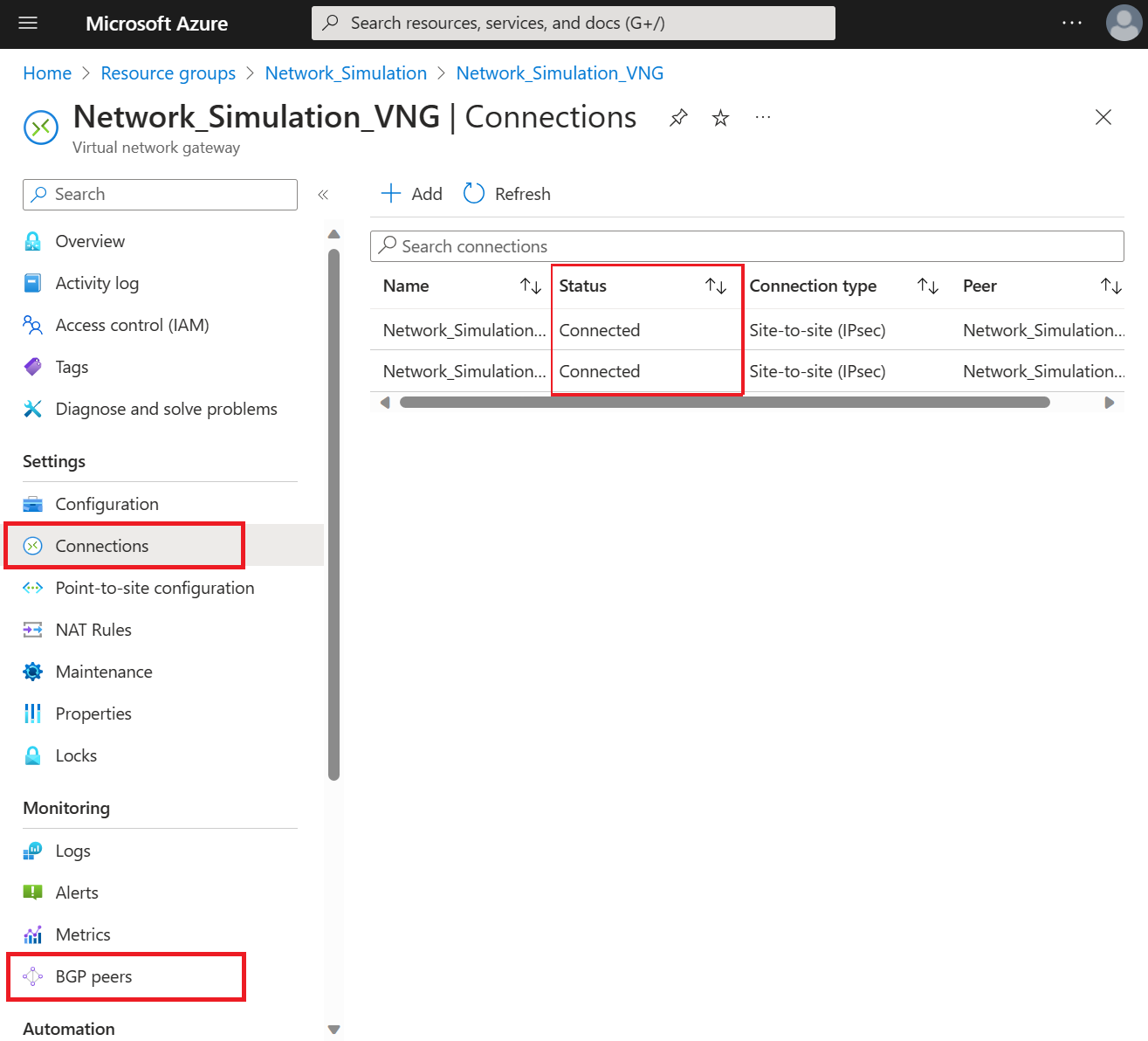

在先前的步驟中建立遠端網路和連線之後,可能需要幾分鐘的時間才能建立連線。 從 Azure 入口網站,您可以驗證 VPN 通道是否已連線,以及 BGP 對等互連是否已成功。

- 在 Azure 入口網站中,瀏覽至稍早建立的 [虛擬網路閘道],然後選取 [連線]。

- 在成功套用設定之後,每個連線的 [狀態] 都應該會顯示 [已連線]。

- 瀏覽至 [監視] 區段底下的 [BGP 對等],以確認 BGP 對等互連是否成功。 尋找 Microsoft 提供的對等位址。 成功套用設定之後,[狀態] 應該會顯示 [已連線]。

您可以使用您建立的虛擬機器來驗證流量是否流向 Microsoft 服務。 瀏覽至 SharePoint 或 Exchange Online 中的資源應該會在您的虛擬網路閘道上產生流量。 您可以透過瀏覽至虛擬網路閘道上的計量,或設定 VPN 閘道的封包擷取 (部分機器翻譯) 來查看此流量。

提示

如果您使用本文來測試 Microsoft Entra 網際網路存取,請在完成後刪除新資源群組來清除所有相關的 Azure 資源。