保護 Microsoft 365 免受本地攻擊

許多客戶會將其私人公司網路連線到 Microsoft 365,以使其使用者、裝置和應用程式受益。 威脅行為者可以通過許多已知的方法入侵這些私人網絡。 Microsoft 365 是一種神經系統,適用於投資將其環境現代化到雲端的組織。 保護 Microsoft 365 不受內部部署基礎結構入侵至關重要。

本文說明如何設定系統,以協助保護您的Microsoft 365 雲端環境免於內部部署入侵:

- Microsoft Entra 租戶設定選項。

- 如何安全地將 Microsoft Entra 租戶連接到內部部署系統。

- 為了保護雲端系統免於內部系統的威脅,而在系統操作中做出的必要取捨。

Microsoft強烈建議您實作本文中的指導方針。

內部部署環境中的威脅來源

您的 Microsoft 365 雲端環境可從廣泛的監視和安全性基礎結構中受益。 Microsoft 365 使用機器學習和人力智慧來監看全球流量。 其可以快速偵測攻擊,並讓您能夠近乎即時地重新設定。

混合式部署可以將內部部署基礎結構連線到 Microsoft 365。 在這種部署中,許多組織都會將信任委派給內部部署元件,以進行重大驗證和目錄物件狀態管理決策。 如果威脅行為者入侵內部部署環境,這些信任關係會成為它們同時危害您的 Microsoft 365 環境的機會。

這兩個主要威脅向量是同盟信任關係和帳戶同步處理。這兩個向量都可以授與攻擊者對雲端的系統管理存取權。

- 同盟信任關係會透過內部部署身分識別基礎結構,來向 Microsoft 365 進行驗證,例如安全性聲明標記語言 (SAML) 驗證。 如果 SAML 權杖簽署憑證遭到盜用,同盟可讓具有該憑證的任何人模擬您雲端中的任何使用者。 若要減少此威脅途徑,建議您盡可能停用驗證 Microsoft 365 的聯邦信任關係。 我們也建議移轉使用內部部署同盟基礎結構的其他應用程式,以使用 Microsoft Entra 進行驗證。

- 使用 帳戶同步處理 來修改具特權的使用者,包括其認證,或是具有 Microsoft 365 系統管理權限的群組。 若要降低此風險,我們建議您確保同步的物件所擁有的權限不超過 Microsoft 365 常規使用者的權限。 您可以直接控制權限,或透過納入信任的角色或群組來控制權限。 確保這些物件在信任的雲端角色或群組中沒有直接或巢狀指派。

保護 Microsoft 365 不受內部部署入侵

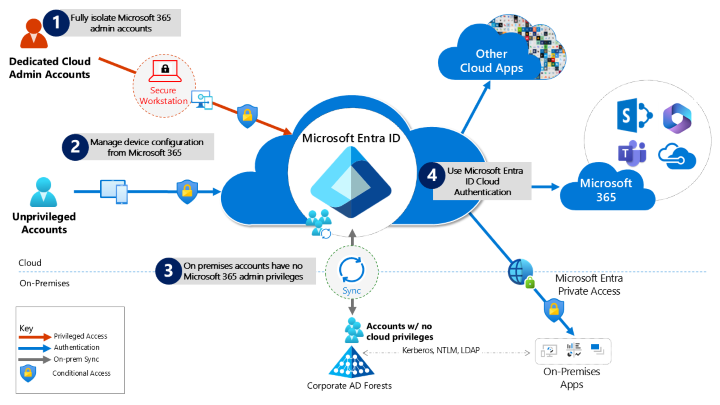

若要解決內部部署威脅,建議您遵循下圖所說明的四個原則。

完全隔離您的 Microsoft 365 系統管理員帳戶。 其應該:

- 雲端原生帳戶。

- 使用 防網路釣魚憑證進行驗證。

- 由 Microsoft Entra 條件式存取保護。

- 僅使用雲端管理 特殊許可權存取工作站存取。

這些系統管理員帳戶是具使用限制的帳戶。 在 Microsoft 365 中,所有內部部署帳戶都不應具有系統管理權限。

如需詳細資訊,請參閱 Microsoft Entra ID中的 Microsoft 365

關於系統管理員角色 和角色。 從 Microsoft 365 管理裝置。 使用 Microsoft Entra 聯結和雲端式行動裝置管理 (MDM),來消除內部部署裝置管理基礎結構的相依性。 這些相依性可能會危害裝置和安全性控制。

確保沒有內部部署帳戶對 Microsoft 365 具有較高的權限。 某些帳戶會存取需要NTLM、輕量型目錄存取通訊協定 (LDAP) 或 Kerberos 驗證的內部部署應用程式。 這些帳戶必須位於組織的內部部署身分識別基礎結構中。 請確定您未將這些帳戶以及服務帳戶包含在具特殊許可權的雲端角色或群組中。 請確定這些帳戶的變更不會影響雲端環境的完整性。 特殊權限的內部部署軟體不得影響 Microsoft 365 的特殊權限帳戶或角色。

使用 Microsoft Entra 雲端驗證來消除對內部部署認證的相依性。 一律使用網路釣魚防護驗證方法,例如 Windows Hello 企業版、macOS 平台認證、Passkeys (FIDO2)、

Microsoft Authenticator 複雜密鑰或憑證型驗證。

特定的安全性建議

下列各節提供如何實作本文中原則的指引。

隔離特殊權限身分識別

在 Microsoft Entra ID 中,具有特殊權限角色的使用者 (例如系統管理員) 是建置和管理環境其餘部分的信任根。 實作下列做法,以將入侵的影響降至最低。

- 針對 Microsoft Entra ID 和 Microsoft 365 的特殊權限角色,使用僅雲端的帳戶。

- 部署特殊權限存取裝置,以使用特殊權限存取來管理 Microsoft 365 和 Microsoft Entra ID。 請參閱裝置角色和設定檔。

- 部署 Microsoft Entra Privileged Identity Management (PIM) 以即時存取具有特殊許可權角色的所有人類帳戶。 需要抗網路釣魚驗證才能啟用角色。

- 提供系統管理角色,以允許執行必要工作所需的最低權限。 請參閱 Microsoft Entra ID 中工作的最低特殊權限角色。

- 若要啟用同時包括委派和多個角色的豐富角色指派體驗,請考慮使用 Microsoft Entra 安全性群組或 Microsoft 365 群組。 我們統稱為這些 雲端群組。

- 啟用角色型訪問控制。 請參閱 指派 Microsoft Entra 角色。 使用 Microsoft Entra ID 中的

管理單位,將角色的範圍限制為組織的一部分。 - 部署緊急存取帳戶,而不是內部部署密碼保存庫來儲存認證。 請參閱在 Microsoft Entra ID 中管理緊急存取帳戶。

如需詳細資訊,請參閱 保護特殊許可權存取 和 Microsoft Entra ID中系統管理員的安全存取做法。

使用雲端驗證

認證是一個主要攻擊媒介。 實作下列做法,讓認證更安全:

部署無密碼驗證。 透過部署無密碼認證,盡可能減少密碼的使用。 您可以在雲端中以原生方式管理和驗證這些認證。 如需詳細資訊,請參閱 在 Microsoft Entra ID中開始部署防網路釣魚的無密碼驗證。 從下列驗證方法中進行選擇:

- Windows Hello 企業版

- 適用於 macOS 的

平台認證 - Microsoft Authenticator 應用程式

- 通行密鑰 FIDO2

- Microsoft Entra 憑證式驗證

部署多重要素驗證。 如需詳細資訊,請參閱規劃 Microsoft Entra 多重要素驗證部署。 使用 Microsoft Entra 多重要素驗證,佈建多個增強式認證。 如此,雲端資源的存取,除了內部部署密碼之外,還需要 Microsoft Entra ID 受控認證。 如需詳細資訊,請參閱使用認證管理建立復原性,以及使用 Microsoft Entra ID 建立復原性存取控制管理策略。

從裝置開始實現 SSO 的現代化。 利用 Windows 11、macOS、Linux 和行動裝置的新式單一登錄 (SSO) 功能。

考量事項。 混合式帳戶密碼管理需要混合式元件,例如,密碼保護代理程式和密碼回寫代理程式。 如果攻擊者入侵您的內部部署基礎結構,他們可以控制這些代理程式所在的機器。 此弱點不會危害您的雲端基礎結構。 針對特殊許可權角色使用雲端帳戶並不會保護這些混合式元件免於內部部署入侵。

Microsoft Entra 中的默認密碼到期原則會將同步處理內部部署帳戶的帳戶密碼設定為 永不過期。 您可以使用內部部署 Active Directory 密碼設定來減輕此設定。 如果您的 Active Directory 實例遭到入侵且同步處理已停用,請設定 CloudPasswordPolicyForPasswordSyncedUsersEnabled 選項,以強制變更密碼,或從傳統密碼改為使用 抵抗網路釣魚的密碼驗證。

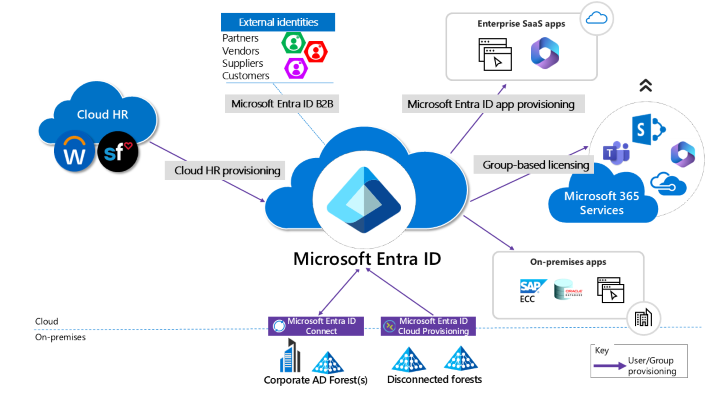

從雲端佈建使用者存取

「佈建」指的是在應用程式或識別提供者中建立使用者帳戶和群組。

我們建議下列佈建方法:

從雲端 HR 應用程式佈建至 Microsoft Entra ID。 此布建可將內部部署的入侵隔離。 此隔離不會中斷從雲端 HR 應用程式到 Microsoft Entra ID 的 joiner-mover-leaver 迴圈。

雲端應用程式。 如果可能,盡量在 Microsoft Entra ID 中部署

應用程式佈建,而非使用內部部署佈建解決方案。 此方法可保護某些軟體即服務 (SaaS) 應用程式免於內部部署缺口中的惡意攻擊者配置檔。 外部身分識別。 使用 Microsoft Entra External ID B2B 共同作業,以減少與合作夥伴、客戶和供應商進行外部共同作業的內部部署帳戶相依性。 請仔細評估與其他識別提供者的任何直接同盟。 建議您以下列方式限制 B2B 來賓帳戶:

- 將來賓存取限制為瀏覽目錄中的群組和其他屬性。 使用外部協作設定來限制來賓讀取他們不屬於的群組的能力。

- 封鎖對 Azure 入口網站的存取。 您可以製作罕見的必要例外狀況。 建立 條件式存取 原則,其中包含所有來賓和外部使用者。 然後,實作原則來封鎖存取。

已中斷連線的樹系。 使用 Microsoft Entra 雲端佈建連線到已中斷連線的樹系。 此方法讓您不須建立跨樹系連線能力或信任的需求,避免擴大內部部署缺口的影響。 如需詳細資訊,請參閱 什麼是 Microsoft Entra Connect Cloud Sync。

考量事項 用來佈建混合式帳戶時,來自雲端 HR 系統的 Microsoft Entra ID 會依賴內部部署同步處理,來完成從 Active Directory 到 Microsoft Entra ID 的資料流程。 如果同步處理中斷,將無法在 Microsoft Entra ID 中使用新的員工記錄。

使用雲端群組進行共同作業和存取

雲端群組可讓您將共同作業和存取與內部部署基礎結構分離開來。

- 共同作業。 使用 Microsoft 365 群組和 Microsoft Teams 進行新式共同作業。 解除委任內部部署通訊組清單和 將通訊組清單升級為 Outlook中的 Microsoft 365 個群組。

-

存取。 使用 Microsoft Entra 安全性群組或 Microsoft 365 群組,來授權存取 Microsoft Entra ID 中的應用程式。 若要控制對內部部署應用程式的存取,請考慮使用 Microsoft Entra Cloud Sync將群組

布建至 Active Directory。 - 授權。 使用群組型授權,使用僅限雲端群組來布建至Microsoft服務。 此方法會將群組成員資格的控制與內部部署基礎結構分離開來。

請考慮將用於存取的群組擁有者視為高權限身分,以避免在內部系統入侵中接管成員資格。 接管行為包括直接操控內部部署群組成員資格或內部部署屬性的操作,這可能會影響 Microsoft 365 動態群組成員資格。

從雲端管理裝置

使用 Microsoft Entra 功能安全地管理裝置。

使用行動裝置管理原則部署已加入 Microsoft Entra 的 Windows 11 工作站。 啟用 Windows Autopilot,以取得完全自動化的布建體驗。 請參閱 規劃您的 Microsoft Entra join 實作。

使用已部署最新更新的 Windows 11 工作站。

- 取代執行 Windows 10 和更早版本的機器。

- 請勿將具有伺服器作業系統的電腦部署為工作站。

使用 Microsoft Intune 作為所有裝置管理工作負載的授權單位,包括 Windows、macOS、iOS、Android 和 Linux。

部署特殊權限存取裝置。 如需詳細資訊,請參閱裝置角色和設定檔。

工作負載、應用程式和資源

本節提供建議,以保護工作負載、應用程式和資源免受內部部署攻擊。

- 內部部署單一登錄 (SSO) 系統。 淘汰任何內部部署同盟和 Web 存取管理基礎結構。 將應用程式設定為使用 Microsoft Entra ID。 如果您使用 AD FS 進行聯盟,請參閱 瞭解將應用程式驗證從 AD FS 移轉至 Microsoft Entra ID 的階段。

- 支援新式驗證通訊協定的 SaaS 和企業營運應用程式。 Microsoft Entra ID中使用

單一登入。 將應用程式設定為使用 Microsoft Entra ID 進行驗證,以降低內部部署入侵的風險。 - 舊版應用程式。 您可以使用 Microsoft Entra Private Access啟用不支援新式驗證的舊版應用程式的驗證、授權和遠端訪問。 第一個步驟是使用 Microsoft Entra Private Access 快速存取,啟用對內部網路的新式存取。 此步驟提供使用條件式存取安全功能取代 VPN 單次設定的快速簡單方式。 接下來,設定每個應用程式存取任何 TCP 型或 UDP 型應用程式。

- 條件式存取。 定義 SaaS、LOB 和舊版應用程式的條件式存取原則,以強制執行安全性控制,例如網路釣魚防護 MFA 和裝置合規性。 如需詳細資訊,請參閱 規劃 Microsoft Entra 條件式存取部署。

- 存取週期管理 使用 Microsoft Entra ID Governance 來控制應用程式和資源的存取生命週期,以實作最低許可權存取。 只有當使用者有執行其工作的真正需求時,才能讓使用者存取信息和資源。 利用 Microsoft Entra ID Governance 整合 SaaS、LOB 和舊版應用程式。 Microsoft Entra ID 權利管理會將存取要求工作流程、存取指派、檢閱和到期自動化。

- 應用程式和工作負載伺服器。 您可以將需要伺服器的應用程式或資源移轉至 Azure 基礎結構即服務 (IaaS)。 使用 Microsoft Entra Domain Services,將 Active Directory 內部部署實例上的信任和相依性分離。 若要實現這種分離,請確定用於 Microsoft Entra Domain Services 的虛擬網路並未與公司網路連線。 使用認證階層。 應用程式伺服器通常會被視為第 1 層資產。 如需詳細資訊,請參閱 Enterprise 存取模型。

條件式存取原則

使用 Microsoft Entra 條件式存取來解譯訊號,並使用這些資訊來制訂驗證決策。 如需詳細資訊,請參閱條件式存取部署計劃。

- 使用條件式存取,盡可能封鎖舊版驗證通訊協定。 此外,使用應用程式特定的設定,在應用程式層級停用舊版驗證通訊協定。 請參閱 封鎖舊版驗證 和 舊版驗證通訊協定。 尋找 Exchange Online 和 SharePoint Online的特定詳細數據。

- 實作建議的身分識別和裝置存取設定。 請參閱常見的零信任身分識別和裝置存取原則。

- 如果您使用的 Microsoft Entra ID 版本未包括條件式存取,請使用 Microsoft Entra ID 安全性預設值。 如需 Microsoft Entra 功能授權的詳細資訊,請參閱 Microsoft Entra 定價指南。

監視器

設定環境以保護您的Microsoft 365 不受內部部署入侵影響之後,請主動監視環境。 如需詳細資訊,請參閱 什麼是 Microsoft Entra 監視。

除了組織特有的任何案例之外,還可以監視下列主要案例。

可疑的活動。 監視可疑活動的所有 Microsoft Entra 風險事件。 請參閱如何:調查風險。 Microsoft Entra ID Protection 原生整合與適用於身分識別的 Defender Microsoft。 定義網路具名位置,以避免在以位置為基礎的訊號上偵測到雜訊。 請參閱使用條件式存取原則中的位置條件。

用戶和實體行為分析 (UEBA) 警示。 使用 UEBA 取得異常偵測的見解。 Microsoft Defender for Cloud Apps 會提供雲端中的 UEBA。 請參閱調查風險性使用者。 您可以從適用於身分識別的Defender Microsoft整合內部部署 UEBA。 Microsoft Defender for Cloud Apps 會讀取來自 Microsoft Entra ID Protection 的訊號。 請參閱 啟用實體行為分析來偵測進階威脅。

緊急存取帳戶活動。 監視使用緊急存取帳戶的任何存取。 請參閱在 Microsoft Entra ID 中管理緊急存取帳戶。 建立調查的警示。 此監視必須包含下列動作:

- 登入

- 認證管理

- 關於群組成員資格的任何更新

- 應用程式指派

特權角色活動。 設定和檢閱由 Microsoft Entra Privileged Identity Management(PIM) 產生的 安全性警示。 透過在每次直接指派使用者時產生警示,來監視 PIM 之外特殊權限角色的直接指派。

Microsoft Entra 租戶範圍的組態。 對全租用戶設定的任何變更都應該在系統中產生警示。 包含以下變更,但不限於此:

- 已更新自訂網域

- Microsoft Entra B2B 變更為允許清單和封鎖清單

- Microsoft Entra B2B 變更為允許的識別提供者,例如 SAML 身分識別提供者,透過直接同盟或社交登入

- 條件式存取或風險原則變更

應用程式和服務主體物件

- 可能需要條件式存取原則的新應用程式或服務主體

- 新增至服務主體的認證

- 應用程式同意活動

自訂角色

- 更新自訂角色定義

- 新建立的自訂角色

如需本主題的完整指引,請參閱 Microsoft Entra 安全性作業指南。

記錄管理

定義記錄儲存體和保留策略、設計及實作,以促進一致的工具組。 例如,請考慮安全性資訊和事件管理 (SIEM) 系統,例如Microsoft Sentinel、常見的查詢,以及調查和鑑識劇本。

Microsoft Entra 記錄。 始終遵循診斷、記錄保留和 SIEM 擷取等設定的最佳做法,來內嵌產生的記錄和訊號。

Microsoft Entra ID 提供 Azure 監視器整合,多個身分識別記錄。 如需詳細資訊,請參閱 Microsoft Azure 監視器中的 Entra 活動記錄 和 使用 Copilot調查有風險的使用者。

混合式基礎結構作業系統安全性記錄。 將所有混合式身分識別基礎結構操作系統的記錄歸檔並仔細監控,作為零級系統處理,因為其影響範圍的考量。 包括下列元素:

- Microsoft Entra Private Access 和 Microsoft Entra Application Proxy 的專用網連接器。

- 密碼回寫代理程式。

- 密碼保護閘道機器。

- 具有 Microsoft Entra 多重要素驗證 RADIUS 延伸模組的網路原則伺服器(NPS)。

- Microsoft Entra Connect。

- 您必須部署 Microsoft Entra Connect Health,才能監視身分識別同步處理。

如需本主題的完整指引,請參閱 事件回應劇本 和 使用 Copilot 調查有風險的使用者