隔離原則

提示

您知道您可以免費試用 適用於 Office 365 的 Microsoft Defender 方案 2 中的功能嗎? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 瞭解誰可以在 Try 適用於 Office 365 的 Microsoft Defender 上註冊和試用條款。

在 Exchange Online Protection (EOP) 和 適用於 Office 365 的 Microsoft Defender 中,隔離原則可讓系統管理員定義隔離郵件的用戶體驗:

- 根據郵件遭到隔離的原因,允許使用者對自己的隔離郵件執行哪些動作, (身為收件者的郵件) 。

- 使用者是每四小時、每天或每周收到一次定期 (,) 透過 隔離通知收到有關其隔離郵件的通知。

傳統上,根據郵件遭到隔離的原因,允許或拒絕用戶與隔離郵件的互動層級。 例如,使用者可以檢視和釋放被隔離為垃圾郵件或大量郵件的郵件,但無法檢視或釋放被隔離為高信賴度網路釣魚或惡意代碼的郵件。

默認隔離原則會強制執行這些歷程記錄使用者功能,並自動在 隔離郵件的支持保護功能 中指派。

如需隔離原則、預設隔離原則和個別許可權專案的詳細資訊,請參閱本文結尾的 附錄 一節。

如果您不喜歡特定功能的隔離郵件的默認使用者功能, (包括缺少隔離通知) ,您可以建立和使用自定義隔離原則,如本文所述。

您可以在 Microsoft Defender 入口網站或PowerShell (Exchange Online PowerShell 中為Microsoft 365 組織建立並指派隔離原則,Exchange Online 信箱;EOP 組織中的獨立 EOP PowerShell,而不需要 Exchange Online 信箱) 。

開始之前有哪些須知?

在中國 由世紀互聯提供的 Microsoft 365,Microsoft Defender 入口網站目前無法使用隔離。 隔離僅適用於傳統 Exchange 系統管理中心 (傳統 EAC) 。

您會在 開啟 Microsoft Defender 入口網站。https://security.microsoft.com 若要直接移至 [ 隔離原則 ] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

若要連線至 Exchange Online PowerShell,請參閱連線至 Exchange Online PowerShell。 若要連接至獨立版 EOP PowerShell,請參閱連線到 Exchange Online Protection PowerShell。

如果您變更指派給支持保護功能的隔離原則,變更會在您進行變更 之後 影響隔離的郵件。 在您進行變更之前隔離的訊息,不會受到新隔離原則指派的設定影響。

反垃圾郵件和防網路釣魚保護所隔離的郵件在到期前會保留多久的時間,由隔離 中垃圾郵件保留在隔離區中這幾天 (QuarantineRetentionPeriod 在反垃圾郵件原則中) 。 如需詳細資訊,請參閱 隔離保留中的數據表。

您必須獲得指派許可權,才能執行本文中的程式。 您有下列選項:

Microsoft Defender 全面偵測回應 整合角色型訪問控制 (RBAC) ( 如果 Email & 共同作業>適用於 Office 365 的 Defender 許可權為

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定,或管理) 的安全性作業/安全性數據/Email (& 共同作業隔離。

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定,或管理) 的安全性作業/安全性數據/Email (& 共同作業隔離。 Email & Microsoft Defender 入口網站中的共同作業許可權:隔離系統管理員、安全性系統管理員或組織管理角色群組中的成員資格。

Microsoft Entra 權限:全域管理員或安全性系統管理員*角色的成員資格可為使用者提供Microsoft 365 中其他功能的必要許可權和許可權。

重要事項

* Microsoft建議您使用許可權最少的角色。 使用較低許可權的帳戶有助於改善組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

系統管理員或使用者對隔離郵件採取的所有動作都會受到稽核。 如需稽核隔離事件的詳細資訊,請參閱 Office 365 管理 API 中的隔離架構。

步驟 1:在 Microsoft Defender 入口網站中建立隔離原則

在 Microsoft Defender 入口網站https://security.microsoft.com的 中,移至 [規則] 區段中的 [Email & 共同>作業原則 & 規則>威脅原則>隔離原則]。 或者,若要直接移至 [隔離原則 ] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

在 [ 隔離原則] 頁面上,選取 [

新增自定義原則 ] 以啟動新的隔離原則精靈。

新增自定義原則 ] 以啟動新的隔離原則精靈。在 [ 原則名稱] 頁面上,於 [原則名稱] 方塊中輸入簡短但唯一 的名稱 。 原則名稱可在後續步驟的下拉式清單中選取。

當您在 [原則 名稱 ] 頁面上完成時,請選取 [ 下一步]。

在 [ 收件者訊息存取] 頁面上,選取下列其中一個值:

有限存取:附錄一節說明此許可權群組中包含的個別 權 限。 基本上,使用者可以對其隔離的郵件執行任何動作,除非在未經系統管理員核准的情況下將其從隔離中釋放。

設定特定存取 (進階) :使用此值來指定自定義許可權。 設定下列顯示的設定:

-

選取發行動作喜好設定:從下拉式清單中選取下列其中一個值:

- 空白:用戶無法釋放或要求從隔離釋放其訊息。 這是預設值。

- 允許收件者要求將郵件從隔離區釋放

- 允許收件者從隔離區釋出郵件

-

選取收件者可對隔離郵件採取的其他動作:選取部分、全部或無下列值:

- Delete

- 預覽

- 封鎖寄件者

- 允許寄件者

-

選取發行動作喜好設定:從下拉式清單中選取下列其中一個值:

本文稍後的隔離原則 許可權詳細 數據一節將說明這些許可權及其對隔離郵件和隔離通知的影響。

當您在 [ 收件者訊息存取 ] 頁面上完成時,請選取 [ 下一步]。

在 [ 隔離通知 ] 頁面上,選取 [ 啟用 ] 以開啟隔離通知,然後選取下列其中一個值:

- 從封鎖的寄件者位址包含隔離的郵件

- 請勿包含來自已封鎖發件者位址的隔離郵件

提示

如果您在 [收件者訊息存取] 頁面上開啟 [沒有訪問許可權] (的隔離通知,則選取 [設定特定存取 (進階) >選取發行動作喜好設定>空白) ,用戶可以在隔離區中檢視其郵件,但郵件的唯一可用動作是

[檢視郵件標頭]。

[檢視郵件標頭]。當您在 [ 隔離通知 ] 頁面上完成時,請選取 [ 下一步]。

在 [ 檢閱原則] 頁面上,您可以檢閱您的選擇。 在每個區段中選取 [編輯 ],以修改區段內的設定。 或者,您可以選取 [上一頁 ] 或精靈中的特定頁面。

當您在 [ 檢閱 原則] 頁面上完成時,請選取 [ 提交],然後在確認頁面中選取 [ 完成 ]。

在出現的確認頁面上,您可以使用連結來檢閱隔離的郵件,或移至 Defender 入口網站中的 [反垃圾郵件 原則] 頁面。

當您在頁面上完成時,請選取 [ 完成]。

回到 [ 隔離原則 ] 頁面,現在會列出您建立的原則。 您已準備好將隔離原則指派給支持的安全性功能,如 步驟 2 一節所述。

在 PowerShell 中建立隔離原則

提示

不會使用 PowerShell 中隔離原則中的 PermissionToAllowSender 許可權。

如果您想要使用 PowerShell 來建立隔離原則,請連線到 Exchange Online PowerShell 或獨立 Exchange Online Protection PowerShell,並使用下列語法:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

值為

$true的 ESNEnabled 參數會開啟隔離通知。 默認會關閉隔離通知, (預設值$false為) 。EndUserQuarantinePermissionsValue 參數會使用從二進位值轉換的十進位值。 二進位值會依特定順序對應至可用的使用者隔離許可權。 針對每個許可權,值 1 等於 True,而值 0 等於 False。

下表說明每個個別權限的必要順序和值:

權限 十進位值 二進位值 PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ 此許可權的值 0 不會隱藏

隔離區中的檢視訊息標頭動作。 如果隔離區中的使用者可以看到訊息,則該動作一律可供郵件使用。

隔離區中的檢視訊息標頭動作。 如果隔離區中的使用者可以看到訊息,則該動作一律可供郵件使用。² 不使用此許可權 (值 0 或 1 不會執行任何) 。

³ 不要將這兩個許可權值都設定為 1。 將一個值設定為 1,另一個值設為 0,或將兩個值設定為 0。

針對有限的訪問許可權,所需的值為:

權限 有限存取 PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 二進位值 00101011 要使用的十進位值 43 如果您在 EndUserQuarantinePermissionsValue 參數的值為 0 時,將 ESNEnabled 參數設定為 值

$true, (在所有許可權都關閉) 的情況下沒有存取權,收件者可以在隔離區中看到其郵件,但郵件的唯一可用動作是 檢視郵件標頭。

檢視郵件標頭。

此範例會建立名為 LimitedAccess 的新隔離原則,並開啟隔離通知,以指派上表所述的有限訪問許可權。

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

針對自定義許可權,請使用上表取得對應至您所要許可權的二進位值。 將二進位值轉換成十進位值,並使用 EndUserQuarantinePermissionsValue 參數的小數值。

提示

使用 EndUserQuarantinePermissionsValue 的對等十進位值。 請勿使用原始二進位值。

如需詳細的語法和參數資訊,請參閱 New-QuarantinePolicy。

步驟 2:將隔離原則指派給支援的功能

在隔離電子郵件訊息的支持保護功能中,指派的隔離原則會定義使用者可以對隔離郵件執行的動作,以及是否開啟隔離通知。 下表說明隔離郵件的保護功能,以及它們是否支援隔離原則:

| 功能 | 支援隔離原則嗎? |

|---|---|

| 反垃圾郵件原則中的決策 | |

| 垃圾郵件 (垃圾郵件) | 是 (SpamQuarantineTag) |

| HighConfidenceSpamAction (高信賴度垃圾郵件) | 是 (HighConfidenceSpamQuarantineTag) |

| 網路釣魚 (網路釣魚) | 是 (PhishQuarantineTag) |

| HighConfidencePhishAction (高信賴度網路釣魚) | 是 (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | 是 (BulkQuarantineTag) |

| 反網路釣魚原則中的決策 | |

| 詐騙 (AuthenticationFailAction) | 是 (SpoofQuarantineTag) |

| TargetedUserProtectionAction (用戶模擬) | 是 (TargetedUserQuarantineTag) |

| TargetedDomainProtectionAction (網域模擬) | 是 (TargetedDomainQuarantineTag) |

| MailboxIntelligenceProtectionAction (信箱智慧模擬) | 是 (MailboxIntelligenceQuarantineTag) |

| 反惡意程式碼原則 | 是 (QuarantineTag) |

| 安全附件保護 | |

| Email 包含附件的郵件,這些附件會由安全附件原則隔離為惡意代碼, (啟用和動作) | 是 (QuarantineTag) |

| 由 SharePoint、OneDrive 和 Microsoft Teams 的安全附件隔離為惡意代碼的檔案 | 否 |

| Exchange 郵件流程規則 (也稱為傳輸規則,) 下列動作:「將郵件傳遞至託管的隔離區」 (隔離) | 否 |

每個保護功能所使用的預設隔離原則會在 EOP 的建議設定和 適用於 Office 365 的 Microsoft Defender 安全性的相關數據表中說明。

本文結尾的 附錄 一節將說明預設隔離原則、默認許可權群組和許可權。

此步驟的其餘部分說明如何為支援的篩選結果指派隔離原則。

在 Microsoft Defender 入口網站中指派支持原則中的隔離原則

注意事項

不論隔離原則的設定方式為何,使用者都無法釋出自己被反惡意代碼或安全附件原則隔離為 惡意 代碼的郵件,或是反垃圾郵件原則的高 信賴度網路 釣魚。 如果原則允許使用者釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的惡意代碼或高信賴度網路釣魚訊息。

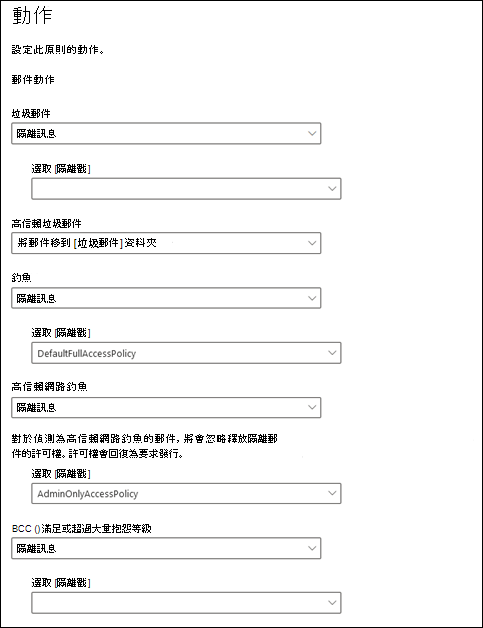

反垃圾郵件原則

在 Microsoft Defender 入口網站https://security.microsoft.com的 中,移至 [原則] 區段中的 [Email & 共同>作業原則 & 規則>威脅>原則反垃圾郵件]。 或者,若要直接移至 [反垃圾郵件原則 ] 頁面,請使用 https://security.microsoft.com/antispam。

在 [ 反垃圾郵件原則 ] 頁面上,使用下列其中一種方法:

- 按兩下名稱旁邊複選框以外的數據列中的任何位置,以選 取現有的輸入 反垃圾郵件原則。 在開啟的原則詳細數據飛出視窗中,移至 [ 動作] 區段,然後選取 [ 編輯動作]。

- 選取

[建立原則] ,從下 拉式清單中選取 [輸入],以啟動新的反垃圾郵件原則精靈,然後移至 [ 動作] 頁面。

[建立原則] ,從下 拉式清單中選取 [輸入],以啟動新的反垃圾郵件原則精靈,然後移至 [ 動作] 頁面。

在 [ 動作] 頁面或飛出視窗上,已選取 [隔離訊息 ] 動作的每個決策也會有 [ 選取隔離原則 ] 方塊供您選取隔離原則。

在建立反垃圾郵件原則期間,如果您將垃圾郵件篩選決策的動作 變更 為 隔離郵件,[ 選取隔離原則 ] 方塊預設為空白。 空白值表示會使用該決策的預設隔離原則。 當您稍後檢視或編輯反垃圾郵件原則設定時,系統會顯示隔離原則名稱。 默認隔離原則會列在 支援的功能數據表中。

如需建立和修改反垃圾郵件原則的完整指示,請參 閱在 EOP 中設定反垃圾郵件原則。

PowerShell 中的反垃圾郵件原則

如果您想要使用PowerShell在反垃圾郵件原則中指派隔離原則,請連線到 Exchange Online PowerShell 或 Exchange Online Protection PowerShell,並使用下列語法:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

隔離原則只有在郵件遭到隔離時才重要。 HighConfidencePhishAction 參數的預設值是 Quarantine,因此當您在 PowerShell 中建立新的垃圾郵件篩選原則時,不需要使用該 *Action 參數。 根據預設,新垃圾郵件篩選原則中的所有其他 *動作 參數不會設定為 [隔離] 值。

若要查看現有反垃圾郵件原則中的重要參數值,請執行下列命令:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTag如果您建立反垃圾郵件原則,但未指定垃圾郵件篩選決策的隔離原則,則會使用該決策的預設隔離原則。 如需 Standard 和 Strict 的預設動作值和建議動作值的相關信息,請參閱 EOP 反垃圾郵件原則設定。

指定不同的隔離原則來開啟隔離通知,或變更該特定垃圾郵件篩選決策之隔離郵件的預設使用者功能。

不論隔離原則的設定方式為何,使用者都無法釋放被隔離為高信賴度網路釣魚的郵件。 如果原則允許用戶釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的高信賴度網路釣魚訊息。

在 PowerShell 中,PowerShell 中新的反垃圾郵件原則需要使用 New-HostedContentFilterPolicy Cmdlet (設定) 的垃圾郵件篩選原則,以及使用 New-HostedContentFilterRule Cmdlet 的獨佔垃圾郵件篩選規則 (收件者篩選) 。 如需指示,請 參閱使用PowerShell建立反垃圾郵件原則。

此範例會使用下列設定建立名為 Research Department 的新垃圾郵件篩選原則:

- 所有垃圾郵件篩選決策的動作都會設定為 [隔離]。

- 名為 AdminOnlyAccessPolicy 的預設隔離原則,指派 [無訪問許可權 ] 會取代預設 (高信賴度網络釣魚訊息所使用的預設隔離原則,預設會使用 AdminOnlyAccessPolicy 隔離原則) 。

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

如需詳細的語法及參數資訊,請參閱 New-HostedContentFilterPolicy。

此範例會修改名為人力資源的現有垃圾郵件篩選原則。 垃圾郵件隔離決策的動作會設定為 [隔離],並指派名為 ContosoNoAccess 的自定義隔離原則。

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

如需詳細的語法及參數資訊,請參閱 Set-HostedContentFilterPolicy。

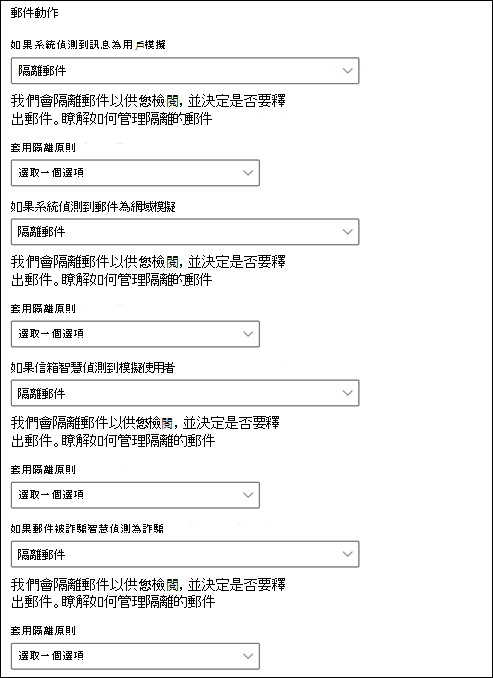

防網路釣魚原則

EOP 和 適用於 Office 365 的 Defender 提供詐騙情報。 用戶模擬保護、網域模擬保護和信箱智慧保護僅適用於 適用於 Office 365 的 Defender。 如需詳細資訊,請參閱 Microsoft 365 中的防網路釣魚原則。

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [原則] 區段中的 [Email & 共同>作業原則 & 規則>威脅原則>反網络釣魚] 區段。 或者,若要直接移至 [反網络釣魚 ] 頁面,請使用 https://security.microsoft.com/antiphishing。

在 [ 防網络釣魚 ] 頁面上,使用下列其中一種方法:

- 按兩下名稱旁邊複選框以外的數據列中的任何位置,以選取現有的防網路釣魚原則。 在開啟的原則詳細數據飛出視窗中,選取相關區段中的 [編輯 ] 連結,如後續步驟中所述。

- 選取

[建立 ] 以啟動新的防網络釣魚原則精靈。 後續步驟會說明相關頁面。

[建立 ] 以啟動新的防網络釣魚原則精靈。 後續步驟會說明相關頁面。

在 [ 網络釣魚閾值] & 保護 頁面或飛出視窗上,確認已開啟下列設定,並視需要進行設定:

- 啟用用戶保護:指定使用者。

- 啟用要保護的網域:選取 [ 包含我擁有的網域 ] 和/或 [ 包含自定義網域 ] 並指定網域。

- 啟用信箱情報

- 啟用模擬保護的智慧

- 啟用詐騙情報

在 [ 動作] 頁面或飛出視窗上,具有 [ 隔離] 訊息 動作的每個決策也有 [ 套用隔離原則 ] 方塊,可讓您選取隔離原則。

在建立防網路釣魚原則期間,如果您未選取隔離原則,則會使用預設隔離原則。 當您稍後檢視或編輯防網路釣魚原則設定時,會顯示隔離原則名稱。 默認隔離原則會列在 支援的功能數據表中。

下列文章提供建立和修改防網路釣魚原則的完整指示:

PowerShell 中的防網路釣魚原則

如果您想要使用PowerShell在反網路釣魚原則中指派隔離原則,請聯機到 Exchange Online PowerShell 或 Exchange Online Protection PowerShell,並使用下列語法:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

隔離原則只有在郵件遭到隔離時才重要。 在防網路釣魚原則中,當功能的 Enable* 參數值為 $true, 且 對應的 *\Action 參數值為 Quarantine 時,訊息會遭到隔離。 EnableMailboxIntelligence 和 EnableSpoofIntelligence 參數的預設值$true,因此當您在 PowerShell 中建立新的反網路釣魚原則時,不需要使用它們。 根據預設,沒有任何 *\Action 參數的值為 Quarantine。

若要查看現有防網路釣魚原則中的重要參數值,請執行下列命令:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTag如需 Standard 和 Strict 設定之預設和建議動作值的資訊,請參閱 適用於 Office 365 的 Microsoft Defender 中反網路釣魚原則中的 EOP 防網路釣魚原則設定和模擬設定。

如果您建立新的防網路釣魚原則,但未指定反網路釣魚動作的隔離原則,則會使用該動作的預設隔離原則。 每個防網路釣魚動作的預設隔離原則會顯示在 EOP 防網路釣魚原則設定和 適用於 Office 365 的 Microsoft Defender 中的反網路釣魚原則設定中。

只有在您想要變更該特定防網路釣魚動作之隔離郵件上的預設使用者功能時,才指定不同的隔離原則。

PowerShell 中新的防網路釣魚原則需要使用 New-AntiPhishPolicy Cmdlet (設定) 的反網路釣魚原則,以及使用 New-AntiPhishRule Cmdlet 的獨佔反網路釣魚規則, (收件者篩選) 。 如需指示,請參閱下列文章:

此範例會使用下列設定,建立名為 Research Department 的新防網路釣魚原則:

- 所有垃圾郵件篩選決策的動作都會設定為 [隔離]。

- 名為 AdminOnlyAccessPolicy 且指派 無訪問許可權 的預設隔離原則會取代所使用的預設隔離原則。

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

如需詳細的語法和參數資訊,請參閱 New-AntiPhishPolicy。

此範例會修改名為 Human Resources 的現有防網路釣魚原則。 用戶模擬和網域模擬偵測到的郵件動作會設定為 [隔離],並指派名為 ContosoNoAccess 的自定義隔離原則。

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

如需詳細的語法和參數資訊,請參閱 Set-AntiPhishPolicy。

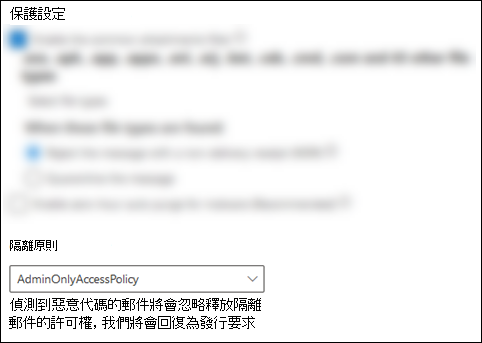

反惡意程式碼原則

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [原則] 區段中的 [Email & 共同>作業原則 & 規則>威脅原則>反惡意代碼]。 或者,若要直接移至 [反惡意代碼 ] 頁面,請使用 https://security.microsoft.com/antimalwarev2。

在 [ 反惡意代碼 ] 頁面上,使用下列其中一種方法:

- 按兩下名稱旁邊複選框以外的數據列中的任何位置,以選取現有的反惡意代碼原則。 在開啟的原則詳細數據飛出視窗中,移至 [ 保護設定] 區段,然後選取 [ 編輯保護設定]。

- 選取

[建立 ] 以啟動新的反惡意代碼原則精靈,並移至 [ 保護設定] 頁面。

[建立 ] 以啟動新的反惡意代碼原則精靈,並移至 [ 保護設定] 頁面。

在 [ 保護設定] 頁面或飛出視窗上,檢視或選取 [ 隔離 原則] 方塊中的隔離原則。

系統會在名為 AdminOnlyAccessPolicy 的原則中停用隔離通知。 若要通知郵件被隔離為惡意代碼的收件者,請建立或使用已開啟隔離通知的現有隔離原則。 如需指示,請參閱在 Microsoft Defender 入口網站中建立隔離原則。

不論隔離原則的設定方式為何,使用者都無法釋出自己被反惡意代碼原則隔離為惡意代碼的郵件。 如果原則允許使用者釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的惡意代碼訊息。

如需建立和修改反惡意代碼原則的完整指示,請參閱設定 反惡意代碼原則。

PowerShell 中的反惡意代碼原則

如果您想要使用PowerShell在反惡意代碼原則中指派隔離原則,請連線到 Exchange Online PowerShell 或 Exchange Online Protection PowerShell,並使用下列語法:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

當您在未使用 QuarantineTag 參數的情況下建立新的反惡意代碼原則時,會使用名為 AdminOnlyAccessPolicy 的預設隔離原則。

不論隔離原則的設定方式為何,使用者都無法釋放自己被隔離為惡意代碼的郵件。 如果原則允許使用者釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的惡意代碼訊息。

若要查看現有防網路釣魚原則中的重要參數值,請執行下列命令:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagPowerShell 中的新反惡意代碼原則需要使用 New-MalwareFilterPolicy Cmdlet (設定) 的惡意代碼篩選原則,以及使用 New-MalwareFilterRule Cmdlet (收件者篩選器) 的獨佔惡意代碼篩選規則。 如需指示,請參閱使用 Exchange Online PowerShell 或獨立 EOP PowerShell 來設定反惡意代碼原則。

此範例會建立名為 Research Department 的惡意代碼篩選原則,此原則會使用名為 ContosoNoAccess 的自定義隔離原則,將 無訪問權 限指派給隔離的郵件。

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

如需詳細的語法及參數資訊,請參閱 New-MalwareFilterPolicy。

此範例會修改名為人力資源的現有惡意代碼篩選原則,以使用名為 ContosoNoAccess 的自定義隔離原則,該原則會將 無訪問權 限指派給隔離的郵件。

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

如需詳細的語法及參數資訊,請參閱 Set-MalwareFilterPolicy。

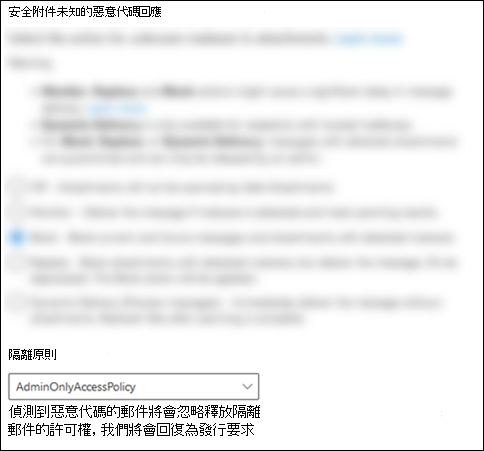

適用於 Office 365 的 Defender 中的安全附件原則

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [原則] 區段中的 [Email & 共同>作業原則 & 規則>威脅原則>安全附件]。 或者,若要直接移至 [安全附件 ] 頁面,請使用 https://security.microsoft.com/safeattachmentv2。

在 [ 安全附件] 頁面上,使用下列其中一種方法:

- 按兩下名稱旁邊複選框以外的數據列中的任何位置,以選取現有的安全附件原則。 在開啟的原則詳細數據飛出視窗中,選取 [設定] 區段中的 [編輯設定] 連結。

- 選取

[建立 ] 以啟動新的 [安全附件] 原則精靈,並移至 [ 設定] 頁面。

[建立 ] 以啟動新的 [安全附件] 原則精靈,並移至 [ 設定] 頁面。

在 [ 設定] 頁面或飛出視窗上,檢視或選取 [隔離原則] 方塊中的 隔離原則 。

不論隔離原則的設定方式為何,使用者都無法釋出自己被安全附件原則隔離為惡意代碼的郵件。 如果原則允許使用者釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的惡意代碼訊息。

如需建立和修改安全附件原則的完整指示,請參閱在 適用於 Office 365 的 Microsoft Defender 中設定安全附件原則。

PowerShell 中的安全附件原則

如果您想要使用 PowerShell 在安全附件原則中指派隔離原則,請連線到 Exchange Online PowerShell 或 Exchange Online Protection PowerShell,並使用下列語法:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Action 參數值 Block 或 DynamicDelivery 可能會導致隔離的訊息 (值 Allow 不會隔離訊息) 。 只有當 Enable 參數的值為 時,Action 參數才有

$true意義的值。當您在不使用 QuarantineTag 參數的情況下建立新的安全附件原則時,名為 AdminOnlyAccessPolicy 的預設隔離原則會用於安全附件的惡意代碼偵測。

不論隔離原則的設定方式為何,使用者都無法釋放自己被隔離為惡意代碼的郵件。 如果原則允許使用者釋放自己的隔離郵件,則會改為允許使用者 要求 釋放其隔離的惡意代碼訊息。

若要查看重要的參數值,請執行下列命令:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagPowerShell 中新的安全附件原則需要使用 New-SafeAttachmentPolicy Cmdlet (設定) 的安全附件原則,以及使用 New-SafeAttachmentRule Cmdlet (收件者篩選器) 的獨佔安全附件規則。 如需指示,請參閱使用 Exchange Online PowerShell 來設定安全附件原則。

此範例會建立名為 Research Department 的安全附件原則,以封鎖偵測到的郵件,並使用名為 ContosoNoAccess 的自定義隔離原則,將 無訪問權 限指派給隔離的郵件。

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

如需詳細的語法及參數資訊,請參閱 New-MalwareFilterPolicy。

此範例會修改名為人力資源的現有安全附件原則,以使用名為 ContosoNoAccess 的自定義隔離原則,以指派 無訪問許可權 。

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

如需詳細的語法及參數資訊,請參閱 Set-MalwareFilterPolicy。

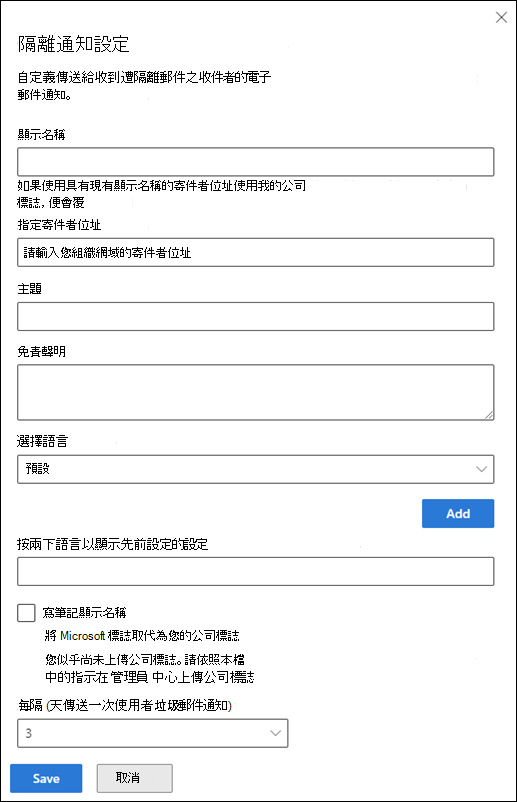

在 Microsoft Defender 入口網站中設定全域隔離通知設定

隔離原則的全域設定可讓您自定義在隔離原則中開啟隔離通知時,傳送給隔離郵件收件者的隔離通知。 如需隔離通知的詳細資訊,請參閱 隔離通知。

自定義不同語言的隔離通知

隔離通知的郵件本文已根據收件者雲端式信箱的語言設定進行當地語系化。

您可以使用本節中的程式,根據收件者雲端式信箱的語言設定,自定義隔離通知中使用的寄 件者顯示名稱、 主旨和 免責聲明 值:

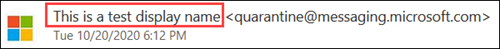

寄件者顯示名稱,如下列螢幕快照所示:

隔離通知訊息的 [主旨 ] 字段。

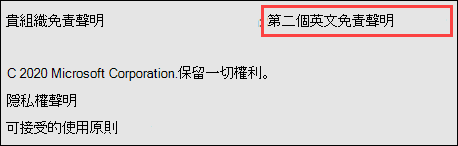

新增到隔離通知底部的 免責聲明 文字 (最多 200 個字元) 。 本地化的文字是 貴組織的免責聲明: 一律會先包含,後面接著您指定的文字,如下列螢幕快照所示:

提示

隔離通知不會針對內部部署信箱當地語系化。

只有當使用者的信箱語言符合自定義隔離通知中的語言時,才會向用戶顯示特定語言的自定義隔離通知。

值 English_USA 僅適用於美國英文用戶端。 英國English_Great值適用於大英國、加拿大、澳大利亞等 (所有其他英文用戶端 ) 。

可使用 挪威 文和 挪威文 (Nynorsk) 。 無法使用挪威 (Bokmål) 。

若要建立最多三種語言的自定義隔離通知,請執行下列步驟:

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 Email & 共同作業>原則 & 規則>[規則] 區段中的[隔離>原則]。 或者,若要直接移至 [隔離 原則] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

在 [ 隔離原則] 頁面上,選取 [

全域設定]。

全域設定]。在開啟 的 [隔離通知設定] 飛出視窗中,執行下列步驟:

從 [ 選擇語言] 方塊中 選取語言。 預設值為 English_USA。

雖然此方塊不是第一個設定,但您必須先進行設定。 如果您在選取語言之前,先在 [寄件人顯示名稱]、[ 主旨] 或 [ 免責聲明 ] 方塊中輸入值,這些值就會消失。

選取語言之後,請輸入 [寄件人顯示名稱]、[ 主旨] 和 [ 免責聲明] 的值。 每個語言的值都必須是唯一的。 如果您嘗試以不同的語言重複使用值,當 您選取 [儲存] 時會收到錯誤。

選取 [選擇語言] 方塊附近的 [新增] 按鈕。

選取 [ 新增] 之後,語言的已設定設定會出現在 [ 按兩下語言以顯示先前設定的設定 ] 方塊中。 若要重載設定,請按兩下語言名稱。 若要移除語言,請選擇取

。

。重複上述步驟,根據收件者的語言建立最多三個自定義隔離通知。

當您完成隔離 通知 飛出視窗時,請選取 [ 儲存]。

如需指定寄件者地址的相關信息

自定義所有隔離通知

即使您未自定義不同語言的隔離通知,隔離 通知飛出視窗 中仍可使用設定來自定義所有隔離通知。 或者,您可以在自定義不同語言的隔離通知之前、期間或之後設定設定, (這些設定適用於所有語言) :

指定寄件者地址:針對隔離通知的寄件者電子郵件地址,選取現有的使用者。 預設寄件者為

quarantine@messaging.microsoft.com。使用我的公司標誌:選取此選項以取代隔離通知頂端使用的預設Microsoft標誌。 執行此步驟之前,您必須遵循 自定義組織Microsoft 365 主題 中的指示,上傳您的自定義標誌。

提示

PNG 或 JPEG 標誌在所有 Outlook 版本的隔離通知中最相容。 若要在隔離通知中與 SVG 標誌的最佳相容性,請使用 SVG 標誌的 URL 連結,而不是在自定義 Microsoft 365 主題時直接上傳 SVG 檔案。

隔離通知中的自訂標誌會顯示在下列螢幕快照中:

每隔 (天傳送一次使用者垃圾郵件通知) :選取隔離通知的頻率。 您可以選 取 [4 小時內]、[ 每日] 或 [每周]。

提示

如果您每隔四小時選取一次,而且在最後一次產生通知 之後 就會隔離訊息,收件者會 在四小時后 收到隔離通知。

當您在 隔離通知飛出視窗中完成時,請選取 [ 儲存]。

使用 PowerShell 設定全域隔離通知設定

如果您想要使用 PowerShell 來設定全域隔離通知設定,請連線到 Exchange Online PowerShell 或 Exchange Online Protection PowerShell,並使用下列語法:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- 您可以指定最多 3 種可用語言。 預設值為 en-US。 英文值是其他所有 (GB、en-CA、en-AU 等 ) 。

- 針對每種語言,您必須指定唯一的 MultiLanguageCustomDisclaimer、 ESNCustomSubject 和 MultiLanguageSenderName 值。

- 如果任何文字值包含引號,您必須使用額外的引號逸出引號。 例如,變更

d'assistance變更為d''assistance。

此範例會設定下列設定:

- 適用於美式英文和西班牙文的自定義隔離通知。

- 隔離通知寄件者的電子郵件地址設定為

michelle@contoso.onmicrosoft.com。

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

如需詳細的語法和參數資訊,請參閱 Set-QuarantinePolicy。

在 Microsoft Defender 入口網站中檢視隔離原則

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 Email & 共同作業>原則 & 規則>[規則] 區段中的[隔離>原則]。 或者,若要直接移至 [隔離 原則] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

[ 隔離原則] 頁面會依 [原則 名稱 ] 和 [ 上次更新 日期/時間] 顯示原則清單。

若要檢視預設或自定義隔離原則的設定,請按下名稱旁邊複選框以外的數據列中的任何位置來選取原則。 詳細數據可在開啟的飛出視窗中取得。

若要檢視全域設定,請選取 [ 全域設定]

在 PowerShell 中檢視隔離原則

如果您想要使用 PowerShell 來檢視隔離原則,請執行下列任何步驟:

若要檢視所有預設或自定義原則的摘要清單,請執行下列命令:

Get-QuarantinePolicy | Format-Table Name若要檢視預設或自定義隔離原則的設定,請以隔離原則的名稱取代 <QuarantinePolicyName> ,然後執行下列命令:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"若要檢視隔離通知的全域設定,請執行下列命令:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

如需詳細的語法及參數資訊,請參閱 Get-HostedContentFilterPolicy。

修改 Microsoft Defender 入口網站中的隔離原則

您無法修改名為 AdminOnlyAccessPolicy、DefaultFullAccessPolicy 或 DefaultFullAccessWithNotificationPolicy 的預設隔離原則。

在 Microsoft Defender 入口網站https://security.microsoft.com的 中,移至 Email & 共同作業>原則 & 規則>[>規則] 區段中的[隔離原則]。 或者,若要直接移至 [隔離 原則] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

在 [ 隔離原則] 頁面上,按兩下名稱旁邊的複選框來選取原則。

選取出現的

[編輯原則 ] 動作。

[編輯原則 ] 動作。

原則精靈隨即開啟,其中包含所選取隔離原則的設定和值。 這些步驟幾乎與在入口網站中建立隔離原則一節中所述 Microsoft Defender 相同。 主要差異在於:您無法重新命名現有的原則。

修改 PowerShell 中的隔離原則

如果您想要使用 PowerShell 修改自定義隔離原則,請以隔離原則的名稱取代 <QuarantinePolicyName> ,並使用下列語法:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

可用的設定與本文稍早建立隔離原則所述的設定相同。

如需詳細的語法和參數資訊,請參閱 Set-QuarantinePolicy。

在 Microsoft Defender 入口網站中移除隔離原則

注意事項

在您確認未使用隔離原則之前,請勿移除隔離原則。 例如,在 PowerShell 中執行下列命令:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTag如果正在使用隔離原則,請在移除之前 取代指派的隔離 原則,以避免隔離通知可能中斷。

您無法移除名為 AdminOnlyAccessPolicy、DefaultFullAccessPolicy 或 DefaultFullAccessWithNotificationPolicy 的預設隔離原則。

在 Microsoft Defender 入口網站https://security.microsoft.com的 中,移至 Email & 共同作業>原則 & 規則>[>規則] 區段中的[隔離原則]。 或者,若要直接移至 [隔離 原則] 頁面,請使用 https://security.microsoft.com/quarantinePolicies。

在 [ 隔離原則] 頁面上,按兩下名稱旁邊的複選框來選取原則。

選取出現的

[刪除原則 ] 動作。

[刪除原則 ] 動作。在確認對話框中選 取 [移除 原則]。

拿掉 PowerShell 中的隔離原則

如果您想要使用 PowerShell 移除自定義隔離原則,請以隔離原則的名稱取代 <QuarantinePolicyName> ,然後執行下列命令:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

如需詳細的語法和參數資訊,請參閱 Remove-QuarantinePolicy。

隔離發行要求的系統警示

根據預設,名為 User 且要求釋放隔離郵件 的預設警示原則會自動產生資訊警示,並在使用者要求釋出隔離郵件時 (全域系統管理員) 傳送通知給組織管理:

系統管理員可以自定義電子郵件通知收件者,或建立自定義警示原則以取得更多選項。

如需警示原則的詳細資訊,請參閱 Microsoft Defender 入口網站中的警示原則。

附錄

隔離原則的結構

隔離原則包含合併成預設許可權群組的許可權。 預設權限群組為:

- 沒有存取權

- 有限存取

- 完整存取

如先前所述, 預設隔離原則 會對隔離的郵件強制執行歷程記錄使用者功能,並自動指派給 隔離郵件之支援保護功能 中的動作。

預設隔離原則為:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- 某些組織中的 NotificationEnabledPolicy ()

隔離原則也會控制使用者是否收到隔離訊息 的隔離通知 ,這些訊息已隔離,而不是傳遞給他們。 隔離通知會執行兩件事:

- 通知使用者訊息已隔離。

- 允許用戶檢視隔離通知中的隔離郵件並採取動作。 許可權可控制用戶可以在隔離通知中執行的動作,如 隔離原則許可權詳細數據 一節中所述。

下表說明許可權、許可權群組和預設隔離原則之間的關聯性:

| 權限 | 沒有存取權 | 有限存取 | 完整存取 |

|---|---|---|---|

| (PermissionToViewHeader) ¹ | ✔ | ✔ | ✔ |

| 允許傳送者 (PermissionToAllowSender) | ✔ | ✔ | |

| 封鎖 PermissionToBlockSender (寄件者) | |||

| 刪除 (PermissionToDelete) | ✔ | ✔ | |

| Preview (PermissionToPreview) ² | ✔ | ✔ | |

| 允許收件者從隔離區釋放郵件 (PermissionToRelease) ³ | ✔ | ||

| 允許收件者要求將郵件從隔離區釋放 (PermissionToRequestRelease) | ✔ |

| 默認隔離原則 | 使用的許可權群組 | 已啟用隔離通知嗎? |

|---|---|---|

| AdminOnlyAccessPolicy | 沒有存取權 | 否 |

| DefaultFullAccessPolicy | 完整存取 | 否 |

| DefaultFullAccessWithNotificationPolicy⁴ | 完整存取 | 是 |

| NotificationEnabledPolicy⁵ | 完整存取 | 是 |

¹ 此許可權無法在Defender入口網站中使用。 關閉 PowerShell 中的許可權不會影響隔離郵件![]() 的檢視訊息標頭動作的可用性。 如果隔離區中的使用者可以看到訊息, 檢視郵件標頭 一律可供郵件使用。

的檢視訊息標頭動作的可用性。 如果隔離區中的使用者可以看到訊息, 檢視郵件標頭 一律可供郵件使用。

² 預覽 許可權與隔離通知中提供的檢 閱訊息 動作無關。

³ 對於反惡意代碼原則或安全附件原則隔離為惡意代碼的郵件,或反垃圾郵件原則的高信賴度網路釣魚,不允許收件者從隔離區釋出郵件。

⁴ 此原則用於 預設安全 策略,以啟用隔離通知,而不是關閉通知的 DefaultFullAccessPolicy 原則。

⁵ 您的組織可能沒有下一節所述名為 NotificationEnabledPolicy 的原則。

完整訪問許可權和隔離通知

名為 DefaultFullAccessPolicy 的預設隔離原則會複製較不有害隔離 郵件的歷史權 限,但隔離原則中不會開啟 隔離通知 。 默認使用DefaultFullAccessPolicy的位置,會在EOP和 適用於 Office 365 的 Microsoft Defender安全性的建議設定中的功能數據表中說明。

為了為組織提供已開啟隔離通知的 DefaultFullAccessPolicy 許可權,我們根據下列準則選擇性地包含名為 NotificationEnabledPolicy 的默認原則:

組織在 2021 年 7 月到 8 月 (導入隔離原則之前已存在) 。

and

已在一或多個反垃圾郵件原則中開啟 [啟用使用者垃圾郵件通知] 設定。 在導入隔離原則之前,此設定會決定使用者是否收到有關其隔離郵件的通知。

從未開啟使用者垃圾郵件通知的較新組織或較舊的組織沒有名為 NotificationEnabledPolicy 的原則。

若要為使用者提供完整訪問許可權和隔離通知,沒有 NotificationEnabledPolicy 原則的組織具有下列選項:

- 使用名為 DefaultFullAccessWithNotificationPolicy 的默認原則。

- 建立和使用已開啟 完整訪問許可權 和隔離通知的自定義隔離原則。

隔離原則許可權詳細數據

下列各節說明隔離郵件和隔離通知中用戶默認許可權群組和個別許可權的效果。

注意事項

如先前所述,隔離通知只會在名為 DefaultFullAccessWithNotificationPolicy 的默認原則中開啟, 或如果您的組織夠舊 ,) NotificationEnabledPolicy,則 (。

默認許可權群組

默認許可權群組中包含的個別許可權會在隔離原則 的結構一 節中說明。

沒有存取權

[無訪問許可權] (系統管理員存取權) 對使用者功能的影響取決於隔離原則中的隔離通知狀態:

隔離通知已關閉:

- 在 [隔離] 頁面上:使用者看不到隔離的郵件。

- 在隔離通知中:使用者不會收到郵件的隔離通知。

已開啟隔離通知:

-

在 [隔離] 頁面上:使用者可以看到隔離的郵件,但唯一可用的動作是

[檢視郵件標頭]。

[檢視郵件標頭]。 - 在隔離通知中:使用者會收到隔離通知,但唯一可用的動作是 檢閱訊息。

-

在 [隔離] 頁面上:使用者可以看到隔離的郵件,但唯一可用的動作是

有限存取

如果隔離原則指派 有限的訪問許可權 ,使用者會取得下列功能:

在 [隔離] 頁面上,以及隔離區中訊息詳細數據中:下列動作可供使用:

在隔離通知中:下列動作可供使用:

- 檢閱訊息

- 要求發行 (完整訪問許可權 的差異)

完整存取

如果隔離原則指派 完整訪問許可權 (所有可用的許可權) ,使用者會取得下列功能:

在 [隔離] 頁面上,以及隔離區中訊息詳細數據中:下列動作可供使用:

在隔離通知中:下列動作可供使用:

- 檢閱訊息

- 發行 (與 有限訪問許可權)

個別許可權

允許寄件人許可權

[ 允許寄件者 ] 許可權 (PermissionToAllowSender) 可讓使用者將郵件發件人新增至其信箱中的 [安全發件者] 列表。

如果已開啟 [允許寄件者] 權 限:

![]()

-

允許寄件者 可在 隔離 頁面和隔離中的郵件詳細數據中取得。

允許寄件者 可在 隔離 頁面和隔離中的郵件詳細數據中取得。

如果 [ 允許寄件者 ] 許可權已停用,使用者就無法允許寄件者從隔離 (動作無法) 。

如需安全寄件人清單的詳細資訊,請參閱將電子郵件訊息的收件者新增至安全寄件者清單和使用 Exchange Online PowerShell 在信箱上設定安全清單集合。

封鎖寄件人許可權

PermissionToBlockSender (封鎖發件人許可權) 可讓使用者將郵件寄件者新增至其信箱中的 [封鎖的發件者] 列表。

如果已啟用 封鎖寄件者權 限:

封鎖寄件者 可在 隔離 頁面和隔離中的郵件詳細數據中取得。

封鎖寄件者 可在 隔離 頁面和隔離中的郵件詳細數據中取得。封鎖的寄件者 可在隔離通知中取得。

若要讓此許可權在隔離通知中正常運作,用戶必須啟用遠端PowerShell。 如需指示,請參閱啟用或停用對 Exchange Online PowerShell 的存取。

如果 封鎖發件人 許可權已停用,使用者就無法封鎖發件者隔離或隔離通知, (動作無法) 。

如需 [封鎖的發件者] 列表的詳細資訊,請參閱封鎖來自某人的郵件和使用 Exchange Online PowerShell 在信箱上設定安全清單集合。

提示

組織仍然可以從封鎖的寄件者接收郵件。 來自寄件者的郵件會傳遞給使用者垃圾 Email 資料夾,或根據原則優先順序隔離,如使用者允許和封鎖中所述。 若要在傳送時從寄件者刪除郵件,請使用 郵件流程規則 (也稱為傳輸規則) 封鎖郵件。

刪除權限

PermissionToDelete (刪除許可權) 可讓使用者從隔離中刪除自己的郵件, (其為收件者) 的郵件。

如果已啟用 刪除權 限:

-

[隔離] 頁面和隔離中訊息詳細數據中提供 [刪除]。

[隔離] 頁面和隔離中訊息詳細數據中提供 [刪除]。 - 隔離通知沒有作用。 無法從隔離通知刪除隔離郵件。

如果 [ 刪除] 許可權已停用,使用者就無法從隔離區刪除自己的郵件, (動作無法) 使用。

提示

系統管理員可以搜尋系統管理員稽核記錄,找出誰刪除了隔離的郵件。 如需指示,請 參閱尋找刪除隔離郵件的人員。 如果原始收件者找不到已發行的郵件,系統管理員可以使用 郵件追蹤 來找出已發行郵件的狀況。

預覽許可權

PermissionToPreview (預覽許可權) 可讓使用者在隔離中預覽其郵件。

如果已啟用 預覽 權限:

-

預覽訊息 可在 [隔離 ] 頁面和隔離中的郵件詳細數據中取得。

預覽訊息 可在 [隔離 ] 頁面和隔離中的郵件詳細數據中取得。 - 隔離通知沒有作用。 無法預覽隔離通知中的隔離郵件。 隔離通知中的 [檢閱訊息 ] 動作會將使用者帶至隔離區中訊息的詳細數據飛出視窗,他們可以在其中預覽訊息。

如果 [預覽] 許可權已停用,使用者就無法在隔離區中預覽自己的訊息 (動作無法) 。

允許收件者從隔離許可權釋放郵件

注意事項

如先前所述,反惡意代碼或安全附件原則隔離為 惡意代碼 的郵件,或反垃圾郵件原則的高 信賴度網路釣魚 ,則不接受此許可權。 如果隔離原則給予使用者此許可權,則會改為允許使用者 要求 釋放其隔離的惡意代碼或高信賴度網路釣魚訊息。

允許 收件者從隔離許可權釋放郵件 (PermissionToRelease) 可讓使用者在未經系統管理員核准的情況下釋出自己的隔離郵件。

如果已開啟 [允許收件者從隔離區釋出郵件 ] 權限:

-

您可以在 [隔離] 頁面和隔離中的郵件詳細數據中取得版本。

您可以在 [隔離] 頁面和隔離中的郵件詳細數據中取得版本。 - 隔離 通知中提供版本。

如果停用 [ 允許收件者從隔離區釋出郵件 ] 許可權,使用者就無法從隔離區或隔離通知中釋出自己的郵件, (動作無法) 。

允許收件者要求從隔離許可權釋放訊息

允許 收件者要求從隔離許可權釋放郵件 (PermissionToRequestRelease) 可讓使用者 要求 釋出其隔離郵件。 只有在系統管理員核准要求之後,才會釋出訊息。

如果已啟用 [ 允許收件者要求從隔離區釋放訊息 ] 權限:

-

要求版本 可在 [ 隔離 ] 頁面和隔離中的訊息詳細數據中取得。

要求版本 可在 [ 隔離 ] 頁面和隔離中的訊息詳細數據中取得。 - 要求版本 可在隔離通知中取得。

如果停用 [ 允許收件者要求從隔離區釋出訊 息] 許可權,使用者就無法要求從隔離或隔離中釋放自己的郵件, (無法) 執行動作。

![Microsoft Defender 入口網站中的 [隔離原則] 頁面。](media/mdo-quarantine-policy-page.png)