整合非Microsoft安全性服務與 Microsoft 365 的考慮

雖然Microsoft提供完整的電子郵件安全性平臺,但我們瞭解某些客戶會藉由新增第三方 (非Microsoft) 安全性服務,來採用 電子郵件安全性的深層防禦策略 。 將非Microsoft安全性服務與 Microsoft 365 整合有兩個考慮:

非Microsoft服務是否會增加組織的安全性狀態,以及這樣做的取捨。 例如:

- 更多成本。

- 更複雜。

- 誤判率 (標示為不良的良好專案) 隨著新增更多產品而增加。

- 非Microsoft安全性服務如何整合端對端。 例如:

- 非Microsoft服務應該提供用戶體驗,而不需要用戶考慮要使用哪一個隔離。

- 非Microsoft服務應該與現有的安全性作業整合 (SecOps) 程式和工具。 例如,安全性資訊和事件管理 (SIEM) 、安全性協調流程、自動化和回應 (SOAR) 等。

注意事項

Email 安全性是一個對立空間。 隨著商品網路釣魚和攻擊套件的增加,攻擊會快速演進和改變。 這就是為什麼 適用於 Office 365 的 Microsoft Defender 是企業網路安全性多層式、入侵前和入侵后方法 Microsoft Defender 全面偵測回應的一部分。

無論有多少層的電子郵件保護,總保護永遠都不會達到百分之 100。

非Microsoft服務如何掃描電子郵件訊息並採取動作。 一般而言,非Microsoft安全性服務會建議下列三個整合選項,但並非所有選項目前都可透過Microsoft來支援。

透過 DNS 郵件路由 (MX 記錄點整合至非Microsoft服務)

Exchange Online 中連接器的增強式篩選中會詳細說明此設定,Microsoft完全支援此設定。 Email 支援已驗證接收鏈結 (ARC 的安全性廠商) 運作最佳,但有一些限制。 例如,避免使用 安全連結 來檢查連結,並以同樣重寫連結的非Microsoft服務包裝連結。 雙重鏈接換行可防止安全連結驗證連結狀態、破壞威脅的連結,以及可能觸發一次性使用連結。 建議您在非Microsoft服務中停用鏈接包裝功能。

如需此設定的其他背景,請參閱使用第三方雲端服務搭配 Exchange Online 來管理郵件流程。

透過Microsoft 圖形 API整合

某些非Microsoft服務會在郵件傳遞至使用者信箱之後,驗證並使用Microsoft 圖形 API 來掃描訊息。 此設定也可讓非Microsoft服務移除其認為惡意或不想要的訊息。 一般而言,此設定需要非Microsoft服務的完整信箱存取權。 授與此許可權之前,請務必先瞭解非Microsoft服務的安全性與支援做法。

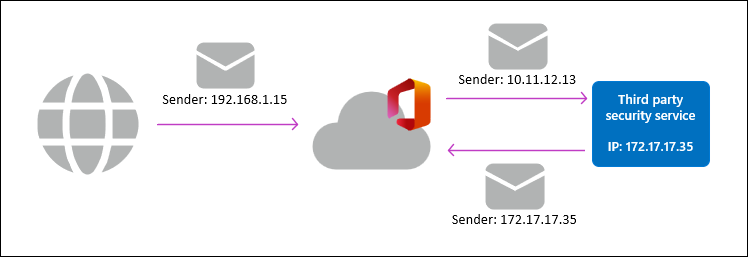

透過內送和輸出郵件路由進行整合

此設定可讓 MX 記錄指向 Microsoft 365。 不過,非Microsoft服務會在Microsoft 365 電子郵件保護和處理 之後 運作,如下圖所示:

提示

連接器的增強式篩選 不適用於此設定。 連接器的增強式篩選是針對非Microsoft服務在365 Microsoft 之前的 案例所設計,如先前透過 DNS 郵件路由整合 一節中所述。 Microsoft 365 之前的非Microsoft服務可讓完整的電子郵件保護堆疊運作,同時智慧地防止與非Microsoft服務傳送基礎結構相關的詐騙誤判。 您無法使用連接器的增強式篩選,從本質上信任來自Microsoft 365 IP 位址的所有訊息。

此設定需要訊息離開Microsoft 365 服務界限。 當訊息從非Microsoft服務傳回時,Microsoft 365 會將其視為全新的訊息。 此行為會導致下列問題和複雜性:

在大部分的報告工具中,訊息會計算兩次,包括總管 (威脅總管) 、進階搜捕,以及自動化調查和回應 (AIR) 。 此行為會讓訊息決策和動作難以正確相互關聯。

因為傳回 Microsoft 365 的郵件可能會無法通過電子郵件驗證檢查,所以可能會將郵件識別為詐騙 (誤判) 。 某些非Microsoft服務建議使用郵件流程規則 (傳輸規則) 或IP連線篩選來克服此問題,但可能會導致傳遞誤判。

也許最重要的是,適用於 Office 365 的 Defender 中的機器學習無法盡可能有效地運作。 機器學習演算法依賴精確的數據來決定內容。 不一致或改變的數據可能會對學習程式造成負面影響,導致 適用於 Office 365 的 Defender的整體有效性降低。 範例包含:

- 信譽:經過一段時間后,機器學習模型會探索與良好和不良內容相關聯的專案, (IP 位址、傳送網域、URL 等 ) 。 當訊息從非Microsoft服務傳回時,不會保留初始傳送的IP位址,而且可以降低IP位址在轉譯正確決策時的有效性。 此行為也可能影響提交,稍後會在第 3 點中討論。

- 郵件內容修改:許多電子郵件安全性服務會新增訊息標頭、新增免責聲明、修改訊息本文內容,以及/或重寫郵件中的URL。 雖然此行為通常不是問題,但傳遞包含這些修改的訊息,稍後會判斷為惡意,並透過 零時差自動清除來移除 (ZAP) 可以教導機器學習這些修改表示錯誤訊息。

基於這些理由,我們強烈建議您避免此設定,並與非Microsoft服務廠商合作,以使用本文中所述的其他整合選項。 不過,如果您必須採用此設定,強烈建議您使用下列設定和作業,以將保護狀態最大化:

設定 適用於 Office 365 的 Defender 原則動作來隔離所有負面決策。 雖然此設定比使用 [垃圾郵件] Email 資料夾更不方便使用,但垃圾郵件動作只會在最終傳遞至信箱時發生。 已傳遞至垃圾郵件 Email 資料夾的電子郵件會改為傳送至非Microsoft服務。 如果/當此訊息回到Microsoft時,不保證會保留原始的決策 (例如垃圾郵件) 。 此行為會導致整體效率降低。

提示

郵件流程規則 (傳輸規則) 查看原始決策並不理想,因為它們可能會造成其他問題,並導致有效性挑戰。

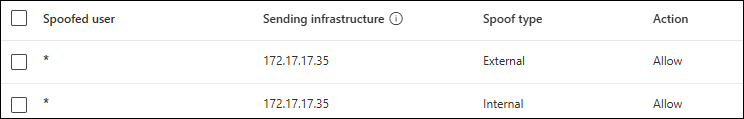

針對從非Microsoft服務抵達的電子郵件覆寫詐騙,以將誤判降至最低。 例如,如果非Microsoft服務的IP位址為172.17.17.35,請 在租用戶允許/封鎖清單中建立兩個允許的詐騙寄件者專案:一個外部和一個內部,如下列螢幕快照所示:

如果您離開非Microsoft保護服務,或變更其運作方式,請務必移除這些覆寫專案。

誤判 () 允許的不正確郵件,以及Microsoft的誤判電子郵件提交應該來自訊息的初始版本,而不是從非Microsoft服務傳回的郵件。 非Microsoft服務的誤判應該傳送至非Microsoft服務。 管理這項需求可能很複雜:

- Microsoft在初始接收) 時遺漏的誤判 (:您在傳遞至信箱之前需要一份郵件複本。 如果可使用,請從非Microsoft服務的隔離中提交複本。

- Microsoft + 非Microsoft服務誤判:如果兩個服務都錯過,建議您將原始專案回報為Microsoft,並將收件者信箱中的專案回報給非Microsoft服務。 從非Microsoft服務傳回至 Microsoft 365 的專案包含非Microsoft服務 (的詳細數據,例如,非Microsoft服務的傳送 IP 位址、自定義標頭等 ) 可能會導致機器學習效能降低。

- Microsoft誤判:如果非Microsoft服務評估之前,Microsoft一開始攔截到訊息,則從隔離區提交此複本是有效的。

- 非Microsoft服務誤判:如果非Microsoft服務攔截到訊息,您必須將訊息提交給他們,因為Microsoft無法更正問題。

整合非Microsoft訊息報告工具

適用於 Office 365 的 Defender 具有使用者報告設定,可在支援的 Outlook 版本或Microsoft報表訊息或報表網路釣魚載入巨集中使用內建的 [報表] 按鈕。

知道非Microsoft安全性服務可能包含自己的工具和程式,以報告誤判和誤判 (包括使用者教育/認知工作) ,適用於 Office 365 的 Defender 支援從第三方報告工具提交。 此支援可協助簡化向 Microsoft 回報誤判和誤判,並讓您的 SecOps 小組利用 Microsoft Defender 全面偵測回應 事件管理和自動化調查和回應 (AIR) 。

如需詳細資訊,請參閱 第三方報告工具的選項。