建立 IP 和 URL/網域的指示器

適用於:

提示

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

概觀

藉由建立IP和URL或網域的指標,您現在可以根據自己的威脅情報來允許或封鎖IP、URL或網域。 如果使用者開啟有風險的應用程式,您也可以發出警告。 提示不會阻止他們使用應用程式;用戶可以略過警告,並視需要繼續使用應用程式。

若要封鎖Microsoft) 所決定的惡意IP/URL (,適用於端點的Defender可以使用:

- 適用於 Microsoft 瀏覽器的 Windows Defender SmartScreen

- 非Microsoft瀏覽器或在瀏覽器外部呼叫的網路保護

用來封鎖惡意IP/URL的威脅情報數據集是由Microsoft所管理。

如果您認為某些群組比其他群組有更多或更少的風險,您可以透過 [設定] 頁面或計算機群組封鎖惡意 IP/URL。

注意事項

不支援IP位址的無類別 Inter-Domain 路由 (CIDR) 表示法。

支援的作業系統

- Windows 11

- Windows 10 版本 1709 或更新版本。

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 執行適用於端點的Defender新式整合解決方案 (需要透過 MSI)

- Windows Server 2012 執行適用於端點的Defender新式整合解決方案的 R2 (需要透過 MSI)

- macOS

- Linux

- iOS

- Android

開始之前

請務必先瞭解下列必要條件,再建立 IPS、URL 或網域的指標。

Microsoft Defender 防病毒軟體版本需求

您的組織使用 Microsoft Defender 防病毒軟體。 Microsoft Defender 非Microsoft瀏覽器的防病毒軟體必須處於作用中模式。 透過Microsoft瀏覽器,例如 Microsoft Edge,Microsoft Defender 防病毒軟體可以處於主動或被動模式。

已啟用行為監視。

已開啟雲端式保護。

雲端保護網路連線已 開啟。

反惡意代碼用戶端版本必須是

4.18.1906.x或更新版本。 請參閱 每月平臺和引擎版本。

網路保護需求

URL/IP 允許和封鎖需要在封鎖模式中啟用 適用於端點的 Microsoft Defender 元件網路保護。 如需網路保護和設定指示的詳細資訊,請參閱 啟用網路保護。

自定義網路指標需求

若要開始封鎖IP位址和/或URL,請在 Microsoft Defender入口網站中開啟「自定義網路指標」功能,請移至 [設定>端點>一般>進階功能]。 如需詳細資訊,請參閱 進階功能。

如需 iOS 上指標的支援,請參閱 iOS 上的 適用於端點的 Microsoft Defender。

如需 Android 上指標的支援,請參閱 Android 上的 適用於端點的 Microsoft Defender。

IoC 指標清單限制

只有外部IP可以新增至指標清單。 無法為內部IP建立指標。 針對 Web 保護案例,建議您在 Microsoft Edge 中使用內建功能。 Microsoft Edge 會使用 網路保護 來檢查網路流量,並允許 TCP、HTTP 和 HTTPS (TLS) 的區塊。

非Microsoft Edge 和 Internet Explorer 程式

針對 Microsoft Edge 和 Internet Explorer 以外的程式,Web 保護案例會使用網路保護進行檢查和強制執行:

- TCP、HTTP 和 HTTPS (TLS (這三種通訊協定都支援 IP) )

- 在自定義指標中不) CIDR 區塊或IP範圍 (僅支援單一IP位址

- 加密的 URL (完整路徑) 只能在 Internet Explorer 或 Microsoft Edge (的第一方瀏覽器上封鎖)

- ) 僅在非Microsoft瀏覽器 (中封鎖 (FQDN 的加密 URL,也就是 Internet Explorer 或 Microsoft Edge)

- 透過 HTTP 連線聯合載入的 URL,例如新式 CDN 載入的內容,只能在第一方瀏覽器上封鎖, (Internet Explorer,Microsoft Edge) ,除非 CDN URL 本身新增至指標清單。

- 完整 URL 路徑區塊可以套用至未加密的 URL

- 如果有衝突的 URL 指標原則,則會套用較長的路徑。 例如,URL 指標原則

https://support.microsoft.com/office的優先順序高於 URL 指標原則https://support.microsoft.com。 - 如果發生URL指標原則衝突,可能因為重新導向而無法套用較長的路徑。 在這種情況下,請註冊非重新導向的URL。

注意事項

Microsoft Edge 的 應用程式防護 工作階段目前不支援自定義入侵指標和 Web 內容篩選功能。 這些容器化瀏覽器會話只能透過內建的SmartScreen保護來強制執行Web威脅區塊。 它們無法強制執行任何企業 Web 保護原則。

網路保護和 TCP 三向交握

透過網路保護,在完成透過 TCP/IP 的三向交握之後,決定是否允許或封鎖網站的存取。 因此,當網站遭到網路保護封鎖時,即使網站遭到封鎖,您還是可能會在 Microsoft Defender 入口網站中看到 下方的動作類型ConnectionSuccessNetworkConnectionEvents。

NetworkConnectionEvents 會從 TCP 層回報,而不是從網路保護回報。 完成三向交握之後,網路保護會允許或封鎖網站的存取。

以下是運作方式的範例:

假設用戶嘗試存取其裝置上的網站。 網站正好裝載在危險的網域上,而且應該遭到網路保護封鎖。

透過 TCP/IP 的三向交握會開始。 完成之前,

NetworkConnectionEvents會記錄動作,並將其ActionType列為ConnectionSuccess。 不過,一旦三向交握程式完成,網路保護就會封鎖網站的存取。 這一切都會快速發生。 Microsoft Defender SmartScreen 也會發生類似的程式;也就是三向交握完成時,即會做出判斷,並封鎖或允許存取網站。在 Microsoft Defender 入口網站中,警示會列在警示佇列中。 該警示的詳細資料包括 和

NetworkConnectionEventsAlertEvents。 您可以看到網站遭到封鎖,即使您也有 ActionType 為 的專案ConnectionSuccess也一NetworkConnectionEvents樣。

警告模式控制件

使用警告模式時,您可以設定下列控件:

略過功能

- Microsoft Edge 中的 [允許] 按鈕

- 快顯通知 (非Microsoft瀏覽器上的 [允許] 按鈕)

- 指標上的略過持續時間參數

- 略過跨Microsoft和非Microsoft瀏覽器的強制執行

重新導向URL

- 指標上的重新導向 URL 參數

- Microsoft Edge 中的重新導向 URL

- 快顯通知 (非Microsoft瀏覽器上的重新導向 URL)

如需詳細資訊,請參閱管理 適用於端點的 Microsoft Defender 探索到的應用程式。

IoC IP URL 和網域原則衝突處理順序

網域/URL/IP 位址的原則衝突處理與憑證的原則衝突處理不同。

在相同指標上設定多個不同動作類型的案例 (例如 ,針對 Microsoft.com) 设定的区块、 警告和 允許動作類型,這些動作類型的生效順序如下:

允許

警告

封鎖

“Allow” 會覆寫 “warn”,其會覆寫 “block”,如下所示:Allow>Block>Warn。 因此,在上一個範例中會 Microsoft.com 允許。

Defender for Cloud Apps 指標

如果您的組織已啟用適用於端點的 Defender 與 Defender for Cloud Apps 之間的整合,則會針對所有未批准的雲端應用程式,在適用於端點的 Defender 中建立封鎖指標。 如果應用程式處於監視模式,則會針對與應用程式相關聯的URL建立 (可略過的區塊) 警告指標。 目前無法為獲批准的應用程式建立允許指標。 Defender for Cloud Apps 建立的指標會遵循上一節所述的相同原則衝突處理。

原則優先順序

適用於端點的 Microsoft Defender 原則的優先順序高於 Microsoft Defender 防病毒軟體原則。 在適用於端點的 Defender 設定Allow為 但 Microsoft Defender 防病毒軟體設定Block為 的情況下,原則預設為 Allow。

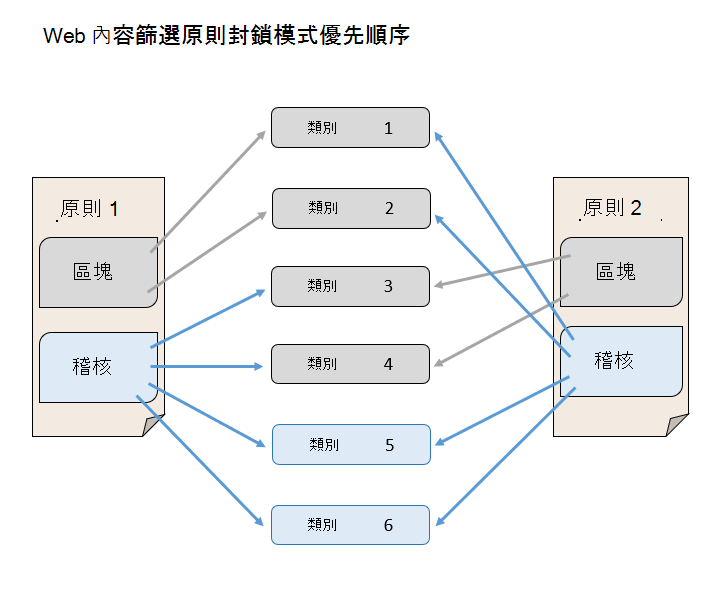

多個作用中原則的優先順序

將多個不同的 Web 內容篩選原則套用至相同的裝置,會導致針對每個類別套用更嚴格的原則。 請試想下列案例:

- 原則 1 會封鎖類別 1 和 2,並稽核其餘部分

- 原則 2 會封鎖類別 3 和 4,並稽核其餘部分

結果是類別 1-4 全部遭到封鎖。 下圖說明此案例。

從 [設定] 頁面建立IP、URL或網域的指標

在瀏覽窗格中,選>取 [規則) ] 底下的 [設定端點>指標 (]。

選取 [IP 位址] 或 [URL/網域] 索引標籤 。

選取 [新增專案]。

指定下列詳細資料:

- 指標:指定實體詳細數據,並定義指標的到期日。

- 動作:指定要採取的動作並提供描述。

- 範圍:定義計算機群組的範圍。

檢閱 [ 摘要] 索 引標籤中的詳細數據,然後選取 [ 儲存]。

重要事項

建立原則后,最多可能需要 48 小時的時間,才能在裝置上封鎖 URL 或 IP 位址。

相關文章

提示

想要深入了解? 在我們的技術社群中 Engage Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。