建立檔案的指示器

適用於:

- Microsoft Defender XDR

- 適用於端點的 Microsoft Defender 方案 1

- 適用於端點的 Microsoft Defender 方案 2

- 適用於企業的 Microsoft Defender

提示

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

重要事項

在適用於端點的 Defender 方案 1 和 適用於企業的 Defender 中,您可以建立指示器來封鎖或允許檔案。 在 適用於企業的 Defender 中,您的指標會套用到您的環境,而且無法限定在特定裝置的範圍。

注意事項

若要讓這項功能在 Windows Server 2016 和 R2 Windows Server 2012 運作,必須使用上架 Windows 伺服器中的指示將這些裝置上線。 具有允許、封鎖和補救動作的自定義檔案指標現在也可在 macOS和Linux的增強型反惡意代碼引擎功能中使用。

檔案指標會藉由禁止潛在的惡意檔案或可疑的惡意代碼,防止進一步傳播貴組織中的攻擊。 如果您知道PE) 檔案 (潛在惡意的可攜式可執行檔,您可以加以封鎖。 這項作業可防止在組織中的裝置上讀取、寫入或執行。

有三種方式可以建立檔案的指標:

- 透過 [設定] 頁面建立指標

- 使用檔案詳細數據頁面中的 [新增指標] 按鈕來建立關係型指標

- 透過指標 API 建立指標

開始之前

建立檔案指標之前,請先瞭解下列必要條件:

若要開始封鎖檔案,請在 Microsoft Defender 入口網站的 [設定] (中開啟 [封鎖或允許] 功能,請移至 [設定>端點>] [一般>進階功能>] [允許] 或 [封鎖檔案) ] 。

Windows 必要條件

如果您的組織在作用中模式中使用 Microsoft Defender 防病毒軟體 (,則可使用此功能)

Antimalware 用戶端版本必須是

4.18.1901.x或更新版本。 請參閱 每月平臺和引擎版本在執行 Windows 10、版本 1703 或更新版本、Windows 11、Windows Server 2012 R2、Windows Server 2016 或更新版本、Windows Server 2019 或 2022 Windows Server 裝置上支援這項功能。

檔案哈希計算已啟用,方法是將 設定為

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\[已啟用]

注意事項

檔案指標支援可攜式可執行檔 (PE) 檔案,包括 .exe 和 .dll 檔案。

macOS 必要條件

-

檔案哈希計算是藉由執行來啟用

mdatp config enable-file-hash-computation --value enabled

Linux 必要條件

適用於端點的 Defender 101.85.27 版或更新版本中提供。

檔案哈希計算會在 Microsoft Defender 入口網站或受控 JSON 中啟用

建議使用行為監視,但這適用於 RTP 或自訂) (任何其他掃描。

從 [設定] 頁面建立檔案的指標

在瀏覽窗格中,選>取 [規則) ] 底下的 [設定端點>指標 (]。

選取 [檔案哈希] 索引標籤 。

選取 [新增專案]。

指定下列詳細資料:

指標:指定實體詳細數據,並定義指標的到期日。

動作:指定要採取的動作並提供描述。

範圍:定義裝置群組的範圍, (適用於企業的 Defender ) 無法使用範圍。

注意事項

適用於端點的Defender方案1和方案2都支援裝置群組建立

檢閱 [摘要] 索引標籤中的詳細數據,然後選取 [ 儲存]。

從檔案詳細數據頁面建立關係型指標

在檔案上採取回應動作時,其中一個選項是新增檔案的指標。 當您新增檔案的指標哈希時,您可以選擇在組織中的裝置嘗試執行檔案時引發警示並封鎖該檔案。

由指標自動封鎖的檔案不會顯示在檔案的控制中心,但警示仍會顯示在警示佇列中。

在預覽) (對檔案封鎖動作發出警示

重要事項

本節中的資訊 (自動化調查和補救引擎的公開預覽) 與發行前版本產品相關,可能會在正式發行前進行大幅修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

IOC 檔案目前支援的動作是允許、稽核和封鎖及補救。 選擇封鎖檔案之後,您可以選擇是否需要觸發警示。 如此一來,您就能夠控制連到安全性作業小組的警示數目,並確定只會引發必要的警示。

在 Microsoft Defender 入口網站中,移至 [設定>端點指標>>] [新增檔案哈希]。

選擇封鎖和修復檔案。

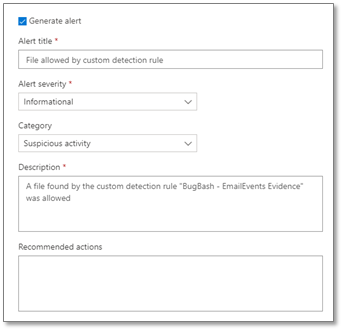

指定是否要在檔案區塊事件上產生警示,並定義警示設定:

- 警示標題

- 警示嚴重性

- 類別

- 描述

- 建議的動作

重要事項

- 一般而言,檔案區塊會在15分鐘內強制執行並移除,平均為30分鐘,但可能需要超過2小時的時間。

- 如果有具有相同強制類型和目標的檔案 IoC 原則發生衝突,將會套用更安全哈希的原則。 SHA-256 檔案哈希 IoC 原則會勝過 SHA-1 檔案哈希 IoC 原則,如果哈希類型定義相同的檔案,則會贏得 MD5 檔案哈希 IoC 原則。 無論裝置群組為何,這一律成立。

- 在所有其他情況下,如果將具有相同強制目標的衝突檔案 IoC 原則套用至所有裝置和裝置的群組,則針對裝置,裝置群組中的原則將會獲勝。

- 如果已停用 EnableFileHashComputation 組策略,則會降低檔案 IoC 的封鎖精確度。 不過,啟用

EnableFileHashComputation可能會影響裝置效能。 例如,將大型檔案從網路共享複製到本機裝置,特別是透過 VPN 連線,可能會影響裝置效能。 如需 EnableFileHashComputation 組策略的詳細資訊,請參閱 Defender CSP。 如需在 Linux 和 macOS 上適用於端點的 Defender 上設定這項功能的詳細資訊,請參閱在 Linux 上設定檔案哈希計算功能 和 在 macOS 上設定檔案哈希計算功能。

預覽 (進階搜捕功能)

重要事項

本節中的資訊 (自動化調查和補救引擎的公開預覽) 與發行前版本產品相關,可能會在正式發行前進行大幅修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

目前處於預覽狀態,您可以事先查詢回應動作活動。 以下是進階搜捕查詢範例:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

如需進階搜捕的詳細資訊,請參閱 使用進階搜捕主動搜捕威脅。

以下是可在上述範例查詢中使用的其他線程名稱:

檔案:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

憑證:

EUS:Win32/CustomCertEnterpriseBlock!cl

回應動作活動也可以在裝置時間軸中檢視。

原則衝突處理

Cert 和 File IoC 原則處理衝突會遵循下列順序:

如果 Windows Defender 應用程控和 AppLocker 不允許檔案強制執行模式原則,則為 [封鎖]。

否則,如果 Microsoft Defender 防病毒軟體排除專案允許檔案,則為Allow。

否則,如果檔案遭到封鎖或警告,或是警告檔案 IoC,則為 [封鎖/警告]。

否則,如果檔案遭到 SmartScreen 封鎖,則為 [封鎖]。

否則,如果允許檔案 IoC 原則允許檔案,則為 Allow。

否則,如果檔案遭到受攻擊面縮小規則、受控資料夾存取或防病毒軟體保護封鎖,則為 [封鎖]。

否則, [允許 (] 會 & AppLocker 原則傳遞 Windows Defender 應用程控,) 不會套用任何 IoC 規則。

注意事項

當 Microsoft Defender 防病毒軟體設定為 [封鎖],但適用於檔案哈希或憑證的Defender指標設定為 [允許] 時,原則預設為 [允許]。

如果有具有相同強制類型和目標的檔案 IoC 原則發生衝突,則會套用更安全 (表示套用) 哈希的時間較長。 例如,如果兩個哈希類型都定義相同的檔案,SHA-256 檔案哈希 IoC 原則會優先於 MD5 檔案哈希 IoC 原則。

警告

檔案和憑證的原則衝突處理與網域/URL/IP 位址的原則衝突處理不同。

Microsoft Defender 弱點管理 的封鎖易受攻擊應用程式功能會使用檔案 IoC 來強制執行,並遵循本節稍早所述的衝突處理順序。

範例

| 元件 | 元件強制執行 | 檔案指標動作 | 結果 |

|---|---|---|---|

| 受攻擊面縮小檔案路徑排除 | 允許 | 封鎖 | 封鎖 |

| 受攻擊面縮小規則 | 封鎖 | 允許 | 允許 |

| Windows Defender 應用程式控制 | 允許 | 封鎖 | 允許 |

| Windows Defender 應用程式控制 | 封鎖 | 允許 | 封鎖 |

| Microsoft Defender 防病毒軟體排除 | 允許 | 封鎖 | 允許 |

另請參閱

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。