啟用受攻擊面縮小規則

適用於:

- 適用於端點的 Microsoft Defender 方案 1

- 適用於端點的 Microsoft Defender 方案 2

- Microsoft Defender XDR

- Microsoft Defender 防毒軟體

平台

- Windows

提示

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

受攻擊面縮小規則 有助於防止惡意代碼經常濫用以危害裝置和網路的動作。

需求

跨 Windows 版本的受攻擊面縮小功能

您可以為執行下列任一版本和 Windows 版本的裝置設定受攻擊面縮小規則:

- Windows 11 專業版

- Windows 11 企業版

- Windows 10 專業版 版本 1709 或更新版本

- Windows 10 企業版 版本 1709 或更新版本

- Windows Server 版本 1803 (半年通道) 或更新版本

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

若要使用整個受攻擊面縮小規則的功能集,您需要:

- Microsoft Defender 防病毒軟體作為主要防病毒軟體, (實時保護)

- 雲端傳遞保護 (某些規則需要)

- Windows 10 企業版 E5 或 E3 授權

雖然受攻擊面縮小規則不需要 Windows E5 授權,但使用 Windows E5 授權,您可以取得進階管理功能,包括適用於端點的 Defender 中可用的監視、分析和工作流程,以及 Microsoft Defender 全面偵測回應 入口網站中的報告和設定功能。 E3 授權無法使用這些進階功能,但您仍然可以使用 事件檢視器 來檢閱受攻擊面縮小規則事件。

每個受攻擊面縮小規則都包含四個設定的其中一個:

- 未設定 | 停用:停用受攻擊面縮小規則

- 封鎖:啟用受攻擊面縮小規則

- 稽核:評估受攻擊面縮小規則在啟用時會如何影響您的組織

- 警告:啟用受攻擊面縮小規則,但允許終端使用者略過該區塊

我們建議使用受攻擊面縮小規則搭配 Windows E5 授權 (或類似的授權 SKU) 利用適用於端點的 (Defender 適用於端點的 Microsoft Defender 中提供的進階監視和報告功能) 。 不過,如果您有另一個授權,例如不包含進階監視和報告功能的 Windows Professional 或 Windows E3,您可以在觸發受攻擊面縮小規則時於每個端點所產生的事件上開發您自己的監視和報告工具 (例如事件轉送) 。

提示

若要深入瞭解 Windows 授權,請參閱 Windows 10 授權並取得適用於 Windows 10 的大量授權指南。

您可以使用下列任一方法來啟用受攻擊面縮小規則:

建議使用企業層級管理,例如 Intune 或 Microsoft Configuration Manager。 企業層級管理會在啟動時覆寫任何衝突的組策略或 PowerShell 設定。

從受攻擊面縮小規則排除檔案和資料夾

您可以排除大部分受攻擊面縮小規則所評估的檔案和資料夾。 這表示即使受攻擊面縮小規則判斷檔案或資料夾包含惡意行為,也不會封鎖檔案執行。

重要事項

排除檔案或資料夾可能會嚴重降低受攻擊面縮小規則所提供的保護。 允許執行排除的檔案,而且不會記錄任何報表或事件。 如果受攻擊面縮小規則偵測到您認為不應該偵測到的檔案,您應該 先使用稽核模式來測試規則。 只有在排除的應用程式或服務啟動時,才能使用排除項目。 例如,如果您為已執行的更新服務新增排除範圍,更新服務會繼續觸發事件,直到服務停止並重新啟動為止。

新增排除專案時,請記住下列幾點:

排除範圍通常以使用資料夾路徑或要排除) 之檔案的完整路徑 (個別檔案或資料夾為基礎。

排除路徑可以使用環境變數和通配符。 請參閱 在檔名和資料夾路徑或擴展名排除清單中使用通配符

透過組策略或PowerShell部署時,排除範圍會套用至所有受攻擊面縮小規則。 使用 Intune,可以設定特定受攻擊面縮小規則的排除。 請 參閱設定依規則排除的受攻擊面縮小規則。

您可以根據憑證和檔案哈希新增排除專案,方法是允許指定的適用於端點的 Defender 檔案和憑證指標。 請參閱 指標概觀。

原則衝突

如果透過 MDM 和 GP 套用衝突的原則,則從 GP 套用的設定會優先。

受控裝置的攻擊面縮小規則現在支援從不同原則合併設定的行為,以建立每個裝置的原則超集。 只會合並未發生衝突的設定,而發生衝突的設定不會新增至規則的超集。 先前,如果兩個原則包含單一設定的衝突,這兩個原則都會標示為發生衝突,而且不會部署來自任一配置檔的設定。 受攻擊面縮小規則合併行為如下:

下列設定檔中的受攻擊面縮小規則會針對套用規則的每個裝置進行評估:

不會發生衝突的設定會新增至裝置的原則超集。

當兩個或多個原則的設定發生衝突時,衝突的設定不會新增至合併的原則,而不會衝突的設定則會新增至套用至裝置的超集原則。

只會保留衝突設定的組態。

組態方法

本節提供下列設定方法的組態詳細數據:

下列啟用受攻擊面縮小規則的程式包含如何排除檔案和資料夾的指示。

Intune

重要事項

如果在 Windows Server 2012 R2 上使用 Intune,並 Windows Server 2016 統一版本,您必須將這些Not Configured設定為 ,因為它們在這些作系統版本上不受支援。 否則,下列原則無法套用:

- 透過 Windows Management Instrumentation (WMI) 事件訂閱封鎖持續性

- 封鎖 JavaScript 或 VBScript 使其無法啟動下載的可執行內容

- 對惡意勒索軟體使用進階保護

慣用) (端點安全策略

選 取 [端點安全性>攻擊面縮小]。 選擇現有的受攻擊面縮小規則,或建立新的受攻擊面縮小規則。 若要建立新的原則,請選取 [ 建立 原則],然後輸入此配置文件的資訊。 針對 [配置檔類型],選取 [ 受攻擊面縮小規則]。 如果您已選擇現有的設定檔,請選取 [ 屬性 ],然後選取 [ 設定]。

在 [ 組態設定] 窗格中,選取 [ 降低攻擊面 ],然後選取每個受攻擊面縮小規則所需的設定。

在 [需要保護的其他文件夾清單]、 [可存取受保護資料夾的應用程式清單] 和 [ 從受攻擊面縮小規則排除檔案和路徑] 底下,輸入個別檔案和資料夾。 您也可以選取 [匯入 ] 來匯入包含檔案和資料夾的 CSV 檔案,以排除受攻擊面縮小規則。 CSV 檔案中的每一行都應該格式化如下:

C:\folder,%ProgramFiles%\folder\file,C:\path在三個設定窗格上選取 [ 下一步 ],如果您要建立新原則, 請選取 [建立 ],如果您 正在編輯現有原則,請選取 [儲存]。

替代 1) (裝置組態配置檔

選 取 [裝置組態>配置檔]。 選擇現有的 Endpoint Protection 設定檔或建立新的端點保護配置檔。 若要建立新的設定檔,請選取 [建立設定檔 ],然後輸入此配置文件的資訊。 針對 [配置檔類型],選取 [端點保護]。 如果您已選擇現有的設定檔,請選取 [ 屬性 ],然後選取 [ 設定]。

在 [ 端點保護 ] 窗格中,選取 [Windows Defender 惡意探索防護],然後選取 [ 降低攻擊面]。 選取每個受攻擊面縮小規則所需的設定。

在 [ 降低攻擊面例外狀況] 下,輸入個別檔案和資料夾。 您也可以選取 [匯入 ] 來匯入包含檔案和資料夾的 CSV 檔案,以排除受攻擊面縮小規則。 CSV 檔案中的每一行都應該格式化如下:

C:\folder,%ProgramFiles%\folder\file,C:\path在三個設定窗格上選取 [ 確定 ]。 如果您要建立新的 Endpoint Protection 檔案,請選取 [建立],如果您正在編輯現有的端點保護檔案,請選取 [儲存]。

Intune (替代 2) 中的自訂設定檔

您可以使用 Microsoft Intune OMA-URI 來設定自定義攻擊面縮小規則。 下列程式使用規則 封鎖惡意探索易受攻擊的帶正負號驅動程序的濫用 範例。

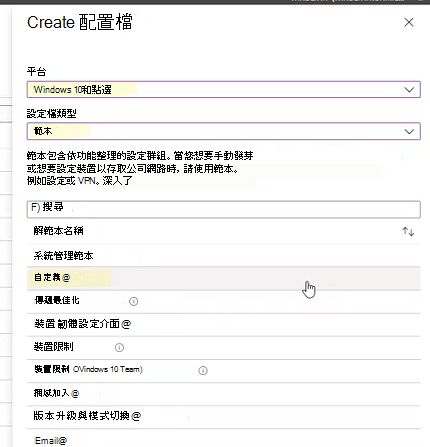

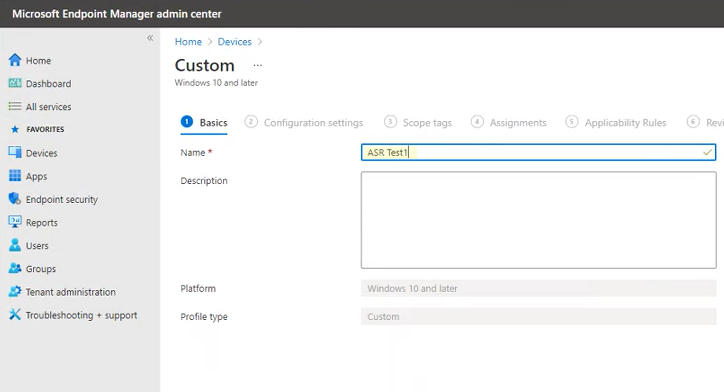

開啟 Microsoft Intune 系統管理中心。 在 [ 首頁] 功能表中,單擊 [ 裝置],選取 [ 組態配置檔],然後按兩下 [ 建立配置檔]。

在 [建立配置檔] 的下列兩個下拉式清單中,選取下列專案:

- 在 [平臺] 中,選取 [Windows 10 及更新版本]

- 在 [配置文件類型] 中,選取 [範本]

- 如果已透過端點安全性設定受攻擊面縮小規則,請在 [配置檔類型] 中選取 [ 設定目錄]。

選 取 [自定義],然後選取 [ 建立]。

自定義範本工具會開啟至步驟 1 基本概念。 在 [1 基本概念] 中,於 [ 名稱] 中輸入範本的名稱,然後在 [ 描述 ] 中輸入描述 (選擇性) 。

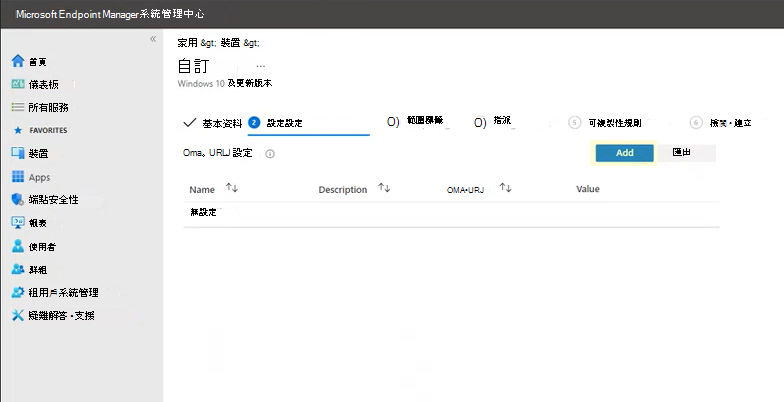

按一下[下一步]。 步驟 2 組態設定隨即 開啟。 針對 [OMA-URI 設定],按兩下 [ 新增]。 此時會出現兩個選項: [新增 ] 和 [ 導出]。

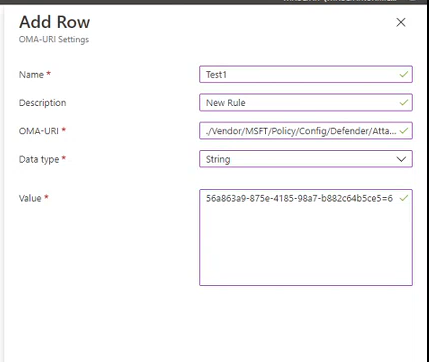

再次按兩下 [新增] 。 [ 新增數據列 OMA-URI 設定] 隨即 開啟。 在 [新增數據列] 中,填入下列資訊:

在 [名稱] 中,輸入規則的名稱。

在 [ 描述] 中,輸入簡短描述。

在 OMA-URI 中,輸入或貼上您要新增之規則的特定 OMA-URI 連結。 如需要用於此範例規則的 OMA-URI,請參閱本文中的 MDM 一節。 如需受攻擊面縮小規則 GUIDS,請參閱 個別規則描述。

在 [數據類型] 中,選取 [字串]。

在 [值] 中,輸入或貼上 GUID 值、

\=不含空格的符號和 State 值 ()GUID=StateValue:-

0:停用 (停用受攻擊面縮小規則) -

1:封鎖 (啟用受攻擊面縮小規則) -

2:稽核 (評估如果啟用受攻擊面縮小規則,會如何影響您的組織) -

6:警告 (啟用受攻擊面縮小規則,但允許使用者略過封鎖)

-

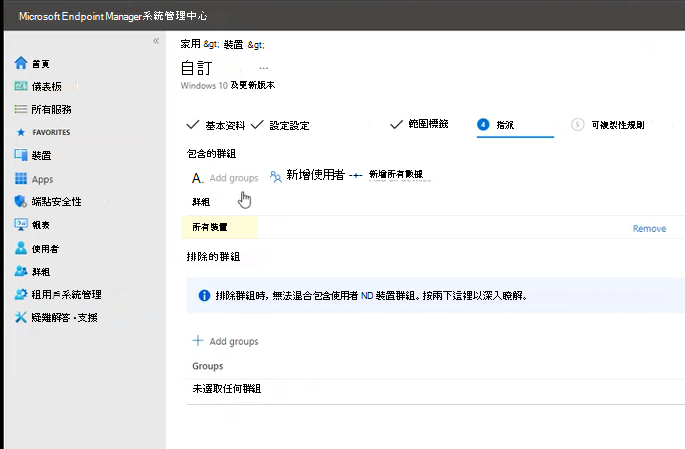

選取 [儲存]。 [新增數據列 關閉]。 在 [ 自定義] 中,選取 [ 下一步]。 在步驟 3 範圍標籤中,範圍標籤是選擇性的。 執行下列其中一項:

- 選 取 [選取範圍卷標],選取 [範圍卷標 (選用) ],然後選取 [ 下一步]。

- 或選取 [下一步]

在步驟 4 [指派] 的 [ 包含的群組] 中,針對您要套用此規則的群組,從下列選項中選取:

- 新增群組

- 新增所有使用者

- 新增所有裝置

在 [排除的群組] 中,選取您想要從此規則排除的任何群組,然後選取 [ 下一步]。

在下列設定的步驟 5 適用性規則 中,執行下列動作:

在 [規則] 中,選取 [ 如果指派配置檔],或選取 [如果不指派配置檔]。

在 [ 屬性] 中,選取您要套用此規則的屬性。

在 [值] 中,輸入適用的值或值範圍。

選取 [下一步]。 在步驟 6 檢閱 + 建立中,檢閱您已選取並輸入的設定和資訊,然後選取 [ 建立]。

規則為作用中,且會在幾分鐘內運作。

注意事項

衝突處理:

如果您指派裝置兩個不同的受攻擊面縮小原則,可能會發生潛在的原則衝突,視規則是否獲指派不同的狀態、衝突管理是否就緒,以及結果是否為錯誤而定。 不一致的規則不會導致錯誤,而且這類規則會正確套用。 套用第一個規則,然後將後續的非同步規則合併到原則中。

MDM

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 設定服務提供者 (CSP) 個別啟用和設定每個規則的模式。

以下是使用 GUID 值作為 受攻擊面縮小規則參考的參考範例。

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

在稽核模式中啟用 (封鎖) 、停用、警告或啟用的值如下:

- 0:停用 (停用受攻擊面縮小規則)

- 1:封鎖 (啟用受攻擊面縮小規則)

- 2:稽核 (評估如果啟用受攻擊面縮小規則,會如何影響您的組織)

- 6:警告 (啟用受攻擊面縮小規則,但允許使用者略過封鎖) 。 警告模式適用於大部分的受攻擊面縮小規則。

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 設定服務提供者 (CSP) 以新增排除項目。

例如:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

注意事項

請務必輸入不含空格的 OMA-URI 值。

Microsoft Configuration Manager

在 Microsoft Configuration Manager 中,移至 [資產與合規性>Endpoint Protection>] [Windows Defender 惡意探索防護]。

選 取 [首頁>建立惡意探索防護原則]。

輸入名稱和描述,選取 [ 降低攻擊面],然後選取 [ 下一步]。

選擇哪些規則會封鎖或稽核動作,然後選取 [下一步]。

檢閱設定,然後選取 [下一步 ] 以建立原則。

原則建立後,選取 [關閉]。

警告

在伺服器OS版本上,受攻擊面縮小的適用性有一個已知問題,該版本會標示為符合規範,而不需實際強制執行。 目前,將修正此問題時,沒有已定義的發行日期。

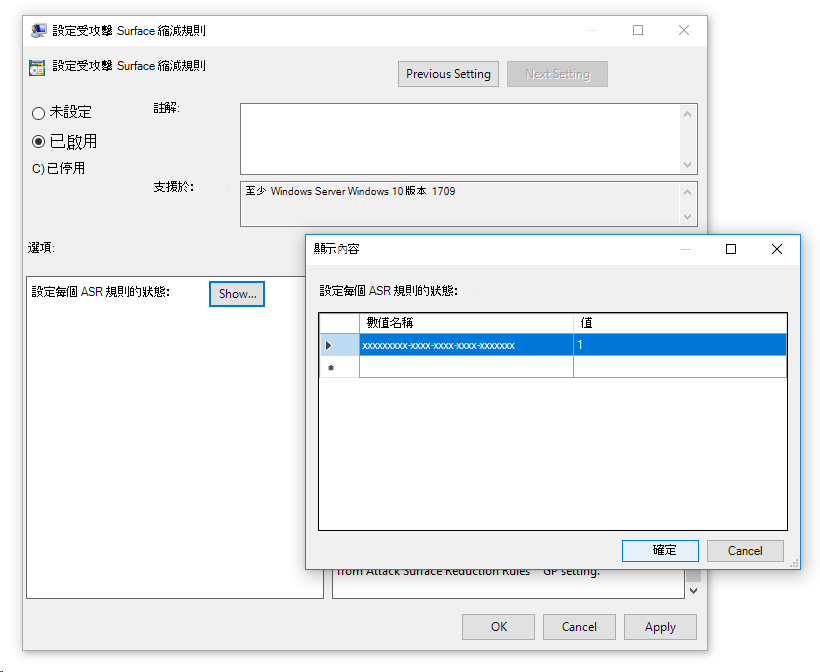

群組原則

警告

如果您使用 Intune、Configuration Manager 或其他企業層級管理平臺來管理計算機和裝置,則管理軟體將會在啟動時覆寫任何衝突的組策略設定。

在您的群組原則管理電腦上,開啟 群組原則管理主控台,以滑鼠右鍵按一下您要設定的群組原則物件,然後選擇 [編輯]。

在 [群組原則管理編輯器] 中,移至 [電腦設定] 然後選取 [系統管理範本]。

將樹狀結構展開至 Windows 元件>Microsoft Defender 防病毒軟體>Microsoft Defender 惡意探索防護>攻擊面縮小。

選 取 [設定受攻擊面縮小規則] ,然後選取 [ 已啟用]。 然後,您可以在 options 區段中設定每個規則的個別狀態。 選 取 [顯示... ],然後在 [ 值名稱] 資料 行中輸入規則標識碼,並在 [ 值 ] 資料行中輸入您選擇的狀態,如下所示:

若要從受攻擊面縮小規則中排除檔案和資料夾,請選取 [從受攻擊面縮小規則排除檔案和路徑] 設定,並將選項設定為 [ 已啟用]。 選取 [顯示] 並在 [值名稱] 欄位輸入每個檔案或資料夾。 針對每個項目,在 [值] 欄位中輸入 0。

警告

請勿使用引號,因為它們在 [值名稱] 欄位或 [值] 欄位是不受支援的。 規則標識碼不應該有任何開頭或尾端空格。

PowerShell

警告

如果您使用 Intune、Configuration Manager 或其他企業層級管理平臺來管理計算機和裝置,則管理軟體會在啟動時覆寫任何衝突的 PowerShell 設定。

在 [開始] 功能表中輸入 powershell,以滑鼠右鍵按一下 Windows PowerShell 並選取 [以系統管理員身分執行]。

輸入下列其中一個 Cmdlet。 (如需規則標識碼等詳細資訊,請參閱 受攻擊面縮小規則參考。)

工作 PowerShell Cmdlet 啟用受攻擊面縮小規則 Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabled在稽核模式中啟用受攻擊面縮小規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode在警告模式中啟用受攻擊面縮小規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warn啟用受攻擊面縮小 封鎖惡意探索易受攻擊的已簽署驅動程序濫用 Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabled關閉受攻擊面縮小規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabled重要事項

您必須個別指定每個規則的狀態,但您可以在逗號分隔清單中結合規則和狀態。

在下列範例中,會啟用前兩個規則、停用第三個規則,並以稽核模式啟用第四個規則:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditMode您也可以使用

Add-MpPreferencePowerShell 動詞將新規則新增至現有清單。警告

Set-MpPreference會覆寫現有的規則集。 如果您要新增至現有的集合,請改用Add-MpPreference。 您可以使用Get-MpPreference取得規則及其目前狀態的清單。若要從受攻擊面縮小規則排除檔案和資料夾,請使用下列 Cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"繼續使用

Add-MpPreference -AttackSurfaceReductionOnlyExclusions將更多檔案和資料夾新增至清單。重要事項

使用

Add-MpPreference以附加或新增應用程式至清單。 使用Set-MpPreferenceCmdlet 則會覆寫現有的清單。

相關文章

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。

![Microsoft Intune 系統管理中心入口網站中的 [建立配置檔] 頁面。](media/mem01-create-profile.png)

![此螢幕快照顯示 Microsoft Intune 系統管理中心入口網站中的 [檢閱和建立] 選項。](media/mem08-6-review-create.png)