Windows Server 2016 的新功能

本文說明 Windows Server 2016 中的一些新功能,這些新功能在您使用此版本時最可能具有最大影響。

計算

「虛擬化」領域包含 IT 專業人員可用來設計、部署及維護 Windows Server 的虛擬化產品與功能。

一般

由於「Win32 時間」與「Hyper-V 時間同步化」服務中的改進功能,使實體與虛擬機器能從更佳的時間精確度中受益。 Windows Server 現在可以裝載符合即將出臺之法規的服務,這些法規需要 UTC 的 1 毫秒精確度。

Hyper-V

Hyper-V 網路虛擬化 (HNV) 是 Microsoft 已更新軟體定義網路 (SDN) 解決方案的基本建置組塊,且已完全整合到 SDN 堆疊中。 Windows Server 2016 包含下列針對 Hyper-V 的變更:

Windows Server 2016 現在包含可程式化的 Hyper-V 交換器。 Microsoft 的網路控制站會將 HNV 原則推送至每個主機上執行的主機代理程式,並使用 Open vSwitch Database Management Protocol (OVSDB) 作為 SouthBound 介面 (SBI)。 主機代理程式會使用自訂 VTEP 結構描述來儲存此原則,並將複雜的流程規則程式設計成 Hyper-V 交換器中的高效能流程引擎。 Hyper-V 交換器中的流程引擎與 Azure 所使用的流程引擎相同。 透過網路控制站和網路資源提供者建構的整個 SDN 堆疊也與 Azure 一致,使其效能與 Azure 公用雲端相當。 在 Microsoft 的流程引擎中,Hyper-V 交換器可透過簡單的比對動作機制來處理無狀態和有狀態流程規則,該機制定義如何在交換器內處理封包。

HNV 現在支援 虛擬 eXtensible 區域網路 (VXLAN) 通訊協定 封裝。 HNV 透過 Microsoft 網路控制器在 MAC 散發模式下使用 VXLAN 通訊協定,將租用戶上層網路 IP 位址對應到實體底層網路 IP 位址。 NVGRE 和 VXLAN 工作卸載支援協力廠商驅動程式以改善效能。

Windows Server 2016 包含軟體負載平衡器 (SLB),其完全支援虛擬網路流量,並與 HNV 順暢互動。 高效能流程引擎在資料平面 v 交換器中實作 SLB,然後網路控制器控制它進行虛擬 IP (VIP) 或動態 IP (DIP) 對應。

HNV 會實作正確的 L2 乙太網路標頭,以確保與相依於業界標準通訊協定的協力廠商虛擬和實體設備互通性。 Microsoft 可確保所有傳輸的封包在所有欄位中都有相容的值,以保證此互通性。 HNV 需要在實體 L2 網路中支援大型訊框 (MTU > 1780),以解決 NVGRE 和 VXLAN 等封裝通訊協定所導入的封包額外負荷。 大型訊框支援可確保連結至 HNV 虛擬網路的客體虛擬機器會維護 1514 MTU。

Windows 容器支援新增效能改進、簡化網路管理,以及對 Windows 10 上 Windows 容器的支援。 如需詳細資訊,請參閱我們的 Windows 容器檔和容器:Docker、Windows 和趨勢。

Hyper-V 現在與連線待命相容。 當您在使用 Always On/Always Connected (AOAC) 電源模型的電腦上安裝 Hyper-V 角色時,您現在可以將它設定為使用連線待命電源狀態。

離散裝置指派可讓您為特定PCIe硬體裝置提供虛擬機 (VM) 直接和獨佔存取權。 這項功能會略過 Hyper-V 虛擬化堆疊,進而加快存取速度。 如需詳細資訊,請參閱離散裝置指派和離散裝置指派 - 描述和背景。

Hyper-V 現在支援第 1 代 VM 中作業系統磁碟的 BitLocker 磁碟加密。 此保護方法會取代虛擬信任平台模組 (TPM),這隻能在第 2 代 VM 中使用。 若要解密磁碟並啟動 VM,Hyper-V 主機必須是受授權受防護網狀架構的一部分,或擁有來自其中一個 VM 守護者的私鑰。 金鑰記憶體需要第 8 版 VM。 如需詳細資訊,請參閱 在 Windows 或 Windows Server 上的 Hyper-V 中升級虛擬機版本。

主機資源保護可藉由追蹤過多的活動層級,防止 VM 使用太多系統資源。 當監視偵測到 VM 中異常高的活動層級時,它會節流 VM 耗用的資源數量。 您可以在 PowerShell 中執行 Set-VMProcessor Cmdlet 來啟用此功能。

您現在可以使用經常性新增或移除,在 VM 執行時新增或移除網路適配器,而不會在執行 Linux 或 Windows 作業系統的第 2 代 VM 中停機。 您也可以在 VM 執行時調整指派給 VM 的內存量,即使您尚未在執行 Windows Server 2016 和更新版本或 Windows 10 和更新版本的第 1 代和 2 代 VM 上啟用易失記憶體也一樣。

Hyper-V 管理員現在支援下列功能:

替代認證,可讓您在連接到另一部 Windows Server 2016 或 Windows 10 遠端主機時,在 Hyper-V 管理員中使用一組不同的認證。 您也可以儲存這些認證,讓登入更容易。

您現在可以在執行 Windows Server 2012 R2、Windows Server 2012、Windows 8.1 和 Windows 8 的計算機上管理 Hyper-V。

Hyper-V 管理員現在會使用 WS-MAN 通訊協議與遠端 Hyper-V 主機通訊,其允許 CredSSP、Kerberos 和 NTLM 驗證。 當您使用 CredSSP 連線到遠端 Hyper-V 主機時,您可以執行即時移轉,而不需在 Active Directory 中啟用限制委派。 WS-MAN 也可讓您更輕鬆地啟用主機進行遠端管理。 WS-MAN 透過連接埠 80 連線,預設會開啟此連接埠。

Windows 客體整合服務的更新現在會透過 Windows Update 散發。 服務提供者和私人雲端主機可讓擁有 VM 控制套用更新的租使用者。 Windows 租用戶現在可以透過單一方法,使用所有最新的更新來升級其 VM。 如需 Linux 租使用者如何使用整合服務的詳細資訊,請參閱 Windows Server 和 Windows 上 Hyper-V 支援的 Linux 和 FreeBSD 虛擬機。

重要

適用於 Windows Server 2016 的 Hyper-V 不再包含vmguest.iso映射檔,因為它已不再需要。

在第 2 代 VM 上執行的 Linux 作業系統現在可以使用已啟用安全開機選項來開機。 在 Windows Server 2016 主機上支援安全開機的 OS 包括 Ubuntu 14.04 和更新版本、SUSE Linux Enterprise Server 12 和更新版本、Red Hat Enterprise Linux 7.0 和更新版本,以及 CentOS 7.0 和更新版本。 第一次開機 VM 之前,您必須將其設定為使用 Hyper-V 管理員、Virtual Machine Manager 中的 Microsoft UEFI 證書頒發機構單位,或在 PowerShell 中執行 Set-VMFirmware Cmdlet。

第 2 代 VM 和 Hyper-V 主機現在可以使用更多記憶體和虛擬處理器。 您也可以設定具有比舊版更多的記憶體和虛擬處理器的主機。 這些變更支援執行大型記憶體內部資料庫以進行在線事務處理 (OLTP) 和數據倉儲 (DW) 以進行電子商務等案例。 如需詳細資訊,請參閱 Windows Server 2016 Hyper-V 大規模 VM 效能,以進行記憶體內部事務處理。 深入瞭解 Windows 上的 Hyper-V 升級虛擬機版本或 Windows Server 中的版本相容性和支援的最大組態,以及規劃 Windows Server 中的 Hyper-V 延展性。

巢狀虛擬化功能可讓您使用 VM 作為 Hyper-V 主機,並在虛擬化主機內建立 VM。 您可以使用這項功能來建置至少執行 Windows Server 2016 或 Windows 10 且具有 Intel VT-x 處理器的開發與測試環境。 如需詳細資訊,請參閱 什麼是巢狀虛擬化?。

您現在可以設定生產檢查點,以符合執行生產工作負載之 VM 的支持原則。 這些檢查點會在客體裝置內的備份技術上執行,而不是儲存的狀態。 Windows VM 會使用磁碟區快照集服務 (VSS),而 Linux VM 會排清文件系統緩衝區,以建立與文件系統一致的檢查點。 您仍然可以改用標準檢查點,根據儲存狀態使用檢查點。 如需詳細資訊,請參閱 在 Hyper-V 中的標準或生產檢查點之間進行選擇。

重要

新的 VM 會使用生產檢查點做為預設值。

您現在可以調整客體叢集共用虛擬硬碟(

.vhdx檔案)的大小,而不需要停機。 您也可以使用客體叢集來保護共用虛擬硬碟,方法是使用 Hyper-V 複本進行災害復原。 您只能在透過 Windows Management Instrumentation (WMI) 啟用複寫的客體叢集中的集合上使用此功能。 如需詳細資訊,請參閱 Msvm_CollectionReplicationService 類別 和 虛擬硬碟共用概觀。注意

無法透過PowerShell Cmdlet或使用 WMI 介面來管理集合的複寫。

備份單一虛擬機時,不建議使用 VM 群組或快照集集合,不論主機是否已叢集化。 這些選項適用於備份使用共用 vhdx 的客體叢集。 相反地,建議您使用 Hyper-V WMI 提供者 (V2) 來建立快照集。

您現在可以建立受防護的 Hyper-V VM,包括防止主機或惡意代碼上的 Hyper-V 系統管理員檢查、竄改或從受防護 VM 狀態竊取數據的功能。 數據和狀態會加密,讓 Hyper-V 系統管理員看不到影片輸出和可用的磁碟。 您也可以將 VM 限制為只在主機守護者伺服器判斷為狀況良好且值得信任的主機上執行。 如需詳細資訊,請參閱受防護網狀架構與受防護的 VM 概觀。

注意

受防護的 VM 與 Hyper-V 複本相容。 若要復寫受防護的虛擬機,您必須授權要複寫的主機以執行受防護的 VM。

叢集虛擬機功能的啟動順序優先順序可讓您更充分掌控叢集 VM 先啟動或重新啟動。 決定開始順序優先順序可讓您啟動提供服務的 VM,再啟動使用這些服務的 VM。 您可以使用 New-ClusterGroupSet、Get-ClusterGroupSet 和 Add-ClusterGroupSetDependency 等 PowerShell Cmdlet 來定義集合、新增 VM 以設定和指定相依性。

VM 組態檔現在使用

.vmcx擴展名格式,而運行時間狀態數據檔則.vmrs使用擴展名格式。 這些新的檔案格式設計時,會考慮更有效率的讀取和寫入。 如果發生記憶體失敗,更新的格式也會降低數據損毀的可能性。重要

.vmcx擴展名表示二進位檔。 適用於 Windows Server 2016 的 Hyper-V 不支援編輯.vmcx或.vmrs檔案。我們已更新第 5 版 VM 的版本相容性。 這些 VM 與 Windows Server 2012 R2 和 Windows Server 2016 相容。 不過,與 Windows Server 2019 相容的第 5 版 VM 只能在 Windows Server 2016 上執行,而不是 Windows Server 2012 R2。 如果您將 Windows Server 2012 R2 VM 移至執行較新版本 Windows Server 的伺服器,您必須手動更新 VM 組態,以使用較新版本 Windows Server 的功能。 如需版本相容性和更新功能的詳細資訊,請參閱 在 Windows 或 Windows Server 上的 Hyper-V 中升級虛擬機版本。

您現在可以使用第 2 代 VM 的虛擬化型安全性功能,例如 Device Guard 和 Credential Guard,以保護您的 OS 免受惡意代碼攻擊。 這些功能可在執行第 8 版或更新版本的 VM 中使用。 如需詳細資訊,請參閱 在 Windows 或 Windows Server 上的 Hyper-V 中升級虛擬機版本。

您現在可以使用 Windows PowerShell Direct 執行 Cmdlet,以從主電腦將 VM 設定為 VMConnect 或 Remote PowerShell 的替代方案。 您不需要符合任何網路或防火牆需求,或有特殊的遠端管理設定,即可開始使用。 如需詳細資訊,請參閱 使用PowerShell Direct管理 Windows 虛擬機。

Nano Server

Nano 伺服器現在提供建置 Nano 伺服器映像的更新模組,包括實體主機和客體虛擬機器功能之間的進一步分隔,以及針對不同 Windows Server 版本的支援。 如需詳細資訊,請參閱 安裝 Nano Server。

此外,也針對「修復主控台」提供改進功能,包括輸入和輸出防火牆規則的分隔,以及修復 WinRM 設定的能力。

受防護的虛擬機器

Windows Server 2016 提供新的 Hyper-V 型受防護虛擬機器,保護遭入侵光纖中的任何第 2 代虛擬機器。 Windows Server 2016 中引進的功能如下:

新的「支援加密」模式可提供比一般虛擬機器更多的保護 (但較「防護」模式少),同時仍支援 vTPM、磁碟加密、即時移轉流量加密,以及其他功能 (包括虛擬機器主控台連線和 PowerShell Direct 等直接網狀架構系統管理的便利性)。

完整支援將現有不受防護的第 2 代虛擬機器轉換為受防護的虛擬機器,包括自動化磁碟加密。

Hyper-V Virtual Machine Manager 現在可以檢視受防護虛擬獲授權執行所在的網狀架構,為網狀架構系統管理員開啟受防護的虛擬機密鑰保護裝置 (KP) 提供一種方式,並檢視其允許執行的網狀架構。

您可以在執行中的「主機守護者服務」上切換證明模式。 現在您可以在較不安全但更為簡單的 Active Directory 型證明與 TPM 型證明之間進行即時切換。

以 Windows PowerShell 為基礎的端對端診斷工具,能夠偵測受防護 Hyper-V 主機與「主機守護者服務」中不正確的設定或錯誤。

修復環境可提供在受防護虛擬機器通常執行的網狀架構中針對它們安全地進行疑難排解和修復的方法,並同時提供和受防護虛擬機器本身相同層級的保護。

現有安全 Active Directory 的主機守護者服務支援 – 您可以指示主機守護者服務使用現有 Active Directory 樹系作為其 Active Directory,而不是建立它自己的 Active Directory 執行個體。

如需使用受防護虛擬機的詳細資訊和指示,請參閱 受防護網狀架構和受防護的 VM。

身分識別與存取

「身分識別」中的新功能可提升組織保護 Active Directory 環境的能力,並協助他們移轉至僅限雲端的部署和混合式部署,其中有些應用程式與服務會裝載於雲端,而其他則會裝載於內部部署上。

Active Directory 憑證服務

Windows Server 2016 中的 Active Directory 憑證服務 (AD CS) 增加了 TPM 金鑰證明的支援:您現在可以使用智慧卡 KSP 進行密鑰證明,而未加入網域的裝置現在可以使用 NDES 註冊來取得憑證,這些憑證可以證明密鑰位於 TPM 中。

Privileged Access Management

特殊許可權存取管理 (PAM) 可協助降低因認證竊取技術所造成的 Active Directory 環境中的安全性考慮,例如傳遞哈希、魚叉式網路釣魚等等。 您可以使用 Microsoft Identity Manager (MIM) 來設定這個新的系統管理存取解決方案,並引進下列功能:

MIM 布建的防禦 Active Directory 樹系具有與現有樹系的特殊 PAM 信任。 Bastion 樹系是一種新型的 Active Directory 環境,由於與現有樹系隔離,而且只允許存取特殊許可權帳戶,因此沒有惡意活動。

MIM 中要求系統管理許可權的新程式,包括核准要求的新工作流程。

MIM 在防禦樹系中布建的新陰影安全性主體或群組,以響應系統管理許可權要求。 陰影安全組具有屬性,可參考現有樹系中系統管理群組的 SID。 這可讓陰影群組存取現有樹系中的資源,而不需要變更任何訪問控制清單 (ACL)。

過期的連結功能,可讓陰影群組的時間有限。 您可以將使用者新增至群組,以取得一組時間,讓他們執行系統管理工作。 有限的時間成員資格是由傳播至 Kerberos 票證存留期的存留時間 (TTL) 值所設定。

注意

所有連結的屬性均提供即將到期的連結。 不過,只有 群組與使用者之間的成員/memberOF 鏈接屬性關聯性會預先設定為 PAM,才能使用即將到期的連結功能。

內建的 Kerberos 域控制器 (KDC) 增強功能可讓 Active Directory 域控制器將 Kerberos 票證存留期限制為使用者擁有多個有限時間成員資格給系統管理群組時,盡可能將 Kerberos 票證存留期限制為最低的 TTL 值。 例如,如果您是時間範圍群組 A 的成員,則當您登入時,Kerberos 票證授與票證 (TGT) 存留期等於您在群組 A 中留下的時間。如果您也加入時間綁定群組 B,其 TTL 低於群組 A,則 TGT 存留期等於您在群組 B 中剩餘的時間。

新的監視功能可讓您識別哪些使用者要求存取權、授與系統管理員的存取權,以及他們在登入時執行的活動。

若要深入瞭解 PAM,請參閱適用於 Active Directory 網域服務 的特殊許可權存取管理。

Microsoft Entra 聯結

Microsoft Entra Join 可增強企業、商務和教育客戶的身分識別體驗,以及改善公司和個人裝置的功能。

新式設定現在可在公司擁有的 Windows 裝置上使用。 您不再需要個人Microsoft帳戶來使用核心 Windows 功能,而且它們會使用現有的使用者帳戶進行新的執行,以確保合規性。 這些服務適用於已加入內部部署 Windows 網域的電腦,以及已加入 Microsoft Entra 的裝置。 這些設定包括:

漫遊或個人化、輔助功能設定和認證

備份及還原

使用工作帳戶存取Microsoft市集

動態磚和通知

存取行動裝置上的組織資源,例如無法加入 Windows 網域的行動裝置,例如手機和平板電腦,無論是公司擁有還是攜帶您自己的裝置(BYOD)。

針對 Office 365 和其他組織應用程式、網站和資源使用單一登錄 (SSO)。

在 BYOD 裝置上,將公司帳戶從內部部署網域或 Azure AD 新增至個人擁有的裝置。 您可以使用 SSO 透過應用程式或網路上存取工作資源,同時仍符合條件式帳戶控制和裝置健康情況證明等新功能的規範。

行動裝置管理 (MDM) 整合可讓您將裝置自動註冊到行動裝置管理 (MDM) 工具 (Microsoft Intune 或第三方)。

為組織中的多個用戶設定 kiosk 模式和共享裝置。

開發人員體驗可讓您使用共用程式設計堆疊來建置符合企業和個人內容的應用程式。

映像選項可讓您在映像處理之間進行選擇,並讓使用者在初次執行體驗期間直接設定公司擁有的裝置。

Windows Hello 企業版

Windows Hello 企業版是組織與取用者可用的金鑰式驗證,這種驗證比密碼更好。 這種形式的驗證仰賴抵禦入侵、竊取和網路釣魚的認證。

使用者使用連結至憑證或非對稱密鑰組的生物特徵辨識或 PIN 登入裝置。 識別提供者 (IDP) 會藉由將使用者的公鑰對應至 IDLocker 來驗證使用者,並透過電話或不同的通知機制,透過一次性密碼 (OTP) 提供登入資訊。

如需詳細資訊,請參閱 Windows Hello 企業版。

淘汰檔複寫服務 (FRS) 和 Windows Server 2003 功能等級

雖然舊版 Windows Server 中已淘汰檔案復寫服務 (FRS) 和 Windows Server 2003 功能等級,但我們想要提醒您 AD DS 不再支援 Windows Server 2003。 您應該從網域移除任何執行 Windows Server 2003 的域控制器。 您也應該將網域和樹系功能等級提高到至少 Windows Server 2008。

在 Windows Server 2008 和更高網域功能等級上,AD DS 會使用分散式檔案服務 (DFS) 複寫,在域控制器之間復寫 SYSVOL 資料夾內容。 如果您在 Windows Server 2008 網域功能等級或更高層級建立新網域,DFS 複寫會自動復寫 SYSVOL 資料夾。 如果您在較低的功能層級建立網域,則必須使用 FRS 移轉至 SYSVOL 資料夾的 DFS 複寫。 如需更詳細的移轉步驟,請參閱 安裝、升級或移轉至 Windows Server。

如需詳細資訊,請參閱以下資源:

Active Directory 同盟服務

Windows Server 2016 中的 Active Directory Federation Services (AD FS) 包含可讓您設定 AD FS 以驗證儲存在「輕量型目錄存取通訊協定」(LDAP) 目錄中之使用者的新功能。

Web 應用程式 Proxy

最新版的「Web 應用程式 Proxy」著重於可發行和預先驗證更多應用程式及改善使用者體驗的新功能。 請查看新功能的完整清單,其中包括豐富型用戶端應用程式 (例如 Exchange ActiveSync) 的預先驗證,以及讓 SharePoint 應用程式更容易發行的萬用字元網域。 如需詳細資訊,請參閱 Windows Server 2016 的 Web 應用程式 Proxy。

管理

「管理和自動化」領域著重在適用於想要執行和管理 Windows Server 2016 (包括 Windows PowerShell) 之 IT 專業人員的工具及參考資訊。

Windows PowerShell 5.1 包含重要的新功能 (包括支援進行類別開發),以及新的安全性功能,這些安全性功能可延伸其用途、改善其可用性,並可讓您更輕鬆地全面控制及管理 Windows 型環境。 如需詳細資訊,請參閱 WMF 5.1 中的新案例及功能。

Windows Server 2016 的新版本包含︰能夠在 Nano 伺服器上本機執行 PowerShell.exe 的能力 (不再僅限遠端)、取代 GUI 的新本機使用者和群組 Cmdlet、新增 PowerShell 偵錯支援,以及在 Nano 伺服器中新增安全性記錄和轉譯及 JEA 的支援。

以下是一些其他新的管理功能:

Windows Management Framework (WMF) 5 中的 PowerShell 預期狀態設定 (DSC)

Windows Management Framework 5 包含 Windows PowerShell 預期狀態設定 (DSC)、Windows 遠端管理 (WinRM) 和 Windows Management Instrumentation (WMI) 的更新。

如需測試 Windows Management Framework 5 之 DSC 功能的詳細資訊,請參閱驗證 PowerShell DSC 的功能中討論的部落格文章系列。 若要下載,請參閱 Windows Management Framework 5.1。

軟體探索、安裝和清查的 PackageManagement 整合套件管理

Windows Server 2016 和 Windows 10 包含新的 PackageManagement 功能 (先前稱為 OneGet),可讓 IT 專業人員或 DevOps 在本機或從遠端自動化軟體探索、安裝及清查 (SDII),不論安裝程式技術為何,以及軟體位於何處。

如需詳細資訊,請參閱 https://github.com/OneGet/oneget/wiki。

協助數位鑑識並協助減少安全性缺口的 PowerShell 改進

為了協助負責調查受危害系統的團隊 (有時稱為「藍隊」),我們新增了額外的 PowerShell 記錄和其他數位鑑識功能,並新增功能以協助減少指令碼的弱點,例如限制式 PowerShell 和安全的 CodeGeneration API。

如需詳細資訊,請參閱 PowerShell ♥ 藍隊部落格文章。

網路

網路功能領域提供 IT 專業人員用來設計、部署和維護 Windows Server 2016 的網路功能產品與功能。

軟體定義的網路

軟體定義網路 (SDN) 是新的軟體定義資料中心 (SDDC) 解決方案,其中包含下列功能:

網路控制站,可讓您自動設定網路基礎結構,而不是執行網路裝置和服務手動設定。 網路控制卡在其北行介面上使用具象狀態傳輸 (REST) 搭配 JavaScript 物件標記法 (JSON) 承載。 網路控制卡南行介面使用 Open vSwitch 資料庫管理通訊協定 (OVSDB)。

Hyper-V 的新功能:

Hyper-V 虛擬交換器,可讓您建立分散式交換和路由,以及與 azure Microsoft 兼容的原則強制執行層。 若要深入瞭解,請參閱 Hyper-V 虛擬交換器。

當您建立虛擬交換器時,會針對 遠端直接記憶體存取 (RDMA) 和交換器內嵌小組 (SET)。 不論您是否已經在使用SET,都可以在系結至 Hyper-V 虛擬交換器的網路適配器上設定 RDMA。 SET 可以為您的虛擬交換器提供與 NIC 小組類似的功能。 如需詳細資訊,請參閱 Azure 本機主機網路需求。

虛擬機多佇列 (VMMQs) 透過配置每個 VM 的多個硬體佇列,改善 VMQ。 默認佇列會變成 VM 的一組佇列,並在佇列之間分散流量。

軟體定義網路的服務品質(QoS)會透過預設類別頻寬內的虛擬交換器管理預設流量類別。

網路函式虛擬化 (NFV),可讓您將硬體設備所執行的網路功能鏡像或路由傳送至虛擬設備,例如負載平衡器、防火牆、路由器、交換器等等。 您也可以使用 System Center Virtual Machine Manager 來部署和管理整個 SDN 堆棧。 您可以使用 Docker 管理 Windows Server 容器網路,並將 SDN 原則與虛擬機和容器建立關聯。

提供細微訪問控制清單 (ACL) 的數據中心防火牆,可讓您在 VM 介面層級或子網層級套用防火牆原則。 若要深入瞭解,請參閱 什麼是數據中心防火牆?。

RAS 閘道可讓您將虛擬網路與實體網路之間的流量路由傳送,包括從雲端數據中心到租用戶遠端網站的站對站 VPN 連線。 邊界閘道通訊協定 (BGP) 可讓您在所有閘道案例之間部署並提供動態路由,包括因特網密鑰交換第 2 版 (IKEv2) 站對站虛擬專用網 (VPN)、第 3 層 (L3) VPN 和一般路由封裝 (GRE) 網關。 閘道現在也支援閘道集區和 M+N 備援。 若要深入瞭解,請參閱什麼是軟體定義網路服務的遠端訪問服務 (RAS) 閘道閘。

軟體負載平衡器 (SLB) 和網路位址轉換 (NAT) 可藉由支援直接伺服器傳回來增強輸送量。 這可讓傳回網路流量略過負載平衡多任務器,而且可以使用南北和東西第 4 層負載平衡器和 NAT 來達成。 若要深入瞭解,請參閱 什麼是 SDN 的軟體負載平衡器 #SLB? 和 網路函式虛擬化。

彈性封裝技術可在數據平面上運作,並支持虛擬可延伸 LAN (VxLAN) 和網路虛擬化一般路由封裝 (NVGRE)。

如需詳細資訊,請參閱規劃軟體定義網路基礎結構。

雲端規模基礎

Windows Server 2016 包含下列雲端規模基本概念:

聚合式網路適配器 (NIC),可讓您使用單一網路適配器來管理、已啟用遠端直接記憶體存取 (RDMA) 的記憶體,以及租使用者流量。 聚合式 NIC 可降低資料中心內每部伺服器的成本,因為它需要較少的網路適配器來管理每部伺服器的不同類型的流量。

封包直接傳輸提供高網路流量輸送量和低延遲封包處理基礎結構。

交換器內嵌小組 (SET) 是整合至 Hyper-V 虛擬交換器的 NIC 小組解決方案。 SET 允許將最多 8 個實體 NIC 小組組成單一 SET 小組,以改善可用性並提供故障轉移。 在 Windows Server 2016 中,您可以建立僅限使用伺服器消息塊 (SMB) 和 RDMA 的 SET 小組。 您也可以使用 SET 小組來散發 Hyper-V 網路虛擬化的網路流量。 如需詳細資訊,請參閱 Azure 本機主機網路需求。

TCP 效能改進功能

預設初始壅塞視窗 (ICW) 已經從 4 增加為 10,並已實作 TCP 快速開啟 (TFO)。 TFO 可減少建立 TCP 連線所需的時間量,而增加的 ICW 允許在初始暴增時轉移較大的物件。 這個組合可以大幅減少用戶端與雲端之間轉移網際網路物件所需的時間。

為了改善從封包遺失復原時的 TCP 行為,我們已實作 TCP 尾端遺失探查 (TLP) 和最近的通知 (RACK)。 TLP 有助於將重新傳輸逾時 (RTO) 轉換為快速復原,RACK 則降低快速復原重新傳輸遺失封包所需的時間。

動態主機設定通訊協定 (DHCP)

動態主機設定通訊協定 (DHCP) 在 Windows Server 2016 中具有下列變更:

從 Windows 10 版本 2004 開始,當您執行 Windows 用戶端並使用系結的 Android 裝置連線到因特網時,連線現在會標示為計量。 某些 Windows 裝置上顯示為 MSFT 5.0 的傳統客戶端廠商名稱現在是 MSFT 5.0 XBOX。

從 Windows 10 版本 1803 開始,DHCP 用戶端現在可以從系統連線的 DHCP 伺服器讀取並套用選項 119 網域搜尋選項。 網域搜尋選項也會提供功能變數名稱服務 (DNS) 後綴,以查閱簡短名稱的 DNS。 如需詳細資訊,請參閱 RFC 3397。

DHCP 現在支援選項 82(子選項 5)。 您可以使用此選項允許 DHCP 代理使用者端和中繼代理請求特定子網路的 IP 位址。 如果您使用 DHCP 轉播代理程式設定為 DHCP 選項 82(子選項 5),轉接代理程式可以從特定 IP 位址範圍要求 DHCP 用戶端的 IP 位址租用。 更多詳細資訊,請參閱DHCP 子網選擇選項。

DNS 記錄註冊在 DNS 伺服器上失敗的案例的新記錄事件。 如需詳細資訊,請參閱 DNS 註冊的 DHCP 記錄事件。

DHCP 伺服器角色不再支援網路存取保護 (NAP)。 DHCP 伺服器不會強制執行 NAP 原則,且 DHCP 範圍無法啟用 NAP。 同時也是 NAP 使用者端的 DHCP 使用者端電腦會隨 DHCP 要求發送健康聲明 (SoH)。 如果 DHCP 伺服器執行 Windows Server 2016,則會像不存在 SoH 一樣處理這些請求。 DHCP 伺服器授予客戶端正常的 DHCP 租約。 如果執行 Windows Server 2016 的伺服器是遠端驗證撥入使用者服務 (RADIUS) Proxy,這些 Proxy 會將驗證要求轉送至支援 NAP 的網路原則伺服器 (NPS),NPS 會將這些客戶端評估為非 NAP 功能,導致 NAP 處理失敗。 如需 NAP 和 NAP 淘汰的詳細資訊,請參閱 Windows Server 2012 R2 中已移除或取代的功能。

GRE 通道

RAS 閘道 閘道 網關現在支援高可用性一般路由封裝 (GRE) 通道,用於站對站連線和閘道的 M+N 備援。 GRE 是輕量型通道通訊協定,可透過因特網通訊協定因特網,在虛擬點對點連結內封裝各種不同的網路層通訊協定。 如需詳細資訊,請參閱 Windows Server 2016 中的 GRE 通道。

IP 位址管理 (IPAM)

IPAM 有下列更新:

增強的 IP 位址管理: IPAM已改善處理 IPv4 /32 和 IPv6 /128 子網,以及在 IP 位址區塊中尋找免費 IP 位址子網和範圍等案例的功能。

您現在可以執行

Find-IpamFreeSubnetCmdlet 來尋找可用的子網以供配置。 此函式不會配置子網,只會報告其可用性。 不過,您可以使用管線將 Cmdlet 輸出傳送至Add-IpamSubnetCmdlet 來建立子網。 有關詳細資訊,請參閱 Find-IpamFreeSubnet。您現在可以執行

Find-IpamFreeRangeCmdlet,在 IP 區塊、前置長度和要求子網數目內尋找可用的 IP 位址範圍。 此 Cmdlet 不會設定 IP 位址範圍,只會報告其可用性。 不過,您可以將輸出管線傳送至AddIpamRangeCmdlet 以建立範圍。 有關詳細資訊,請參閱 Find-IpamFreeRange。增強的 DNS 服務管理:

非 DNSSEC DNS 伺服器的 DNS 資源記錄集合。

在所有類型的非 DNSSEC 資源記錄上設定屬性和作業。

已加入網域的 Active Directory 整合式和檔案支援的 DNS 伺服器 DNS 區域管理。 您可以管理所有類型的 DNS 區域,包括主要、次要和 Stub 區域。

在次要和 Stub 區域上觸發工作,無論它們是正向或反向對應區域。

記錄和區域支援的 DNS 組態的角色型訪問控制。

條件式轉寄站

整合式 DNS、DHCP 和 IP 位址 (DDI) 管理: 您現在可以在IP位址清查中檢視與IP位址相關聯的所有 DNS 資源記錄。 您也可以自動保留IP位址的指標 (PTR) 記錄,以及管理 DNS 和 DHCP 作業的IP位址生命週期。

多個 Active Directory 樹系支援: 當您安裝IPAM和每個遠端樹系的樹系之間有雙向信任關係時,您可以使用IPAM來管理多個Active Directory 樹系的 DNS 和 DHCP 伺服器。 如需詳細資訊,請參閱 管理多個 Active Directory 樹系中的資源。

清除使用率數據功能可讓您藉由刪除舊的IP使用率數據來減少IPAM資料庫大小。 只要指定日期,IPAM 就會刪除早於或等於您所輸入日期的所有資料庫專案。 更多詳細資訊,請參閱 清除利用率數據。

您現在可以使用角色型 存取控制 (RBAC) 在 PowerShell 中定義 IPAM 物件的存取範圍。 更多詳細資訊,請參閱使用 Windows PowerShell 管理基於角色的存取控制和 Windows PowerShell 中的 IP 位址管理 (IPAM) 伺服器 Cmdlet。

如需詳細資訊,請參閱管理 IPAM。

安全性和保證

安全性與保證領域包含 IT專業人員可用來部署於您的資料中心和雲端環境中的安全性解決方案與功能。 如需 Windows Server 2016 中安全性的基本相關資訊,請參閱安全性和保證。

Just Enough Administration

Windows Server 2016 中的 Just Enough Administration 是一種安全性技術,能夠針對可使用 Windows PowerShell 管理的所有項目進行委派管理。 功能包括對下列動作的支援:在網路身分識別下執行、透過 PowerShell Direct 連線、安全地將檔案複製到 JEA 端點 (或是從中複製),以及將 PowerShell 主控台設定為預設在 JEA 內容中啟動。 如需詳細資訊,請參閱 GitHub 上的 JEA。

Credential Guard

Credential Guard 使用以虛擬化為基礎的安全性來隔離機密資料,使得只有特殊權限的系統軟體可以存取這些資料。 如需詳細資訊,請參閱使用 Credential Guard 保護衍生網域認證。

適用於 Windows Server 2016 的 Credential Guard 包含下列登入使用者工作階段的更新:

Kerberos 和 New Technology LAN Manager (NTLM) 使用虛擬化型安全性來保護用於登入使用者工作階段的 Kerberos 和 NTLM 秘密。

認證管理員會使用虛擬化型安全性來保護已儲存的網域認證。 登入認證和已儲存的網域認證不會使用「遠端桌面」傳遞至遠端主機。

您可以啟用 Credential Guard,而不需要整合可延伸韌體介面 (UEFI) 鎖定。

Remote Credential Guard

Credential Guard 包含 RDP 工作階段的支援,讓使用者認證保留在用戶端,而且不會在伺服器端公開。 這也會針對遠端桌面提供單一登入。 如需詳細資訊,請參閱使用 Windows Defender Credential Guard 保護衍生的網域認證。

Windows Server 2016 的遠端 Credential Guard 包含下列登入使用者的更新:

遠端 Credential Guard 會將用於登入使用者認證的 Kerberos 和 NTLM 秘密保存在用戶端裝置上。 當使用者要求用戶端設備使用秘密時,來自遠端主機的用於評估網路資源的任何驗證要求。

Remote Credential Guard 在使用「遠端桌面」時保護提供的使用者認證。

網域保護

網域保護現在需要 Active Directory 網域。

PKInit 有效延伸支援

Kerberos 用戶端現在會針對公開金鑰型登入嘗試 PKInit 有效延伸。

KDC 現在支援 PKInit 有效延伸。 不過,根據預設,它們不會提供 PKInit 有效延伸。

如需詳細資訊,請參閱 RFC 8070 PKInit Freshness Extension 的 Kerberos 用戶端和 KDC 支援。

僅輪流公開金鑰使用者的 NTLM 秘密

從 Windows Server 2016 網域功能等級 (DFL) 開始,DC 現在支援只輪流公開金鑰使用者的 NTLM 秘密。 較低網域運作層級 (DFL) 不提供此功能。

警告

將已啟用 DC 的 2016 年 11 月 8 日更新,新增至支援輪流 NTLM 秘密的網域會導致 DC 損毀。

針對新的網域,此功能預設為啟用。 針對現有的網域,必須在 Active Directory 管理中心進行設定。

從 Active Directory 管理中心,以滑鼠右鍵按一下左窗格中的網域,然後選取 [屬性]。 選取核取方塊針對需要使用 Windows Hello 企業版或智慧卡進行互動式登入的使用者,啟用登入期間過期 NTLM 秘密的輪流。 之後,選取 [確定] 以套用此變更。

當限制使用者為已加入特定網域的裝置時允許網路 NTLM

當使用者被限制為 Windows Server 2016 DFL 及更高版本中的特定已加入網域之裝置時,DC 現在可以支援允許網路 NTLM。 執行 Windows Server 2016 之前作業系統版本的 DFL 無法使用此功能。

若要設定此設定,請在驗證原則上,選取 [當使用者被限制只能使用選取的裝置時,允許 NTLM 網路驗證]。

如需詳細資訊,請參閱驗證原則和驗證原則定址接收器。

裝置防護 (程式碼完整性)

裝置防護提供核心模式程式碼完整性 (KMCI) 和使用者模式程式碼完整性 (UMCI),方法是建立原則來指定可在伺服器上執行的程式碼。 請參閱 Windows Defender Device Guard 簡介︰虛擬式安全性和程式碼完整性原則。

Windows Defender

Windows Server 2016 的 Windows Defender 概觀。 Windows Server Antimalware 預設會在 Windows Server 2016 中安裝並啟用,但不會安裝 Windows Server Antimalware 的使用者介面。 不過,Windows Server Antimalware 會在沒有使用者介面的情況下更新反惡意程式碼定義並保護電腦。 如果您需要 Windows Server Antimalware 的使用者介面,您可以使用 [新增角色及功能精靈] 在安裝作業系統之後安裝它。

控制流程防護

控制流程防護 (CFG) 是平台安全性功能,建立目的是要對抗記憶體損毀弱點。 如需詳細資訊,請參閱 Control Flow Guard (控制流程防護)。

儲存體

Windows Server 2016 中的記憶體 包含軟體定義記憶體和傳統文件伺服器的新功能和增強功能。

儲存空間直接存取

「儲存空間直接存取」能讓您使用具本機磁碟的伺服器,建置高可用且可調整的儲存空間。 其可簡化部署和管理軟體定義儲存系統,並可讓您使用新的磁碟裝置類別,例如 SATA SSD 和 NVMe 磁碟裝置,這些裝置先前不適用於具有共用磁碟的叢集 儲存空間。

如需詳細資訊,請參閱 儲存空間直接存取。

儲存體複本

記憶體復本可讓您在伺服器或叢集之間啟用與記憶體無關、區塊層級、同步復寫以進行災害復原,並可讓您在月臺之間延展故障轉移叢集。 同步複寫能以當機時保持一致的磁碟區啟用對實體站台中資料的鏡像,來確保檔案系統層級零資料遺失。 非同步複寫允許都會範圍外的站台擴充功能,但有資料遺失的可能性。

如需詳細資訊,請參閱儲存體複本。

存放裝置服務品質 (QoS)

您現在可以在 Windows Server 2016 中,使用存放裝置服務品質 (QoS) 集中監視端對端儲存體效能,以及使用 Hyper-V 和 CSV 叢集建立管理原則。

如需詳細資訊,請參閱存放裝置服務品質。

重複資料刪除

Windows Server 2016 包含下列重複數據刪除的新功能。

支援大型磁碟區

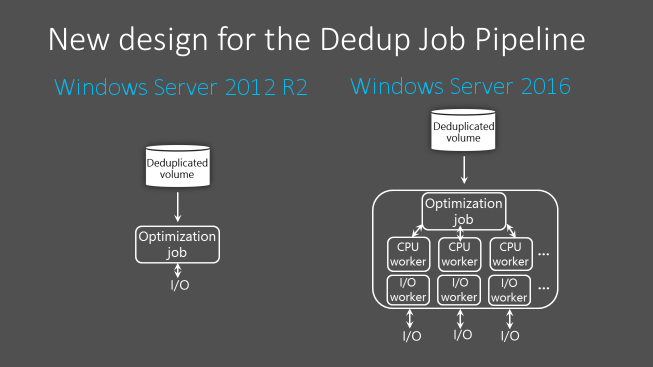

從 Windows Server 2016 開始,重複資料刪除作業管線現在可以使用每個磁碟區的許多 I/O 佇列平行執行多個線程。 這項變更可藉由將數據分割成數個較小的磁碟區,將效能提升到先前的層級。 這些最佳化不僅適用於最佳化工作,也適用於所有重複資料刪除工作。 下圖示範管線如何在 Windows Server 版本之間變更。

由於這些效能改善,在 Windows Server 2016 上,重複數據刪除在高達 64 TB 的磁碟區上具有高效能。

大型檔案支援

從 Windows Server 2016 開始,重複資料刪除會使用串流對應結構和其他改善,以提高優化輸送量和存取效能。 重複數據刪除處理管線也可以在故障轉移案例之後繼續優化,而不是從頭開始。 這項變更可改善高達 1 TB 的檔案效能,讓系統管理員將重複資料刪除節省套用至較大的工作負載範圍,例如與備份工作負載相關聯的大型檔案。

支援 Nano 伺服器

Nano Server 是 Windows Server 2016 中的無前端部署選項,需要更小的系統資源使用量、啟動速度明顯更快,而且需要比 Windows Server Core 部署選項更少的更新和重新啟動。 Nano Server 也完全支援重複資料刪除。 如需 Nano Server 的詳細資訊,請參閱 容器基底映射。

簡化虛擬備份應用程式的設定

從 Windows Server 2016 開始,虛擬化備份應用程式的重複資料刪除案例已大幅簡化。 此案例現在是預先定義的 [使用類型] 選項。 您不再需要手動調整重複資料刪除設定,只要為磁碟區啟用重複數據刪除,就像一般用途檔伺服器和虛擬桌面基礎結構 (VDI) 一樣。

叢集OS滾動升級支援

執行重複數據刪除的 Windows Server 故障轉移叢集可以混合執行 Windows Server 2012 R2 和 Windows Server 2016 版本的重複數據刪除。 此混合模式叢集功能可在叢集滾動升級期間,提供所有重複數據刪除磁碟區的完整數據存取權。 您現在可以在執行舊版 Windows Server 的叢集上逐步推出更新版本的重複數據刪除,而不需要停機。

您現在可以在 Hyper-V 上使用滾動升級。 透過滾動 Hyper-V 叢集升級,您現在可以將執行 Windows Server 2019 或 Windows Server 2016 的節點新增至具有執行 Windows Server 2012 R2 節點的 Hyper-V 叢集。 新增執行較新版本 Windows Server 的節點之後,您可以升級叢集的其餘部分,而不需要停機。 叢集會在 Windows Server 2012 R2 功能層級執行,直到您升級叢集中的所有節點,並在 PowerShell 中執行 Update-ClusterFunctionalLevel 以更新叢集運作層級。 如需滾動升級程序運作方式的詳細指示,請參閱 叢集操作系統滾動升級。

注意

Windows 10 上的 Hyper-V 不支援容錯移轉叢集。

針對 SYSVOL 和 NETLOGON 連線的 SMB 強化功能改進

在 Windows 10 和 Windows Server 2016 中,用戶端連線到域控制器上使用的 SYSVOL 和 NETLOGON 共用 Active Directory 網域服務。 現在,這些連線需要使用 Kerberos 等服務進行 SMB 簽署和相互驗證。 如果無法使用 SMB 簽署和相互驗證,Windows 10 或 Windows Server 2016 電腦將不會處理網域型的群組原則和指令碼。 這項變更可保護裝置免受中間攻擊的敵人攻擊。

注意

這些設定的登錄值預設不存在,但強化規則仍會套用,直到您編輯組策略或其他登錄值來覆寫這些設定為止。

如需這些安全性改進的詳細資訊,請參閱 MS15-011:組策略 中的弱點和 MS15-011 和 MS15-014:強化組策略。

工作資料夾

當工作資料夾伺服器執行 Windows Server 2016 且工作資料夾用戶端為 Windows 10 時,Windows Server 2016 功能已改善變更通知。 當檔案變更同步至工作資料夾伺服器時,伺服器現在會立即通知 Windows 10 用戶端,然後同步處理檔案變更。

ReFS

ReFS 的下一個反覆項目可支援具有各種工作負載的大型儲存空間部署,並為您的資料提供可靠性、復原性和延展性。

ReFS 引進下列改良功能:

新的儲存層功能,提供更快的效能和增加的儲存容量,包括:

在相同的虛擬磁碟上使用鏡像和容量層同位的鏡像,在同一個虛擬磁碟上有多個復原類型。

提高對漂移工作集的回應性。

引進區塊複製以改善 VM 作業的效能,例如

.vhdx檢查點合併作業。新的 ReFS 掃描工具,可協助您從重大損毀中復原流失的記憶體和打撈數據。

容錯移轉叢集

Windows Server 2016 包含的許多新功能和增強功能是針對使用容錯移轉叢集功能分組到單一容錯叢集的多部伺服器。

叢集作業系統輪流升級

叢集操作系統滾動升級可讓系統管理員將叢集節點的操作系統從 Windows Server 2012 R2 升級至 Windows Server 2016,而不需要停止 Hyper-V 或向外延展文件伺服器工作負載。 您可以使用這項功能來避免對服務等級協定 (SLA) 的停機時間處罰。

如需詳細資訊,請參閱叢集作業系統輪流升級

雲端見證

雲端見證是 Windows Server 2016 中的新類型「容錯移轉叢集」仲裁見證,其利用 Microsoft Azure 作為仲裁點。 雲端見證就像任何其他仲裁見證一樣,會取得投票,並可參與仲裁計算。 您可以使用設定叢集仲裁精靈,將雲端見證設定為仲裁見證。

如需詳細資訊,請參閱 部署故障轉移叢集的雲端見證。

虛擬機復原能力

Windows Server 2016 包含增加的虛擬機 (VM) 計算復原能力,以協助減少計算叢集中的叢集內通訊問題。 此增強的復原功能包含下列更新:

您現在可以設定下列選項,以定義 VM 在暫時性失敗期間應該如何運作:

復原層級 會定義您的部署應該如何處理暫時性失敗。

復原期間 會定義允許所有 VM 執行隔離的時間長度。

狀況不良的節點會遭到隔離,且不再允許加入叢集。 這項功能可防止狀況不良的節點對其他節點和整體叢集造成負面影響。

如需計算復原功能的詳細資訊,請參閱 Windows Server 2016 中的虛擬機器計算復原。

Windows Server 2016 VM 也包含處理暫時性記憶體失敗的新記憶體復原功能。 改善的復原功能有助於在記憶體中斷時保留租使用者 VM 會話狀態。 當 VM 與其基礎記憶體中斷連線時,會暫停並等候記憶體復原。 暫停時,VM 會保留記憶體失敗時執行的應用程式內容。 還原 VM 與記憶體之間的連線時,VM 會回到其執行中狀態。 因此,租用戶機器的工作階段狀態會在復原時保留。

新的記憶體復原功能也適用於客體叢集。

診斷改善

為了協助診斷容錯移轉叢集的問題,Windows Server 2016 包含下列項目:

叢集記錄檔的數項增強功能,例如時區資訊和 DiagnosticVerbose 記錄檔,可讓您更輕鬆地針對故障轉移叢集問題進行疑難解答。 如需詳細資訊,請參閱Windows Server 2016 容錯移轉叢集疑難排解增強功能 - 叢集記錄檔。

新類型的使用中記憶體轉儲會篩選出配置給 VM 的大部分記憶體分頁,讓memory.dmp檔案變得更小且更容易儲存或複製。 如需詳細資訊,請參閱Windows Server 2016 容錯移轉叢集疑難排解增強功能 - 作用中傾印。

月臺感知故障轉移叢集

Windows Server 2016 包含網站感知故障轉移叢集,可根據其實體位置或月臺,在延展式叢集中啟用群組節點。 叢集網站感知會增強叢生命集週期期間的關鍵作業,例如容錯移轉行為、放置原則、節點間的活動訊號,以及仲裁行為。 如需詳細資訊,請參閱Windows Server 2016 中的網站感知容錯移轉叢集。

工作群組和多網域叢集

在 Windows Server 2012 R2 和更早版本中,只能在加入相同網域的成員節點之間建立叢集。 Windows Server 2016 已解除了這些障礙,並引進不需 Active Directory 相依性就能建立容錯移轉叢集的能力。 您現在可以使用下列設定建立容錯移轉叢集:

單一網域叢集,其所有節點都已加入相同的網域。

多網域叢集,其具有屬於不同網域成員的節點。

工作組叢集,其具有成員伺服器或未加入網域的工作組節點。

如需詳細資訊,請參閱Windows Server 2016 中的工作群組和多網域叢集。

虛擬機器負載平衡

虛擬機負載平衡是故障轉移叢集中的新功能,可順暢地平衡叢集中節點的 VM 負載。 此功能會根據節點上的 VM 記憶體和 CPU 使用率來識別已認可的節點。 然後即時將 VM 從已認可節點移轉至具有可用頻寬的節點。 您可以調整功能如何積極平衡節點,以確保最佳的叢集效能和使用率。 Windows Server 2016 技術預覽預設為啟用負載平衡。 然而,啟用 SCVMM 動態最佳化時會停用負載平衡。

虛擬機器啟動順序

虛擬機啟動順序是故障轉移叢集中的新功能,引進了叢集中 VM 和其他群組的開始順序協調流程。 您現在可以將 VM 分組為階層,然後在不同層之間建立開始順序相依性。 這些相依性可確保最重要的 VM,例如域控制器或公用程式 VM,先啟動。 在 VM 相依於啟動時,較低優先順序層上的 VM 才會啟動。

簡化 SMB 多重通道和多個 NIC 的叢集網路

故障轉移叢集網路不再限於每個子網或網路的單一網路介面卡(NIC)。 使用簡化的伺服器消息塊 (SMB) 多重通道和多 NIC 叢集網路,網路設定是自動的,子網上的每個 NIC 都可用於叢集和工作負載流量。 此增強功能可讓客戶達到 Hyper-V、SQL Server 容錯移轉叢集執行個體和其他 SMB 工作負載的最大網路輸送量。

有關詳細資訊,請參閱簡易 SMB 多重通道和多重 NIC 叢集網路。

XBOX Video Application Development

Internet Information Services (IIS) 10.0

Windows Server 2016 的 IIS 10.0 Web 伺服器提供新功能,包括︰

- 支援網路堆疊 HTTP/2 通訊協定,並整合 IIS 10.0,讓 IIS 10.0 網站針對支援的設定自動服務 HTTP/2 要求。 這允許許多 HTTP/1.1 增強功能,例如更有效率重複使用連線和降低延遲、改善網頁載入時間。

- 在 Nano Server 中執行並管理 IIS 10.0 的能力。 請參閱 Nano Server 上的 IIS。

- 支援萬用字元主機標頭,讓系統管理員設定網域的網頁伺服器,並讓網頁伺服器服務子網域的要求。

- 新 PowerShell 模組 (IISAdministration) 來管理 IIS。

如需詳細資訊,請參閱 IIS。

分散式交易協調器 (MSDTC)

在 Microsoft Windows 10 和 Windows Server 2016 中增加三項新功能:

新的資源管理員重新加入介面可供資源管理員於資料庫因為發生錯誤而重新開機之後判斷不確定交易的結果。 如需詳細資訊,請參閱 IResourceManagerRejoinable::Rejoin。

DSN 名稱限制會從 256 個字節放大到 3,072 個字節。 如需詳細資訊,請參閱 IDtcToXaHelperFactory::Create,IDtcToXaHelperSinglePipe::XARMCreate 或 IDtcToXaMapper::RequestNewResourceManager。

已改善追蹤,可讓您設定登錄機碼,將映像檔路徑包含在 Tracelog 檔案名稱,以決定檢查哪個 Tracelog 檔案。 如需設定 MSDTC 追蹤,請參閱如何在 Windows 電腦上啟用 MS DTC 診斷追蹤。

DNS 伺服器

Windows Server 2016 包含下列網域名稱系統 (DNS) 伺服器的更新。

DNS 原則

您可以設定 DNS 原則,指定 DNS 伺服器回應 DNS 查詢的方式。 您可以根據用戶端 IP 位址來設定 DNS 回應、一天中的時間,以及其他數個參數。 DNS 原則可以支援位置感知 DNS、流量管理、負載平衡、拆分式 DNS 和其他案例。 如需詳細資訊,請參閱 DNS 原則案例指南。

RRL

您可以在 DNS 伺服器上啟用 [回應速率限制 (RRL)],以防止惡意系統使用 DNS 伺服器在 DNS 用戶端起始分散式阻斷服務 (DDoS) 攻擊。 RRL 會防止 DNS 伺服器一次回應太多要求,這可在 BotNet 嘗試透過一次傳送多個要求來中斷伺服器作業時,保護伺服器。

DANE 支援

您可以使用具名實體的 DNS 型驗證 (DANE) 支援 (RFC 6394 和 RFC 6698) 來指定 DNS 用戶端應該預期 DNS 伺服器中裝載之網域名稱的憑證由哪個憑證授權單位所發行。 這可防止一種中間人攻擊,該方法會由惡意執行者損毀 DNS 快取,並將 DNS 名稱指向自己的 IP 位址。

未知的記錄支援

若要新增 DNS 伺服器未明確支援的記錄,您可以使用未知記錄功能。 當 DNS 伺服器無法辨識其 RDATA 格式時,記錄就是未知的。 Windows Server 2016 支援未知記錄類型 (RFC 3597),因此您可以使用二進位線上格式將未知記錄新增至 Windows DNS 伺服器區域。 Windows 快取解析程式已經能夠處理未知記錄類型。 Windows DNS 伺服器不會對未知記錄執行記錄特定的處理,但可以傳送這些記錄以回應所收到的查詢。

IPv6 根目錄提示

Windows DNS 伺服器現在包含 Internet Assigned Numbers Authority (IANA) 發佈的 IPv6 根提示。 透過對 IPv6 根提示的支援,您可以進行使用 IPv6 根伺服器執行名稱解析的網際網路查詢。

Windows PowerShell 支援

Windows Server 2016 包含可用來在 PowerShell 中設定 DNS 的新命令。 如需詳細資訊,請參閱 Windows Server 2016 DnsServer 模組 和 Windows Server 2016 DnsClient 模組。

Nano Server 支援以檔案為基礎的 DNS

您可以在 Nano Server 映射的 Windows Server 2016 中部署 DNS 伺服器。 如果您使用檔案型 DNS,可以使用此部署選項。 藉由在 Nano Server 映射上執行 DNS 伺服器,您可以執行減少使用量、快速開機和最少修補的 DNS 伺服器。

注意

Nano Server 不支援 Active Directory 整合式 DNS。

DNS 用戶端

DNS 用戶端服務現在為具有多個網路介面的電腦提供增強的支援。

多重主目錄電腦還可以使用 DNS 用戶端服務繫結來提高伺服器解析:

當您使用在特定介面上設定的 DNS 伺服器來解析 DNS 查詢時,DNS 用戶端會在傳送查詢之前繫結至此介面。 此繫結可讓 DNS 用戶端指定應進行名稱解析的介面,從而最佳化應用程式與 DNS 用戶端之間透過網路介面的通訊。

如果您使用的 DNS 伺服器是由「名稱解析原則表 (NRPT)」中的群組原則設定所指定,DNS 用戶端服務就不會繫結到指定的介面。

注意

Windows 10 中 DNS 用戶端服務的變更也會出現在執行 Windows Server 2016 和更新版本的電腦中。

遠端桌面服務

遠端桌面服務 (RDS) 對 Windows Server 2016 進行了以下變更。

應用程式相容性

RDS 和 Windows Server 2016 可與許多 Windows 10 應用程式相容,建立與實體桌面幾乎完全相同的使用者體驗。

Azure SQL Database

遠端桌面 (RD) 連線代理人現在可以將所有部署資訊 (例如連線狀態和使用者主機對應) 儲存在共用的 Azure 結構化查詢語言 (SQL) 資料庫中。 此功能可讓您使用高度可用的環境,而無需使用 SQL Server Always On 可用性群組。 如需詳細資訊,請參閱將 Azure SQL DB 用於遠端桌面連線代理人高可用性環境。

圖形改善

Hyper-V 的離散裝置指派可讓您將主機上的圖形處理單元 (GPU) 直接對應到虛擬機器 (VM)。 任何 VM 上所需 GPU 數量大於 VM 所能提供數量的應用程式,都可以使用對應的 GPU。 我們也改進了 RemoteFX vGPU,包括對 OpenGL 4.4、OpenCL 1.1、4K 解析度和 Windows Server VM 的支援。 有關詳細資訊,請參閱 離散裝置指派。

RD 連線代理人改進

我們改進了 RD 連線代理人在登入風暴期間處理連線的方式 (登入風暴是指使用者登入要求較多的時期)。 RD 連線代理人現在可以處理超過 10,000 個同時進行的登入要求! 維護改進還使您能夠在伺服器準備好重新上線後快速將伺服器新增回環境,從而更輕鬆地對部署進行維護。 如需更多資訊,請參閱提升遠端桌面連線代理人效能。

RDP 10 通訊協定變更

遠端桌面協定 (RDP) 10 現在使用 H.264/AVC 444 編解碼器,可針對視訊和文字進行最佳化。 此版本還包括觸控筆遠端處理支援。 這些新功能可讓您的遠端工作階段感覺更像本機工作階段。 如需更多資訊,請參閱Windows 10 和 Windows Server 2016 中的 RDP 10 AVC/H.264 改進功能。

個人工作階段桌面

個人工作階段桌面是一項新功能,可讓您在雲端中託管自己的個人桌面。 管理權限和專用工作階段主機消除了託管環境的複雜性,讓使用者能像管理本機桌面一樣管理遠端桌面。 如需更多資訊,請參閱個人工作階段桌面。

Kerberos 驗證

Windows Server 2016 包含下列 Kerberos 驗證的更新。

公開金鑰信任型用戶端驗證的 KDC 支援

金鑰發佈中心 (KDC) 現在支援公開金鑰對應。 如果您為帳戶佈建公開金鑰,KDC 會使用該金鑰明確支援 Kerberos PKInit。 由於沒有憑證驗證,因此 Kerberos 支援自我簽署憑證,但不支援驗證機制保證。

無論您設定 UseSubjectAltName 設定的方式為何,您設定為使用金鑰信任的帳戶只會使用金鑰信任。

RFC 8070 PKInit Freshness Extension 的 Kerberos 用戶端和 KDC 支援

從 Windows 10 版本 1607 和 Windows Server 2016 開始,Kerberos 用戶端可以針對公開金鑰型登入使用 RFC 8070 PKInit 有效延伸。 由於 KDC 預設為停用 PKInit 有效延伸,因此您必須在網域中所有 DC 上設定 PKInit Freshness Extension KDC 系統管理範本原則的 KDC 支援。

當您的網域位於 Windows Server 2016 網域功能等級 (DFL) 時,此原則有下列可用的設定:

- 已停用:KDC 絕不會提供 PKInit 有效延伸功能,並接受有效的驗證要求,而不需要檢查是否有效。 使用者不會收到新的公開金鑰身分識別 SID。

- 支援:Kerberos 依要求支援 PKInit 有效延伸。 Kerberos 用戶端成功使用 PKInit 有效延伸進行驗證時,將會收到全新的公開金鑰身分識別 SID。

- 必要:成功驗證需要 PKInit 有效延伸。 不支援 PKInit 有效延伸的 Kerberos 用戶端在使用公開金鑰認證時一律會失敗。

加入網域的裝置支援使用公開金鑰進行驗證

如果已加入網域的裝置可以向 Windows Server 2016 網域控制器 (DC) 註冊其繫結的公開金鑰,則該裝置可以使用 Kerberos PKInit 驗證,使用公開金鑰驗證 Windows Server 2016 DC。

已加入網域的裝置 (其繫結的公開金鑰已向 Windows Server 2016 域控制器註冊),現在可以使用初始驗證 (PKInit) 通訊協定的 Kerberos 公開金鑰密碼編譯驗證 Windows Server 2016 域控制器。 若要深入了解,請參閱 已加入網域的裝置公開金鑰驗證。

金鑰發佈中心 (KDC) 現在支援使用 Kerberos 金鑰信任進行驗證。

如需詳細資訊,請參閱適用於金鑰信任帳戶對應的 KDC 支援。

Kerberos 用戶端允許在服務主體名稱 (SPN) 中使用 IPv4 和 IPv6 位址主機名稱

從 Windows 10 版本 1507 和 Windows Server 2016 開始,您可以設定 Kerberos 用戶端以支援在 SPN 中使用 IPv4 和 IPv6 主機名稱。 如需詳細資訊,請參閱為 IP 位址設定 Kerberos。

若要設定在 SPN 中使用 IP 位址主機名稱的支援,請建立 TryIPSPN 項目。 預設情況下,此項目不存在登錄檔中。 您應該將此項目放在以下路徑上:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

建立項目後,將其 DWORD 值變更為 1。 如果未設定此值,Kerberos 不會嘗試 IP 位址主機名稱。

只有在 SPN 已在 Active Directory 註冊時,Kerberos 驗證才會成功。

適用於金鑰信任帳戶對應的 KDC 支援

網域控制站現在支援金鑰信任帳戶對應,並回退到 SAN 行為中現有的 AltSecID 和使用者主體名稱 (UPN)。 您可以將 UseSubjectAltName 變數設定為下列設定:

將變數設定為 0 需要明確對應。 使用者必須使用金鑰信任或設定 ExplicitAltSecID 變數。

將變數設定為 1 (這是預設值) 允許隱含對應。

如果您在 Windows Server 2016 或更新版本中設定帳戶的金鑰信任,KDC 會使用 KeyTrust 進行對應。

如果 SAN 中沒有 UPN,KDC 會嘗試使用 AltSecID 進行對應。

如果 SAN 中有 UPN,KDC 會嘗試使用 UPN 進行對應。

Active Directory 同盟服務 (AD FS)

適用於 Windows Server 2016 的 AD FS 包含下列更新。

使用 Microsoft Entra 多重要素驗證登入

AD FS 2016 是以 Windows Server 2012 R2 中 AD FS 的多重要素驗證 (MFA) 功能為基礎。 您現在可以允許只需要Microsoft Entra 多重要素驗證碼,而不是使用者名稱或密碼的登入。

當您將Microsoft Entra 多重要素驗證設定為主要驗證方法時,AD FS 會提示使用者輸入其使用者名稱和 Azure Authenticator 應用程式的一次性密碼 (OTP) 程式代碼。

當您將Microsoft Entra 多重要素驗證設定為次要或額外的驗證方法時,使用者會提供主要驗證認證。 使用者可以使用 Windows 整合式驗證來登入,其可以要求其使用者名稱和密碼、智慧卡或使用者或裝置憑證。 接下來,使用者會看到其次要認證的提示,例如文字、語音或 OTP 型Microsoft Entra 多重要素驗證登入。

新的內建Microsoft Entra 多重要素驗證配接器提供更簡單的設定和設定,以使用AD FS Microsoft Entra多重要素驗證。

組織可以使用 Microsoft Entra 多重要素驗證,而不需要內部部署Microsoft Entra 多重要素驗證伺服器。

您可以為內部網路、外部網路或任何訪問控制原則的一部分設定Microsoft Entra 多重要素驗證。

如需使用 AD FS Microsoft Entra 多重要素驗證的詳細資訊,請參閱 設定 AD FS 2016 和 Microsoft Entra 多重要素驗證。

來自相容裝置的無密碼存取

AD FS 2016 是以先前的裝置註冊功能為基礎,根據裝置的合規性狀態啟用登入和訪問控制。 使用者可以使用裝置認證登入,而每當裝置屬性變更時,AD FS 就會重新評估合規性,以確保強制執行原則。 此功能會啟用下列原則:

僅啟用受管理和/或相容的裝置所進行的存取。

僅啟用受管理和/或相容的裝置所進行的外部網路存取。

針對未受管理或相容的計算機,需要多重要素驗證。

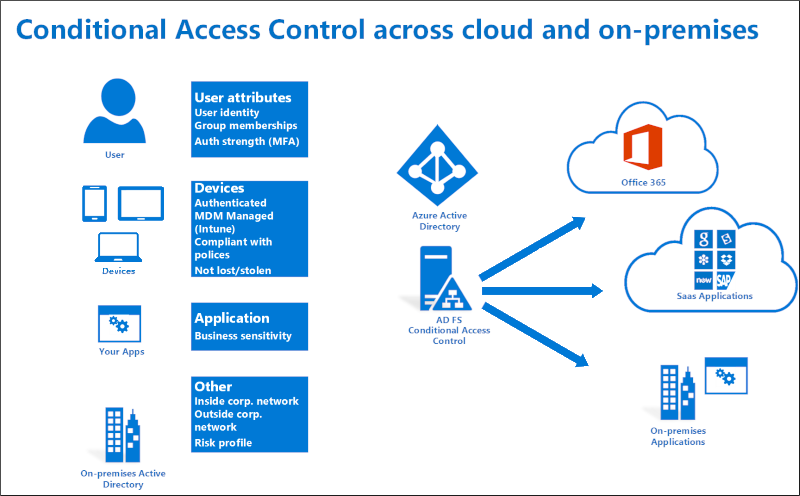

AD FS 會在混合式案例中提供條件式存取原則的內部部署元件。 當您向 Azure AD 註冊裝置以條件式存取雲端資源時,您也可以使用 AD FS 原則的裝置身分識別。

若要進一步了解如何在雲端中使用以裝置為基礎的條件式存取,請參閱 Azure Active Directory 條件式存取。

如需搭配 AD FS 使用裝置型條件式存取的詳細資訊,請參閱規劃搭配 AD FS 的裝置型條件式存取和 AD FS 中的 存取控制 原則。

使用 Windows Hello 企業版進行登入

Windows 10 裝置引進 Windows Hello 和 Windows Hello 企業版,以受使用者手勢保護的強裝置系結使用者認證取代用戶密碼,例如輸入 PIN、指紋等生物特徵辨識手勢或臉部辨識。 使用 Windows Hello,使用者可以從內部網路或外部網路登入 AD FS 應用程式,而不需要密碼。

如需在組織中使用 Windows Hello 企業版的詳細資訊,請參閱在組織中啟用 Windows Hello 企業版。

新式驗證

AD FS 2016 支援最新的通訊協定,可針對 Windows 10 以及最新的 iOS 和 Android 裝置與應用程式提供更好的使用者體驗。

如需詳細資訊,請參閱適合開發人員使用的 AD FS 案例。

直接設定存取控制原則而無須了解宣告規則語言

過去,AD FS 管理員必須使用 AD FS 宣告規則語言來設定原則,因此難以設定和維護原則。 透過訪問控制原則,系統管理員可以使用內建範本來套用一般原則。 例如,您可以使用範本來套用下列原則:

僅允許內部網路存取。

允許每個人,並要求從外部網路進行 MFA。

允許所有人,並要求特定群組的 MFA。

範本很容易自定義。 您可以套用額外的例外狀況或原則規則,而且您可以將這些變更套用至一或多個應用程式,以強制執行一致的原則。

如需詳細資訊,請參閱 AD FS 中的存取控制原則。

啟用使用非 AD LDAP 目錄的登入

許多組織會結合 Active Directory 與第三方目錄。 AD FS 支援驗證儲存在羽量型目錄存取通訊協定 (LDAP) v3 相容目錄中的使用者,這表示您現在可以在下列案例中使用 AD FS:

第三方 LDAP v3 兼容目錄中的使用者。

未設定 Active Directory 雙向信任之 Active Directory 樹系中的使用者。

Active Directory 輕量型目錄服務 (AD LDS) 中的使用者。

如需詳細資訊,請參閱 Configure AD FS to authenticate users stored in LDAP directories。

自訂 AD FS 應用程式的登入體驗

過去,Windows Server 2012 R2 中的 AD FS 提供了所有信賴憑證者應用程式的一般登入體驗,且能夠自訂個別應用程式的文字內容子集。 透過 Windows Server 2016,您不僅可自訂個別應用程式的訊息,也可自訂其影像、標誌和網頁佈景主題。 此外,您可以建立新的自訂網頁佈景主題,並且就個別的信賴憑證者套用這些主題。

如需詳細資訊,請參閱 AD FS 使用者登入自訂。

簡化的審核程序使系統管理更為容易

在舊版 AD FS 中,單一要求可能會產生許多稽核事件。 登入或令牌發行活動的相關信息通常不存在或分散於多個稽核事件,使得問題更難診斷。 因此,預設會關閉稽核事件。 不過,在 AD FS 2016 中,稽核程式更精簡,相關信息更容易找到。 如需詳細資訊,請參閱 Windows Server 2016 中 AD FS 的稽核增強功能。

透過 SAML 2.0 改進互通性以參與同盟

AD FS 2016 包含更多 SAML 通訊協定支援,包括可根據包含多個實體的中繼資料匯入信任的支援。 此變更可讓您設定 AD FS 以參與同盟 (例如 InCommon 同盟) 和符合 eGov 2.0 標準的其他實作。

如需詳細資訊,請參閱使用 SAML 2.0 改進互通性。

簡化同盟 Microsoft 365 使用者的密碼管理

您可以將 AD FS 設定為將密碼到期宣告傳送給它所保護的任何信賴憑證者信任或應用程式。 這些宣告的顯示方式會因應用程式而異。 例如,若以 Office 365 作為您的信賴憑證者,Exchange 和 Outlook 已實作了相關更新,會在同盟使用者的密碼即將過期時對其發出通知。

如需詳細資訊,請參閱設定 AD FS 以傳送密碼到期宣告。

從 Windows Server 2012 R2 中的 AD FS 移至 Windows Server 2016 中的 AD FS 比以往更容易

先前,移轉至新版本的AD FS,需要將組態設定從Windows Server 伺服器陣列匯出至新的平行伺服器數位。 Windows Server 2016 上的 AD FS 可藉由移除具有平行伺服器陣列的需求,讓程式變得更容易。 當您將 Windows Server 2016 伺服器新增至 Windows Server 2012 R2 伺服器陣列時,新伺服器的行為就像 Windows Server 2012 R2 伺服器一樣。 當您準備好升級並移除舊版伺服器時,您可以將作業層級變更為 Windows Server 2016。 如需詳細資訊,請參閱升級至 Windows Server 2016 中的 AD FS。