數據外洩防護 (澳大利亞政府與 PSPF 合規性的 DLP) 案例

本文提供使用 Microsoft Purview 資料外洩防護 (DLP) 來標示和保護澳大利亞政府資訊的概觀。 其目的是協助政府組織提高其安全性和合規性成熟度,同時遵循保護 安全策略架構 (PSPF) 和 資訊安全性手冊 (ISM) 中所述的需求。

數據外洩防護 (DLP) 是主要用來降低資訊風險的服務,方法是協助防止敏感性資訊離開環境。 DLP 原則可以根據下列項目進行設定:

- 位置或服務:例如 SharePoint 或 Exchange。

- 條件或條件集:例如,包含標籤或敏感性資訊。

- 動作:例如,封鎖專案的傳輸或共用。

讀者應該先檢閱這項資訊,再探索此處提供與澳大利亞政府組織設定更具體相關的建議。

與政府需求相關的 DLP 使用案例

在澳洲政府需求的內容中,Microsoft Purview DLP 服務可用來:

- 若要將必要的元數據套用至電子郵件 (x-保護標記 x 標頭) 。

- 將主旨標記套用至電子郵件。

- 封鎖不當加上標籤的電子郵件傳輸。

- 封鎖傳輸或防止安全性分類資訊的不當散發。

- 若要封鎖或警告,不要將電子郵件散發或共享專案給不需要知道的使用者。

- 實作作業控制以防止遺失可能會對個人、組織或政府造成損害的資訊。

DLP 策略

保護 安全策略架構 (PSPF) 是可協助澳大利亞政府組織保護其人員、資訊和資產的架構。 與 DLP 設定最相關的 PSPF 原則是 PSPF 原則 8:分類系統 和 PSPF 原則 9:存取資訊。

影響 DLP 策略的澳大利亞政府組織細微差別包括:

- 組織特定的手段。

- 澳大利亞政府機關的類型和相關聯的法規需求。

- 其他經常連絡的組織。

- 組織的租使用者,以及每個租使用者的最高安全性層級。

- 非澳大利亞公用 (APS) 、來賓和承包商需求。

下列各節與所有 DLP 整合服務的 DLP 方法相關。 政府組織應該決定其使用者意見反應和管理 DLP 事件的策略。 決定的策略接著可以套用至進一步探索的 DLP 設定:

針對 DLP 原則違規的使用者意見反應相關決策

如果組織符合本指南中提供的建議,當用戶嘗試傳送資訊時,觸發 DLP 原則的原因有四個:

- 使用者的電子郵件收件者錯誤, (意外) 。

- 設定不正確,而且需要將另一個網域新增至例外狀況清單。

- 有問題的外部組織可能適合接收資訊,但建立正式協定和相關組態的商務程式尚未完成。

- 用戶嘗試將分類資訊外洩 (惡意) 。

當 DLP 原則因動作符合前三個案例之一而觸發時,對使用者的意見反應很有價值。 意見反應可讓使用者更正其錯誤、貴組織修正設定,或制定必要的商務程式。 如果原則因惡意活動而觸發,則使用者意見反應會警示使用者其動作已注意到。 組織必須考慮使用者意見反應的風險與優點,並決定其情況的最佳方法。

違規前的 DLP 原則提示

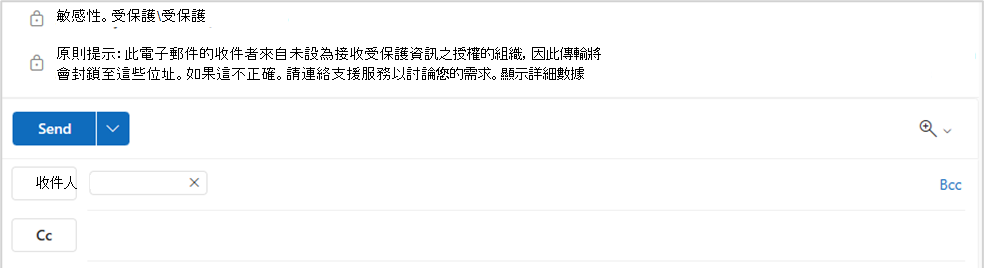

如果選擇提供使用者意見反應,原則提示是協助使用者直接在 Outlook 用戶端中觸發的絕佳方式。 他們會在傳送電子郵件並觸發原則違規、可能避免專業領域或是閏閂的情況之前,向使用者發出問題警示。 原則提示是透過 DLP 規則設定中的原則提示選項來設定。 套用至電子郵件案例時,此設定的終端用戶體驗是,他們在正在草擬的電子郵件頂端收到警告提示:

當使用者忽略原則提示時,會觸發其他 DLP 原則動作,例如封鎖動作。 也有一系列的通知選項可供使用,包括實時顯示的通知,通知使用者其電子郵件已遭封鎖。

也應考慮 DLP 事件工作負載的原則提示優點。 在觸發封鎖動作和相關聯的警示之前,使用原則提示可降低 DLP 風險事件。 優點是安全性小組要管理的事件較少。

如需 DLP 通知和原則提示的詳細資訊,請參閱 傳送電子郵件通知和顯示 DLP 原則的原則提示。

DLP 事件管理

實作 DLP 的組織應該考慮其管理 DLP 事件的方法,包括:

- 要用於管理 DLP 事件的工具為何?

- 哪些 DLP 事件嚴重性需要系統管理員動作,以及所需的解決時間為何?

- 哪一個小組負責管理 DLP 事件 (例如安全性、數據或隱私權小組) ?

- 需要哪些資源?

有四個Microsoft解決方案可用來協助監視和管理 DLP 事件:

- Microsoft Defender XDR

- DLP 警示儀錶板

- 活動總管

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender 全面偵測回應 是全方位的安全性解決方案,可跨端點、電子郵件、身分識別、雲端應用程式和基礎結構提供跨網域威脅防護和回應。 它提供安全性小組完整的威脅環境檢視,以提供更有效率且有效率的防禦進階攻擊,進階攻擊可提供更有效率的調查和自動化補救。 Microsoft Defender 全面偵測回應 是 Microsoft 365 內 DLP 事件管理的建議方法。

如需使用 Microsoft Defender 全面偵測回應 管理 DLP 事件的詳細資訊,請參閱使用 Microsoft Defender 全面偵測回應 調查數據外泄防護警示。

DLP 警示儀錶板

Microsoft Purview 警示儀錶板可從 Microsoft Purview 合規性入口網站 內看到。 儀錶板可讓系統管理員看到 DLP 事件。 如需如何在 DLP 原則中設定警示及使用 DLP 警示管理儀錶板的資訊,請參閱 開始使用 DLP 警示儀錶板。

活動總管

活動總管是可從 Microsoft Purview 合規性入口網站 內取得的儀錶板,並提供 DLP 事件的不同檢視。 此工具不適用於事件的管理,而是要為系統管理員提供更深入的深入解析和更廣泛的篩選,以及縱向行為。 如需活動總管的詳細資訊,請參閱 活動總管。

Microsoft Sentinel

Microsoft Sentinel 是可調整的雲端原生安全性資訊和事件管理 (SIEM) ,可為 SIEM 和安全性協調流程、自動化和回應 (SOAR) 提供智慧型且完整的解決方案。 連接器可以設定為將 DLP 事件資訊從 Microsoft Defender 全面偵測回應 匯入 Microsoft Sentinel。 建立此連線可讓 Sentinel 更進階的調查和自動化功能用於 DLP 事件管理。 如需使用 Sentinel 進行 DLP 事件管理的詳細資訊,請參閱使用 Microsoft Sentinel 調查數據外泄防護警示。