設定 Azure VPN 用戶端 – Microsoft Entra ID 驗證 – Linux (預覽)

本文協助您使用 VPN 閘道點對站 (P2S) VPN 和 Microsoft Entra ID 驗證,在 Linux 電腦 (Ubuntu) 上設定 Azure VPN Client 以連線到虛擬網路。 如需點對站連線的詳細資訊,請參閱關於點對站連線。

本文中的步驟適用於使用已註冊 Microsoft 的 Azure VPN Client 應用程式,搭配相關聯的 App ID 和對象值來進行 Microsoft Entra ID 驗證。 本文不適用於您租用戶的舊版手動註冊 Azure VPN Client 應用程式。 如需詳細資訊,請參閱關於點對站 VPN - Microsoft Entra ID 驗證。

雖然適用於 Linux 的 Azure VPN Client 可能在其他 Linux 發行版和版本上運作,但下列版本僅支援適用於 Linux 的 Azure VPN Client:

- Ubuntu 20.04

- Ubuntu 22.04

必要條件

完成點對站伺服器設定的步驟。 請參閱「設定 P2S VPN 閘道以進行 Microsoft Entra ID 驗證」。

工作流程

完成 Azure VPN 閘道 P2S 伺服器設定之後,後續步驟如下:

- 下載並安裝適用於 Linux 的 Azure VPN Client。

- 將用戶端設定檔設定匯入 VPN 用戶端。

- 建立連線。

安裝 Azure VPN 用戶端

使用以下步驟下載及安裝適用於 Linux 的最新版本 Azure VPN Client。

注意

僅新增 Ubuntu 20.04 或 22.04 版的存放庫清單。 如需詳細資訊,請參閱適用於 Microsoft 產品的 Linux 軟體存放庫。

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

擷取 VPN 用戶端配置檔元件

若要設定 Azure VPN Client 設定檔,您可以從 Azure P2S 閘道中下載 VPN 用戶端設定檔套件。 此套件包含設定 VPN 用戶端的必要設定。

如果您使用了必要條件一節中提到的 P2S 伺服器設定步驟,則表示您已經產生並下載了包含您所需 VPN 設定檔組態檔的 VPN 用戶端設定檔組態套件。 如果您需要產生組態檔,請參閱下載 VPN 用戶端設定檔組態套件。

如果您的 P2S 閘道設定先前已設定為使用舊版、手動註冊的 App ID 版本,則 P2S 設定不支援 Linux VPN 用戶端。 請參閱關於適用於 Azure VPN Client 已註冊 Microsoft 的 App ID。

找出並解壓縮包含 VPN 用戶端設定檔元件的 zip 檔案。 該 zip 檔案包含 AzureVPN 資料夾。 在 AzureVPN 資料夾中,視您的 P2S 組態是否包含多個驗證類型而定,您會看到 azurevpnconfig_aad.xml 檔案或 azurevpnconfig.xml 檔案。 .xml 檔案包含用於設定 VPN 用戶端設定檔的設定。

修改配置檔組態檔

如果您的 P2S 組態使用自定義物件搭配Microsoft註冊的應用程式識別碼,則每次連線時可能會收到彈出視窗,要求您再次輸入認證並完成驗證。 重試驗證通常可解決問題。 這是因為 VPN 用戶端配置檔需要自定義物件識別碼,以及Microsoft應用程式識別碼。 若要避免這種情況,請修改配置檔組態.xml檔案,以同時包含自定義應用程式識別碼和Microsoft應用程式標識符。

注意

對於使用自定義物件值的 P2S 閘道組態而言,此步驟是必要的,且已註冊的應用程式會與Microsoft註冊的 Azure VPN 用戶端應用程式識別碼相關聯。 如果這不適用於 P2S 閘道設定,您可以略過此步驟。

若要修改 Azure VPN 用戶端組態.xml檔案,請使用記事本之類的文本編輯器開啟檔案。

接下來,新增的值

applicationid並儲存變更。 下列範例顯示應用程式識別碼值c632b3df-fb67-4d84-bdcf-b95ad541b5c8。範例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

匯入用戶端設定檔組態設定

在本節中,您會設定適用於 Linux 的 Azure VPN Client。

在 [Azure VPN 用戶端] 頁面上的左下方窗格中,選取 [ 匯入]。

選取 [匯入設定檔],然後瀏覽以尋找設定檔 xml 檔案。 選取 檔案。 選取檔案後,請選取 [確定]。

檢視連線設定檔資訊。 變更 [憑證資訊] 值,以顯示預設 DigiCert_Global_Root G2.pem 或 DigiCert_Global_Root_CA.pem。 不要保留空白。

如果您的 VPN 用戶端配置檔包含多個客戶端驗證,則針對 [用戶端驗證],[驗證類型 ] 會從下拉式清單中選取 [Microsoft Entra ID ]。

針對 [租用戶] 欄位,指定您 Microsoft Entra Tenant 的 URL。 請確定租用戶 URL 結尾沒有

\(反斜線)。 允許斜線。租用戶識別碼具有下列結構:

https://login.microsoftonline.com/{Entra TenantID}針對 [對象] 欄位,指定 [應用程式識別碼] (App ID)。

Microsoft註冊的 Azure VPN 用戶端的應用程式識別碼為:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8。 我們也支援此欄位的自訂 App ID。針對 [簽發者] 欄位,指定安全權杖服務的 URL。 請務必在 Issuer 值的結尾包括後置斜線。 否則連線可能會失敗。

範例:

https://sts.windows.net/{AzureAD TenantID}/填入欄位時,按一下 [儲存]。

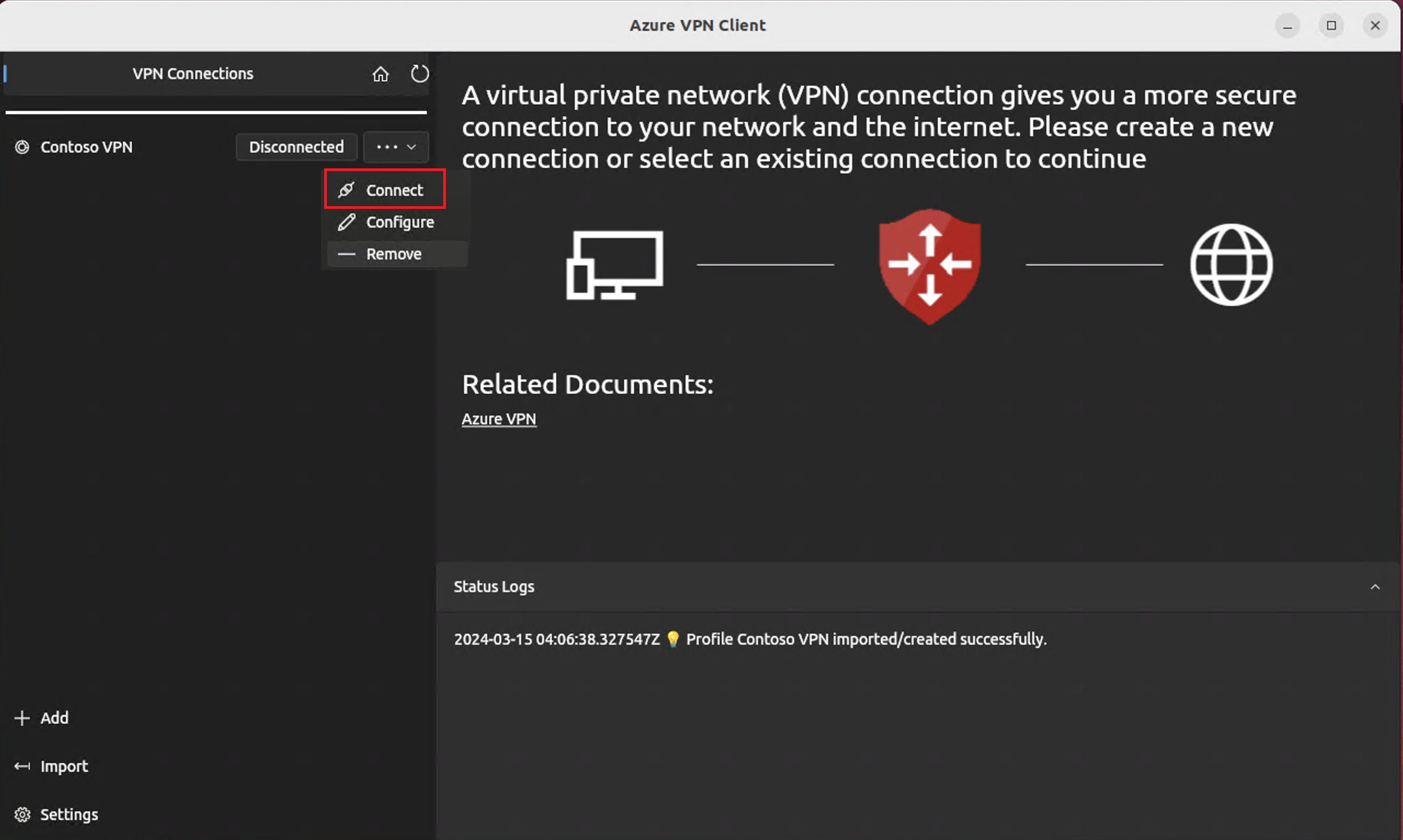

在 [VPN 連線] 窗格中,選取您所儲存的連線設定檔。 然後,從下拉式清單中,按一下 [連線]。

隨即自動出現網頁瀏覽器。 填入使用者名稱/密碼認證以進行 Microsoft Entra ID 驗證,然後連線。

VPN 連線成功完成時,用戶端設定檔會顯示綠色圖示,而 [ 狀態記錄 ] 視窗會顯示 左窗格中的狀態 = 已連線 。

連線之後,狀態會變更為 [已連線]。 若要中斷工作階段的連線,請從下拉式清單中選取 [中斷連線]。

刪除 VPN 用戶端設定檔

查看記錄

若要診斷問題,您可以使用 Azure VPN Client [記錄]。

在 Azure VPN Client 中,移至 [設定]。 在右側窗格中,選取 [顯示記錄目錄]。

若要存取記錄檔,請移至 /var/log/azurevpnclient 資料夾,並找出 AzureVPNClient.log 檔案。

下一步

- 如需 VPN 閘道的詳細資訊,請參閱 VPN 閘道常見問題。

- 如需點對站連線的詳細資訊,請參閱關於點對站連線。

![[伺服器驗證] 和 [用戶端驗證] 欄位的螢幕擷取畫面。](../includes/media/virtual-wan-import-azure-vpn-client-settings-linux/server-validation.png)

![VPN 用戶端的螢幕擷取畫面,其中下拉式清單顯示三個選項:[連線]、[設定]、[移除]。](../includes/media/virtual-wan-import-azure-vpn-client-settings-linux/remove.png)