VPN 閘道常見問題集

本文將解答 Azure VPN 閘道跨單位連線、混合式設定連線和虛擬網路 (VNet) 閘道的常見問題。 本文包含關於點對站 (P2S)、站對站 (S2S) 和 VNet 對 VNet 組態設定的完整資訊,包括網際網路通訊協定安全性 (IPsec) 和網際網路金鑰交換 (IKE) 通訊協定。

連接到虛擬網路

是否可以連接不同 Azure 區域中的虛擬網路?

是。 沒有區域限制。 一個虛擬網路可以連線至相同 Azure 區域中或不同區域中的另一個虛擬網路。

是否可以使用不同訂用帳戶連接虛擬網路?

是。

設定 VPN 閘道時,是否可以在 VNet 中指定私人 DNS 伺服器?

如果您在建立虛擬網路時指定了一或多個網域名稱系統 (DNS) 伺服器,虛擬私人網路 (VPN) 閘道將會使用這些 DNS 伺服器。 請確認指定的 DNS 伺服器可以解析 Azure 所需的網域名稱。

是否可以從單一虛擬網路連接到多個網站?

您可以使用 Windows PowerShell 和 Azure REST API 連接到多個網站。 請參閱多站台和 VNet 對 VNet 連線能力常見問題集一節。

將 VPN 閘道設定為主動 - 主動是否需要額外費用?

否。 不過,任何額外的公用 IP 都會據以產生費用。 請參閱 IP 位址定價。

有哪些跨單位連線選項?

Azure VPN 閘道支援下列跨單位閘道連線:

- 站對站:透過 IPsec (IKEv1 和 IKEv2) 的 VPN 連線。 此類型的連線需要 VPN 裝置或 Windows Server 路由及遠端存取。 如需詳細資訊,請參閱在 Azure 入口網站中建立站對站 VPN 連線。

- 點對站:透過安全通訊端通道通訊協定 (SSTP) 或 IKEv2 的 VPN 連線。 此連線不需要 VPN 裝置。 如需詳細資訊,請參閱設定點對站 VPN 閘道憑證驗證的伺服器設定。

- VNet 對 VNet:此類型的連線與站對站設定相同。 VNet 對 VNet 是透過 IPsec (IKEv1 和 IKEv2) 的 VPN 連線。 並不需要 VPN 裝置。 如需詳細資訊,請參閱設定 VNet 對 VNet VPN 閘道連線。

- Azure ExpressRoute:ExpressRoute 是從廣域網路 (WAN) 到 Azure 的私人連線,而不是透過公用網際網路的 VPN 連線。 如需詳細資訊,請參閱 ExpressRoute 技術概觀和 ExpressRoute 常見問題集。

如需 VPN 閘道連線的詳細資訊,請參閱什麼是 Azure VPN 閘道?。

站對站與點對站連線有何差異?

站對站(IPsec/IKE VPN 通道) 介於內部部署位置與 Azure 之間。 視您選擇如何設定路由和權限而定﹐您可以從任何位於您內部部署的電腦連線至虛擬網路內的任何虛擬機器 (VM) 或角色執行個體。 對於永遠可用的跨單位連線而言,這是不錯的選項,而且非常適合混合式設定。

這種類型的連線依賴 IPsec VPN 設備 (硬體裝置或軟體設備)。 此設備必須部署在網路邊緣。 若要建立此類型的連線,您必須擁有對外公開的 IPv4 位址。

點對站 (VPN over SSTP) 組態可讓您從任何地方的單一電腦連線到位於虛擬網路的任何項目。 它會使用 Windows 內建 VPN 用戶端。

在點對站設定的過程中,您會安裝憑證和 VPN 用戶端設定套件。 套件包含可讓您的電腦連線至虛擬網路內的任何虛擬機器或角色執行個體的設定。

若您想要連線至不在內部部署位置的虛擬網路,此設定將有其效用。 當您無權存取 VPN 硬體或對外公開的 IPv4 位址時也是不錯的選項,因為這兩者都是網站間連線的必要項目。

您可以將虛擬網路設定為同時使用站對站和點對站,只要您使用路由式 VPN 類型為閘道建立站對站連線即可。 路由式 VPN 類型在傳統部署模型中稱為動態閘道。

自訂 DNS 設定錯誤是否會中斷 VPN 閘道的正常作業?

為了正常運作,VPN 閘道必須利用公用 IP 建立與 Azure 控制平面的安全連線。 此連線依賴透過公用 URL 解析通訊端點。 根據預設,Azure VNet 會使用內建的 Azure DNS 服務 (168.63.129.16) 來解析這些公用 URL。 此預設行為有助於確保 VPN 閘道與 Azure 控制平面之間的順暢通訊。

當您在 VNet 內實作自訂 DNS 時,請務必設定指向 Azure DNS (168.63.129.16) 的 DNS 轉寄站。 此設定有助於維護 VPN 閘道與控制平面之間不間斷的通訊。 若無法設定指向 Azure DNS 的 DNS 轉寄站,可能會導致 Microsoft 無法在 VPN 閘道上執行作業及維護,進而造成安全性風險。

若要確保 VPN 閘道的正確功能和良好狀態,請考慮在 VNet 中進行下列其中一項 DNS 設定:

- 移除 VNet 設定內的自訂 DNS 以還原為 Azure DNS 預設值 (建議的設定)。

- 在自訂 DNS 設定中新增指向 Azure DNS (168.63.129.16) 的 DNS 轉寄站。 根據自訂 DNS 的特定規則和本質,此設定可能無法如預期解決問題。

點對站連線至相同 VPN 閘道的兩個 VPN 用戶端是否可相互通訊?

否。 點對站連線至相同 VPN 閘道的 VPN 用戶端無法相互通訊。

當兩個 VPN 用戶端連線至相同的點對站 VPN 閘道時,閘道可藉由判斷每個用戶端從位址集區被指派的 IP 位址,自動路由傳送流量。 不過,如果 VPN 用戶端連線至不同的 VPN 閘道,就無法在 VPN 用戶端之間路由傳送,因為每個 VPN 閘道都無法辨識其他閘道指派給用戶端的 IP 位址。

名為「通道視覺」的潛在弱點是否可能影響到點對站 VPN 連線?

Microsoft 注意到有報告在討論繞過 VPN 封裝的網路技術。 這是整個產業的問題。 此問題影響到任何根據其 RFC 規格實作動態主機設定通訊協定 (DHCP) 用戶端的作業系統,並且支援 DHCP 選項 121 路由,包括 Windows。

如研究所述,風險降低措施包括在從虛擬化 DHCP 伺服器取得租用的 VM 內執行 VPN,以防止區域網路 DHCP 伺服器完全安裝路由。 您可以在 NIST 國家弱點資料庫中找到關於此弱點的詳細資訊。

隱私權

VPN 服務會儲存或處理客戶資料嗎?

否。

虛擬網路閘道

VPN 閘道是虛擬網路閘道嗎?

VPN 閘道是一種虛擬網路閘道。 VPN 閘道可透過公用連線在您的虛擬網路和內部部署位置之間傳送加密流量。 您也可以使用 VPN 閘道在虛擬網路之間傳送流量。 在建立 VPN 閘道時,您可以使用 -GatewayType 值 Vpn。 如需詳細資訊,請參閱關於 VPN 閘道組態設定。

為什麼我無法指定原則型和路由型 VPN 類型?

自 2023 年 10 月 1 日起,即無法透過 Azure 入口網站建立原則式 VPN 閘道。 所有新的 VPN 閘道都會自動建立為路由式。 如果您已經有原則型閘道,就不需要將閘道升級為路由型閘道。 您可以使用 Azure PowerShell 或 Azure CLI 來建立原則式閘道。

先前,舊版閘道產品階層 (SKU) 不支援將 IKEv1 用於路由式閘道。 現在,大部分目前的閘道 SKU 都支援 IKEv1 和 IKEv2。

| 閘道 VPN 類型 | 閘道 SKU | 支援的 IKE 版本 |

|---|---|---|

| 原則型閘道 | 基本 | IKEv1 |

| 路由型閘道 | 基本 | IKEv2 |

| 路由型閘道 | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 和 IKEv2 |

| 路由型閘道 | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 和 IKEv2 |

可以將我的原則型 VPN 閘道更新為路由型嗎?

否。 閘道類型無法從原則型變更為路由型,或從路由型變更為原則型。 若要變更閘道類型,您必須執行下列步驟以刪除並重新建立閘道。 此程序大約需要 60 分鐘。 建立新閘道時,您無法保留原始閘道的 IP 位址。

刪除與閘道相關聯的任何連線。

參考下列其中一篇文章,將閘道刪除:

使用您想要的閘道類型建立新閘道,然後完成 VPN 設定。 如需相關步驟,請參閱站對站教學課程。

我可以指定自己的原則型流量選取器嗎?

是,您可以透過 New-AzIpsecTrafficSelectorPolicy Azure PowerShell 命令,在連線上使用 trafficSelectorPolicies 屬性來定義流量選取器。 若要使指定的流量選取器生效,請確實啟用原則式流量選取器。

只有在 VPN 閘道起始連線時,才會建議自訂設定的流量選取器。 VPN 閘道會接受遠端閘道 (內部部署 VPN 裝置) 所建議的任何流量選取器。 此行為在所有連線模式中都是一致的 (Default、InitiatorOnly 和 ResponderOnly)。

我是否需要閘道子網路?

是。 閘道子網路包含虛擬網路閘道服務使用的 IP 位址。 若要設定虛擬網路閘道,您必須為虛擬網路建立閘道子網路。

所有閘道子網路都必須命名為 GatewaySubnet 才能正常運作。 請勿將閘道子網路命名為其他名稱。 請勿對閘道子網路部署 VM 或任何其他項目。

當您建立閘道子網路時,您可指定子網路包含的 IP 位址數目。 閘道子網路中的 IP 位址會配置給閘道服務。

某些組態要求將較多 IP 位址配置給閘道服務 (相較於其他服務)。 請確定您的閘道子網路包含足夠的 IP 位址,以因應未來成長及可能的新連線設定。

雖然您可以建立像 /29 這麼小的閘道子網路,但仍建議您建立 /27 或更大 (/27、/26、/25 等) 的閘道子網路。 請確認您現有的閘道子網路符合您想要建立之設定的需求。

是否可以將虛擬機器或角色執行個體部署至閘道子網路?

否。

在建立之前是否可以取得我的 VPN 閘道 IP 位址?

Azure 標準 SKU 公用 IP 資源必須使用靜態配置方法。 當您建立您想要用於 VPN 閘道的標準 SKU 公用 IP 資源時,您就會有 VPN 閘道的公用 IP 位址。

是否可以為我的 VPN 閘道要求使用靜態公用 IP 位址?

標準 SKU 公用 IP 位址資源會使用靜態配置方法。 接下來,當您建立新的 VPN 閘道時,必須使用標準 SKU 公用 IP 位址。 所有閘道 SKU 都有此需求,但基本 SKU 除外。 基本 SKU 目前僅支援基本 SKU 公用 IP 位址。 我們正在設法新增基本 SKU 的標準 SKU 公用 IP 位址支援。

對於先前建立的非區域備援和非分區閘道 (名稱中沒有 AZ 的閘道 SKU),可支援動態 IP 位址指派,但即將淘汰。使用動態 IP 位址時,IP 位址在指派給 VPN 閘道之後即不會變更。 VPN 閘道 IP 位址只會在刪除並重新建立閘道時變更。 當您調整大小、重設或完成 VPN 閘道的其他內部維護和升級時,公用 IP 位址不會變更。

基本 SKU 公用 IP 位址的淘汰對我的 VPN 閘道有何影響?

我們正在採取行動,以確保使用基本 SKU 公用 IP 位址的已部署 VPN 閘道持續作業,直到 2025 年 9 月基本 IP 淘汰為止。 在此淘汰之前,我們將為客戶提供從基本到標準IP的移轉路徑。

不過,基本 SKU 公用 IP 位址正逐步淘汰。接下來,在建立 VPN 閘道時,您必須使用標準 SKU 公用 IP 位址。 您可以在 Azure 更新公告中找到關於基本 SKU 公用 IP 位址淘汰的詳細資料。

我的 VPN 通道如何接受驗證?

Azure VPN 閘道會使用預先共用金鑰 (PSK) 驗證。 建立 VPN 通道時,我們會產生 PSK。 您可以使用設定預先共用金鑰 REST API 或 PowerShell Cmdlet,將自動產生的 PSK 變更為您自己的 PSK。

是否可以使用「設定預先共用金鑰 REST API」來設定我的原則式 (靜態路由) 閘道 VPN?

是。 您可以設定預先共用金鑰 REST API 和 PowerShell Cmdlet,以同時設定 Azure 原則式 (靜態) VPN 和路由式 (動態) 路由 VPN。

是否可以使用其他驗證選項?

您限用預先共用金鑰進行驗證。

如何指定通過 VPN 閘道的流量?

針對 Azure Resource Manager 部署模型:

- Azure PowerShell:使用

AddressPrefix以指定區域網路閘道的流量。 - Azure 入口網站:移至 [區域網路閘道]>[設定]>[位址空間]。

針對傳統部署模型:

- Azure 入口網站:移至傳統虛擬網路,然後移至 [VPN 連線]>[站對站 VPN 連線]>[本機站台名稱]>[本機站台]>[用戶端位址空間]。

我可以在 VPN 連線上使用 NAT-T 嗎?

是,支援網路位址轉譯周遊 (NAT-T)。 Azure VPN 閘道不會對進出 IPsec 通道的內部封包執行任何類似 NAT 的功能。 在此設定中,請確定內部部署裝置會起始 IPsec 通道。

是否可以在 Azure 中設定自己的 VPN 伺服器,並用來連接到內部部署網路?

是。 您可以從 Azure Marketplace 或建立自己的 VPN 路由器,在 Azure 中部署自己的 VPN 閘道或伺服器。 您必須在虛擬網路中設定使用者定義的路由,確保流量在您的內部部署網路與虛擬網路子網路之間正確地路由傳送。

為什麼我的虛擬網路閘道上的特定連接埠已開啟?

Azure 基礎結構通訊需要這些連接埠。 Azure 憑證可藉由鎖定加以保護。 若沒有適當的憑證,外部實體 (包括這些閘道的客戶) 將無法對這些端點造成任何影響。

虛擬網路閘道基本上是多重主目錄裝置。 一張網路介面卡會使用客戶私人網路,一張網路介面卡會面向公用網路。 Azure 基礎結構實體因為相容性,無法使用客戶私人網路,因此他們需要使用公用端點進行基礎結構通訊。 Azure 安全性稽核會定期掃描公用端點。

我是否可在入口網站中使用基本 SKU 建立 VPN 閘道?

否。 入口網站中無法使用基本 SKU。 您可以使用 Azure CLI 或 Azure PowerShell 步驟來建立基本 SKU VPN 閘道。

哪裡可以找到閘道類型、需求和輸送量的相關資訊?

請參閱以下文章:

取代舊版 SKU

標準和高效能 SKU 將於 2025 年 9 月 30 日淘汰。 您可以在 Azure 更新網站上檢視公告。 產品小組將在 2024 年 11 月 30 日前提供這些 SKU 的移轉路徑。 如需詳細資訊,請參閱 VPN 閘道舊版 SKU 一文。

目前您不需要採取任何動作。

在 2023 年 11 月 30 日的淘汰公告之後,是否可以建立使用標準或高效能 SKU 的新閘道?

否。 自 2023 年 12 月 1 日起,即無法建立使用標準或高效能 SKU 的閘道。 您可以建立使用 VpnGw1 和 VpnGw2 SKU 的閘道,其價格與標準及高效能 SKU 相同,分別列在定價頁面上。

我現有的閘道在標準和高效能 SKU 上的支援持續到何時?

所有使用標準或高效能 SKU 的現有閘道在 2025 年 9 月 30 日前都將受到支援。

我是否需要立即從標準或高效能 SKU 移轉閘道?

否,現在不需要採取任何動作。 您可以從 2024 年 12 月開始移轉閘道。 我們會傳送含有移轉步驟相關詳細文件的訊息。

我可以將閘道移轉至哪個 SKU?

可進行閘道 SKU 移轉時,可以如下所示移轉 SKU:

- 標準至 VpnGw1

- 高效能至 VpnGw2

如果我想要移轉至 AZ SKU,該怎麼辦?

您無法將已淘汰的 SKU 移轉至 AZ SKU。 不過,在 2025 年 9 月 30 日之後仍使用標準或高效能 SKU 的所有閘道,都會自動移轉並升級至 AZ SKU,如下所示:

- 標準至 VpnGw1AZ

- 高效能至 VpnGw2AZ

您不妨使用此策略,讓 SKU 自動移轉並升級至 AZ SKU。 接下來您便可以視需要調整該 SKU 系列內的 SKU 大小。 如需 AZ SKU 定價,請參閱定價頁面。 如需依 SKU 的輸送量資訊,請參閱關於閘道 SKU。

移轉後,閘道是否有任何定價差異?

如果您在 2025 年 9 月 30 日前移轉 SKU,則不會有任何定價差異。 VpnGw1 和 VpnGw2 SKU 分別以標準和高效能 SKU 的價格提供。

如果您未在該日期前移轉,則 SKU 會自動移轉並升級至 AZ SKU。 在此情況下會有價格差異。

這項移轉作業會對閘道造成任何效能影響嗎?

是。 您在使用 VpnGw1 和 VpnGw2 時會得到更好的效能。 目前,650 Mbps 的 VpnGw1 提供 6.5 倍的效能改善,價格與標準 SKU 相同。 1 Gbps 的 VpnGw2 提供 5 倍的效能改善,價格與高效能 SKU 相同。 如需 SKU 輸送量的詳細資訊,請參閱關於閘道 SKU。

如果我未在 2025 年 9 月 30 日之前移轉,會發生什麼事?

所有仍使用標準或高效能 SKU 的閘道,都會自動移轉並升級至下列 AZ SKU:

- 標準至 VpnGw1AZ

- 高效能至 VpnGw2AZ

我們會先傳送通訊,再於任何閘道上起始移轉。

VPN 閘道基本 SKU 是否也會淘汰?

否,VPN 閘道基本 SKU 並不會淘汰。 您可以透過 Azure PowerShell 或 Azure CLI 使用基本 SKU 來建立 VPN 閘道。

目前,VPN 閘道基本 SKU 僅支援基本 SKU 公用 IP 位址資源 (即將淘汰)。 我們正努力將標準 SKU 公用 IP 位址資源的支援新增至 VPN 閘道基本 SKU。

將基本 SKU 公用 IP 位址移轉至標準 SKU

本節概述從基本 SKU 公用 IP 位址移轉至標準 SKU 公用 IP 位址,目前使用基本 SKU 公用 IP 位址部署 VPN 閘道 的重要問題和考慮。 這與已使用標準 SKU 公用 IP 位址的部署無關。 如需詳細資訊,請參閱 基本 SKU IP 取代公告。

預期的客戶影響為何?

預期的客戶影響包括新的 定價 變更,以及客戶控制的移轉期間最多 10 分鐘的停機時間。 在移轉工具發行之後,客戶將有三個月的時間進行移轉。 若要符合成功移轉的資格,請確定您有正確的IP位址空間和子網大小。

移轉的預期時程表為何?

這些時程表可能會變更。 請重新瀏覽此專案,以取得最新的時程表。 以下是移轉工具可用性的預期時程表。

| Date | 活動 |

|---|---|

| 2025年4月/5月 | 主動-被動閘道的移轉工具可用性。 |

| 2025年7月/8月 | 主動-主動閘道的移轉工具可用性。 |

| 2025年5月到2025年9月 | 客戶控制的移轉可以在工具可用性之後起始。 |

| 2025年9月 | 基本 SKU IP 位址已被取代。 |

需要哪些客戶動作?

請確定您有正確的IP位址空間和子網大小,以支援移轉。 如果您的閘道使用基本IP,您必須將其移轉至標準IP,以避免服務中斷。 此移轉是必要的,因為基本IP位址將在2025年9月前淘汰。 如果您的閘道已經使用標準 IP,則不需要採取任何動作。

站對站連線和 VPN 裝置

選取 VPN 裝置時應該考慮什麼?

我們已與裝置廠商合作驗證一組標準網站間 VPN 裝置。 您可以在關於 VPN 裝置一文中找到已知的相容 VPN 裝置、其對應設定指示或範例和裝置規格的清單。

裝置系列中列為已知相容裝置的所有裝置應該都適用虛擬網路。 為了協助設定 VPN 裝置,請參閱裝置設定範例或對應到適當裝置系列的連結。

哪裡可以找到 VPN 裝置組態設定?

根據您所擁有的 VPN 裝置,您或許可以下載 VPN 裝置設定指令碼。 如需詳細資訊,請參閱下載 VPN 裝置組態指令碼。

下列連結提供詳細設定資訊:

如需相容 VPN 裝置的相關資訊,請參閱關於 VPN 裝置。

設定 VPN 裝置之前,請先檢查是否有任何已知的裝置相容性問題。

如需裝置組態設定的連結,請參閱已經驗證的 VPN 裝置。 我們會盡最大努力提供裝置設定連結,但最好向裝置製造商洽詢最新的設定資訊。

此清單會顯示我們測試的版本。 如果 VPN 裝置的作業系統版本不在清單中,仍然可能相容。 請洽詢您的裝置製造商。

如需 VPN 裝置設定的基本資訊,請參閱合作夥伴 VPN 裝置設定概觀。

如需編輯裝置組態範例的相關資訊,請參閱編輯範例。

如需密碼編譯需求,請參閱關於密碼編譯需求和 Azure VPN 閘道。

如需關於完成設定所需參數的資訊,請參閱預設 IPsec/IKE 參數。 此資訊包含 IKE 版本、Diffie-Hellman (DH) 群組、驗證方法、加密和雜湊演算法、安全性關聯 (SA) 存留期、完整轉寄密碼 (PFS) 和失效對等偵測 (DPD)。

如需 IPsec/IKE 原則設定步驟,請參閱設定 S2S VPN 和 VNet 對 VNet 的自訂 IPsec/IKE 連線原則。

若要連接多個原則式 VPN 裝置,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

如何編輯 VPN 裝置組態範例?

請參閱編輯裝置設定範本。

哪裡可以找到 IPsec 和 IKE 參數?

請參閱預設的 IPsec/IKE 參數。

為什麼我的原則型 VPN 通道會在流量閒置時終止?

這是原則式 (也稱為靜態路由) VPN 閘道的預期行為。 通道上的流量閒置超過五分鐘時,通道就會終止。 流量開始流向任何一個方向時,便會立即重新建立通道。

可以使用軟體 VPN 連接到 Azure 嗎?

我們支援 Windows Server 2012 路由及遠端存取伺服器進行站對站跨單位設定。

其他軟體 VPN 解決方案只要符合業界標準 IPsec 實作,應該就能與閘道搭配使用。 如需設定和支援指示,請連絡軟體廠商。

當我位於具有作用中站對站連線的站台時,我可以透過點對站連線到 VPN 閘道嗎?

可以,但是點對站用戶端的公用 IP 位址必須有別於站對站 VPN 裝置所使用的公用 IP 位址,否則點對站連線將無法運作。 使用 IKEv2 的點對站連線無法從在相同 VPN 閘道上設定站對站 VPN 連線的相同公用 IP 位址起始。

點對站連線

在我的點對站台設定中可以有多少個 VPN 用戶端端點?

這取決於閘道 SKU。 如需支援連線數目的詳細資訊,請參閱閘道 SKU。

可以使用哪些用戶端作業系統來搭配點對站?

以下為支援的用戶端作業系統:

- Windows Server 2008 R2 (僅限 64 位元)

- Windows 8.1 (32 位元和 64 位元)

- Windows Server 2012 (僅限 64 位元)

- Windows Server 2012 R2 (僅限 64 位元)

- Windows Server 2016 (僅限 64 位元)

- Windows Server 2019 (僅限 64 位元)

- Windows Server 2022 (僅限 64 位元)

- Windows 10

- Windows 11

- macOS 10.11 版或更新版本

- Linux (strongSwan)

- iOS

是否可以使用點對站功能來周遊 Proxy 和防火牆?

Azure 支援三個類型的點對站 VPN 選項:

安全通訊端通道通訊協定 (SSTP):一個 Microsoft 專屬的 SSL 型解決方案,由於大部分的防火牆都會開啟 443 SSL 所使用的輸出 TCP 連接埠,因此可以穿透防火牆。

OpenVPN:一個 SSL 型解決方案,由於大部分的防火牆都會開啟 443 SSL 所使用的輸出 TCP 連接埠,因此可以穿透防火牆。

IKEv2 VPN:一個標準型 IPsec VPN 解決方案,使用輸出 UDP 連接埠 500 和 4500,以及 IP 通訊協定號碼 50。 防火牆不一定會開啟這些連接埠,因此 IKEv2 VPN 有可能無法周遊 Proxy 和防火牆。

如果我重新啟動為點對站設定的用戶端電腦,VPN 是否會自動重新連線?

自動重新連線是您使用之用戶端的功能。 Windows 透過 Always On VPN 用戶端功能來支援自動重新連線。

VPN 用戶端上的點對站連線支援 DDNS 嗎?

點對站 VPN 目前不支援動態 DNS (DDNS)。

相同的虛擬網路是否可以有站對站和點對站設定共存?

是。 如果是 Resource Manager 部署模型,您的閘道必須是路由式 VPN 類型。 如果是傳統部署模型,則需要動態閘道。 我們不支援靜態路由 VPN 閘道或原則式 VPN 閘道的點對站。

是否可以將點對站用戶端設定為同時連接到多個虛擬網路閘道?

您或許能夠連線至多個虛擬網路閘道,視您使用的 VPN 用戶端軟體而定。 但是,只有在您連線到的虛擬網路之間 (或這些虛擬網路與用戶端連接的來源網路之間) 沒有相衝突的位址空間時,才是如此。 雖然 Azure VPN 用戶端支援許多 VPN 連線,但無論何時您都只能有一個連線。

是否可以將點對站台用戶端設定為同時連接到多個虛擬網路?

是。 VPN 閘道的點對站用戶端連線若部署在與其他 VNet 對等互連的 VNet 中,只要符合特定設定準則,即有權存取其他對等互連的 VNet。 若要讓點對站用戶端能夠存取對等互連的 VNet,必須以使用遠端閘道屬性來設定對等互連的 VNet (不含閘道的 VNet)。 使用 VPN 閘道的 VNet 必須設定為 [允許閘道傳輸]。 如需詳細資訊,請參閱關於點對站 VPN 路由。

透過站對站或點對站連線,可以獲得多少輸送量?

很難維護 VPN 通道的確切輸送量。 IPsec 和 SSTP 為加密嚴謹的 VPN 通訊協定。 輸送量也會受限於內部部署與網際網路之間的延遲和頻寬。

對於只有 IKEv2 點對站 VPN 連線的 VPN 閘道,您可以預期的總輸送量取決於閘道 SKU。 如需輸送量的詳細資訊,請參閱閘道 SKU。

是否可以將任何軟體 VPN 用戶端用於支援 SSTP 或 IKEv2 的點對站?

否。 在 Windows 上,您只能將原生 VPN 用戶端用於 SSTP,在 Mac 上則只能將原生 VPN 用戶端用於 IKEv2。 不過,您可以在所有平台上使用 OpenVPN 用戶端,透過 OpenVPN 通訊協定進行連線。 請參閱支援的用戶端作業系統清單。

我可以變更點對站連線的驗證類型嗎?

是。 在入口網站中,移至 [VPN 閘道]>[點對站設定]。 針對 [驗證類型],請選取您要使用的驗證類型。

變更驗證類型之後,在您產生新的 VPN 用戶端組態設定檔、加以下載並套用至每個 VPN 用戶端之前,目前的用戶端可能無法連線。

何時需要為 VPN 用戶端設定檔產生新的設定套件?

對 P2S VPN 閘道的組態設定進行變更時 (例如,新增通道類型或變更驗證類型),您需要為 VPN 用戶端設定檔產生新的設定套件。 新套件包含 VPN 用戶端為了連線至 P2S 閘道所需的更新設定。 產生套件後,請使用檔案中的設定來更新 VPN 用戶端。

Azure 支援採用 Windows 的 IKEv2 VPN 嗎?

Windows 10 和 Windows Server 2016 都支援 IKEv2。 不過,若要在某些作業系統版本中使用 IKEv2,您必須在本機安裝更新並設定登錄機碼值。 早於 Windows 10 的作業系統版本不受支援,且只能使用 SSTP 或 OpenVPN 通訊協定。

注意

Windows 作業系統組建比 Windows 10 1709 版新,且 Windows Server 2016 1607 版不需要這些步驟。

若要針對 IKEv2 準備 Windows 10 或 Windows Server 2016:

根據您的作業系統版本安裝更新:

作業系統版本 Date 號碼/連結 Windows Server 2016

Windows 10 版本 16072018 年 1 月 17 日 KB4057142 Windows 10 版本 1703 2018 年 1 月 17 日 KB4057144 Windows 10 版本 1709 2018 年 3 月 22 日 KB4089848 設定登錄機碼值。 在登錄中建立

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORD機碼,或將其設定為1。

點對站連線的 IKEv2 流量選取器限制為何?

Windows 10 版本 2004 (2021 年 9 月發行) 將流量選取器限制增加到 255。 舊版 Windows 的流量選取器限制為 25。

Windows 的流量選取器限制會決定您虛擬網路中的位址空間數目上限,以及您的區域網路、VNet 對 VNet 連線,以及連線至閘道的對等互連 VNet 總和上限。 如果以 Windows 為基礎的點對站用戶端超過此限制,將無法透過 IKEv2 連線。

點對站連線 OpenVPN 流量選取器的限制為何?

OpenVPN 的流量選取器限制為 1,000 個路由。

當我設定 SSTP 和 IKEv2 以便進行 P2S VPN 連線時,會發生什麼狀況?

當您在混合環境 (包含 Windows 和 Mac 裝置) 中同時設定 SSTP 和 IKEv2 時,Windows VPN 用戶端一律會先嘗試 IKEv2 通道。 如果 IKEv2 連線未成功,用戶端會回復為 SSTP。 macOS 只會透過 IKEv2 連線。

在閘道上同時啟用 SSTP 和 IKEv2 時,點對站位址集區會在兩者之間靜態分割,因此使用不同通訊協定的用戶端會是來自任一子範圍的 IP 位址。 即使位址範圍大於 /24,SSTP 用戶端的數目上限一律為 128。 結果是 IKEv2 用戶端可以使用更多位址。 對於較小的範圍,集區將會平均減半。 閘道使用的流量選取器可能不會包含點對站位址範圍的無類別網域間路由選擇 (CIDR) 區塊,但包含兩個子範圍的 CIDR 區塊。

Azure 支援在哪些平台上使用 P2S VPN?

Azure 支援適用於 P2S VPN 的 Windows、Mac 和 Linux。

我已部署 VPN 閘道。 是否可於其上啟用 RADIUS 或 IKEv2 VPN?

是。 如果您使用的閘道 SKU 支援 RADIUS 或 IKEv2,則可以使用 Azure PowerShell 或 Azure 入口網站,在已部署的閘道上啟用這些新功能。 基本 SKU 不支援 RADIUS 或 IKEv2。

為什麼我從 Azure VPN 用戶端中斷連線? 我該怎麼做,以減少中斷連線的頻率?

您可能會看到下列其中一則訊息:

- 在適用於 Windows 3.4.0.0 的 Azure VPN 用戶端中:「使用 Microsoft Entra 的驗證已過期。 您必須在 Entra 中重新驗證,才能取得新的權杖。 您的系統管理員可以調整驗證逾時。」

- 在macOS 2.7.101版的 Azure VPN 用戶端中:「使用 Microsoft Entra 的驗證已過期,因此您必須重新驗證以取得新的令牌。 請嘗試再次連線。 驗證原則和逾時是由您的系統管理員在 Entra 租用戶中設定。

點對站聯機中斷連線,因為從 Entra 識別碼取得的 Azure VPN 用戶端中目前的重新整理令牌已過期或變成無效。 此令牌大約每小時更新一次。 Entra 租用戶系統管理員可以藉由新增條件式存取原則來擴充登入頻率。 請與您的 Entra 租用戶系統管理員合作,以延長重新整理令牌到期間隔。

如需詳細資訊,請參閱:VPN 用戶端錯誤: 使用 Microsoft Entra 的驗證已過期。

如何移除 P2S 連線的設定?

您可以使用下列 Azure PowerShell 或 Azure CLI 命令來移除 P2S 設定:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

使用憑證驗證的點對站連線

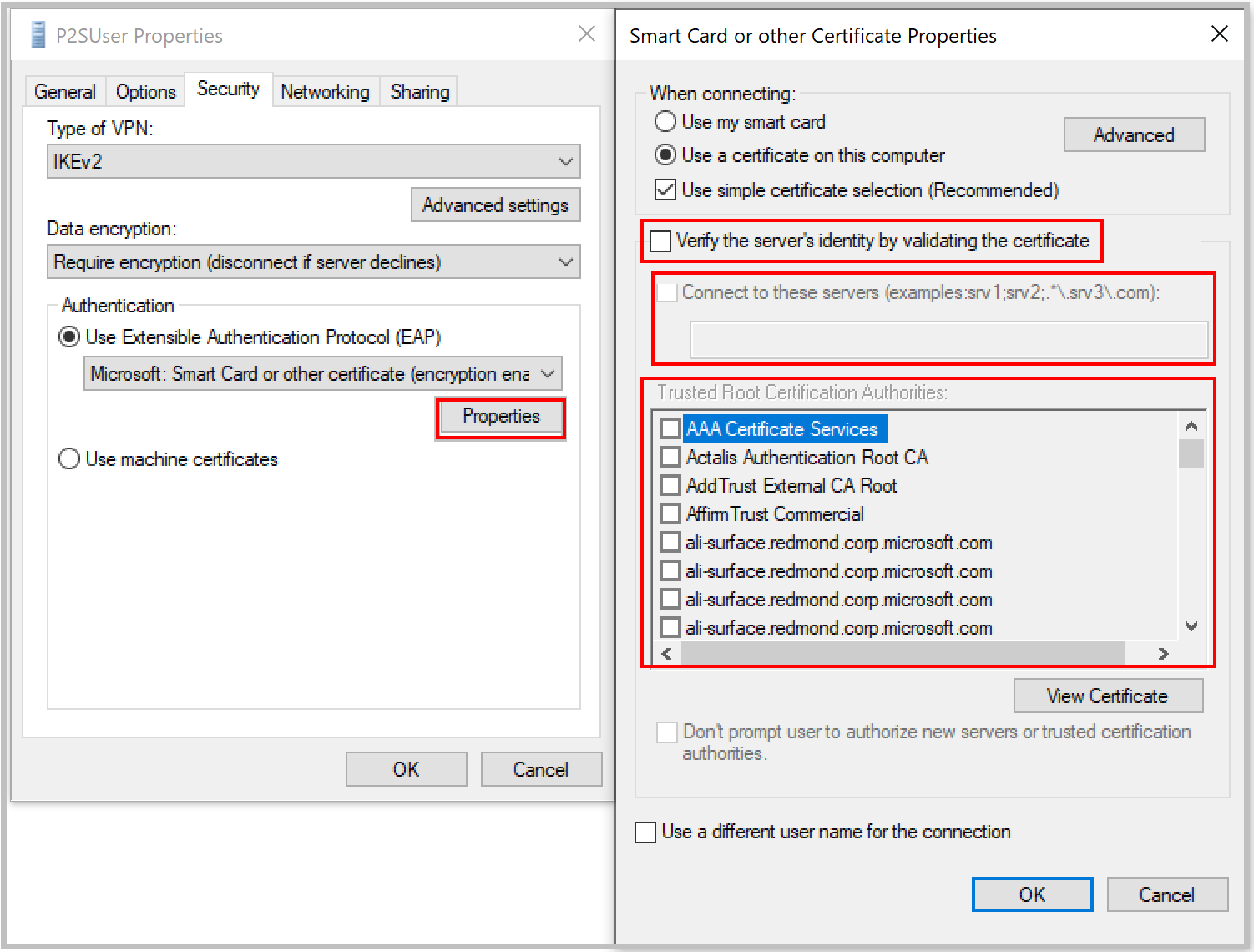

若在進行點對站憑證驗證連線時發生憑證不符的狀況,該如何處理?

清除 [透過驗證憑證來確認伺服器身分識別] 核取方塊。 或者,在您手動建立設定檔時,新增伺服器的完整網域名稱 (FQDN) 和憑證。 若要這麼做,您可以從命令提示字元執行 rasphone,然後從下拉式清單中選取設定檔。

一般情況下,不建議略過伺服器身分識別的驗證。 但使用 Azure 憑證驗證時,會使用相同的憑證來進行 VPN 通道通訊協定 (IKEv2 或 SSTP) 和可延伸的驗證通訊協定 (EAP) 中的伺服器驗證。 由於 VPN 通道通訊協定已驗證伺服器憑證和 FQDN,因此在 EAP 中再次驗證是多餘的。

是否可以使用自己的內部 PKI 根 CA 來產生點對站連線的憑證?

是。 過去,您只能使用自我簽署的根憑證。 您仍然可以上傳 20 個根憑證。

是否可以使用來自 Azure Key Vault 的憑證?

否。

我可以使用哪些工具來建立憑證?

您可以使用企業公開金鑰基礎結構 (PKI) 解決方案 (您的內部 PKI)、Azure PowerShell、MakeCert 和 OpenSSL。

是否有憑證設定及參數的指示?

如需.cer 和 .pfx 檔案格式,請參閱:

如需 .pem 檔案格式,請參閱:

使用 RADIUS 驗證的點對站連線

是否所有的 Azure VPN 閘道 SKU 都可支援 RADIUS 驗證?

除了基本 SKU 以外,所有 SKU 都支援 RADIUS 驗證。

針對舊版 SKU,標準和高效能 SKU 可支援 RADIUS 驗證。

傳統部署模型是否支援 RADIUS 驗證?

否。

傳送至 RADIUS 伺服器的 RADIUS 要求所適用的逾時期限為何?

RADIUS 要求會設定為在 30 秒後逾時。 目前不支援使用者定義的逾時值。

是否支援第三方的 RADIUS 伺服器?

是。

若要確保 Azure 閘道可連線至內部部署 RADIUS 伺服器,需符合哪些連線需求?

您必須要有內部部署站台的站對站 VPN 連線,並已正確設定路由。

是否可以透過 ExpressRoute 連線來路由傳送從 VPN 閘道到內部部署 RADIUS 伺服器的流量?

否。 只能透過站對站連線來路由傳送。

RADIUS 驗證支援的 SSTP 連線數目是否有變更? 支援的 SSTP 和 IKEv2 連線數目上限為何?

使用 RADIUS 驗證的閘道上支援的 SSTP 連線數目上限並未變更。 SSTP 的限制數目仍為 128,但取決於 IKEv2 的閘道 SKU。 如需支援連線數目的詳細資訊,請參閱關於閘道 SKU。

透過 RADIUS 伺服器的憑證驗證與透過上傳受信任憑證的 Azure 原生憑證驗證之間有何差異?

在 RADIUS 驗證憑證中,驗證要求會轉送至處理憑證驗證的 RADIUS 伺服器。 如果您想要與您已透過 RADIUS 而擁有的憑證驗證基礎結構整合,這個選項非常有用。

在使用 Azure 進行憑證驗證時,VPN 閘道會執行憑證的驗證。 您需要將憑證公開金鑰上傳到閘道。 您也可以指定不應允許連線的已撤銷憑證清單。

RADIUS 驗證是否支援多重要素驗證的網路原則伺服器整合?

如果您的多重要素驗證是以文字為基礎 (例如 SMS 或行動應用程式驗證碼),且要求使用者在 VPN 用戶端 UI 中輸入代碼或文字,則驗證不會成功,且不是支援的案例。 請參閱整合 Azure VPN 閘道 RADIUS 驗證與 NPS 伺服器以進行多重要素驗證。

RADIUS 驗證是否可同時與 IKEv2 和 SSTP VPN 搭配運作?

是,IKEv2 和 SSTP VPN 都支援 RADIUS 驗證。

RADIUS 驗證是否可搭配 OpenVPN 用戶端運作?

OpenVPN 通訊協定支援 RADIUS 驗證。

VNet 對 VNet 和多站台連線

本節中的 VNet 對 VNet 資訊適用於 VPN 閘道連線。 如需 VNet 對等互連的資訊,請參閱虛擬網路對等互連。

Azure 會對 VNet 之間的流量收費嗎?

使用 VPN 閘道連線時,相同區域內的 VNet 對 VNet 流量雙向皆為免費。 跨區域 VNet 對 VNet 輸出流量會根據來源區域的輸出 VNet 間資料轉送費率收費。 如需詳細資訊,請參閱 Azure VPN 閘道定價。 如果使用 VNet 對等互連而非 VPN 閘道來連接 VNet,請參閱 Azure 虛擬網路定價。

VNet 對 VNet 流量是否會透過網際網路傳輸?

否。 VNet 對 VNet 流量會透過 Microsoft Azure 骨幹傳輸,而非透過網際網路。

我可以跨 Microsoft Entra 租用戶建立 VNet 對 VNet 連線嗎?

是。 使用 VPN 閘道的 VNet 對 VNet 連線可在 Microsoft Entra 租用戶之間運作。

VNet 對 VNet 流量是否安全?

IPsec 和 IKE 加密有助於保護 VNet 對 VNet 流量。

我需要將 VNet 連接在一起的 VPN 裝置嗎?

否。 將多個 Azure 虛擬網路連接在一起並不需要 VPN 裝置,除非您需要跨單位連線能力。

我的 VNet 需要位於相同區域嗎?

否。 虛擬網路可位於相同或不同的 Azure 區域 (位置)。

如果 VNet 不在相同的訂用帳戶中,訂用帳戶是否需要與相同的 Microsoft Entra 租用戶相關聯?

否。

可以使用 VNet 對 VNet 連線不同 Azure 執行個體中的虛擬網路嗎?

否。 VNet 對 VNet 支援連線相同 Azure 執行個體中的虛擬網路。 例如,您無法建立全域 Azure 與中文、德文或美國政府 Azure 執行個體之間的連線。 在這些案例中,請考慮使用站對站 VPN 連線。

可以使用 VNet 對 VNet 以及多站台連線嗎?

是。 虛擬網路連線可以與多站台 VPN 同時使用。

一個虛擬網路可以連接多少內部部署網站和虛擬網路?

請參閱閘道需求表格。

是否可以使用 VNet 對 VNet 連線來連接 VNet 外部的 VM 或雲端服務?

否。 VNet 對 VNet 支援連接虛擬網路。 但是不支援連接不在虛擬網路中的虛擬機器或雲端服務。

雲端服務或負載平衡端點是否可以跨越 VNet?

否。 即使虛擬網路連接在一起,雲端服務或負載平衡端點也無法跨虛擬網路。

是否可以使用原則式 VPN 類型進行 VNet 對 VNet 或多站台連線?

否。 VNet 對 VNet 和多站台連線需要 VPN 類型為路由式 (先前稱為動態路由) 的 VPN 閘道。

是否可以將路由式 VPN 類型的 VNet 連線至屬於原則式 VPN 類型的另一個 VNet?

否。 兩個虛擬網路都必須使用路由式 (先前稱為動態路由) VPN。

VPN 通道是否共用頻寬?

是。 虛擬網路的所有 VPN 通道會共用 VPN 閘道上的可用頻寬,以及 Azure 中相同的 VPN 閘道運作時間服務等級協定。

是否支援備援通道?

當一個虛擬網路閘道設定為主動-主動時,支援成對虛擬網路之間的備援通道。

VNet 對 VNet 組態的位址空間是否可以重疊?

否。 您的 IP 位址範圍不能重疊。

在連接的虛擬網路和內部部署本機網站之間是否可以有重疊的位址空間?

否。 您的 IP 位址範圍不能重疊。

如何在站對站 VPN 連線與 ExpressRoute 之間啟用路由傳送?

如果想要在連線至 ExpressRoute 的分支與連線至站對站 VPN 的分支之間啟用路由傳送,您必須設定 Azure 路由伺服器。

是否可以使用 VPN 閘道,在我的內部部署站台之間傳輸流量,或傳輸至另一個虛擬網路?

Resource Manager 部署模型

是。 如需詳細資訊,請參閱 BGP 和路由傳送一節。

傳統部署模型

使用傳統部署模型時可以透過 VPN 閘道傳輸流量,但需依賴網路組態檔中靜態定義的位址空間。 透過傳統部署模型的 Azure 虛擬網路和 VPN 閘道目前不支援邊界閘道通訊協定 (BGP)。 若沒有 BGP,手動定義傳輸位址空間容易出錯,因此不建議使用。

Azure 是否針對相同虛擬網路的所有我的 VPN 連線產生相同的 IPsec/IKE 預先共用金鑰?

否。 根據預設,Azure 對於不同的 VPN 連線會產生不同的預先共用金鑰。 不過,您可以使用設定 VPN 閘道金鑰 REST API 或 PowerShell Cmdlet 來設定您偏好的金鑰值。 金鑰必須僅包含可列印的 ASCII 字元,但不包含空格、連字號 (-) 或波狀符號 (~)。

比起單一虛擬網路,是否可以使用更多的網站間 VPN,取得更多的頻寬?

否。 所有 VPN 通道 (包括點對站 VPN) 都共用相同的 VPN 閘道與可用的頻寬。

是否可以使用多站台 VPN 在我的虛擬網路與內部部署站台之間設定多個通道?

是,但您必須將這兩個通道上的 BGP 設定為相同的位置。

Azure VPN 閘道是否會採用 AS 路徑前置以影響內部部署站台多個連線之間的路由決策?

是,Azure VPN 閘道會採用自發系統 (AS) 路徑前置,以利在 BGP 啟用時進行路由決策。 選取 BGP 路徑時,建議使用較短的 AS 路徑。

我可以在建立新的 VPN VirtualNetworkGateway 連線時使用 RoutingWeight 屬性嗎?

否。 此類設定會保留給 ExpressRoute 閘道連線。 如果您想要影響多個連線間的路由決策,您必須使用 AS 路徑前置。

是否可以使用點對站台 VPN 搭配具有多個 VPN 通道的虛擬網路?

是。 您可以將點對站 VPN 搭配用於連線至多個內部部署站台和其他虛擬網路的 VPN 閘道。

是否可以將使用 IPsec VPN 的虛擬網路連接到我的 ExpressRoute 線路?

是,支援這種情況。 如需詳細資訊,請參閱設定 ExpressRoute 和站對站的並存連線。

IPsec/IKE 原則

是否所有的 Azure VPN 閘道 SKU 都支援自訂 IPsec/IKE 原則?

除了基本 SKU 以外,所有 Azure VPN 閘道都支援自訂 IPsec/IKE 原則。

可以對連線指定多少個原則?

您只能為連線指定一個原則組合。

我是否可在連線上指定部分原則 (例如,只指定 IKE 演算法,但不指定 IPsec)?

不行,您必須同時對 IKE (主要模式) 和 IPsec (快速模式) 指定所有的演算法和參數。 系統不允許只指定一部分原則。

自訂原則支援哪些演算法和金鑰強度?

下表列出您可以設定的支援密碼編譯演算法和金鑰強度。 每個欄位都必須選取一個選項。

| IPsec/IKEv2 | 選項。 |

|---|---|

| IKEv2 加密 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 完整性 | SHA384、SHA256、SHA1、MD5 |

| DH 群組 | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、無 |

| IPsec 加密 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、無 |

| IPsec 完整性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS 群組 | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、無 |

| 快速模式 SA 存留期 | (選用;若未指定則為預設值) 秒數 (整數;最小值 300,預設值 27,000) KB (整數;最小值 1,024,預設值 10,2400,000) |

| 流量選取器 |

UsePolicyBasedTrafficSelectors ($True 或 $False,但為選用;若未指定則為預設值 $False) |

| DPD 逾時 | 秒數 (整數;最小值 9,最大值 3,600,預設值 45) |

內部部署 VPN 裝置設定必須符合或包含您在 Azure IPsec 或 IKE 原則中指定的下列演算法和參數:

- IKE 加密演算法 (主要模式,第 1 階段)

- IKE 完整性演算法 (主要模式,第 1 階段)

- DH 群組 (主要模式,第 1 階段)

- IPsec 加密演算法 (快速模式,第 2 階段)

- IPsec 完整性演算法 (快速模式,第 2 階段)

- PFS 群組 (快速模式,第 2 階段)

- 流量選取器 (如果您使用

UsePolicyBasedTrafficSelectors) - SA 存留期 (不需要相符的本機規格)

如果您將 GCMAES 用於 IPsec 加密演算法,則必須基於 IPsec 完整性選取相同的 GCMAES 演算法和金鑰長度。 例如,針對這兩者使用 GCMAES128。

在演算法與金鑰的表格中:

- IKE 會對應至主要模式或第 1 階段。

- IPsec 會對應到快速模式或第 2 階段。

- DH 群組會指定在主要模式或第 1 階段中使用的 Diffie-Hellman 群組。

- PFS 群組會指定在快速模式或第 2 階段中使用的 Diffie-Hellman 群組。

IKE 主要模式 SA 存留期在 Azure VPN 閘道上固定為 28,800 秒。

UsePolicyBasedTrafficSelectors是此連線上的選擇性參數。 如果您在連線上將UsePolicyBasedTrafficSelectors設為$True,則會設定 VPN 閘道以連線至內部部署原則式 VPN 防火牆。如果您啟用

UsePolicyBasedTrafficSelectors,請確定 VPN 裝置已使用內部部署網路 (區域網路閘道) 首碼與 Azure 虛擬網路首碼的各種組合 (而不是任意對任意) 定義了相符的流量選取器。 VPN 閘道接受遠端 VPN 閘道建議的任何流量選取器,無論 VPN 閘道上的設定為何。例如,如果內部部署網路的前置詞為 10.1.0.0/16 和 10.2.0.0/16,而虛擬網路的前置詞為 192.168.0.0/16 和 172.16.0.0/16,則需要指定下列流量選取器︰

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

如需原則式流量選取器的詳細資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

將逾時設定為較短的期間,會導致 IKE 更積極地重設金鑰。 然後,在某些情況下,連線可能會顯示為已中斷。 如果內部部署位置離 VPN 閘道所在的 Azure 區域較遠,或如果實體連結條件可能會導致封包遺失,這就可能不是理想的情況。 我們通常建議將逾時設為 30 到 45 秒。

如需詳細資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

自訂原則支援哪些 Diffie-Hellman 群組?

下表列出自訂原則所支援的對應 Diffie-Hellman 群組:

| Diffie-Hellman 群組 | DHGroup | PFSGroup | 金鑰長度 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 位元 MODP |

| 2 | DHGroup2 | PFS2 | 1024 位元 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 位元 MODP |

| 19 | ECP256 | ECP256 | 256 位元 ECP |

| 20 | ECP384 | ECP384 | 384 位元 ECP |

| 24 | DHGroup24 | PFS24 | 2048 位元 MODP |

自訂原則是否會取代 VPN 閘道的預設 IPsec/IKE 原則集?

是。 在連線上指定自訂原則之後,Azure VPN 閘道只會在連線上使用該原則,同時作為 IKE 啟動器和 IKE 回應程式。

如果移除自訂 IPsec/IKE 原則,連線是否會不受保護?

否,IPsec/IKE 仍有助於保護連線。 移除連線的自訂原則後,VPN 閘道會回復為使用預設的 IPsec/IKE 提案清單,並對內部部署 VPN 裝置重新啟動 IKE 交握。

新增或更新 IPsec/IKE 原則是否會中斷 VPN 連線?

是。 這些作業會導致短暫中斷 (幾秒鐘),因為 VPN 閘道會終止現有連線並重新啟動 IKE 交握,以使用新的密碼編譯演算法和參數重新建立 IPsec 通道。 請確定內部部署 VPN 裝置也設定了相符的演算法和金鑰強度,以盡可能避免中斷。

是否可以對不同連線使用不同原則?

是。 自訂原則會就個別連線來套用。 您可以對不同連線建立和套用不同的 IPsec/IKE 原則。

您也可以選擇對一部分連線套用自訂原則。 其餘連線則會使用 Azure 預設的 IPsec/IKE 原則集。

我是否可在 VNet 對 VNet 連線上使用自訂原則?

是。 您可以同時對 IPsec 跨單位連線和 VNet 對 VNet 連線套用自訂原則。

VNet 對 VNet 連線的兩個資源是否需要指定相同的原則?

是。 VNet 對 VNet 通道在 Azure 中包含兩個連線資源,這兩個資源各自應對一個方向。 請確定這兩個連線資源有相同的原則。 否則,將不會建立 VNet 對 VNet 連線。

什麼是預設的 DPD 逾時值? 我可以指定不同的 DPD 逾時嗎?

VPN 閘道的預設 DPD 逾時為 45 秒。 您可以在每個 IPsec 或 VNet 對 VNet 連線上指定不同的 DPD 逾時值,介於 9 秒到 3,600 秒之間。

注意

將逾時設定為較短的期間,會導致 IKE 更積極地重設金鑰。 然後,在某些情況下,連線可能會顯示為已中斷。 如果內部部署位置離 VPN 閘道所在的 Azure 區域較遠,或如果實體連結條件可能會導致封包遺失,這就可能不是理想的情況。 我們通常建議將逾時設為 30 到 45 秒。

自訂 IPsec/IKE 原則是否適用於 ExpressRoute 連線?

否。 IPsec/IKE 原則只適用於透過 VPN 閘道的 S2S VPN 和 VNet 對 VNet 連線。

如何使用 IKEv1 或 IKEv2 通訊協定類型建立連線?

您可以在所有路由式 VPN 類型 SKU 上建立 IKEv1 連線,但基本 SKU、標準 SKU 和其他舊版 SKU 除外。

建立連線時,您可以指定 IKEv1 或 IKEv2 的連線通訊協定類型。 如果您未指定連線通訊協定類型,即會在適用的情況下使用 IKEv2 作為預設選項。 如需詳細資訊,請參閱 Azure PowerShell Cmdlet 文件。

如需 IKEv1 和 IKEv2 SKU 類型和支援的相關資訊,請參閱將 VPN 閘道連線至多個內部部署原則式 VPN 裝置。

在 IKEv1 與 IKEv2 連線之間是否允許傳輸?

是。

我是否可以在路由式 VPN 類型的基本 SKU 上建立 IKEv1 站對站連線?

否。 基本 SKU 不支援此設定。

在建立連線之後,是否可變更連線通訊協定類型 (從 IKEv1 變更到 IKEv2 或變更為相反方向)?

否。 建立連線之後,就無法變更 IKEv1 和 IKEv2 通訊協定。 您必須刪除連線,然後重新建立具有所需通訊協定類型的新連線。

為什麼我的 IKEv1 連線經常進行重新連線?

如果靜態路由或路由式 IKEv1 連線會以固定間隔中斷連線,可能是因為 VPN 閘道不支援就地重設金鑰。 當主要模式重設金鑰時,IKEv1 通道將中斷連線,且最多需要 5 秒才能重新連線。 主要模式交涉逾時值會決定重設金鑰的頻率。 若要防止重新連線,您可以切換為使用 IKEv2,此通道支援就地重設金鑰。

如果連線是在隨機時間點進行重新連線,請遵循疑難排解指南。

我可以在哪裡找到設定的詳細資訊和步驟?

請參閱以下文章:

- 為 S2S VPN 和 VNet 對 VNet 設定自訂 IPsec/IKE 連線原則:Azure 入口網站

- 設定 S2S VPN 或 VNet 對 VNet 連線的 IPsec/IKE 原則:PowerShell

BGP 和路由

所有的 Azure VPN 閘道 SKU 上是否都支援 BGP?

除了基本 SKU 以外,所有 Azure VPN 閘道 SKU 都支援 BGP。

BGP 可用於 Azure 原則 VPN 閘道嗎?

否,僅路由型 VPN 閘道支援 BGP。

我可以使用哪些 ASN?

對於您的內部部署網路和 Azure 虛擬網路,您都可以使用自己的公用自發編號 (ASN) 或私人 ASN。

您無法使用下列保留的 ASN:

由 Azure 保留:

- 公用 ASN:8074、8075、12076

- 私人 ASNs:65515、65517、65518、65519、65520

-

- 23456、64496-64511、65535-65551、429496729

連線至 VPN 閘道時,您無法為內部部署 VPN 裝置指定這些 ASN。

我可以使用 32 位元 (4 位元組) 的 ASN 嗎?

是,Azure VPN 閘道現在支援 32 位元 (4 位元組) ASN。 若要使用十進位格式的 ASN 進行設定,請使用 Azure PowerShell、Azure CLI 或 Azure SDK。

我可以使用哪些私人 ASN?

可用的私人 ASN 範圍包括:

- 64512-65514 和 65521-65534

IANA 和 Azure 皆未保留這些 ASN,因此您可以將其指派給 VPN 閘道。

Azure VPN 閘道會對 BGP 對等互連 IP 使用什麼位址?

根據預設,Azure VPN 閘道會從作用中-待命 VPN 閘道的 GatewaySubnet 範圍,或主動-主動 VPN 閘道的兩個 IP 位址,配置單一 IP 位址。 當您建立 VPN 閘道時,系統會自動配置這些位址。

您可以使用 Azure PowerShell 或 Azure 入口網站來尋找已配置的 BGP IP 位址。 在 PowerShell 中使用 Get-AzVirtualNetworkGateway,並尋找 bgpPeeringAddress 屬性。 在 Azure 入口網站的 [閘道設定] 頁面上,查看 [設定 BGP ASN] 屬性。

如果您的內部部署 VPN 路由器使用自動私人 IP 位址 (APIPA) IP 位址 (169.254.x.x) 作為 BGP IP 位址,您就必須在 Azure VPN 閘道上指定一或多個 Azure APIPA BGP IP 位址。 Azure VPN 閘道會選取 APIPA 位址,以搭配使用區域網路閘道中指定的內部部署 APIPA BGP 對等互連,或針對非 APIPA 的內部部署 BGP 對等互連選取私人 IP 位址。 如需詳細資訊,請參閱針對 Azure VPN 閘道設定 BGP。

我的 VPN 裝置上的 BGP 對等互連 IP 位址有哪些需求?

內部部署 BGP 對等戶連位址不得與 VPN 裝置的公用 IP 位址或 VPN 閘道的 VNet 位址空間相同。 在 VPN 裝置上,請針對 BGP 對等互連 IP 使用不同的 IP 位址。 可以是指派給裝置上回送介面的位址 (一般 IP 位址或 APIPA 位址)。

如果您的裝置使用適用於 BGP 的 APIPA 位址,您就必須在 VPN 閘道上指定一或多個 APIPA BGP IP 位址,如針對 Azure VPN 閘道設定 BGP 中所述。 在代表位置的對應區域網路閘道中指定這些位址。

使用 BGP 時,應將區域網路閘道的位址首碼指定為什麼?

重要

這是先前記載需求的變更。

Azure VPN 閘道會在內部透過 IPsec 通道將主機路由新增至內部部署 BGP 對等互連 IP。 請勿在 [位址空間] 欄位中新增 /32 路由,因為這是多餘的。 如果您使用 APIPA 位址作為內部部署 VPN 裝置 BGP IP,則無法將其新增至此欄位。

如果您在 [位址空間] 欄位中新增任何其他首碼,則除了透過 BGP 獲知的路由以外,也會新增為 Azure VPN 閘道上的靜態路由。

內部部署 VPN 網路和 Azure 虛擬網路可以使用相同的 ASN 嗎?

否。 如果您要將內部部署網路和 Azure 虛擬網路與 BGP 連線,則必須在這些網路之間指派不同 ASN。

Azure VPN 閘道已將預設 ASN 指派為 65515 (無論跨單位連線是否啟用 BGP)。 您可以在建立 VPN 閘道時指派不同的 ASN 來覆寫這個預設值,或在建立閘道之後變更 ASN。 您必須將內部部署 ASN 指派給對應的 Azure 區域網路閘道。

Azure VPN 閘道會對我公告哪些位址首碼?

閘道會將下列路由公告至您的內部部署 BGP 裝置︰

- 您的 VNet 位址首碼

- 連線至 VPN 閘道的每個區域網路閘道的位址首碼

- 從連線至 VPN 閘道的其他 BGP 對等互連工作階段獲知的路由,但預設路由或與任何虛擬網路首碼重疊的路由除外

我可以向 Azure VPN 閘道公告多少個首碼?

Azure VPN 閘道支援最多 4,000 個首碼。 如果前置詞數目超過此限制,則會捨棄 BGP 工作階段。

我是否可公告 VPN 閘道的預設路由 (0.0.0.0/0)?

是。 請記住,公告預設路由會強制所有 VNet 輸出流量流向內部部署站台。 此外也會阻礙虛擬網路 VM 直接接受來自網際網路的公用通訊,例如從網際網路到 VM 的遠端桌面通訊協定 (RDP) 或安全殼層 (SSH)。

在站對站通道設定中,我可以將確切的前置詞公告為虛擬網路前置詞嗎?

公告確切前置詞的能力取決於是否啟用閘道傳輸。

- 啟用閘道傳輸時: 您無法將確切的前置詞公告為虛擬網路(包括對等互連虛擬網路)前綴。 Azure 會封鎖或篩選任何符合您虛擬網路位址前綴之前置詞的公告。 不過,您可以公告是虛擬網路位址空間超集的前置詞。 例如,如果您的虛擬網路使用位址空間 10.0.0.0/16,您可以公告 10.0.0.0/8,但不能公告 10.0.0.0/16 或 10.0.0.0/24。

- 未啟用閘道傳輸時: 閘道不會學習對等互連虛擬網路前置詞,讓您將確切的前置詞公告為對等互連虛擬網路。

我可以對虛擬網路之間的連線使用 BGP 嗎?

是。 您可以對跨單位連線與虛擬網路之間的連線使用 BGP。

可以針對我的 Azure VPN 閘道混合使用 BGP 和非 BGP 連線嗎?

是,針對相同的 Azure VPN 閘道,您可以混合使用 BGP 和非 BGP 連線。

Azure VPN 閘道是否支援 BGP 傳輸路由?

是。 可支援 BGP 傳輸路由,但例外狀況為 VPN 閘道不會對其他 BGP 對等互連公告預設路由。 若要啟用跨多個 VPN 閘道的路由傳輸,您必須在虛擬網路之間的所有中繼連線上啟用 BGP。 如需詳細資訊,請參閱關於 BGP 和 VPN 閘道。

VPN 閘道與我的內部部署網路之間是否可以有多個通道?

是,您可在 VPN 閘道與內部部署網路之間建立多個端對端 VPN 通道。 這些通道全都會計入您 Azure VPN 閘道的通道總數,而您必須在這兩個通道上啟用 BGP。

例如,如果您在 VPN 閘道與其中一個內部部署網路之間有兩個備援通道,其會在您的 VPN 閘道的總配額中耗用兩個個通道。

可以在兩個具有 BGP 的 Azure 虛擬網路之間擁有多個通道嗎?

是,但是主動-主動設定中必須有至少一個虛擬網路閘道。

是否可在 Azure ExpressRoute 與 S2S VPN 共存設定中使用適用於 S2S VPN 的 BGP?

是。

我應該將什麼加入我的 BGP 對等互連工作階段的內部部署 VPN 裝置?

在 VPN 裝置上新增 Azure BGP 對等互連 IP 位址的主機路由。 此路由會指向 IPsec S2S VPN 通道。

例如,如果 Azure VPN 對等互連 IP 是 10.12.255.30,,您會加入 VPN 裝置上具有比對 IPsec 通道介面的躍點介面的 10.12.255.30 主機路由。

針對 BGP 的 S2S 連線,虛擬網路閘道是否支援 BFD?

否。 雙向轉送偵測 (BFD) 是一種通訊協定,可搭配 BGP 使用,可更快速地偵測到鄰區停機時間 (與使用標準 BGP keepalive 間隔相比)。 BFD 會使用專為在 LAN 環境中工作而設計的次秒計時器,但無法跨公用網際網路或 WAN 連線使用。

若為透過公用網際網路的連線,有某些封包延遲或甚至遭到捨棄並不尋常,因此引進這些主動計時器可能會增加不穩定的情況。 這種不穩定可能導致 BGP 抑制路由。

或者,您可以將內部部署裝置的計時器設定為低於預設的 60 秒 keepalive 間隔,或低於 180 秒的維持計時器。 此設定會加快聚合時間。 不過,低於預設 60 秒 keepalive 間隔或低於預設 180 秒保留計時器的計時器並不可靠。 建議將計時器保持在預設值或高於預設值。

VPN 閘道是否會起始 BGP 對等互連工作階段或連線?

VPN 閘道會使用 VPN 閘道上的私人 IP 位址,對區域網路閘道資源中指定的內部部署 BGP 對等互連 IP 位址起始 BGP 對等互連工作階段。 無論內部部署 BGP IP 位址是在 APIPA 範圍內或一般私人 IP 位址中,此程序都是如此。 如果您的內部部署 VPN 裝置使用 APIPA 位址作為 BGP IP,則必須設定 BGP Speaker 以起始連線。

是否可以設定強制使用通道?

是。 請參閱 設定強制通道。

NAT

所有的 Azure VPN 閘道 SKU 上是否都支援 NAT?

VpnGw2 至 VpnGw25 和 VpnGw2AZ 至 VpnGw5AZ 支援 NAT。

我可以在 VNet 對 VNet 或 P2S 連線上使用 NAT 嗎?

否。

我可以在一個 VPN 閘道上使用多少 NAT 規則?

在 VPN 閘道上,您最多可以建立 100 個 NAT 規則 (輸入和輸出規則合計)。

是否可在 NAT 規則名稱中使用斜線 (/)?

否。 您會收到錯誤。

NAT 是否可以套用至 VPN 閘道上的所有連線?

NAT 會套用至具有 NAT 規則的連線。 如果連線沒有 NAT 規則,則 NAT 不會對該連線產生任何作用。 在相同的 VPN 閘道中,您可以讓使用 NAT 的部分連線和不使用 NAT 的其他連線共同運作。

VPN 閘道支援哪些類型的 NAT?

VPN 閘道僅支援靜態 1:1 NAT 和動態 NAT。 這些閘道不支援 NAT64。

NAT 是否可用於雙主動式 (Active-Active) VPN 閘道?

是。 NAT 可用於雙主動式和主動備用 (Active-Standby) VPN 閘道。 每個 NAT 規則都會套用至 VPN 閘道的單一執行個體。 在主動-主動閘道中,透過 [IP 設定識別碼] 欄位為每個閘道執行個體建立個別的 NAT 規則。

NAT 是否可與 BGP 連線搭配運作?

可以,您可以使用 BGP 搭配 NAT。 以下是一些重要考量:

若要確保獲知的路由和公告的路由會根據與連線相關聯的 NAT 規則轉譯為 NAT 處理後位址首碼 (外部對應),請在 NAT 規則的設定頁面上選取 [啟用 BGP 路由轉譯]。 內部部署 BGP 路由器會公告 IngressSNAT 規則中定義的確切首碼。

如果內部部署 VPN 路由器使用一般、非 APIPA 位址,且與 VNet 位址空間或其他內部部署網路空間發生衝突,請確定 IngressSNAT 規則會將 BGP 對等 IP 轉譯為唯一、非重疊的位址。 將 NAT 處理後位址放在區域網路閘道的 [BGP 對等 IP 位址] 欄位中。

BGP APIPA 位址不支援 NAT。

我是否需要為 SNAT 規則建立相符的 DNAT 規則?

否。 單一來源網路位址轉譯 (SNAT) 規則會定義特定網路雙向的轉譯:

IngressSNAT 規則會定義從內部部署網路進入 VPN 閘道的來源 IP 位址的轉譯。 此規則也會處理從虛擬網路離開到相同內部部署網路的目的地 IP 位址轉譯。

EgressSNAT 規則會定義從 VPN 閘道到內部部署網路的 VNet 來源 IP 位址的轉譯。 此規則也會處理透過具有 EgressSNAT 規則的連線進入虛擬網路之封包的目的地 IP 位址轉譯。

無論是哪種情況,您都不需要目的地網路位址轉譯 (DNAT) 規則。

如果我的 VNet 或區域網路閘道位址空間有兩個以上的首碼,該怎麼辦? 我可將 NAT 套用至所有首碼,還是只能套用至一部分?

您必須為每個首碼建立一個 NAT 規則,因為每個 NAT 規則只能包含一個 NAT 的位址首碼。 例如,如果區域網路閘道位址空間包含 10.0.1.0/24 和 10.0.2.0/25,則您可以建立兩個規則:

- 輸入規則 1:將 10.0.1.0/24 對應至 192.168.1.0/24。

- 輸入規則 2:將 10.0.2.0/25 對應至 192.168.2.0/25。

這兩個規則必須符合對應位址首碼的首碼長度。 相同的指導方針適用於 VNet 位址空間的 EgressSNAT 規則。

重要

如果您只將一個規則連結至上述連線,則不會轉譯其他位址空間。

我可以使用哪些 IP 範圍進行外部對應?

您可以使用任何要進行外部對應的適用 IP 範圍,包括公用和私人 IP。

是否可以使用不同的 EgressSNAT 規則,將 VNet 位址空間轉譯為不同內部部署網路的不同首碼?

是。 您可以為相同的 VNet 位址空間建立多個 EgressSNAT 規則,並將 EgressSNAT 規則套用至不同的連線。

我是否可以在不同的連線上使用相同的 IngressSNAT 規則?

是。 當連線用於相同的內部部署網路時,您通常會使用相同的 IngressSNAT 規則來提供備援。 如果連線用於不同內部部署網路,則無法使用相同的輸入規則。

NAT 連線是否需要輸入和輸出兩種規則?

當內部部署網路位址空間與 VNet 位址空間重疊時,您需要在相同的連線上使用輸入和輸出規則。 如果 VNet 位址空間在所有連線的網路中是唯一的,則這些連線不需要 EgressSNAT 規則。 您可以使用輸入規則來避免內部部署網路之間的位址重疊。

我應選擇什麼作為 IP 設定識別碼?

IP 設定識別碼只是您想要讓 NAT 規則使用的 IP 設定物件名稱。 透過此設定,您只需要選擇哪個閘道公用 IP 位址會套用至 NAT 規則。 如果您未在閘道建立期間指定任何自訂名稱,則閘道的主要 IP 位址會指派給預設 IP 設定,並將次要 IP 指派給 activeActive IP 設定。

跨單位連線與 VM

如果我的虛擬機器在虛擬網路中,而且我有跨單位連線,應該如何連接至 VM?

如果您的 VM 已啟用 RDP,您可以使用私人 IP 位址連線到您的虛擬機器。 在此情況下,您應指定私人 IP 位址以及您想要連線的連接埠 (通常為 3389)。 您需要在虛擬機器上設定流量的連接埠。

您也可以從位於相同虛擬網路的另一部虛擬機器經由私人 IP 位址連線到您的虛擬機器。 如果您是從虛擬網路以外的位置連線,則無法使用私人 IP 位址透過 RDP 連線至虛擬機器。 例如,如果您已設定點對站台虛擬網路,而且未從您的電腦建立連線,則無法經由私人 IP 位址連線到虛擬機器。

如果我的虛擬機器位於具有跨單位連線能力的虛擬網路,所有來自我的 VM 的流量是否都會通過該連線?

否。 只有目的地 IP 包含在您指定的虛擬網路區域網路 IP 位址範圍內的流量,才會通過虛擬網路閘道。

目的地 IP 位於虛擬網路內的流量,仍會留在虛擬網路內。 其他流量會透過負載平衡器傳送至公用網路。 或者,如果您使用強制通道,則會透過 VPN 閘道傳送流量。

如何針對 VM 的 RDP 連線進行疑難排解

如果您無法透過 VPN 連線與虛擬機器連線,請檢查下列各項:

- 確認您的 VPN 連線成功。

- 確認您正連線至 VM 的私人 IP 位址。

- 如果您可以使用私人 IP 位址 (而非電腦名稱) 連線至 VM,請確認您已正確設定 DNS。 若要深入了解 VM 的名稱解析方式,請參閱 Azure 虛擬網路中的資源名稱解析。

透過點對站連線時,請檢查下列其他項目:

- 使用

ipconfig來檢查指派給來源連線電腦上的乙太網路介面卡的 IPv4 位址。 如果 IP 位址位在您連線到的虛擬網路的位址範圍內,或在您 VPN 用戶端位址集區的位址範圍內,則為重疊的位址空間。 當您的位址空間以這種方式重疊時,網路流量不會連線到 Azure。 它會保留在區域網路上。 - 請確認 VPN 用戶端設定套件是在您為虛擬網路指定 DNS 伺服器 IP 位址之後產生的。 如果您更新了 DNS 伺服器 IP 位址,請產生並安裝新的 VPN 用戶端設定套件。

如需針對 RDP 連線進行疑難排解的詳細資訊,請參閱針對 VM 的遠端桌面連線進行疑難排解。

客戶控制的閘道維護

網路閘道範圍的維護設定中包含哪些服務?

網路閘道範圍包含網路服務中的閘道資源。 網路閘道範圍中有四種類型的資源:

- ExpressRoute 服務中的虛擬網路閘道

- VPN 閘道服務中的虛擬網路閘道

- Azure 虛擬 WAN 服務中的 VPN 閘道 (站對站)

- 虛擬 WAN 服務中的 ExpressRoute 閘道

客戶控制的維護支援何種維護?

Azure 服務會定期進行維護更新,以改善功能、可靠性、效能和安全性。 在您設定資源的維護時段後,就會在該時段內執行客體作業系統和服務維護。 客戶控制的維護不會涵蓋主機更新 (例如,不含 Power 主機更新) 和重大安全性更新。

我是否可取得維護的進階通知?

您目前無法取得維護網路閘道資源的進階通知。

我是否可設定少於五小時的維護時段?

您目前必須在慣用時區中設定至少五小時的時段。

是否可設定每日排程以外的維護時段?

目前,您必須設定每日維護時段。

是否有我無法控制特定更新的情況?

客戶控制的維護支援客體作業系統和服務更新。 就客戶關注的維護項目而言,這些更新佔了大多數。 某些其他類型的更新 (包括主機更新) 不在客戶控制的維護範圍內。

如果發生高嚴重性安全性問題,而可能會危及客戶,Azure 可能需要覆寫客戶對維護時段的控制,並推送變更。 這類變更很少發生,我們只會在極端案例中使用。

維護設定資源是否必須位於與閘道資源相同的區域中?

是。

哪些閘道 SKU 可以設定為使用客戶控制的維護?

所有 Azure VPN 閘道 SKU (基本 SKU 除外) 都可以設定為使用客戶控制的維護。

維護設定原則指派給閘道資源之後,需要多久才會生效?

在維護原則與閘道資源相關聯之後,網路閘道最多可能需要 24 小時的時間才能遵循維護排程。

根據基本 SKU 公用 IP 位址使用客戶控制的維護時是否有任何限制?

是。 客戶控制的維護不適用於使用基本 SKU 公用 IP 位址的資源,但服務更新的案例除外。 針對這些閘道,由於基礎結構限制,客體作業系統維護不會遵循客戶控制的維護排程。

在共存案例中使用 VPN 和 ExpressRoute 時,應如何規劃維護時段?

在共存案例中使用 VPN 和 ExpressRoute 時,或有作為備份的資源時,建議您設定個別的維護時段。 此方法可確保維護不會同時影響備份資源。

我為其中一個資源排程了未來日期的維護時段。 在該日期之前,是否會暫停對此資源的維護活動?

否,在排程的維護時段之前的期間內,不會暫停對資源的維護活動。 針對維護排程中未涵蓋的天數,維護會如往常在資源上繼續執行。

如何深入了解客戶控制的閘道維護?

如需詳細資訊,請參閱為 VPN 閘道設定客戶控制的閘道維護一文。

相關內容

- 如需 VPN 閘道的詳細資訊,請參閱什麼是 Azure VPN 閘道?。

- 如需 VPN 閘道組態設定的詳細資訊,請參閱關於 VPN 閘道組態設定。

「OpenVPN」是 OpenVPN Inc. 的商標