在分析規則中使用威脅指標

使用威脅指標提供分析規則,根據您已整合的威脅情報自動產生警示。

必要條件

- 威脅指標。 這些指標可以來自威脅情報摘要、威脅情報平台、從一般檔案大量匯入或手動輸入。

- 資料來源。 來自資料連線器的事件必須流向 Microsoft Sentinel 工作區。

- 格式

TI map...的分析規則。 其必須使用此格式,才能將您擁有的威脅指標與您內嵌的事件進行對應。

設定規則以產生安全性警示

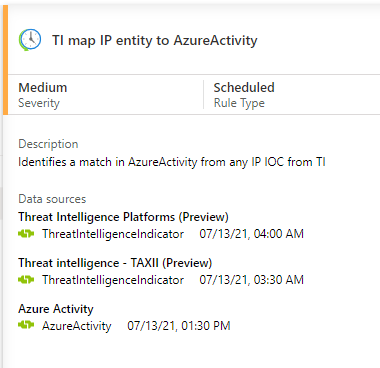

下列範例會顯示如何啟用和設定規則,以使用您匯入 Microsoft Sentinel 中的威脅指標來產生安全性警示。 在此範例中,請使用名為 TI 將 IP 實體對應至 AzureActivity 的規則範本。 此規則會將任何 IP 位址類型威脅指標與您所有的 Azure 活動事件進行比對。 找到相符項目時就會產生警示,並產生對應的事件,以供安全性作業小組調查之用。

此特定分析規則需要 Azure 活動資料連接器 (以匯入您的 Azure 訂用帳戶層級事件)。 其還需要一或兩個威脅情報資料連接器 (以匯入威脅指標)。 此規則也會從匯入的指標或手動建立的指標觸發。

在 Azure 入口網站中,移至 Microsoft Sentinel。

選擇將威脅指標 (使用威脅情報資料連接器) 和 Azure 活動資料 (使用 Azure 活動資料連接器) 匯入到的工作區。

從 Microsoft Sentinel 功能表的 [設定] 區段下,選取 [分析]。

選取 [規則範本] 索引標籤,以查看可用的分析規則範本清單。

尋找標題為 TI 將 IP 實體對應至 AzureActivity 的規則,並確保已連接所有必要的資料來源。

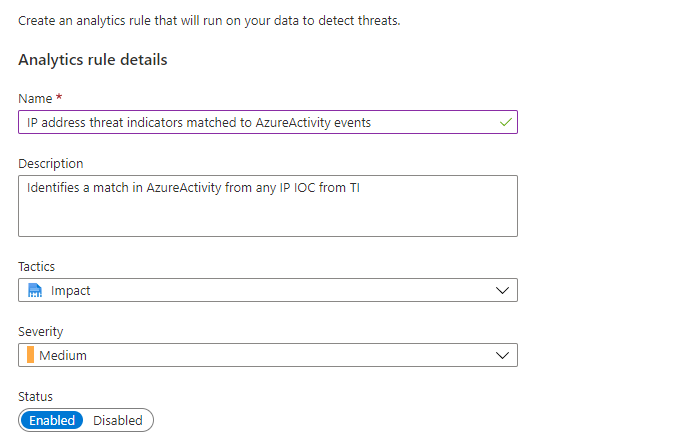

選取 [顯示 TI 將 IP 實體對應至 AzureActivity] 規則。 然後選取 [建立規則 以開啟規則設定精靈。 在精靈中進行設定,然後選取 [下一步:設定規則邏輯 >]。

精靈的規則邏輯部分預先填入了下列項目:

- 規則中使用的查詢。

- 實體對應,其可告知 Microsoft Sentinel 如何辨識帳戶、IP 位址和 URL 等實體。 然後事件和調查可以了解如何處理此規則所產生的任何安全性警示中的資料。

- 要執行此規則的排程。

- 產生安全性警示之前所需的查詢結果數目。

範本中的預設設定如下:

- 每小時執行一次。

- 將

ThreatIntelligenceIndicator資料表中的任何 IP 位址威脅指標與在AzureActivity資料表中過去一小時事件中找到的任何 IP 位址進行比對。 - 如果查詢結果大於零,則會產生安全性警示,顯示找到了相符項目。

- 確保規則已啟用。

您可以保留預設設定,或將其變更以符合您的需求。 您可以在 [事件設定] 索引標籤上定義事件產生設定。如需詳細資訊,請參閱建立自訂分析規則以偵測威脅。 完成後,請選取 [自動回應] 索引標籤。

設定您在此分析規則產生安全性警示時想要觸發的任何自動化。 Microsoft Sentinel 中的自動化會使用由 Azure Logic Apps 支援的自動化規則和劇本的組合。 若要深入了解,請參閱教學課程:在 Microsoft Sentinel 中將劇本用於自動化規則。 完成時,請選取 [下一步:檢閱 >] 以繼續。

當您看到指出規則驗證已通過的訊息時,請選取 [建立]。

檢閱您的規則

在 Microsoft Sentinel [分析] 區段的 [作用中規則] 索引標籤中,尋找已啟用的規則。 從該處編輯、啟用、停用、複製或刪除作用中規則。 新的規則會在啟用後立即執行,然後依其已定義的排程執行。

根據預設設定,每次依排程執行規則時,所找到的任何結果都會產生安全性警示。 若要在 Microsoft Sentinel 的 [記錄] 區段的 [Microsoft Sentinel] 群組下查看 Microsoft Sentinel 中的安全性警示,請參閱 SecurityAlert 資料表。

在 Microsoft Sentinel 中,從分析規則產生的警示也會產生安全性事件。 在 [Microsoft Sentinel] 功能表的 [威脅管理] 底下,選取 [事件]。 事件會由安全性作業小組分類並調查,以決定適當的回應動作。 如需詳細資訊,請參閱教學課程:使用 Microsoft Sentinel 調查事件。

注意

因為分析規則限制查詢不得超過 14 天,因此 Microsoft Sentinel 會每隔 12 天重新整理一次指標,以確保這些指標可透過分析規則用於比對。

相關內容

在本文中,您已瞭解如何使用威脅情報指標來偵測威脅。 若要進一步了解 Microsoft Sentinel 中的威脅情報,請參閱下列文章:

- 在 Microsoft Sentinel 中使用威脅指標。

- 將 Microsoft Sentinel 連線至 STIX/TAXII 威脅情報摘要。

- 將威脅情報平台連線至 Microsoft Sentinel。

- 查看哪些 TIP 平台、TAXII 摘要和擴充可立即與 Microsoft Sentinel 整合。