零信任安全性

零信任是新安全性模型,此模型會假設入侵,並驗證每個要求,如同其源自於未受控的網路一樣。 在本文中,您會了解零信任的指導方針,並尋找資源以協助您實作零信任。

零信任的指導原則

現今,組織需要新的安全性模型,以有效地適應現代環境的複雜性、善用行動化人力,以及保護位於任何位置的人員、裝置、應用程式和資料。

為了解決這個全新境界的運算,Microsoft 強烈建議使用零信任安全性模型,其指導方針基礎如下:

- 明確驗證 - 一律以所有可用資料點為基礎,進行驗證和授權。

- 使用最低權限存取權 - 利用 Just-In-Time 及 Just-Enough 存取 (JIT/JEA)、風險型自適性原則和資料保護,以限制使用者存取。

- 假設缺口 - 盡可能減少爆炸半徑及區段存取權。 確認端對端加密,運用分析來提升資訊透明度與威脅偵測,並改善防禦。

如需零信任的詳細資訊,請參閱 Microsoft 的零信任指導中心。

零信任架構

零信任方法應該涵蓋整個數位資產,並作為整合式安全性原理和端對端策略。

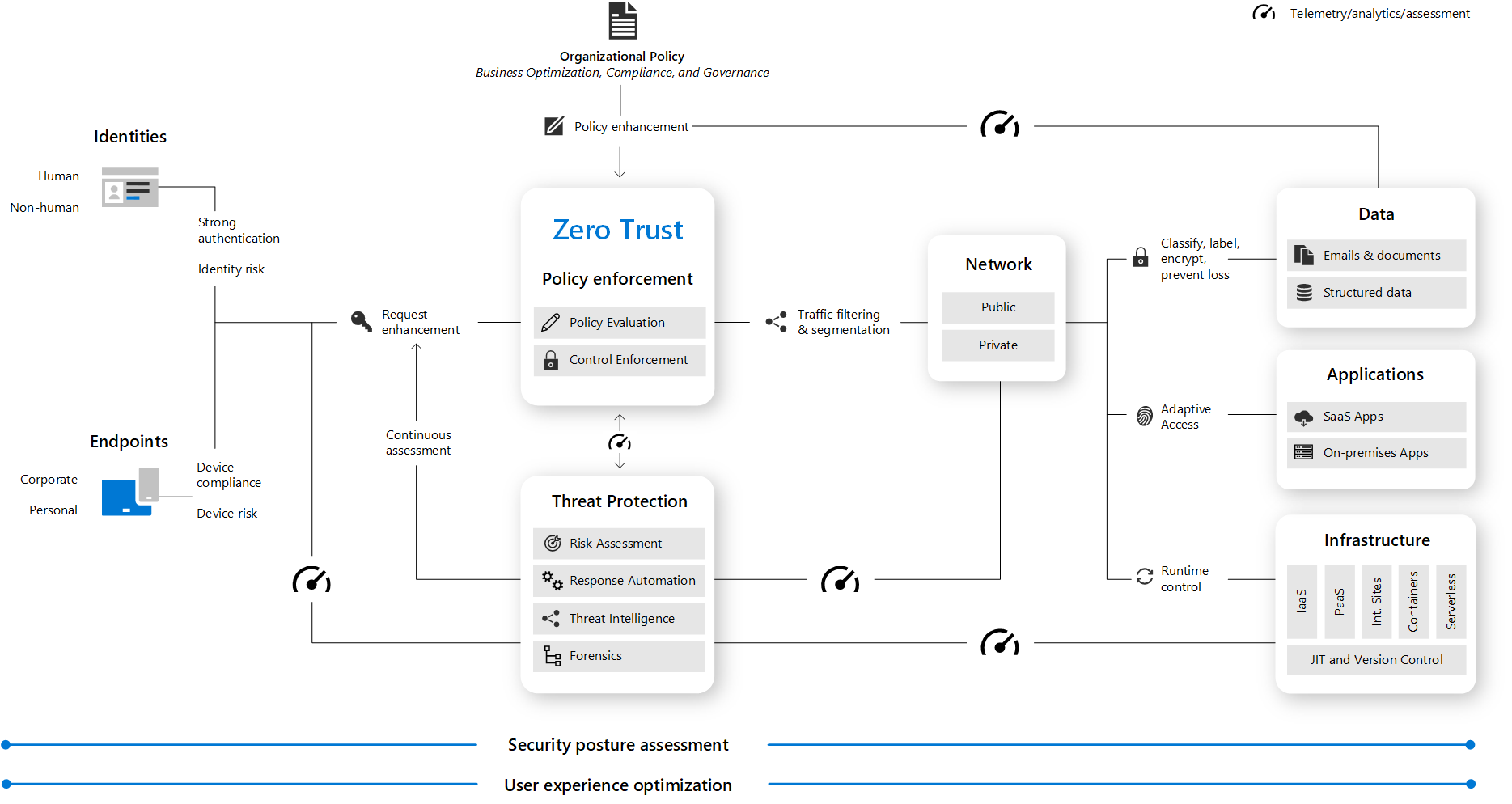

此圖提供零信任附加的主要元素表示法。

在圖例中:

- 安全性原則強制執行位於零信任架構的中心。 這包括使用條件式存取的多重要素驗證,您可以考慮在使用者帳戶風險、裝置狀態,以及所設其他準則和原則中採用。

- 身分識別、裝置 (也稱為端點)、資料、應用程式、網路 和其他基礎結構元件均已設定適當的安全性。 針對每個元件所設定的原則,會與您的整體零信任策略協調。 例如,裝置原則會決定健康狀態良好裝置和條件式存取原則的準則,需要健康狀態良好的裝置才能存取特定應用程式和資料。

- 威脅防護和情報會監視環境、揭示目前的風險,並採取自動化動作來補救攻擊。

如需部署零信任結構技術元件的詳細資訊,請參閱 Microsoft 的部署零信任解決方案。

快速現代化計畫 (RaMP) 指引作為部署指導的替代方法,針對零信任原則保護的每個技術元件,提供設定步驟,並根據計畫提供一組部署路徑,讓您更快實作重要的保護層。

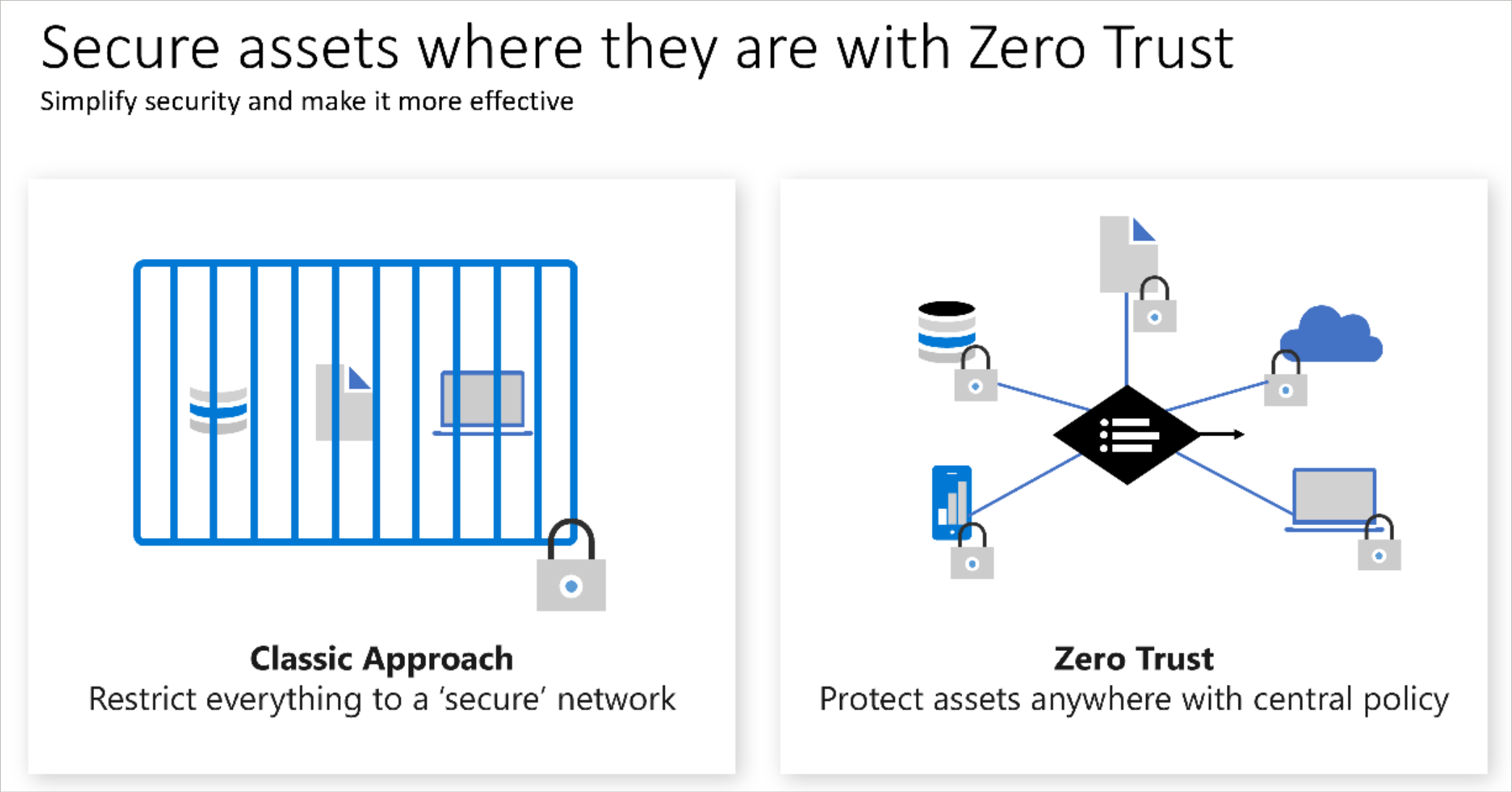

從安全界限到零信任

傳統的 IT 存取控制方法是以限制對公司網路的存取為基礎,然後視情況添加更進一步的控制。 此模型會將所有資源限制在公司所擁有的網路連線上,且變得過於嚴格而無法滿足動態企業的需求。

為了以數位方式轉換商務模型、客戶開發模型、員工業務開發和授權模型,採用遠端工作和使用雲端技術後,組織必須採用零信任方法存取控制。

零信任原則可協助您建立並持續改善安全性保證,同時保持彈性以跟上這個新世界的腳步。 大部分的零信任旅程圖從存取控制開始,並把身分識別做為慣用和主要的控制項,同時繼續將網路安全性技術當作關鍵元素。 網路技術和安全界限策略仍然存在於新式存取控制模型中,但它們不是完整存取控制策略中的主要和慣用方法。

如需存取控制的零信任轉換詳細資訊,請參閱雲端採用架構的存取控制。

使用零信任的條件式存取

Microsoft 零信任方法包括以條件式存取作為主要原則引擎。 條件式存取是當作零信任架構 (涵蓋了原則定義和原則實施) 的原則引擎使用。 根據各種訊號或條件,條件式存取可以封鎖或提供資源有限的存取權。

若要深入了解如何根據符合零信任指導方針的條件式存取來建立存取模型,請參閱零信任的條件式存取。

使用零信任原則,開發應用程式

零信任是安全性架構,而且不依賴在安全網路界限背景互動提供的隱含信任。 但零信任使用明確驗證原則、最低特殊權限存取,並為保護使用者和資料假設入侵,同時允許常見案例,例如網路界限外部的應用程式存取等。

身為開發人員,請務必使用零信任原則保護使用者和資料。 應用程式開發人員可以改善應用程式安全性、將入侵的影響降到最低,並透過採用零信任原則,確保應用程式符合客戶的安全性需求。

如需保護應用程式安全的關鍵最佳做法詳細資訊,請參閱:

零信任和 Microsoft 365

Microsoft 365 包含許多安全性和資訊保護功能,有助您在環境中建置零信任。 許多功能都是可擴充的,以保護組織使用的其他 SaaS 應用程式的存取權,以及這些應用程式內的資料。 若要深入了解,請參閱部署適用於 Microsoft 365 的零信任。

若要了解零信任存取 Microsoft 365 時,部署安全電子郵件、文件與應用程式原則和設定的建議和核心概念,請參閱零信任身分識別和裝置存取設定。

下一步

- 若要了解如何整合 Microsoft 產品並增強安全性解決方案,請參閱整合 Microsoft 的零信任解決方案