在本文中,您將瞭解以零信任為基礎的條件式存取案例的設計原則和相依性。

設計原則

我們將從一些設計原則開始。

條件式存取為零信任原則引擎

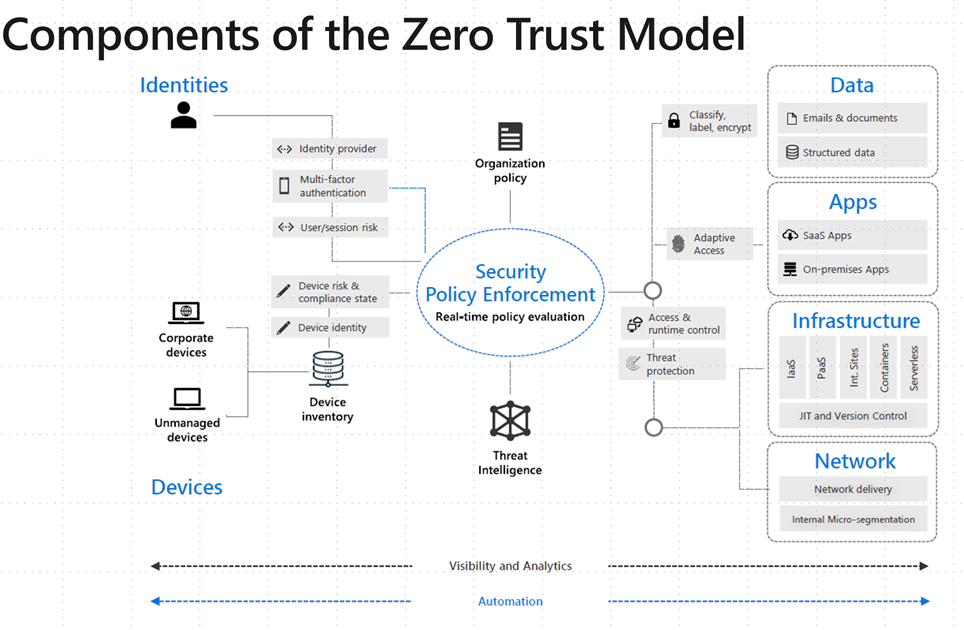

零信任的Microsoft方法包括條件式存取作為主要原則引擎。 以下是該方法的概觀:

下載此架構的 SVG 檔案。

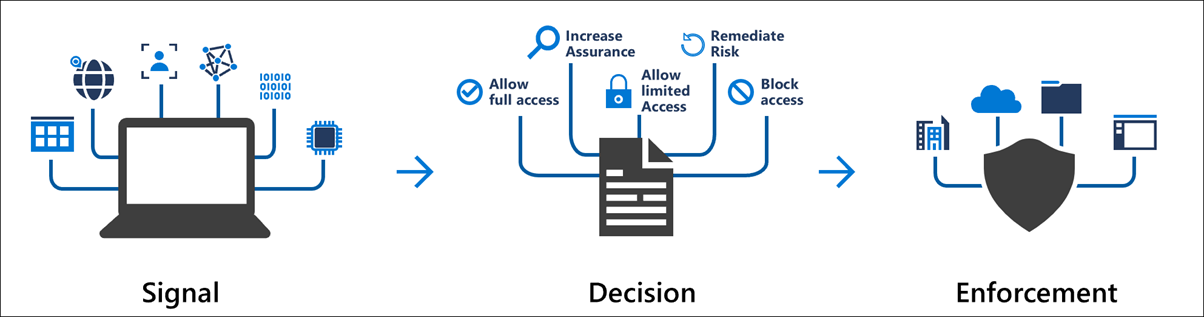

條件式存取會作為零信任架構的原則引擎,涵蓋原則定義和原則強制執行。 根據各種訊號或條件,條件式存取可以封鎖或授與有限的資源存取權,如下所示:

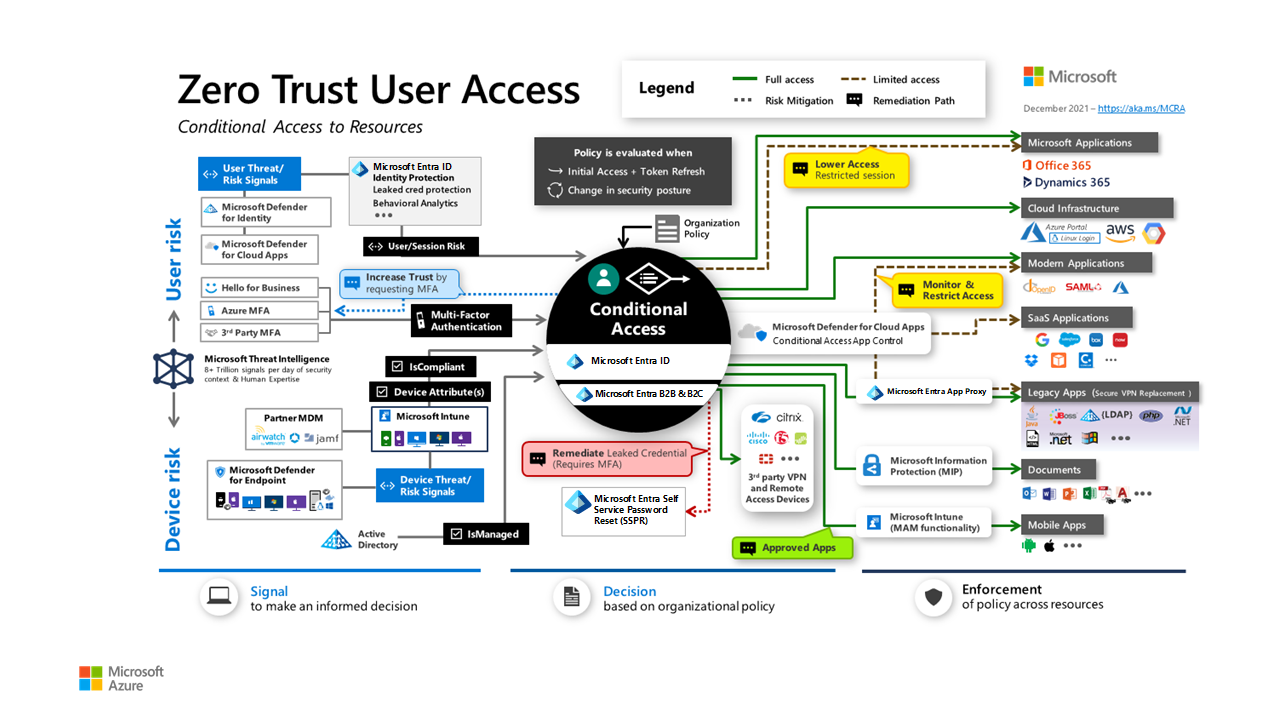

以下是條件式存取元素及其涵蓋內容的詳細檢視:

此圖顯示條件式存取和相關元素,可協助保護使用者對資源的存取,而不是非互動式或非人為存取。 下圖說明這兩種類型的身分識別。

條件式存取主要著重於保護從互動式人類到資源的存取。 隨著非人類身分識別的數目增加,也必須考慮從這些身分存取。 Microsoft提供兩項與保護工作負載身分識別存取和存取相關的功能。

- 保護工作負載身分識別所代表之應用程式的存取權,該身分識別無法在 Microsoft Entra 條件式存取入口網站中選取。 使用安全性屬性支援此選項。 將安全性屬性指派給工作負載身分識別,並在 Microsoft Entra 條件式存取入口網站中選取這些屬性,是 entra ID P1 授權的 Microsoft一部分。

- 保護工作負載身分識別所起始之資源的存取權(服務主體)。 支援此案例的個別授權中提供新功能「Microsoft Entra Workload Identities」。 其中包含工作負載身分識別的生命週期管理,包括使用條件式存取保護資源的存取。

企業存取模型

Microsoft先前已根據分層模型提供存取內部部署資源的指引和原則:

- 第 0 層:域控制器、公鑰基礎結構 (PKI)、Active Directory 同盟服務 (AD FS) 伺服器和管理這些伺服器的管理解決方案

- 第 1 層:裝載應用程式的伺服器

- 第2層:客戶端裝置

此模型仍與內部部署資源相關。 為了協助保護雲端中資源的存取權,Microsoft建議訪問控制策略:

- 是全面且一致的。

- 嚴格地在整個技術堆疊中套用安全策略。

- 彈性足以符合貴組織的需求。

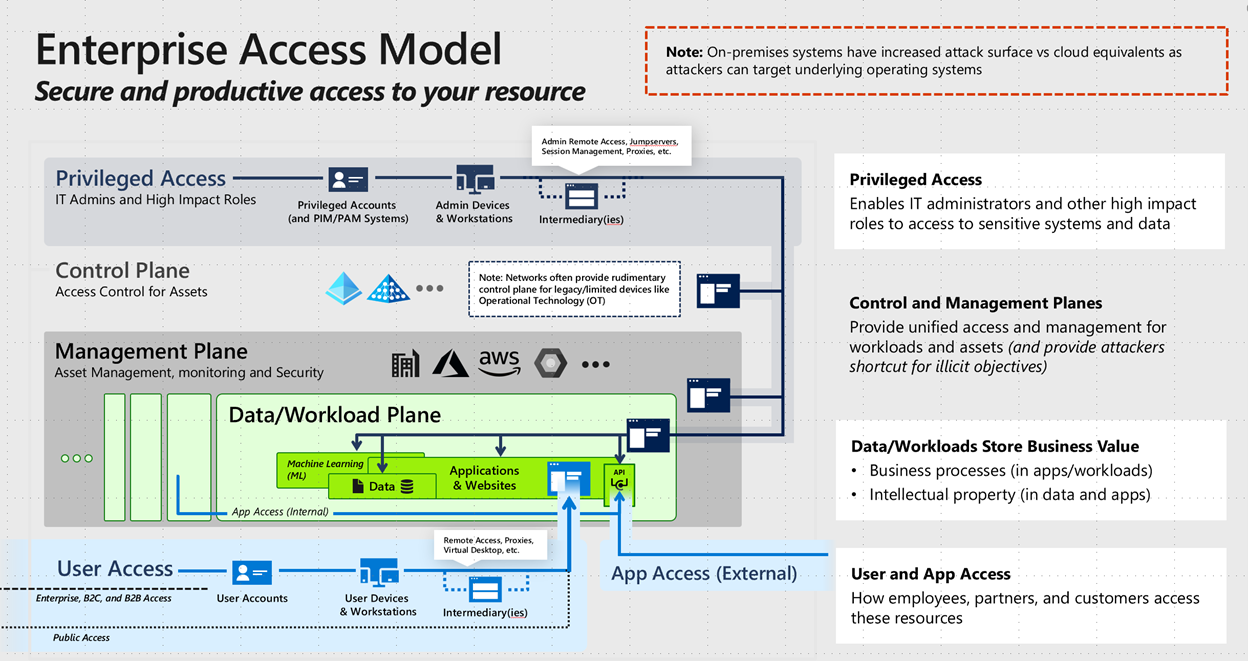

根據這些原則,Microsoft建立下列企業存取模型:

企業存取模型會取代舊版層模型,其著重於在內部部署 Windows Server Active Directory 環境中包含未經授權的許可權提升。 在新的模型中,第 0 層會擴充為成為控制平面,第 1 層包含管理和數據平面,第 2 層涵蓋使用者和應用程式存取。

Microsoft建議將控制和管理移至使用條件式存取作為主要控制平面和原則引擎的雲端服務,進而定義並強制執行存取。

您可以將Microsoft Entra 條件式存取原則引擎延伸至其他原則強制執行點,包括:

- 新式應用程式:使用新式驗證通訊協議的應用程式。

- 舊版應用程式:透過 Microsoft Entra 應用程式 Proxy。

- VPN 和遠端訪問解決方案:Microsoft AlwaysOn VPN、Cisco AnyConnect、Palo Alto Networks、F5、Fortinet、Citrix 和 Zscaler 等解決方案。

- 文件、電子郵件和其他檔案:透過Microsoft信息保護。

- SaaS 應用程式。

- 在其他雲端中執行的應用程式,例如 AWS 或 Google Cloud(根據同盟)。

零信任的原則

Microsoft定義的三個主要零信任原則似乎被理解,特別是安全部門。 不過,在設計零信任解決方案時,有時候會忽略可用性的重要性。

可用性應一律視為隱含原則。

條件式存取的原則

根據上述資訊,以下是建議原則的摘要。 Microsoft建議您根據符合三個主要Microsoft零信任原則的條件式存取建立存取模型:

明確驗證

- 將控制平面移至雲端。 將應用程式與 Microsoft Entra ID 整合,並使用條件式存取加以保護。

- 請將所有客戶端視為外部用戶端。

使用最低特殊許可權存取

- 根據合規性和風險評估存取權,包括用戶風險、登入風險和裝置風險。

- 使用這些存取優先權:

- 直接使用條件式存取來保護資源。

- 使用 Microsoft Entra 應用程式 Proxy 發佈對資源的存取權,並使用條件式存取進行保護。

- 使用條件式存取 -- 型 VPN 來存取資源。 限制對應用程式或 DNS 名稱層級的存取。

假設入侵

- 區隔網路基礎結構。

- 將企業 PKI 的使用降至最低。

- 將單一登錄 (SSO) 從 AD FS 遷移至密碼哈希同步處理 (PHS)。

- 在 entra 識別碼 Microsoft中使用 Kerberos KDC,將 DC 的相依性降到最低。

- 將管理平面移至雲端。 使用端點管理員Microsoft管理裝置。

以下是條件式存取的一些更詳細原則和建議做法:

- 將零信任原則套用至條件式存取。

- 將原則放入生產環境之前,請先使用僅限報表模式。

- 測試正面和負面案例。

- 在條件式存取原則上使用變更和修訂控制。

- 使用 Azure DevOps/GitHub 或 Azure Logic Apps 之類的工具,自動管理條件式存取原則。

- 只有在您需要和位置時,才使用區塊模式進行一般存取。

- 請確定所有應用程式和您的平臺都受到保護。 條件式存取沒有隱含的「全部拒絕」。

- 保護所有Microsoft 365 角色型訪問控制 (RBAC) 系統中的特殊許可權使用者。

- 需要對高風險使用者和登入進行密碼變更和多重要素驗證(由登入頻率強制執行)。

- 限制高風險裝置的存取。 在條件式存取中使用 Intune 合規性政策與合規性檢查。

- 保護特殊許可權系統,例如存取 Office 365、Azure、AWS 和 Google Cloud 的系統管理員入口網站。

- 防止系統管理員和未受信任的裝置上的持續性瀏覽器會話。

- 封鎖舊版驗證。

- 限制從未知或不支援的裝置平臺存取。

- 視需要符合規範的裝置才能存取資源。

- 限制強式認證註冊。

- 請考慮使用預設會話原則,如果中斷之前已滿足適當的條件,則允許會話在中斷時繼續。

設計相依性和相關技術

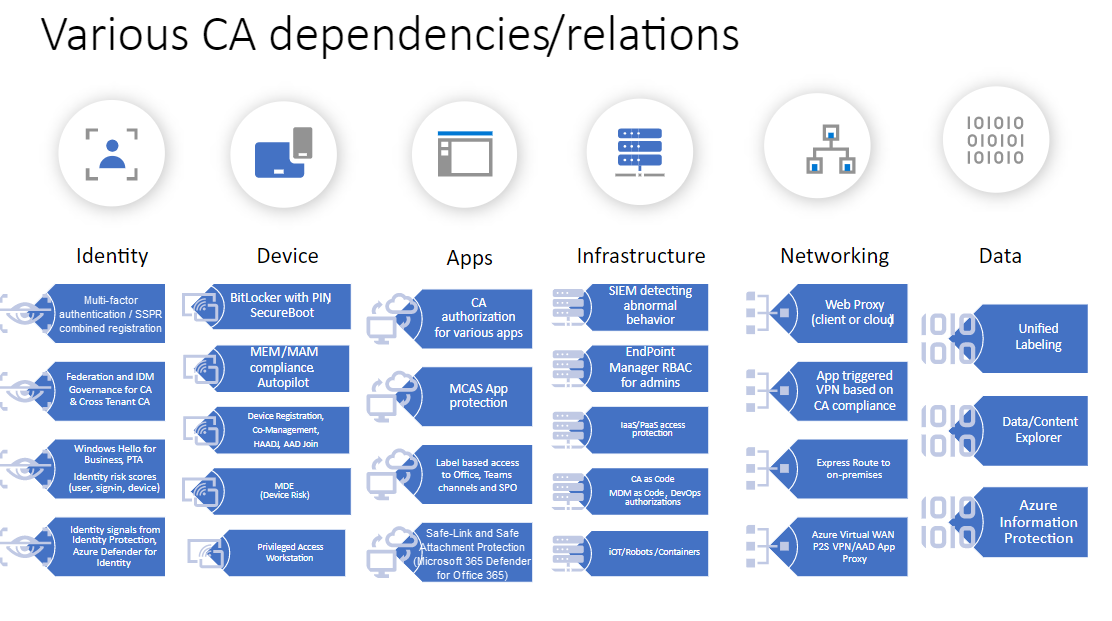

下圖顯示相依性和相關技術。 有些技術是條件式存取的必要條件。 其他則相依於條件式存取。 本檔所述的設計主要著重於條件式存取,而不是相關技術。

條件式存取指引

如需詳細資訊,請參閱以零信任和角色為基礎的 條件式存取設計。

貢獻

本文由 Microsoft 維護。 它最初是由下列參與者所撰寫。

主體作者:

- 克勞斯·傑斯珀森 |主體顧問標識碼&秒

若要查看非公用LinkedIn配置檔,請登入LinkedIn。