本文內容

Azure 資料總管是記錄和遙測資料探索服務。 在本指南中,您將了解如何將 Azure 資料總管資料來源新增至 Grafana,並了解如何使用適用於此資料來源的每個驗證選項來設定 Azure 資料總管。

必要條件

新增 Azure 資料總管資料來源

遵循下列步驟,將 Azure 資料總管資料來源新增至 Grafana。

在 Azure 入口網站 中開啟 Azure 受控 Grafana 工作區。

在 [概觀]

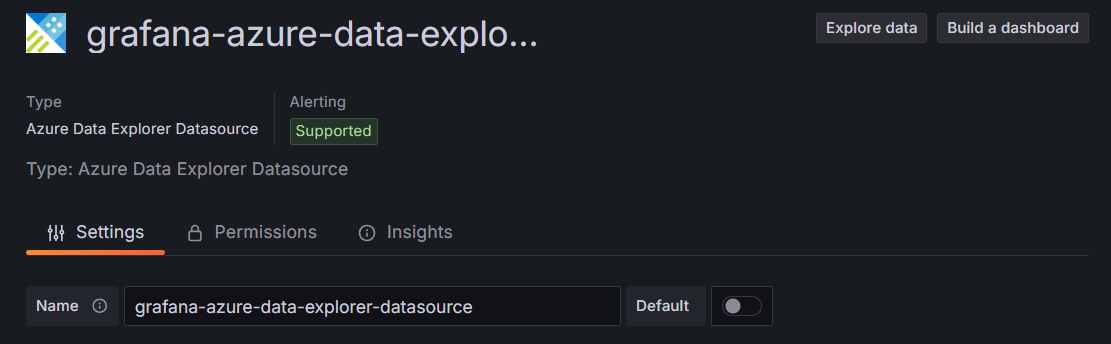

在 Grafana 入口網站中,移至 [連線 >數據源> ] [新增數據源 ],然後搜尋並選取 [Azure 數據總管數據源]。

填妥 Azure 資料總管組態設定。

在 [設定]

在 [連線詳細資料]

在 [受控識別]

使用受控識別進行驗證,而不需使用明確的登入資訊。

新增新權限

在 Azure 入口網站中,開啟您的 Azure 資料總管叢集。

從左側功能表中選取 [數據 ],然後選取包含您數據的資料庫。

選取 [權限] > [新增] > [檢視人員]

在搜尋方塊中,輸入您的 Azure 受控 Grafana 工作區名稱,然後選取工作區並選擇 [選取]

返回 Grafana,在 [驗證方法]

選取 [儲存並測試]

使用 Microsoft Entra 服務主體向應用程式註冊進行驗證。

初始設定

遵循使用 Microsoft Entra ID 註冊應用程式並建立服務主體 中的步驟。

在指南的下一個步驟 中,將「讀者」角色指派至應用程式。

遵循擷取應用程式詳細資料 指南的前三個步驟,以收集下一個步驟中所需的目錄 (租用戶) 識別碼、應用程式 (用戶端) 識別碼和用戶端密碼識別碼。

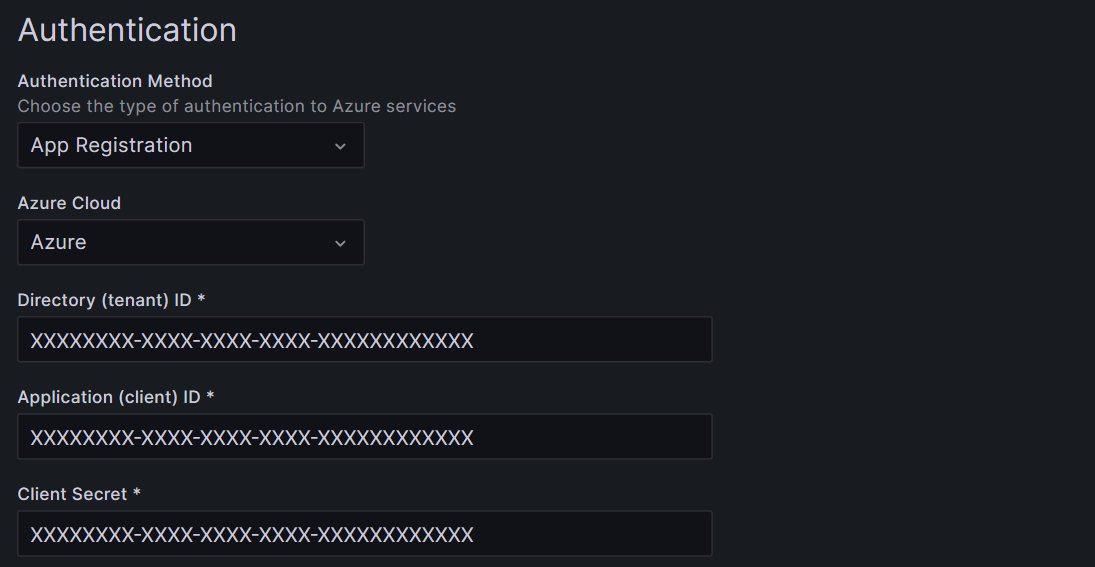

在 Grafana 中的 [驗證方法]

針對 Azure Cloud ,選取您的 Azure 雲端。 例如,Azure 。

輸入 [目錄 (租用戶) 識別碼]

您也可以選擇編輯 [查詢最佳化]

選取 [儲存並測試]

使用使用者型驗證方法,將利用所設定資料來源中目前 Grafana 使用者的 Microsoft Entra ID 登入資訊。

當您使用「目前使用者」驗證方法設定 Azure 資料總管資料來源時,Grafana 會使用使用者的登入資訊來查詢 Azure 資料總管。

警告

Grafana 資料來源中的使用者型驗證為實驗性質。

警告

此功能與需要永遠可用電腦存取查詢資料的使用案例不相容,其中包括警示、報告、查詢快取和公用儀表板。 「目前使用者」驗證方法依賴在互動式工作階段中已登入的使用者,以讓 Grafana 能夠連線至資料庫。 使用使用者型驗證且沒有任何使用者登入時,自動化工作將無法在背景中執行。 若要利用 Azure 資料總管的自動化工作,建議您使用另一個驗證方法設定另一個 Azure 資料總管資料來源。

新增新權限

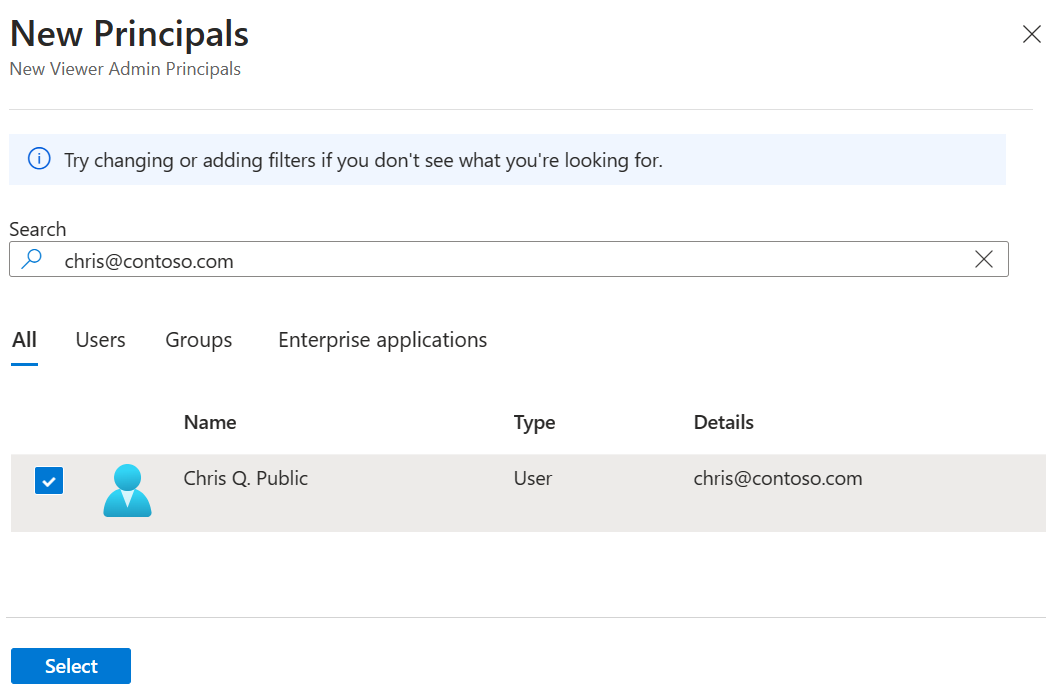

新增新權限以供您的使用者帳戶存取資料庫。

在 Azure 入口網站中,開啟 [Azure 資料總管資料庫] 資源,然後選取 [權限]

在搜尋欄位中輸入您的名稱或電子郵件地址、選取您的使用者帳戶,然後選擇 [選取]

將會有通知確認權限已新增至資料庫。

在 Grafana 中的 [驗證方法]

選取 [儲存並測試]

建立 Azure 資料總管資料來源

在 Azure CLI 中,執行 az grafana data-source create 命令,以新增和設定 Azure 資料總管資料來源。 選擇您偏好的驗證方法,並參閱下方對應的索引標籤以取得詳細資料。

執行這些命令時,請以您自己的資訊取代所有預留位置。

使用受控識別進行驗證,而不需使用明確的登入資訊。

az grafana data-source create --name <azure-managed-grafana-workspace> --definition '{

"name": "<data-source-name>",

"type": "grafana-azure-data-explorer-datasource",

"access": "proxy",

"jsonData": {

"clusterUrl": "<cluster-url>",

"dataConsistency": "strongconsistency",

"azureCredentials": {

"authType": "msi"

}

}

}'

使用 Microsoft Entra 服務主體向應用程式註冊進行驗證。

az grafana data-source create --name <azure-managed-grafana-workspace> --definition '{

"name": "<data-source-name>",

"type": "grafana-azure-data-explorer-datasource",

"access": "proxy",

"jsonData": {

"clusterUrl": "<cluster-url>",

"azureCredentials": {

"authType": "clientsecret",

"azureCloud": "AzureCloud",

"tenantId": "<tenant-id>",

"clientId": "<client-id>"

}

},

"secureJsonData": { "azureClientSecret": "verySecret" }

}'

使用目前使用者方法進行驗證。 此方法會利用所設定資料來源中目前 Grafana 使用者的 Microsoft Entra ID 登入資訊。

當您使用「目前使用者」驗證方法設定 Azure 資料總管資料來源時,Grafana 會使用使用者的登入資訊來查詢 Azure 資料總管。

注意

在 Azure 受控 Grafana 中推出使用者型驗證尚在進行中,且將於 2023 年底之前在所有區域中完成推出。

警告

Grafana 資料來源中的使用者型驗證為實驗性質。

警告

此功能與需要永遠可用電腦存取查詢資料的使用案例不相容,其中包括警示、報告、查詢快取和公用儀表板。 「目前使用者」驗證方法依賴在互動式工作階段中已登入的使用者,以讓 Grafana 能夠連線至資料庫。 使用使用者型驗證且沒有任何使用者登入時,自動化工作將無法在背景中執行。 若要利用 Azure 資料總管的自動化工作,建議您使用另一個驗證方法設定另一個 Azure 資料總管資料來源。

az grafana data-source create --name <azure-managed-grafana-workspace> --definition '{

"name": "<data-source-name>",

"type": "grafana-azure-data-explorer-datasource",

"access": "proxy",

"jsonData": {

"clusterUrl": "<cluster-url>",

"dataConsistency": "strongconsistency",

"azureCredentials": {

"authType": "currentuser"

}

}

}'

更新 Azure 資料總管資料來源

若要更新 Azure 資料總管資料來源,請遵循下列步驟。 執行這些命令時,請以您自己的資訊取代所有預留位置。

取得 Azure 資料總管資料來源的識別碼,以使用 az grafana data-source list 進行更新。

az grafana data-source list --resource-group <azure-managed-grafana-resource-group> --name <azure-managed-grafana-workspace> --query "[?type=='grafana-azure-data-explorer-datasource'].id"

執行 az grafana data-source update 命令以更新資料來源。

例如,使用下列命令更新 Azure 資料總管資料來源的名稱和叢集 URL。

az grafana data-source update --resource-group <azure-managed-grafana-workspace-resource-group> --name <azure-managed-grafana-workspace> --data-source-id <data-source-id> --set name="<new-name>" url="<new-url>

後續步驟