使用 Azure 入口網站使用防火牆來限制輸出流量

注意

AKS 上的 Azure HDInsight 將於 2025 年 1 月 31 日退場。 請於 2025 年 1 月 31 日之前,將工作負載移轉至 Microsoft Fabric 或對等的 Azure 產品,以免工作負載突然終止。 訂用帳戶中剩餘的叢集將會停止,並會從主機移除。

在淘汰日期之前,只有基本支援可用。

重要

此功能目前為預覽功能。 Microsoft Azure 預覽版增補使用規定包含適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的更多法律條款。 若需此特定預覽版的相關資訊,請參閱 Azure HDInsight on AKS 預覽版資訊。 如有問題或功能建議,請在 AskHDInsight 上提交要求並附上詳細資料,並且在 Azure HDInsight 社群上追蹤我們以獲得更多更新資訊。

當企業想要使用自己的虛擬網路進行叢集部署時,保護虛擬網路的流量變得至關重要。 本文會逐步說明如何使用 Azure 入口網站透過 Azure 防火牆保護來自 AKS 叢集上的 HDInsight 的輸出流量。

下圖說明本文中用來模擬企業案例的範例:

建立虛擬網路和子網路

建立虛擬網路和兩個子網路。

在此步驟中,設定虛擬網路和兩個子網路來明確設定輸出。

重要

- 如果您在子網路中新增 NSG,則必須手動新增某些輸出和輸入規則。 請遵循使用 NSG 來限制流量進行。

- 請勿將子網

hdiaks-egress-subnet與路由表產生關聯,因為 AKS 上的 HDInsight 會建立具有預設輸出類型的叢集集區,而且無法在已與路由表相關聯的子網路中建立叢集集區。

使用 Azure 入口網站在 AKS 叢集集區上建立 HDInsight

取得在叢集集區後建立的 AKS 叢集詳細資料

您可以在入口網站中搜尋叢集集區名稱,然後移至 AKS 叢集。 例如,

取得 AKS API 伺服器詳細資料。

建立防火牆

將網路和應用程式規則新增至防火牆

在路由表中建立路由,以將流量重新導向至防火牆

在路由表中新增路由,以將流量重新導向至防火牆。

建立叢集

在先前的步驟中,我們已將流量路由傳送至防火牆。

下列步驟會提供每個叢集類型所需特定網路和應用程式規則的詳細資料。 您可以參考叢集建立頁面,以根據您的需求建立 Apache Flink、Trino 和 Apache Spark 叢集。

重要

建立叢集之前,請務必新增下列叢集特定規則以允許流量。

Trino

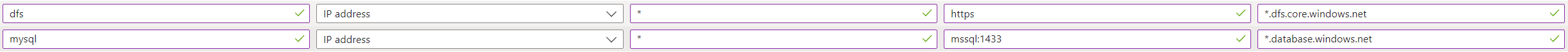

將下列規則新增至應用程式規則集合

aksfwar。將下列規則新增至網路規則集合

aksfwnr。注意

根據您的需求,將

Sql.<Region>變更為您的區域。 例如:Sql.WestEurope

Apache Flink

Apache Spark

將下列規則新增至應用程式規則集合

aksfwar。將下列規則新增至網路規則集合

aksfwnr。注意

- 根據您的需求,將

Sql.<Region>變更為您的區域。 例如:Sql.WestEurope - 根據您的需求,將

Storage.<Region>變更為您的區域。 例如:Storage.WestEurope

- 根據您的需求,將

解決對稱路由問題

下列步驟可讓我們依叢集負載平衡器輸入服務要求叢集,並確保網路回應流量不會流向防火牆。

將路由新增至路由表以將回應流量重新導向至用戶端 IP 再到網際網路,然後您便可以直接連線到叢集。

如果您無法連線到叢集且設定了 NSG,請遵循使用 NSG 來限制流量以允許流量。

提示

如果您想要允許更多流量,可以透過防火牆進行設定。

如何偵錯

如果您發現叢集無法如預期運作,您可以檢查防火牆記錄,以找出哪些流量遭到封鎖。