用戶端驗證使用憑證鏈結

在 Azure 事件方格中使用 CA 憑證鏈結,在連線到服務時驗證用戶端。

在本指南中,您會執行下列工作:

- 將客戶端憑證的直屬父系憑證、CA 憑證上傳至 命名空間。

- 設定用戶端驗證設定。

- 使用先前上傳的 CA 憑證所簽署的用戶端憑證連線到用戶端。

必要條件

- 您需要已建立的事件方格命名空間。

- 您需要 CA 憑證鏈結:用來簽署客戶端憑證的客戶端憑證和父系憑證 (通常是中繼憑證)。

產生樣本用戶端憑證和指紋

如果您還沒有憑證,您可以使用 步驟 CLI建立樣本憑證。 請考慮手動安裝 Windows。

- 安裝步驟之後,請在 Windows PowerShell 中執行命令來建立根和中繼憑證。

.\step ca init --deployment-type standalone --name MqttAppSamplesCA --dns localhost --address 127.0.0.1:443 --provisioner MqttAppSamplesCAProvisioner

- 使用產生的 CA 檔案來建立用戶端的憑證。

.\step certificate create client1-authnID client1-authnID.pem client1-authnID.key --ca .step/certs/intermediate_ca.crt --ca-key .step/secrets/intermediate_ca_key --no-password --insecure --not-after 2400h

- 若要檢視指紋,請執行 Step 命令。

step certificate fingerprint client1-authn-ID.pem

將 CA 憑證上傳至命名空間

- 在 Azure 入口網站中,瀏覽到您的事件方格命名空間。

- 在左側滑軌的 [MQTT 代理] 區段底下,瀏覽至 [CA 憑證] 功能表。

- 選取 [+ 憑證] 以啟動 [上傳憑證] 頁面。

- 新增憑證名稱並瀏覽以尋找中繼憑證 (.step/certs/intermediate_ca.crt),然後選取 [上傳]。 您可以上傳 .pem、.cer 或 .crt 類型的檔案。

注意

- CA 憑證名稱的長度可以是 3-50 個字元。

- CA 憑證名稱可以包含英數字元、連字號 (-) 以及不能有空格。

- 每個命名空間的名稱必須是唯一。

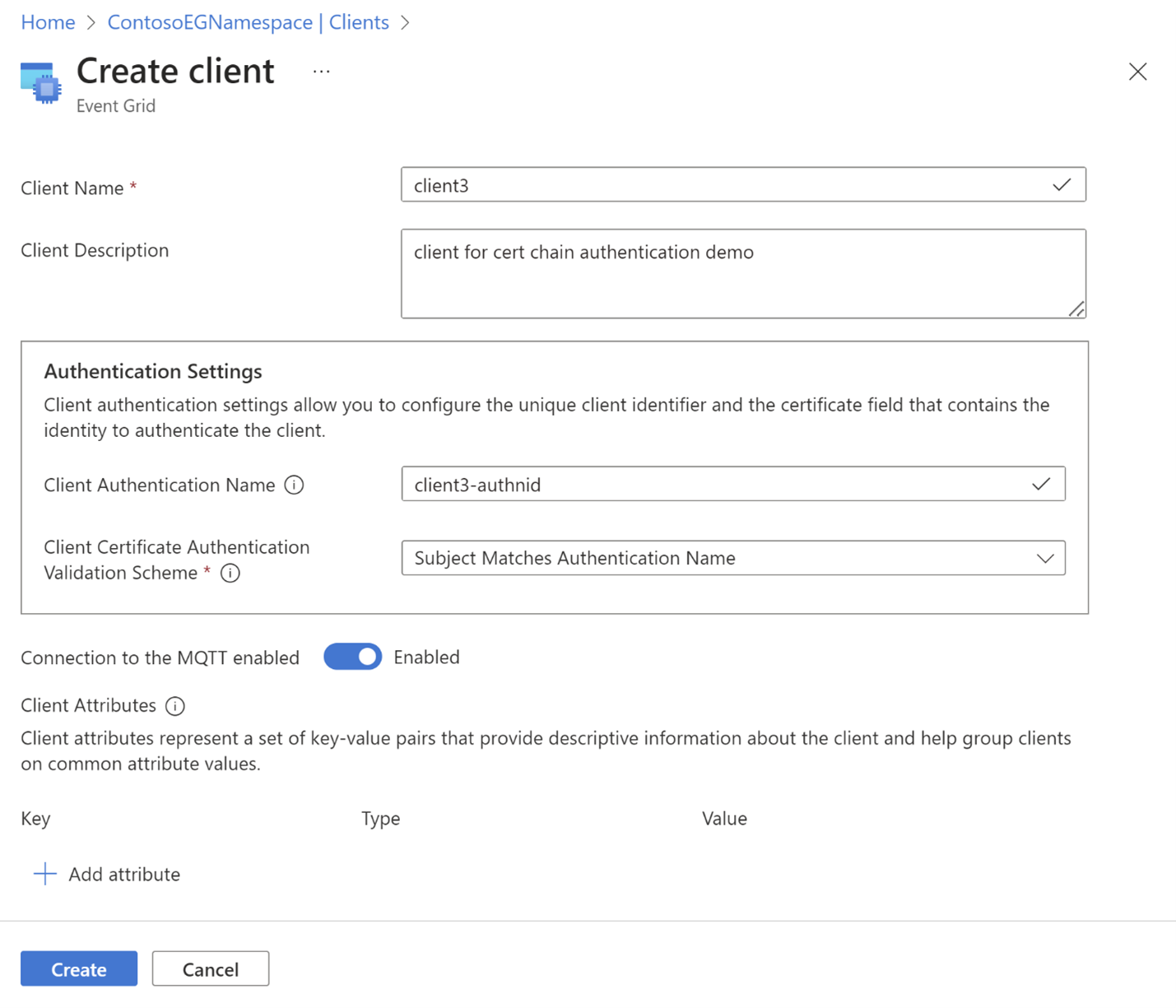

設定用戶端驗證設定

- 瀏覽至用戶端頁面。

- 選取 [+ 用戶端] 以新增新的用戶端。 如果您想要更新現有的用戶端,您可以選取用戶端名稱,然後開啟 [更新用戶端] 頁面。

- 在 [建立用戶端] 頁面中,新增用戶端名稱、用戶端驗證名稱和用戶端憑證驗證配置。 用戶端驗證名稱通常位於用戶端憑證的主體名稱欄位中。

- 選取 [建立] 按鈕來建立用戶端。

樣本憑證物件結構描述

{

"properties": {

"description": "CA certificate description",

"encodedCertificate": "-----BEGIN CERTIFICATE-----`Base64 encoded Certificate`-----END CERTIFICATE-----"

}

}

Azure CLI 設定

使用下列命令將憑證授權單位 (CA) 憑證上傳/顯示/刪除至服務

上傳憑證授權單位根或中繼憑證

az eventgrid namespace ca-certificate create -g myRG --namespace-name myNS -n myCertName --certificate @./resources/ca-cert.json

顯示憑證資訊

az eventgrid namespace ca-certificate show -g myRG --namespace-name myNS -n myCertName

刪除憑證

az eventgrid namespace ca-certificate delete -g myRG --namespace-name myNS -n myCertName

![此螢幕快照顯示 [CA 憑證] 頁面中所列的新增 CA 憑證。](media/mqtt-certificate-chain-client-authentication/event-grid-namespace-parent-certificate-added.png)