補救計算機秘密

適用於雲端的 Microsoft Defender 可以掃描機器和雲端部署是否有支援的秘密,以減少橫向移動風險。

本文可協助您識別並補救 計算機秘密掃描 結果。

- 您可以使用電腦秘密建議來檢閱和補救結果。

- 檢視 適用於雲端的 Defender 清查中特定計算機上探索到的秘密

- 使用 雲端安全性總管查詢 和 計算機秘密攻擊路徑向下切入計算機秘密結果

- 並非每個秘密都支援每種方法。 檢閱 不同類型秘密的支援方法 。

能夠對秘密進行優先排序並識別哪些秘密需要立即關注非常重要。 為了幫助您做到這一點,「適用於雲端的 Defender」提供:

- 為每個秘密提供豐富的中繼資料,例如檔案的上次存取時間、權杖到期日、秘密提供存取的目標資源是否存在的指示等等。

- 將秘密中繼資料與雲端資產內容結合。 這可以幫助您從暴露於網際網路的資產或包含可能危及其他敏感性資產的秘密的資產開始。 秘密掃描發現結果會併入風險型建議優先順序。

- 提供多個檢視來幫助您找出最常被發現的秘密或包含秘密的資產。

必要條件

- Azure 帳戶。 如果您尚無 Azure 帳戶,可以立即建立一個 Azure 免費帳戶。

- Azure 訂用帳戶中必須提供適用於雲端的 Defender。

- 至少必須啟用其中一個方案:

- 必須啟用無代理程式機器掃描。

使用建議補救祕密

登入 Azure 入口網站。

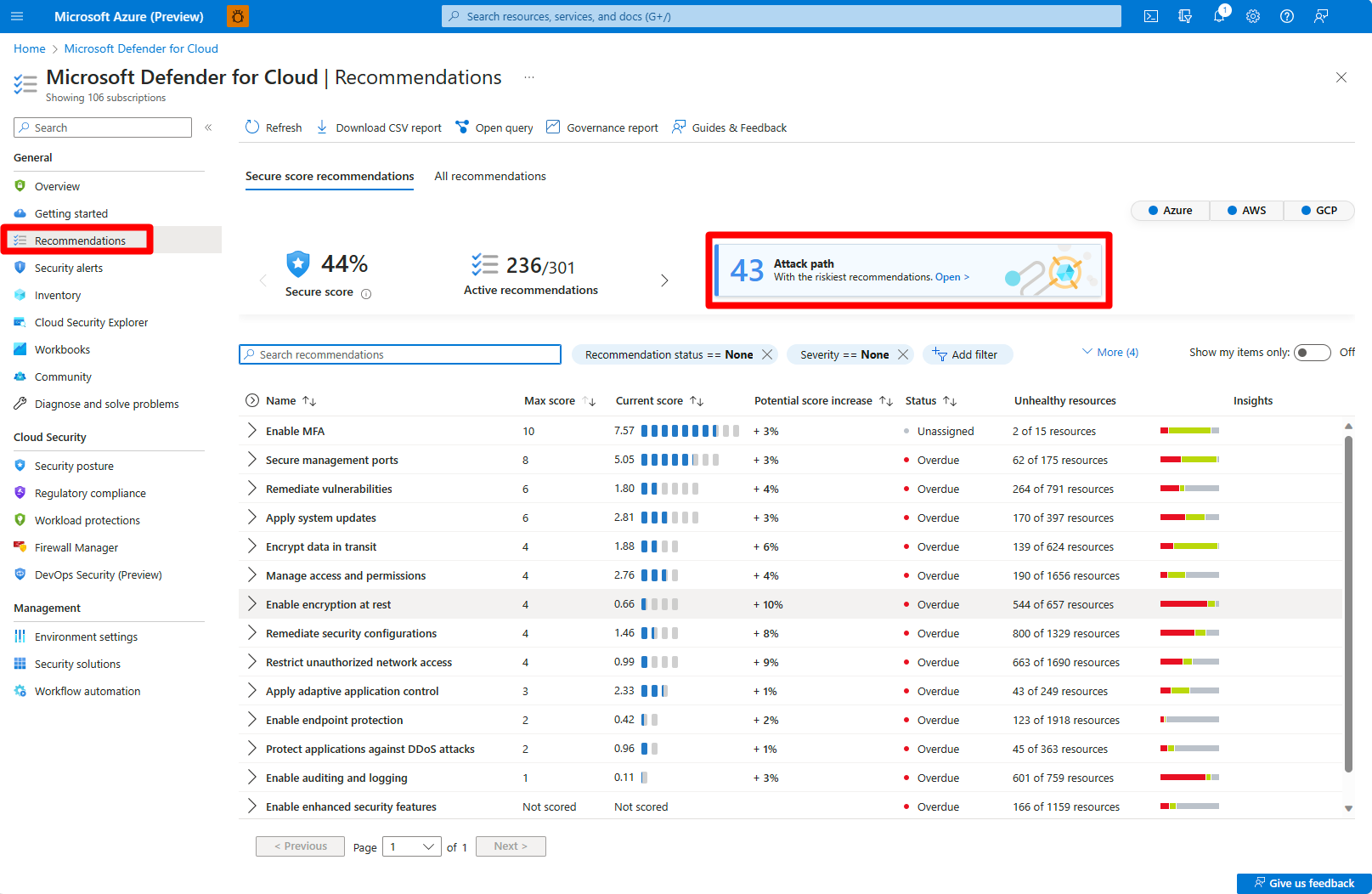

瀏覽至 [適用於雲端的 Microsoft Defender]>[建議]。

展開補救弱點安全性控制。

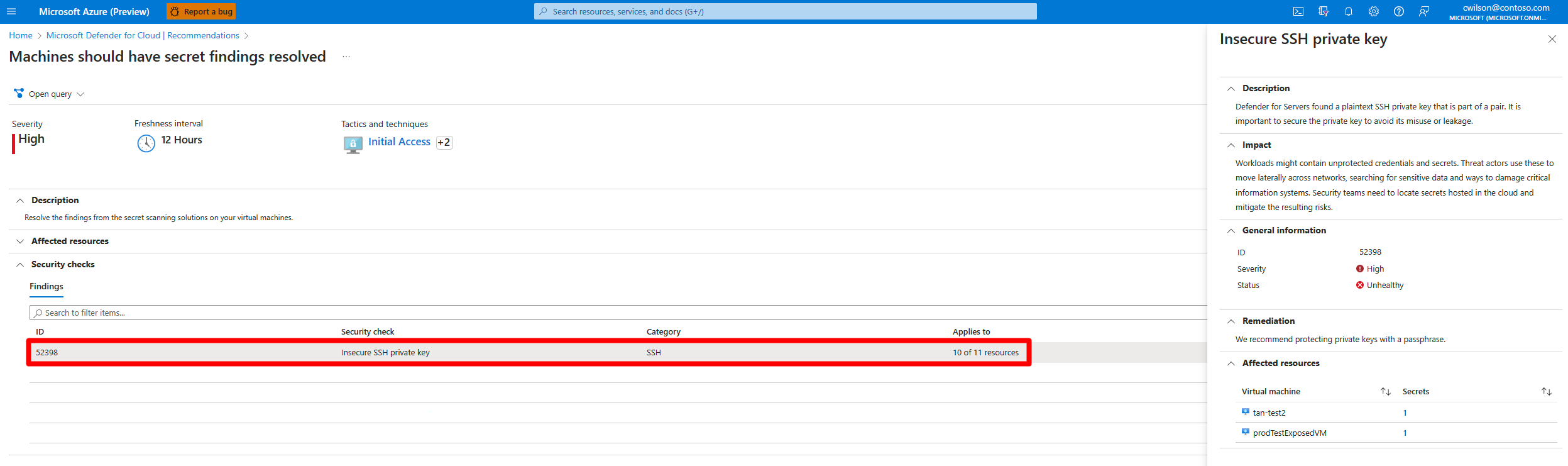

選取其中一項相關建議:

展開受影響的資源,以檢閱包含祕密的所有資源清單。

在 [尋找] 區段中,選取祕密以檢視祕密的詳細資訊。

展開補救步驟,然後遵循列出的步驟。

展開受影響的資源,以檢閱此祕密所影響的資源。

(選用) 您可以選取受影響的資源,以檢視該資源的資訊。

沒有已知攻擊路徑的祕密稱為 secrets without an identified target resource。

補救清查中機器的秘密

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[清查]。

選取相關 VM。

移至 [祕密] 索引標籤。

檢閱每個以相關中繼資料顯示的純文字祕密。

選取祕密以檢視該祕密的額外詳細資料。

不同類型的祕密有不同的其他資訊集。 例如,對於純文字 SSH 私密金鑰,資訊會包含相關的公開鑰 (私密金鑰與我們探索到的授權金鑰檔案之間的對應,或對應至包含相同 SSH 私密金鑰識別碼的不同虛擬機器)。

使用攻擊路徑補救祕密

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[建議]>[攻擊路徑]。

選取相關的攻擊路徑。

遵循補救步驟來補救攻擊路徑。

使用雲端安全性總管修補祕密

登入 Azure 入口網站。

瀏覽至適用於雲端的 Microsoft Defender>雲端安全性總管。

選取下列其中一個範本:

- 可以向另一個 VM 驗證的純文字密碼的 VM - 傳回所有 Azure VM、AWS EC2 執行個體或具有可存取其他 VM 或 EC2 的純文字密碼 GCP VM 執行個體。

- 可以向儲存體帳戶進行驗證的純文字密碼的 VM - 傳回所有 Azure VM、AWS EC2 執行個體或具有可存取記憶體帳戶之純文字密碼的 GCP VM 執行個體。

- 可以向 SQL 資料庫驗證的純文字密碼的 VM - 傳回所有可存取 SQL 資料庫的純文字密碼、AWS EC2 執行個體或 GCP VM 執行個體。

如果您不想使用任何可用的範本,您也可以在雲端安全性總管中建置自己的查詢。