教學課程:為 Azure 容器執行個體 上的機密容器準備部署

在 Azure 容器執行個體 中,您可以在無伺服器平臺上使用機密容器,在硬體型且證明的信任執行環境 (TEE) 中執行容器應用程式。 這項功能可協助保護使用中的數據,並透過安全巢狀分頁提供記憶體內部加密。

在本教學課程中,您會了解如何:

- 建立機密容器群組的 Azure Resource Manager 範本 (ARM 範本)。

- 產生機密運算強制執行 (CCE) 原則。

- 將機密容器群組部署至 Azure。

必要條件

若要完成本教學課程,您必須滿足下列需求:

Azure CLI: 您必須在本機電腦上安裝 Azure CLI 2.44.1 版或更新版本。 若要尋找您的版本,請執行

az --version。 如果您需要安裝或升級,請參閱安裝 Azure CLI 模組。Azure CLI confcom 擴充功能:您必須安裝 Azure CLI confcom 擴充功能 0.30+ 版,才能產生機密運算強制執行原則。

az extension add -n confcomDocker:您需要在本機安裝 Docker。 Docker 提供可在 macOS、Windows 和 Linux 上設定 Docker 環境的套件。

本教學課程假設基本瞭解核心 Docker 概念,例如容器、容器映射和基本

docker命令。 如需 Docker 和容器基本概念的入門,請參閱 Docker 概觀 \(英文\)。

重要

因為 Azure Cloud Shell 不包含 Docker 精靈,因此您必須在本機電腦上安裝 Azure CLI 和 Docker 引擎,才能完成本教學課程。 本教學課程無法使用 Azure Cloud Shell。

建立 容器執行個體 容器群組的ARM樣本

在本教學課程中,您會部署產生硬體證明報告的 Hello World 應用程式。 首先,您會使用容器群組資源建立 ARM 範本,以定義此應用程式的屬性。 接著,您可以使用此 ARM 範本搭配 Azure CLI confcom 工具來產生 CCE 原則以進行證明。

本教學課程會使用此 ARM 範例 作為範例。 若要檢視此應用程式的原始程式碼,請參閱 Azure 機密 容器執行個體 Hello World。

範例範本會將兩個屬性新增至 容器執行個體 資源定義,讓容器群組成為機密:

sku:可讓您在機密和標準容器群組部署之間選取。 如果您未將此屬性新增至資源,容器群組就是標準部署。confidentialComputeProperties:可讓您傳入自定義 CCE 原則,以證明容器群組。 如果您未將此物件新增至資源,在容器群組內執行的軟體元件將不會驗證。

注意

ccePolicy下方confidentialComputeProperties的參數是空白的。 您稍後會在教學課程中產生原則時填入。

使用您慣用的文字編輯器,將此 ARM 樣本儲存在本機電腦上作為 template.json。

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"name": {

"type": "string",

"defaultValue": "helloworld",

"metadata": {

"description": "Name for the container group"

}

},

"location": {

"type": "string",

"defaultValue": "North Europe",

"metadata": {

"description": "Location for all resources."

}

},

"image": {

"type": "string",

"defaultValue": "mcr.microsoft.com/acc/samples/aci/helloworld:2.8",

"metadata": {

"description": "Container image to deploy. Should be of the form repoName/imagename:tag for images stored in public Docker Hub, or a fully qualified URI for other registries. Images from private registries require additional registry credentials."

}

},

"port": {

"type": "int",

"defaultValue": 80,

"metadata": {

"description": "Port to open on the container and the public IP address."

}

},

"cpuCores": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The number of CPU cores to allocate to the container."

}

},

"memoryInGb": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The amount of memory to allocate to the container in gigabytes."

}

},

"restartPolicy": {

"type": "string",

"defaultValue": "Never",

"allowedValues": [

"Always",

"Never",

"OnFailure"

],

"metadata": {

"description": "The behavior of Azure runtime if container has stopped."

}

}

},

"resources": [

{

"type": "Microsoft.ContainerInstance/containerGroups",

"apiVersion": "2023-05-01",

"name": "[parameters('name')]",

"location": "[parameters('location')]",

"properties": {

"confidentialComputeProperties": {

"ccePolicy": ""

},

"containers": [

{

"name": "[parameters('name')]",

"properties": {

"image": "[parameters('image')]",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

],

"resources": {

"requests": {

"cpu": "[parameters('cpuCores')]",

"memoryInGB": "[parameters('memoryInGb')]"

}

}

}

}

],

"sku": "Confidential",

"osType": "Linux",

"restartPolicy": "[parameters('restartPolicy')]",

"ipAddress": {

"type": "Public",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

]

}

}

}

],

"outputs": {

"containerIPv4Address": {

"type": "string",

"value": "[reference(resourceId('Microsoft.ContainerInstance/containerGroups', parameters('name'))).ipAddress.ip]"

}

}

}

建立自定義 CCE 原則

透過您製作的 ARM 範本和 Azure CLI confcom 擴充功能,您可以產生自定義 CCE 原則。 CCE 原則用於證明。 此工具會採用 ARM 範本作為產生原則的輸入。 原則會強制執行特定的容器映像、環境變數、掛接和命令,然後可在容器群組啟動時進行驗證。 如需 Azure CLI confcom 擴充功能的詳細資訊,請參閱 GitHub 上的檔。

若要產生 CCE 原則,請使用 ARM 範本作為輸入來執行下列命令:

az confcom acipolicygen -a .\template.json當此命令完成時,產生為輸出的Base64字串會自動出現在

ccePolicyARM樣本的屬性中。

部署範本

在下列步驟中,您會使用 Azure 入口網站 來部署範本。 您也可以使用 Azure PowerShell、Azure CLI 或 REST API。 若要瞭解其他部署方法,請參閱 部署範本。

選取 [部署至 Azure] 按鈕以登入 Azure 並開始 容器執行個體 部署。

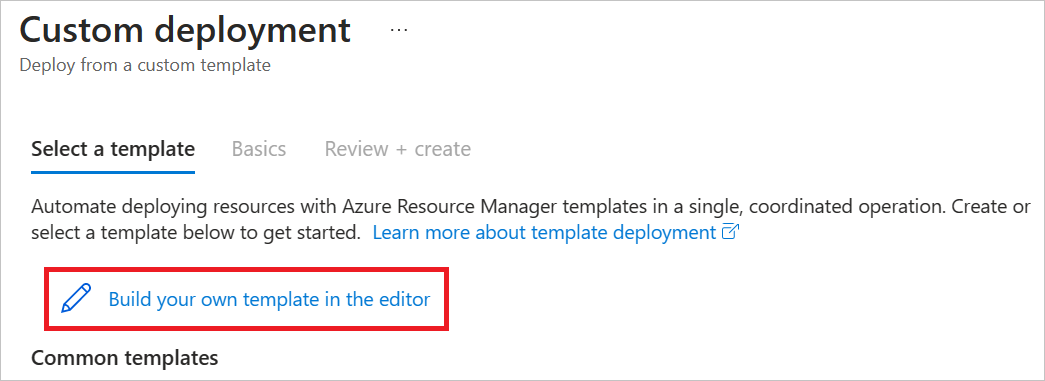

選取 [在編輯器中組建您自己的範本]。

顯示的範本 JSON 大多是空白的。

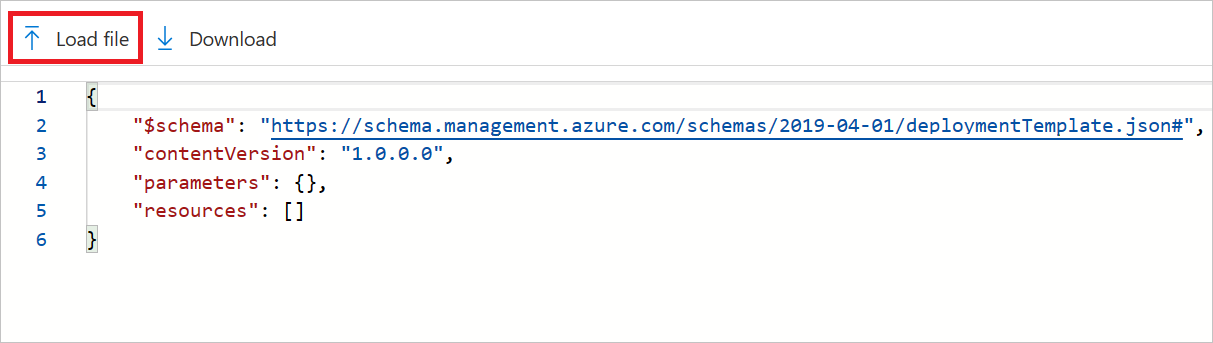

選取 [載入檔案 ] 並上傳 template.json,您在先前步驟中新增 CCE 原則來修改此檔案。

選取儲存。

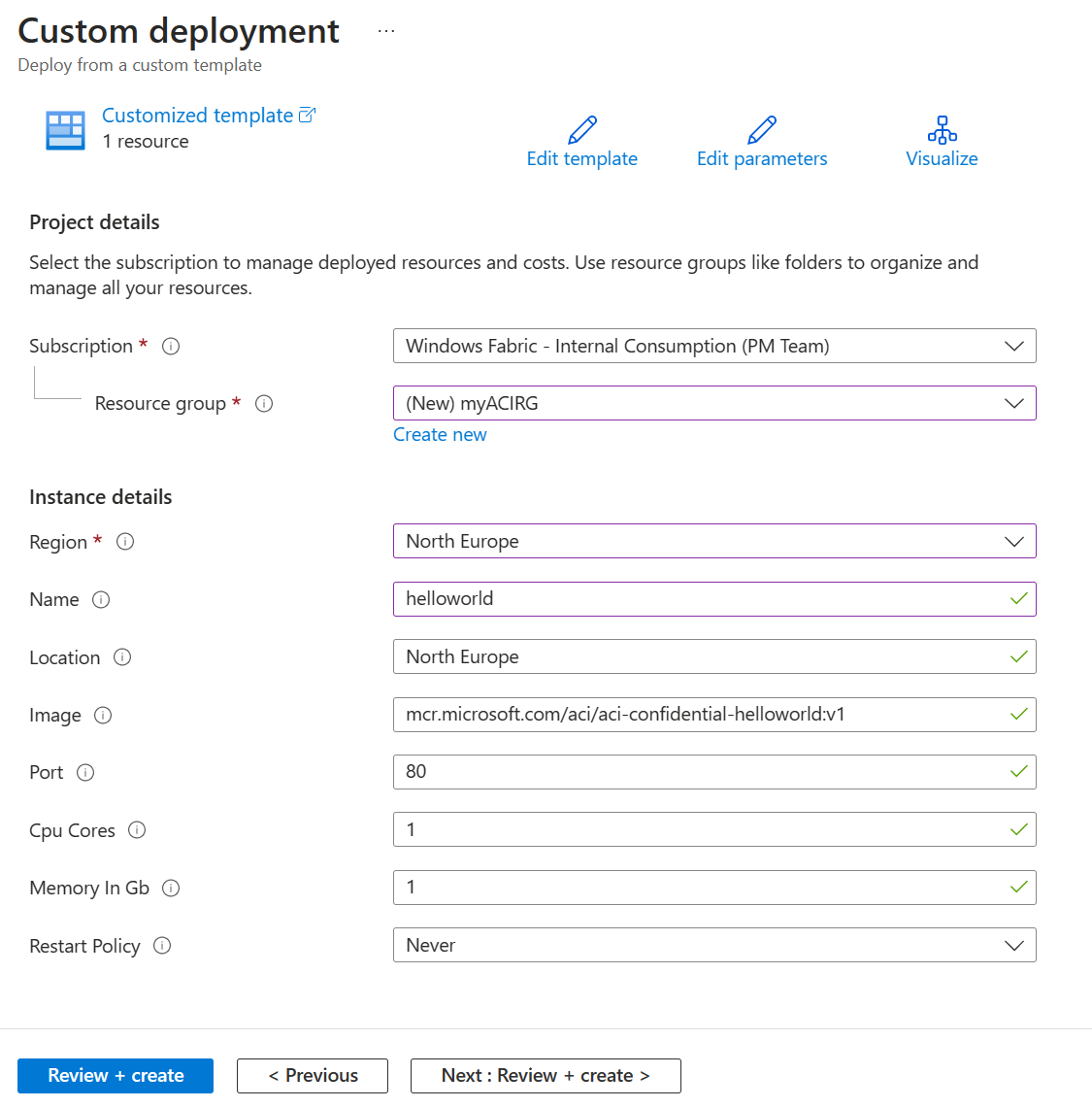

選取或輸入下列值:

- 訂用帳戶:選取 Azure 訂用帳戶。

- 資源群組:選取 [新建],輸入資源群組的唯一名稱,並選取 [確定]。

- 名稱:接受實例產生的名稱,或輸入名稱。

- 位置:選取資源群組的位置。 選擇支援機密容器的區域。 範例: 北歐。

- 映射:接受預設映像名稱。 此範例 Linux 映像會顯示硬體證明。

接受其餘屬性的預設值,然後選取 [ 檢閱 + 建立]。

檢閱條款及條件。 若同意,請選取 [我同意上方所述的條款及條件]。

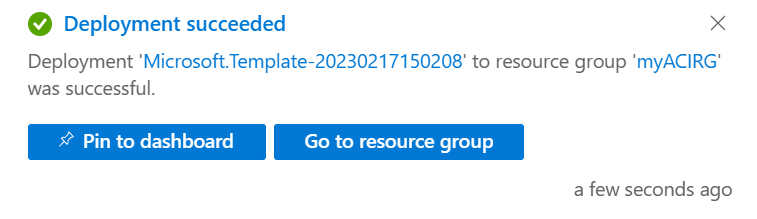

等候部署成功通知出現。 它會確認您已成功建立 實例。

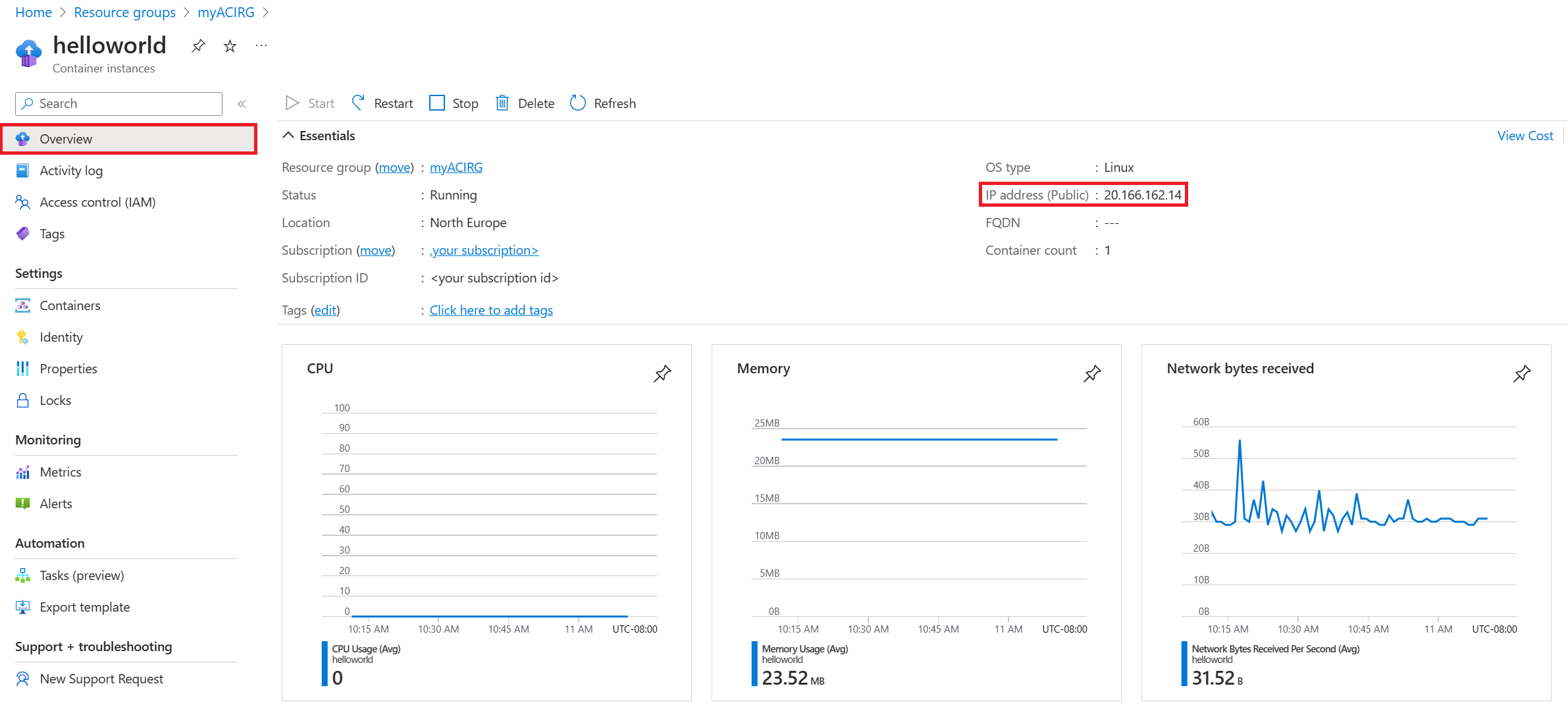

檢閱已部署的資源

在下列步驟中,您會使用 Azure 入口網站 來檢閱容器實例的屬性。 您也可以使用 Azure CLI 之類的工具。

在入口網站中,搜尋 容器執行個體,然後選取您所建立的容器實例。

在 [概 觀] 頁面上,記下實例的狀態及其IP位址。

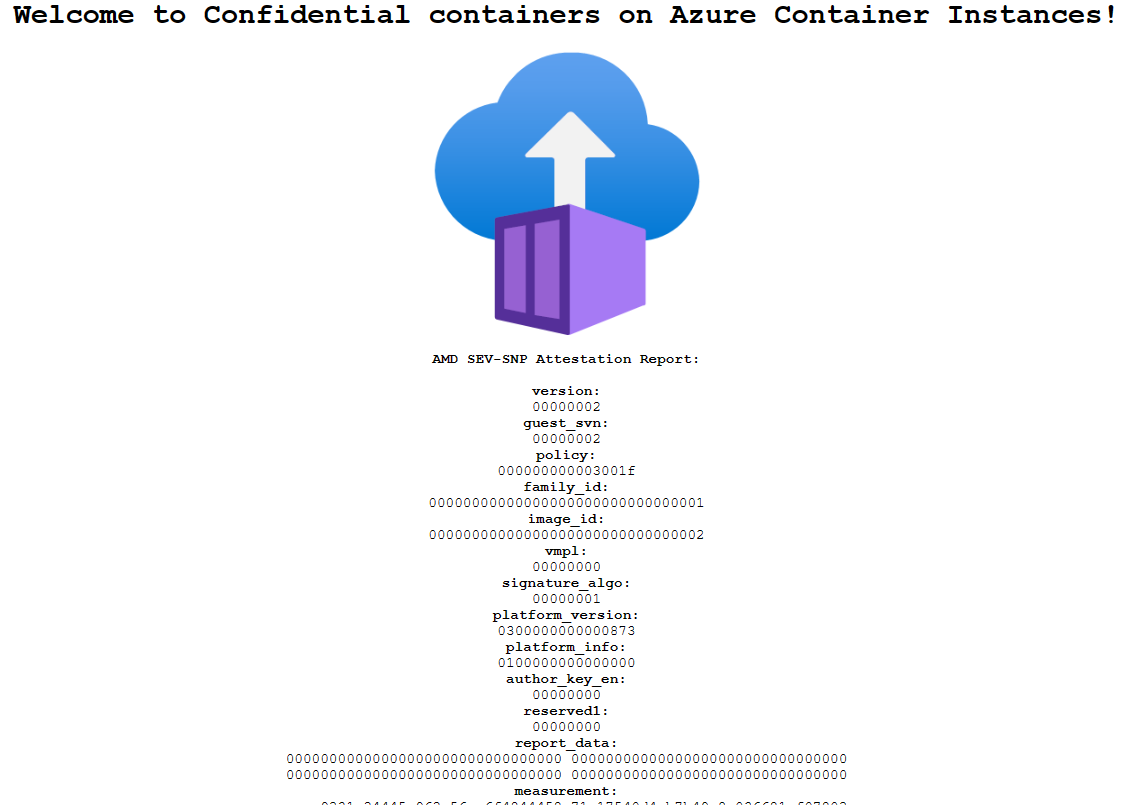

當實例的狀態為 [執行中] 時,請移至瀏覽器中的IP位址。

Azure 容器執行個體標誌下方的證明報告會確認容器正在支援 TEE 的硬體上執行。

如果您部署到不支援 TEE 的硬體(例如,選擇無法使用機密 容器執行個體 的區域),則不會顯示任何證明報告。

相關內容

既然您已在 容器執行個體 上部署機密容器群組,您可以深入瞭解如何強制執行原則: