Azure 上 SAP 的資料整合安全性

本文是「SAP 擴充和創新資料:最佳做法」文章系列的一部分。

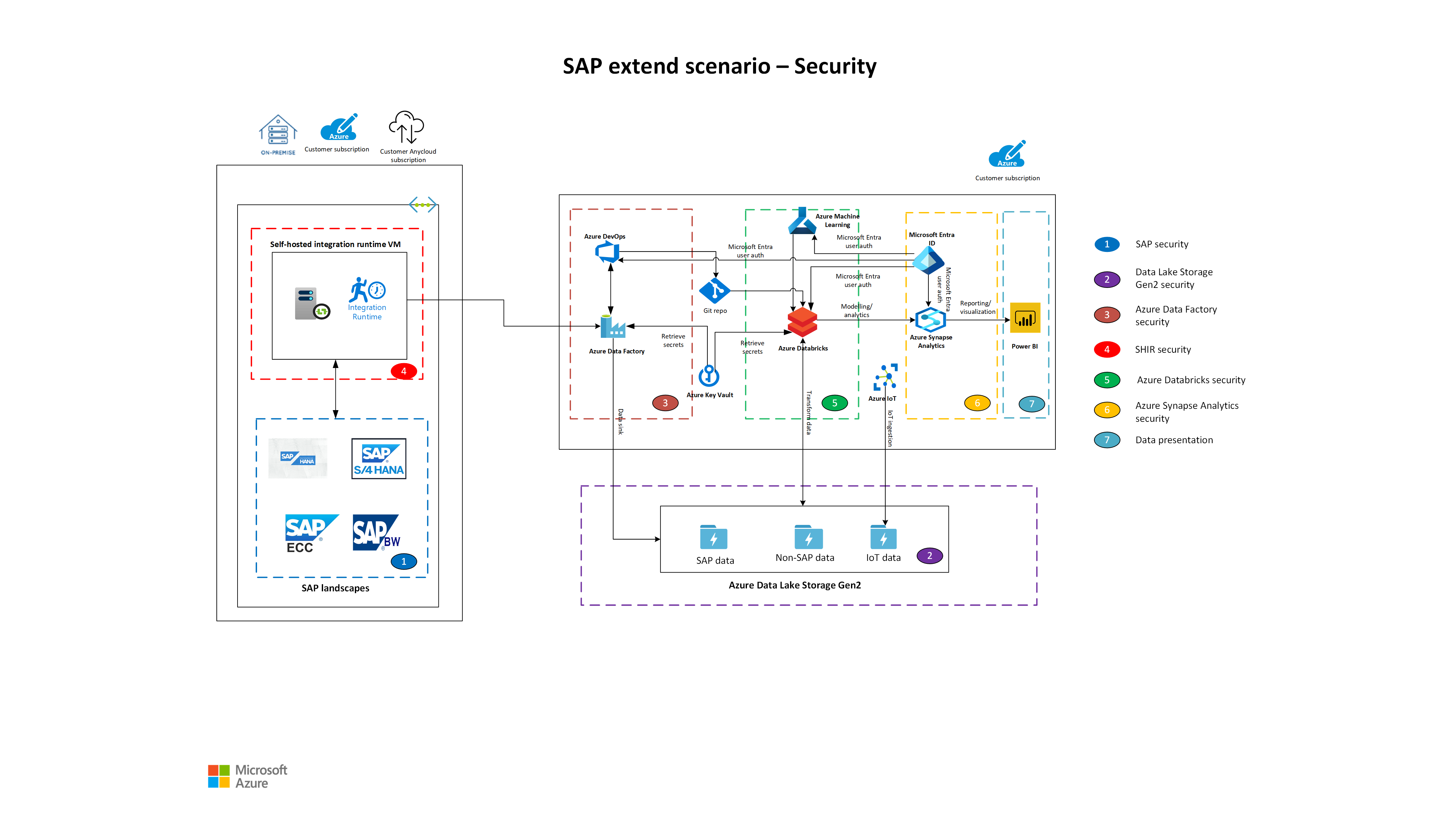

本文說明 SAP 擴充案例的安全性層級、提供每個元件的明細,並提供考慮和建議。 Azure Data Factory 管理資源是以 Azure 安全性基礎結構為基礎所建置,而且會使用 Azure 安全性措施。

資料擷取層包含:

- SAP S/4HANA、SAP BW/4HANA 或 SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- 自我裝載整合執行時間 (SHIR) 虛擬機器 (VM)

下圖是 Azure 上 SAP 資料整合安全性的範例架構。 使用範例架構作為起點。

考慮和建議

下列各節說明 Azure 上的 SAP 資料整合安全性考慮和建議。

SAP 安全性

SAP 安全性指南有 SAP 產品的詳細指引。

Data Lake 儲存體 Gen2 安全性

請參閱 Data Lake 儲存體 Gen2 安全性的下列考慮。

授權存取 Azure 儲存體中的資料

當您存取儲存體帳戶中的資料時,用戶端應用程式會透過 HTTP/HTTPS 提出要求以儲存體。 根據預設,儲存體中的每個資源都是安全的,而且必須授權安全資源的每個要求。 儲存體提供許多選項來授權存取資料。 我們建議使用 Microsoft Entra 認證來授權對資料的要求,以獲得最佳安全性和簡單性。 如需詳細資訊,請參閱 保護您的存取金鑰 。

Azure 角色型存取控制 (RBAC)

使用 RBAC 來管理安全性主體對儲存體帳戶中 Blob、佇列和資料表資源的許可權。 您也可以使用 Azure 屬性型存取控制 (ABAC) 將條件新增至 Blob 資源的 Azure 角色指派。 如需詳細資訊,請參閱 使用 Azure 角色指派條件 授權存取Azure Blob 儲存體。

Blob 儲存體安全性

請考慮 Blob 儲存體的安全性建議,例如資料保護、身分識別和存取管理、網路功能、記錄和監視。 如需詳細資訊,請參閱 Blob 儲存體 的安全性建議。

Data Lake 儲存體 Gen2 存取控制

Data Lake 儲存體 Gen2 支援下列授權策略:

- RBAC

- 存取控制清單 (ACL)

- 安全性群組

- 共用金鑰和共用存取簽章 (SAS) 授權

Data Lake 儲存體 Gen2 中有兩種 ACL:

- 存取 ACL 可控制物件的存取。 檔案和目錄具有 ACL 的存取權。

- 預設 ACL 是與目錄相關聯的 ACL 範本。 他們會判斷在該目錄下建立之任何子專案的存取 ACL。 檔案沒有預設 ACL。

在 ACL 專案中,請勿直接指派個別使用者或服務主體。 一律使用 Microsoft Entra 安全性群組作為指派的主體。 這種做法可讓您新增和移除使用者或服務主體,而不需要將 ACL 重新套用至整個目錄結構。 相反地,您可以從適當的 Microsoft Entra 安全性群組新增或移除使用者和服務主體。 如需詳細資訊,請參閱 存取控制清單 。

Data Factory 安全性

請參閱 Data Factory 安全性的下列考慮。

資料移動

有兩個數據移動案例:雲端案例和混合式案例。 如需資料移動安全性的相關資訊,請參閱 Data Factory 中資料移動的安全性考慮。

在雲端案例 中 ,您的來源和目的地可透過網際網路公開存取。 您的來源或目的地可能是受控雲端儲存體服務,例如 Azure 儲存體、Azure Synapse Analytics、Azure SQL 資料庫、Data Lake 儲存體 Gen2、Amazon S3、Amazon Redshift、軟體即服務 (SaaS) 服務,例如 Salesforce 或 Web 通訊協定,例如檔案傳輸通訊協定 (FTP) 和開放式資料通訊協定 (OData)。 在支援的資料存放區和格式中尋找支援資料來源的完整清單。

在混合式案例 中 ,您的來源或目的地位於防火牆後方或內部部署公司網路內。 或者資料存放區位於私人網路或虛擬網路中,且無法公開存取。 在此情況下,資料存放區通常是來源。 混合式案例也包含裝載于虛擬機器上的資料庫伺服器。

資料存取策略

您的組織想要保護其資料存放區,例如內部部署或雲端/SaaS 資料存放區,使其無法透過網際網路進行未經授權的存取。 您可以使用:

- 從虛擬網路到已啟用私人端點之資料來源的私人連結。

- 使用 IP 位址限制連線的防火牆規則。

- 需要使用者證明其身分識別的驗證策略。

- 將使用者限制為特定動作和資料的授權策略。

如需詳細資訊,請參閱 資料存取策略 。

將認證儲存在 Azure 金鑰保存庫

您可以在 金鑰保存庫 中儲存資料存放區和計算的認證。 Data Factory 會在使用資料存放區或計算的活動執行時擷取認證。 如需詳細資訊,請參閱 在管線活動中 儲存金鑰保存庫 中的認證和使用 金鑰保存庫秘密。

加密認證

在 Data Factory 中,請考慮加密內部部署資料存放區的認證。 在具有 SHIR 的電腦上,您可以加密和儲存任何內部部署資料存放區的認證,例如具有敏感性資訊的連結服務。 如需詳細資訊,請參閱 加密 Data Factory 中內部部署資料存放區的認證。

使用受控識別

當您使用受控識別時,不需要管理認證。 受控識別會在服務實例連線到支援 Microsoft Entra 驗證的資源時,提供服務的身分識別。 支援的受控識別有兩種類型:系統指派的受控識別和使用者指派的受控識別。 如需詳細資訊,請參閱 Data Factory 的受控識別。

使用客戶管理的金鑰加密

根據您的安全性原則,請考慮使用客戶管理的金鑰加密 Data Factory。 如需詳細資訊,請參閱 使用客戶管理的金鑰 加密 Data Factory。

使用受控虛擬網路

當您在 Data Factory 受控虛擬網路內建立 Azure 整合執行時間時,整合執行時間會使用受控虛擬網路布建。 它會使用私人端點安全地連線到支援的資料存放區。 私人端點為特定虛擬網路和子網路內的私人 IP 位址。 受控虛擬網路僅支援與 Data Factory 區域相同的區域。 如需詳細資訊,請參閱 Data Factory 受控虛擬網路 。

使用 Azure Private Link

當您使用 Private Link 時,您可以透過私人端點連線到 Azure 中的平臺即服務 (PaaS) 部署。 如需支援 Private Link 的 PaaS 部署清單,請參閱 Data Factory 的 Private Link。

SHIR VM 連線和安全性

請參閱下列 SHIR VM 連線和安全性考慮。

內部部署資料存放區認證

您可以在 Data Factory 中儲存內部部署資料存放區認證,或在執行時間期間使用 Data Factory 從 金鑰保存庫 參考認證。 如果您在 Data Factory 中儲存認證,請一律在 SHIR 上加密認證。 如需詳細資訊,請參閱 內部部署資料存放區認證 。

根據您的網路設定設定 SHIR

針對混合式資料移動,下表根據來源和目的地位置的不同組合,摘要說明網路和 SHIR 組態建議。

| Source | 目的地 | 網路組態 | 整合執行階段設定 |

|---|---|---|---|

| 內部部署 | 在虛擬網路中部署的虛擬機器和雲端服務 | IPSec VPN (點對站或站對站) | 在虛擬網路中的 Azure 虛擬機器上安裝 SHIR |

| 內部部署 | 在虛擬網路中部署的虛擬機器和雲端服務 | Azure ExpressRoute (私人對等互連) | 在虛擬網路中的 Azure 虛擬機器上安裝 SHIR |

| 內部部署 | 具有公用端點的 Azure 服務 | ExpressRoute (Microsoft 對等互連) | 在內部部署或 Azure 虛擬機器上安裝 SHIR |

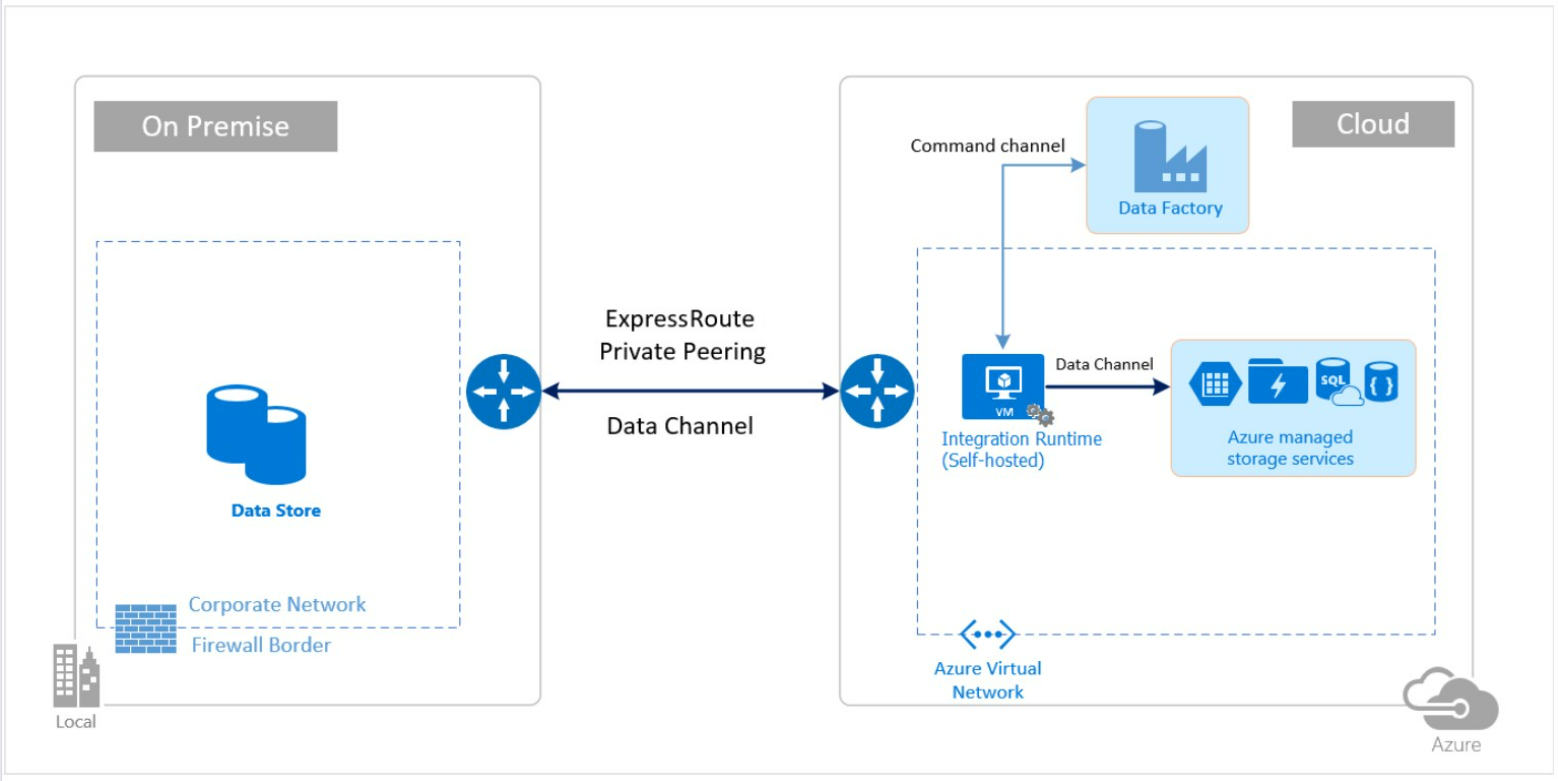

ExpressRoute 或 IPSec VPN

下列影像顯示如何使用 SHIR,使用 Azure 虛擬網絡和 ExpressRoute 或 IPSec VPN,在內部部署資料庫與 Azure 服務之間移動資料。

如需 IP 位址的防火牆設定和允許清單設定,請參閱 Data Factory 中資料移動的安全性考慮。

下圖顯示如何使用 ExpressRoute 私人對等互連來移動資料:

下圖顯示如何使用 IPSec VPN 來移動資料:

在防火牆中,確定允許並適當設定 SHIR 電腦的 IP 位址。 下列雲端資料存放區會要求您允許 SHIR 電腦的 IP 位址。 根據預設,有些資料存放區可能不需要 allowlist。

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

如需詳細資訊,請參閱 Data Factory 中資料移動的安全性考慮和 建立和設定 SHIR 。

Azure Databricks 安全性

請參閱下列 Azure Databricks 安全性考慮。

適用于 Azure Databricks 的 Azure 安全性基準

請考慮 Azure Databricks 的 Azure 安全性基準。 此安全性基準會將 Microsoft 雲端安全性基準 1.0 版的指引套用至 Azure Databricks。 Microsoft 雲端安全性基準測試提供如何在 Azure 上保護您的雲端解決方案的建議。

Azure Synapse Analytics 安全性

Azure Synapse Analytics 會實作多層式安全性架構,以端對端保護資料。 有五個圖層:

資料保護 會識別和分類敏感性資料,並加密待用和移動中的資料。 如需資料探索和分類、治理和加密建議,請參閱 資料保護 。

存取控制 決定使用者與資料互動的權利。 Azure Synapse Analytics 支援各種功能,以控制誰可以存取哪些資料。 如需詳細資訊,請參閱 存取控制 。

驗證 會證明使用者和應用程式的身分識別。 Azure SQL 稽核可以記錄驗證活動,而且 IT 系統管理員可以在嘗試從可疑位置登入時設定報告和警示。 如需詳細資訊,請參閱 驗證 。

網路安全性 會隔離具有私人端點和虛擬私人網路的網路流量。 有許多網路安全性選項可保護 Azure Synapse Analytics。 如需詳細資訊,請參閱 網路安全性 。

威脅偵測 可識別潛在的安全性威脅,例如不尋常的存取位置、SQL 插入式攻擊和驗證攻擊。 如需詳細資訊,請參閱 威脅偵測 。

資料呈現層

請考慮如何使用安全性功能來保護呈現層,包括 Power BI。 如需詳細資訊,請參閱 Power BI 安全性和 Power BI 實作規劃:安全性 。