Azure 虛擬機器 登陸區域加速器上 Oracle 的網路拓撲和連線能力

本文是以 Azure 登陸區域設計區域針對 網路拓撲和連線能力所定義的數個考慮和建議為基礎。 它提供在 Azure 虛擬機器 上執行之 Oracle 實例網路和連線的重要設計考慮和最佳做法。 因為 Oracle 支援任務關鍵性工作負載,因此您應該在設計中包含 Azure 登陸區域設計區域的指引。

排定 Oracle 工作負載的安全性優先順序

與大部分生產資料庫一樣,保護 Oracle 工作負載至關重要。 資料庫必須保持私人,而且沒有公用端點。 只有經授權的雲端服務,例如商務應用程式或 Web 前端服務,才能控制數據的存取權。 少數獲授權的個人可以使用受保護的服務來管理任何生產資料庫。 如需詳細資訊,請參閱 規劃 VM 遠端訪問。

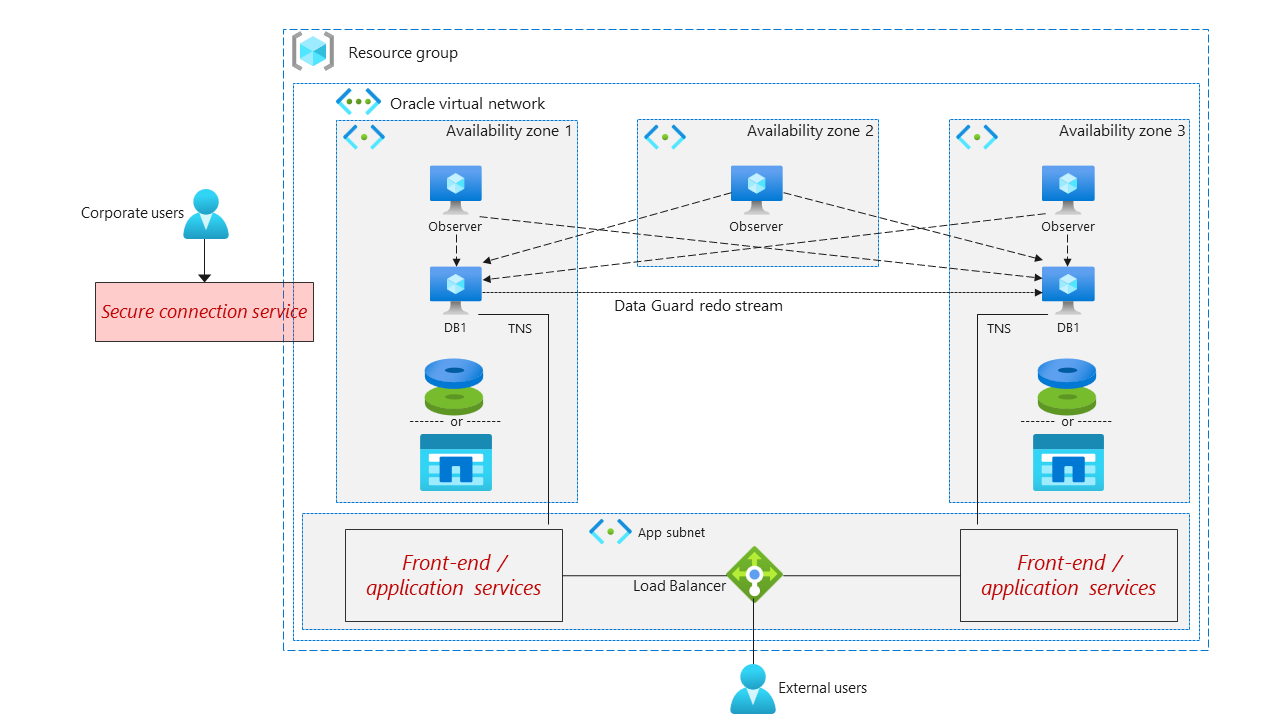

高階網路設計

下列架構圖顯示 Azure 登陸區域內 Oracle 實例的網路考慮。

確定所有解決方案服務都位於單一虛擬網路內。

使用 Azure 防火牆、Azure 應用程式閘道 或其他安全性機制,以確保只允許基本流量存取解決方案。

實作網路 DMZ 以取得更進階的網路安全性措施。 如需詳細資訊,請參閱 實作安全的混合式網路。

使用 Azure 監視器、Azure 網路安全組 (NSG) 或應用程式安全組來監視和篩選流量。

請確定直接支援 Oracle 資料庫的所有 VM 都位於專用子網中,並且會從因特網保持安全。

Oracle 資料庫子網應包含允許下列流量的 NSG:

如果 Oracle 資料庫服務只從安全來源在 Windows 上執行,則輸入埠 22 或 3389。 如需安全 VM 存取的詳細資訊,請參閱 規劃 VM 遠端訪問。

僅來自前端子網的輸入埠 1521。 前端子網應遵循 因特網面向工作負載的最佳做法。

當安全性需要混淆時變更埠。 請勿使用預設埠。

使用 Azure Bastion 安全地連線到 Oracle 子網中的 VM,將 Oracle 管理存取限制為最少數量的授權使用者。

如果您使用 Azure Bastion 來存取 Oracle 資料庫伺服器,請確定 AzureBastionSubnet 包含允許埠 443 上的輸入流量的 NSG。

設定 Oracle 應用程式伺服器和 Oracle 資料庫伺服器的鄰近放置群組,以將網路等待時間降到最低。

使用 加速網路 來部署所有服務。