針對防禦組織使用外部身分識別的集中式安全性作業

本文適用於具有集中式安全性作業小組的多租用戶防禦組織。 它說明如何使用單一身分識別和特殊許可權存取裝置來管理多個租使用者,並符合零信任需求。 使用此設定時,安全性操作員不需要多個用戶帳戶、認證和工作站來保護您的環境。 安裝程序支援次要租使用者中的零信任功能。

了解元件

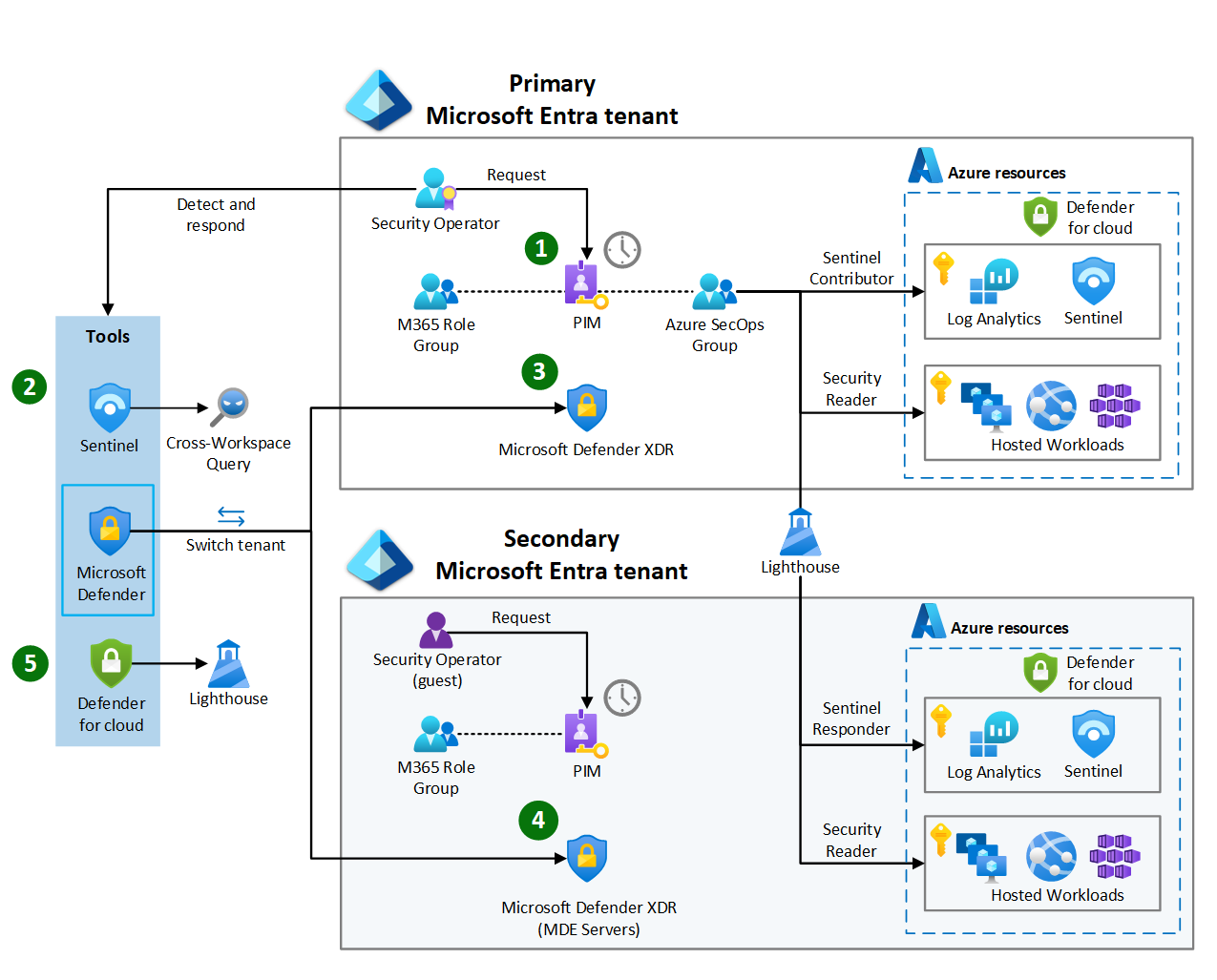

此案例結合了 Azure Lighthouse、Entra 外部標識碼、Entra Privileged Identity Management,以及 Microsoft Defender 全面偵測回應 中的多租使用者管理。

使用 Azure Lighthouse 來管理次要租使用者中的Microsoft Sentinel。 您必須使用 Azure Lighthouse 來管理附加至次要租使用者之訂用帳戶中的Microsoft Sentinel 工作區。 Azure Lighthouse 支援多租用戶管理,可實現可擴縮性、更高的自動化,以及跨資源的強化治理。

Azure Lighthouse 允許一個租使用者中的安全性主體(使用者、群組或服務主體)具有 Azure 角色來管理不同租使用者中的資源。 透過此設定,主要租使用者中的安全性操作員可以順暢地跨租使用者管理 Sentinel 和 適用於雲端的 Defender。

注意

Microsoft附加至次要租使用者之 Sentinel 工作區的許可權,可以指派給本機使用者給次要租使用者、來自主要租使用者的 B2B 來賓使用者,或使用 Azure Lighthouse 直接指派給主要租用戶使用者。 Azure Lighthouse 是 Sentinel 的建議選項,因為它可讓您跨租使用者界限擴充跨工作區活動。

使用 Entra 外部識別碼來管理次要租使用者中的 適用於端點的 Microsoft Defender。 您無法使用 Azure Lighthouse 在租用戶之間共用 適用於端點的 Microsoft Defender (MDE),因此您必須使用外部身分識別 (B2B 來賓)。 外部身分識別可讓主要租使用者中的安全性操作員管理次要租使用者中的 MDE,而不需使用不同的帳戶或認證登入。 安全性操作員必須指定他們所使用的租使用者。 他們應該在 Microsoft Defender 入口網站 URL 中包含租使用者識別碼,以指定租使用者。 您的操作員應該為每個需要管理的租使用者,將 Microsoft Defender 入口網站加入書籤。 若要完成設定,您必須在次要租用戶中設定 跨租使用者存取設定 。 將輸入信任設定設定設定為信任主要租使用者的多重要素驗證 (MFA) 和裝置合規性。 此設定可讓來賓使用者管理 MDE,而不會為次要租使用者的現有條件式存取原則建立例外狀況。

當您在連結至次要租使用者的訂用帳戶中啟用適用於伺服器的 Defender 時,MDE 擴充功能會自動部署並開始向 MDE 服務提供安全性訊號。 它會使用相同的次要租使用者。 MDE 許可權無法使用 Azure Lighthouse。 您必須將它們指派給本機 (次要) Microsoft Entra 識別碼中的使用者或群組。 您必須將安全性操作員上線為次要租使用者中的外部身分識別(B2B 來賓)。 然後,您可以使用 Microsoft Entra 安全組,將來賓新增至 MDE 角色。 使用此設定,主要租使用者安全性操作員可以在次要租使用者中受 MDE 保護的伺服器上採取回應動作。

使用 Privileged Identity Management。Microsoft Entra Privileged Identity Management (PIM) 會啟用 Azure 和 Microsoft Entra 角色的 Just-In-Time 角色提升。 群組 的 PIM 會將這項功能延伸至 Microsoft 365 個群組和 Microsoft Entra 安全組的群組成員資格。 設定群組的 PIM 之後,您必須建立 群組 PIM 的存取權檢閱,以檢閱具特殊許可權群組的作用中和合格成員資格。

重要

有兩種方式可以搭配 Azure Lighthouse 使用 Entra Privileged Identity Management。 您可以使用 PIM 將成員資格提升至 Entra 安全組,並在 Azure Lighthouse 中設定永久授權,如上一節所述。 另一個選項是使用合格的授權來設定 Azure Lighthouse。 如需詳細資訊,請參閱 將客戶上線至 Azure Lighthouse。

設定集中式安全性作業

若要設定多租用戶環境的集中式安全性作業,您必須設定 Azure Lighthouse、Entra 外部標識符和 Entra Privileged Identity Management。 主要租使用者中的安全性操作員可以使用單一身分識別保護多個租使用者。 他們登入一次、使用 PIM 提高其存取權、監視租用戶和服務之間的資源,以及回應跨租用戶的威脅(請參閱圖 1)。

1.部署 Sentinel 並啟用 適用於雲端的 Defender。 在與每個租用戶相關聯的訂用帳戶中建立Microsoft Sentinel 工作區 。 設定相關的 資料連接器 並 啟用分析規則。 在所有 Azure 環境中啟用 適用於雲端的 Defender 已裝載工作負載的增強式工作負載保護,包括適用於伺服器的 Defender,以及將 適用於雲端的 Defender 連線至 Microsoft Sentinel。

2.設定適用於 Azure 安全性作業的 PIM。 建立可指派角色的群組(圖 1 中的 Azure SecOps),並將群組永久指派給安全性操作員所需的 Azure 角色。 此範例使用 Microsoft Sentinel 參與者 和安全性 讀取器,但您也可以考慮 邏輯應用程式參與者 及其 所需的其他角色 。 設定 群組 的 PIM,將安全性操作員指派為符合 Azure SecOps 群組資格。 此方法可讓安全性操作員針對一個 PIM 要求中所需的所有角色提高存取權。 視需要設定讀取許可權的永久角色指派。

3.設定 PIM 以進行 Microsoft Defender 全面偵測回應 安全性作業。 在圖 1 中建立可指派角色的群組(Microsoft 365 角色群組),以指派 Microsoft Defender 全面偵測回應 許可權。 接下來,為 Microsoft 365 角色群組建立 PIM 角色 ,並指派安全性操作員的資格。 如果您不想管理多個角色,您可以使用您在步驟 1 中設定的相同群組 (Azure SecOps) 來指派 Microsoft Defender 全面偵測回應 許可權和 Azure 角色。

4.設定 Azure Lighthouse。 使用 Azure Lighthouse 為次要租使用者 Azure 資源訂用帳戶指派 Azure 角色。 使用 Azure SecOps 群組的物件識別碼,以及主要租使用者的租用戶標識碼。 圖 1 中的範例使用Microsoft Sentinel 回應程式和安全性讀取者角色。 使用 Azure Lighthouse 設定永久角色指派,以視需要提供永久讀取存取權。

5.在次要租用戶中設定外部使用者存取權。 使用權利管理來設定 使用者起始的案例 ,或使用 來賓邀請 ,將主要租使用者安全性操作員作為次要租使用者中的外部身分識別。 在 次要租用戶中設定跨租使用者存取設定 ,會設定為信任來自主要租使用者的 MFA 和裝置合規性宣告。 在圖 1 中建立可指派角色的群組(Microsoft 365 角色群組)、指派 適用於端點的 Microsoft Defender 許可權,並依照步驟 2 的相同程式設定 PIM 角色。

管理集中式安全性作業

安全性操作員需要帳戶和合格的存取權來保護環境並回應威脅。 安全性操作員應該知道他們有資格擔任哪些角色,以及如何使用 Microsoft Entra PIM 提高其許可權。 對於 適用於端點的 Microsoft Defender (MDE),他們必須知道如何在租用戶之間切換,以使用 MDE 搜捕和響應威脅。

安全性操作員使用多租使用者安全性作業設定(請參閱圖 1)來保護多個租使用者。 他們可以監視、調查及回應跨 Microsoft 365 和 Azure Microsoft Entra 租使用者的威脅(請參閱圖 2)。

1.要求 Sentinel 和 Defender 進行雲端存取。 安全性操作員必須登入 Azure 入口網站,才能使用 PIM 要求並啟用 Azure SecOps 角色。 一旦其角色處於作用中狀態,他們就可以存取 Sentinel 和 適用於雲端的 Defender Microsoft。

2.跨工作區和租使用者使用 Sentinel。 當其 Azure SecOps 角色作用中時,安全性操作員可以流覽至 Microsoft Sentinel,並跨租使用者執行作業。 您可以為主要租使用者和次要租使用者中的 Sentinel 實例設定 Microsoft Defender 全面偵測回應 和 適用於雲端的 Defender 數據連接器。 當您為 Azure SecOps 角色設定 Azure Lighthouse 時,安全性操作員可以看到所有 Sentinel 警示、跨工作區查詢,以及管理所有租使用者的事件和調查。

3.使用主要租使用者中的 Microsoft Defender 入口網站來回應工作站威脅。 當安全性操作員需要存取 Microsoft Defender 全面偵測回應 時,他們會使用 Microsoft Entra PIM 來啟用其Microsoft 365 角色。 此群組成員資格會指派回應 Intune 所管理工作站裝置上的安全性威脅並上線至主要租使用者中的 MDE 所需的許可權。 安全性操作員會使用 Microsoft Defender 入口網站採取 回應動作 ,並隔離工作站。

4.使用次要租使用者中的 Microsoft Defender 入口網站來回應伺服器威脅。 當安全性操作員需要回應次要租使用者訂用帳戶中伺服器 MDE 偵測到的威脅時,他們需要針對次要租使用者使用 Microsoft Defender。 Microsoft Defender 全面偵測回應 中的多租使用者管理可簡化此程式,並可在所有租用戶之間呈現 Microsoft Defender 全面偵測回應的合併檢視。 操作員必須在次要租使用者中提升其 MDE 存取權,才能起始回應動作。 安全性操作員必須登入 Azure 或 Entra 入口網站,並 切換至次要租用戶目錄。 接下來,安全性操作員必須使用 PIM 來啟動Microsoft 365 角色群組。 角色作用中之後,操作員就可以流覽至 Microsoft Defender 入口網站。 在此,安全性操作員可以 起始實時回應 ,以從伺服器收集記錄,或執行其他 MDE 回應動作。

5. 使用 Lighthouse 來管理租使用者之間的 適用於雲端的 Defender。 安全性操作員應該檢查 適用於雲端的 Defender 建議。 操作員必須使用 Azure 入口網站,將目錄切換回主要租使用者。 Azure Lighthouse 可讓安全性操作員從主要租用戶尋找次要租使用者 Azure 資源。 適用於雲端的 Defender 可能會顯示數個建議。 這些建議可能啟用 Just-In-Time 虛擬機存取,以及可透過因特網存取的管理埠。 在此案例中,安全性操作員沒有 Azure 角色可實作 適用於雲端的 Defender 建議。 安全性操作員必須連絡次要租用戶基礎結構管理小組,以補救弱點。 安全性操作員也必須指派 Azure 原則,以防止部署具有公開管理埠的虛擬機。

其他安全性作業模式

本文所呈現的管理模式是使用外部身分識別與 Azure Lighthouse 組合的許多模式之一。 您的組織可能會決定實作不同的模式,以更符合安全性操作員的需求。