本文針對資料管理登入區域和資料登入區域的網路連線進行設計考慮及指導方針。 此基於 Azure 登陸區域設計區域的網路拓撲和連線 文章中的資訊。

由於數據管理和數據登陸區域很重要,因此您也應該在設計中包含 Azure 登陸區域設計區域的指引。

本節概述網路模式的高階概觀,並提供進一步的連結,以在單一和多個 Azure 區域中部署。

雲端規模分析承諾能夠輕鬆地跨多個數據域和數據登陸區域共用和存取數據集,而不需要重大頻寬或延遲限制,而且不需要建立相同數據集的多個複本。 為了履行這一承諾,必須考慮、評估及測試不同的網路設計,以確保這些設計與公司現有的中樞和輪輻和 vWAN 部署相容。

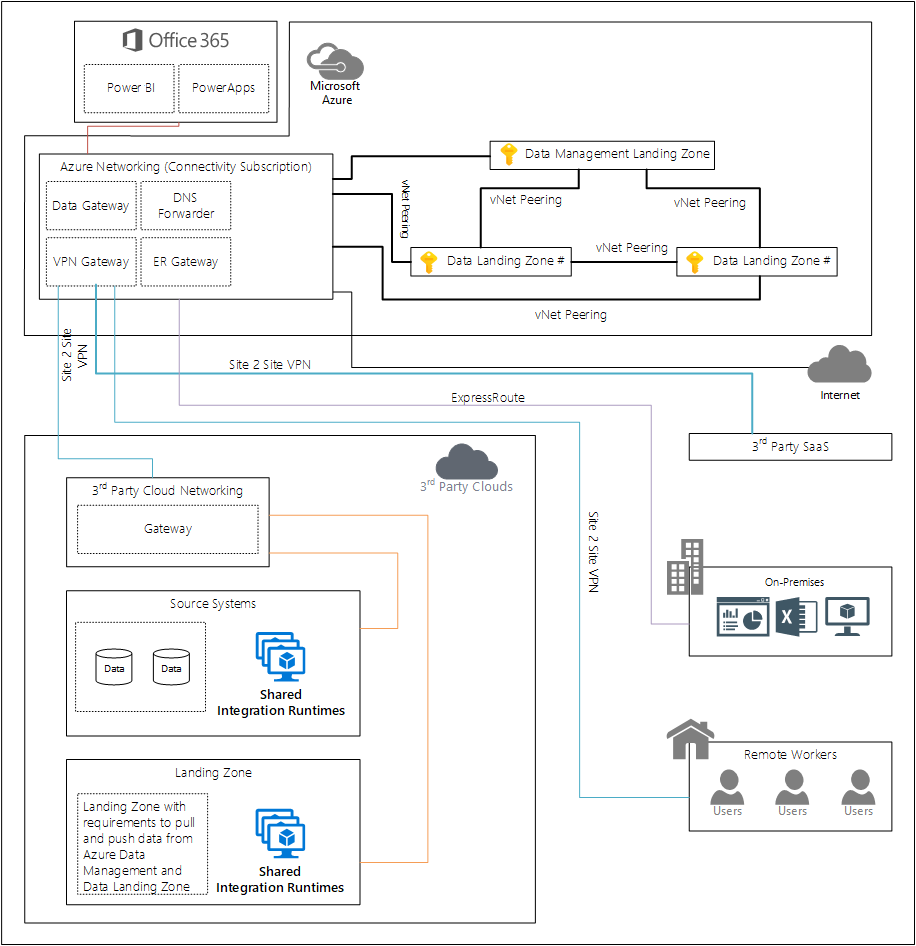

圖 1:雲端規模分析的網路概觀。

重要

本文和網路一節中的其他文章概述共享數據的跨業務單位。 不過,這可能不是您的初始策略,而且您需要先從基底層級開始。

設計網路架構,以便您能夠最終在資料落地區域之間實作我們建議的設定。 請確定您有數據管理登陸區域直接連線到登陸區域以進行治理。

數據管理登陸區域網路

您可以透過虛擬網路對等將虛擬網路彼此連線。 這些虛擬網路可以位於相同或不同的區域,也稱為全域虛擬網路對等互連。 將虛擬網路互相連接後,兩個虛擬網路中的資源可以互相通訊。 此通訊的延遲和頻寬與資源位於相同的虛擬網路中相同。

數據管理登陸區域會使用虛擬網路對等互連連線到 Azure 網路管理訂用帳戶。 然後,虛擬網路對等互連會透過 ExpressRoute 線路和第三方雲端連接至內部部署資源。

支援 Azure Private Link 的數據管理登陸區域服務會插入數據管理登陸區域虛擬網路。

資料管理著陸區至資料著陸區

針對每個新的數據登陸區域,您應該建立虛擬網路對等互連,從數據管理登陸區域到數據登陸區域。

重要

資料管理登錄區域透過虛擬網路對等互連連接到資料登錄區域。

數據登陸區域到數據登陸區域

有選項說明如何進行此連線,視您是否有單一或多個區域部署而定,建議您考慮下列指導方針:

數據管理登陸區域至第三方雲端

若要設定數據管理登陸區域與第三方雲端之間的連線,請使用 站對站 VPN 網關聯機。 此 VPN 可將內部部署或第三方雲端登陸區域連線至 Azure 虛擬網路。 此連線是透過 IPsec 或因特網金鑰交換 v1 或 v2 (IKEv1 或 IKEv2) VPN 通道建立。

站對站 VPN 可為使用 Azure 的混合式雲端設定中的工作負載提供更好的持續性。

重要

若要連線到第三方雲端,建議您在 Azure 連線訂用帳戶和第三方雲端連線訂用帳戶之間實作站對站 VPN。

私人端點

雲端規模分析在可用時會使用 Private Link,提供共享平臺即服務 (PaaS)功能。 Private Link 適用於數個服務,並已公開預覽更多服務。 Private Link 可解決與服務端點相關的數據外洩考慮。

如需目前支援的產品清單,請參閱 Private Link 資源。

如果您打算實作跨租使用者私人端點,建議您檢閱 限制 Azure中的跨租使用者私人端點連線。

謹慎

根據設計,雲端規模分析網路會使用可連線到 PaaS 服務的私人端點。

實作私人端點的 Azure DNS 解析程式

透過中央 Azure 私人 DNS 區域處理私人端點的 DNS 解析。 您可以使用 Azure 原則自動建立私人端點所需的 DNS 記錄,以便使用完整網域名稱(FQDN)進行存取。 DNS 記錄的生命週期遵循私人端點的生命週期。 刪除私人端點時,系統會自動移除它。