從 Azure VMware 解決方案啟用連線能力

介紹

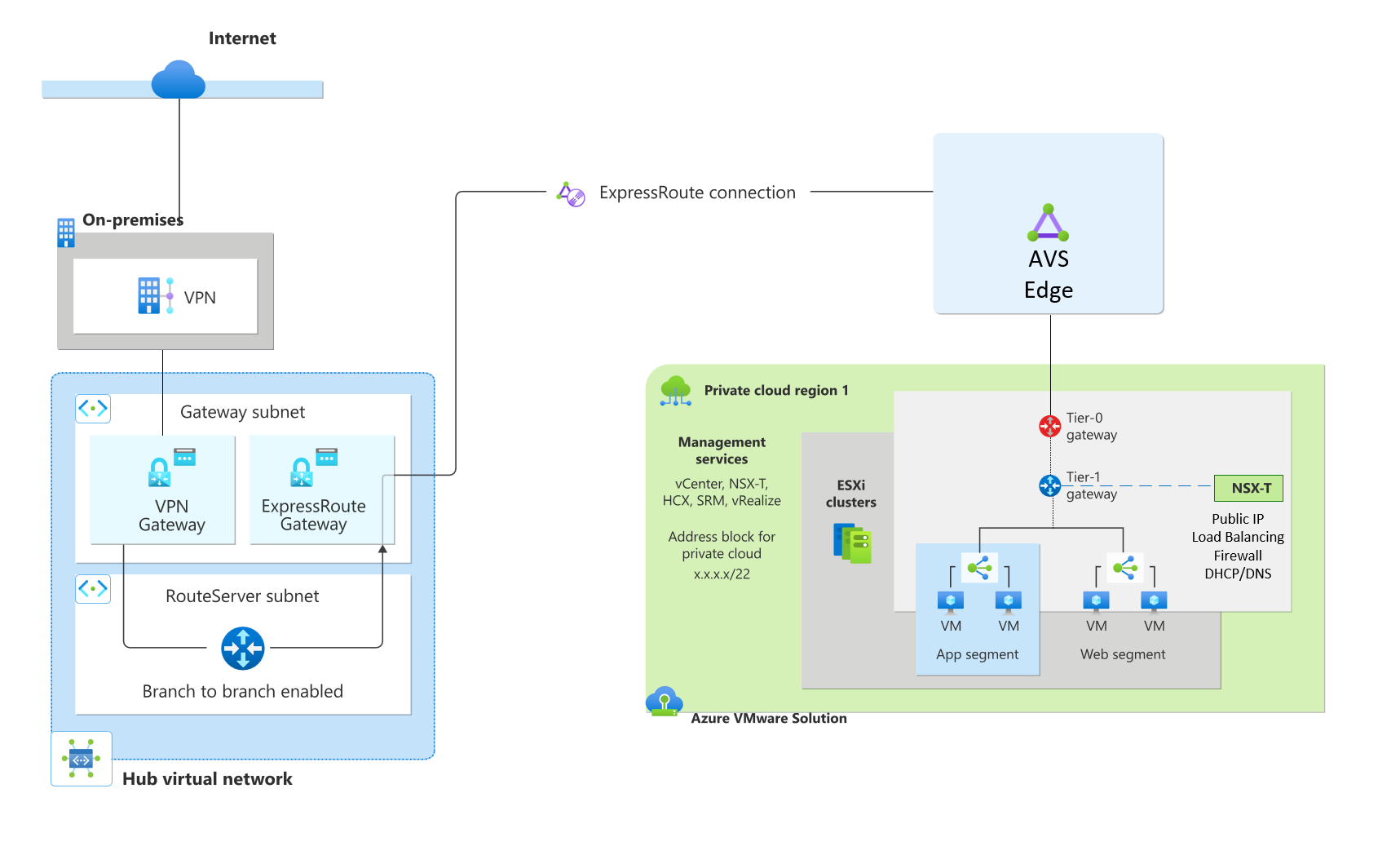

在此設計模式中,流量擁有一條專用路徑,經由 Microsoft 骨幹網絡,從內部部署數據中心連接到 Azure VMware 解決方案(AVS)私人雲端。 此聯機會透過 Expressroute Global Reach 進行,這是一種機制,可在客戶之間提供直接路徑,然後連線到 AVS 專用的 Expressroute 線路。 私人雲端也設有從 NSX Edge 到互聯網的獨立隔離出口,確保此流量不會經過 ExpressRoute 傳輸。

重要

如果您目前位於不支援 Global Reach 的區域,則可以在 Azure 中部署 Expressroute 閘道,從內部部署傳輸至 AVS 私人雲端。 若要提供端對端的可轉移性,需要中樞虛擬網路 (VNET) 中的虛擬設備。 請參閱 流量檢查 & 預設路由公告一節。

客戶資料

此架構很適合:

- 低延遲,透過 Azure VMware 解決方案中的軟體定義的資料中心(SDDC)原生方式進行輸出到網際網路。

- 透過 Expressroute 或 VPN 直接將來自內部部署的流量導向至 Azure。

- SDDC 中工作負載的輸入 L4/L7 服務,例如 HTTPS

此設計涵蓋的流經 AVS NSX 路由器的流量包括:

- Azure VMware 解決方案至 Azure 原生虛擬網路

- Azure VMware 解決方案連接到互聯網

- Azure VMware 解決方案對內部部署數據中心的應用

架構元件

使用下列項目實作此案例:

- NSX 進階負載平衡器

- 透過 Azure VMware 解決方案進行來源和目的地位址轉譯(SNAT/DNAT)的網際網路突破公用 IP

注意

雖然 NSX 進階負載平衡器 (Avi) 會直接在 NSX 內提供輸入功能,但您也可以在 Azure 中使用 WAF 或應用程式閘道 v2 來提供此功能。

關鍵決策

本文件假設並建議使用來自內部部署或 AVS 的預設路由廣告。 如果您需要預設路由源自 Azure,請參閱 流量檢查 & 預設路由公告一節。

考慮事項

- 在 Azure 入口網站中啟用公用 IP 連接至 NSX Edge。 這可讓您對 Azure VMware 解決方案進行低延遲直接連線,以及調整輸出連線數目的能力。

- 應用 NSX 防火牆的規則創建。

- 使用 NSX 進階負載平衡器,將流量平均分散到工作負載。

- 啟用 防洪(分散式和閘道)。

使用 NSX-T 或 NVA 離開 AVS

| 交通檢查涵蓋範圍 | 建議的解決方案設計 | 考量因素 | 因特網出口 |

|---|---|---|---|

| - 因特網入口 - 因特網輸出 - 流向內部部署資料中心的流量 - 流量至 Azure 虛擬網路 - Azure VMware 解決方案內的流量 |

在 Azure VMware 解決方案中使用 NSX-T 或第三方 NVA 防火牆。

針對 HTTP 使用 NSX-T 進階 Load Balancer,或針對非 HTTP/S 流量使用 NSX-T 防火牆。 用於 Azure VMware 解決方案的因特網突破 (Public IP),以及 SNAT 和 DNAT。 |

選擇此選項,便可從 Azure VMware 解決方案的私人雲端宣告 0.0.0.0/0 路由。

在 Azure 入口網站中啟用公用 IP 至 NSX Edge。 此選項可提供低延遲的與 Azure 連線,並具備調整出站連線數量的能力。 |

Azure VMware 解決方案 |

從內部部署從 Azure VMware 解決方案輸出至 0.0.0.0/0 公告

| 交通檢查涵蓋範圍 | 建議的解決方案設計 | 考量事項 | 網路出口 |

|---|---|---|---|

| - 網際網路入口 - 因特網輸出 - 至內部部署數據中心 |

使用內部部署虛擬設備 針對 HTTP/S 流量,請在 Azure 中使用 NSX 進階負載平衡器或應用程式閘道。 針對非 HTTP/S 流量,請使用 NSX 分散式防火牆。 在 Azure VMware 解決方案中啟用公用 IP。 |

選擇此選項,即可從內部部署數據中心公告 0.0.0.0/0 路由。 |

內部部署 |

重要

某些傳統 VMware 裝置會使用服務插入,將設備放在第 0 層路由器上。 第 0 層路由器會由Microsoft布建和管理,而且不會由終端用戶取用。 所有網路設備和負載平衡器都必須放在第 1 層。 下一節討論 AVS 中某一方設備的預設路由傳播。

AVS 中的第三方 NVA 整合

與第三方設備的整合需要謹慎規劃。 在此設計中,第三方 NVA(s) 位於一或多個 T-1 邊緣路由器後面。

用戶有責任攜帶授權,並實作裝置原生的任何高可用性功能。

請注意選擇此實作時的限制。 例如,虛擬機上最多有八張虛擬網路適配器 (NIC) 的限制。 如需如何在 AVS 中放置 NVA 的詳細資訊,請參閱:NSX-T 防火牆模式

注意

使用第三方 NVA 時,Microsoft 不支援行動網路最佳化功能。

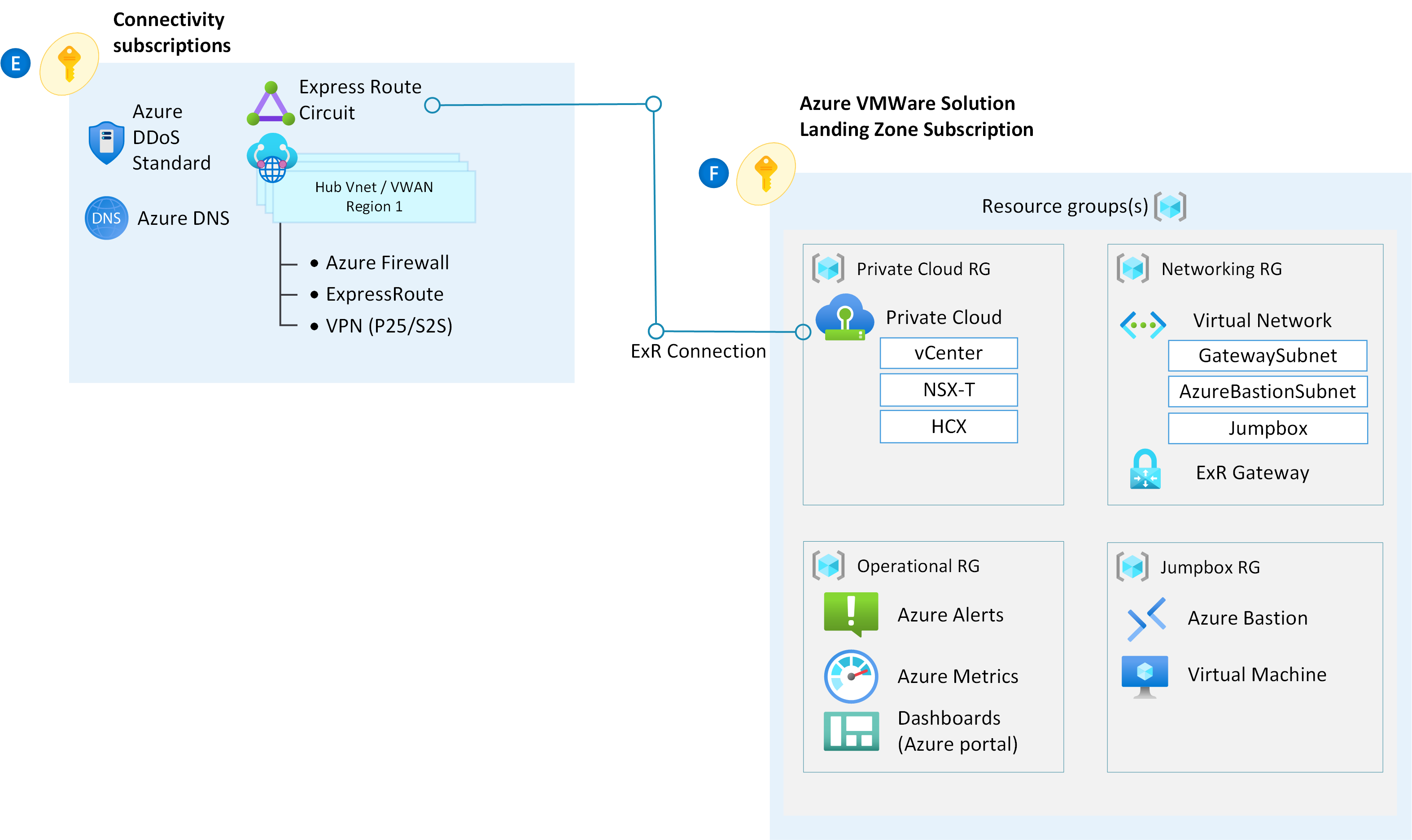

登陸區域考慮

本節參考將 AVS 與您的 Azure 登陸區域整合的最佳做法。

Azure 路由伺服器

Azure 路由伺服器 (ARS) 可用來動態傳播來自 AVS 的學習路由,並提供 VPN 閘道的分支對分支連線。 與 ARS 所在的虛擬網路對等的其他虛擬網路也會動態獲取路由,使您能夠從 AVS 學習到 Azure 中樞與輻射環境的路由。 Azure Route Server 的使用案例包括:

動態路由傳播:

- 透過 BGP(邊界閘道協議)學習從 AVS 到當地 VNET 的特定路由。 然後,對等互連的 VNET 就可以學習路由。

- 第三方 NVA 集成

- 將 ARS 與 NVA 互連,以便您不需要針對每個 AVS 區段的 UDR 來過濾流量。

- 從對等連接的虛擬網路返回的流量需要使用者定義的路由(UDR)以回到防火牆的本地介面

- 從 Expressroute 到 VPN 閘道的傳輸機制

- VPN 閘道的類型必須是站對站,並在 Active-Active 中設定

若要使用 Azure Route Server,您必須:

啟用分支至分支

針對 > 1000 個路由使用路由摘要,或使用 Azure 路由伺服器常見問題中的

NO_ADVERTISE BGP communities旗標使用特定非 Azure 的 ASN 進行對等 NVA。 例如,由於 ARS 使用 65515,VNET 中沒有其他設備可以使用該 ASN(自發系統號碼)。

不支援 IPV6

與 Azure NetApp Files 整合

Azure NetApp Files (ANF) 會透過 NFS 通訊協定為您提供網路連接資料存放區。 ANF 位於 Azure VNET 中,並連線到 AVS 中的工作負載。 藉由使用 Azure NetApp Files 所支援的 NFS 資料存放區,您可以擴充記憶體,而不是調整叢集。

- 使用標準網路功能選項建立 Azure NetApp Files 磁碟區,以透過 ExpressRoute FastPath 從 AVS 私人雲端實現最佳化的連線

- 在委派的子網中部署ANF

- 中樞 & 分支部署支援最多 10 Gbps 的 ER GW SKU。

- 要繞過閘道端口的速度限制,需要使用 Ultra & ErGw3AZ SKU。

- 讀取流量輸入和寫入流量是透過 Expressroute 的輸出。 透過 Expressroute 線路的輸出流量會略過閘道,並直接移至邊緣路由器

- 輸入/輸出費用不收取於 AVS,但如果數據傳輸過對等互連的 VNET,則會收取輸出費用。

- 針對 Azure Netapp Files 使用專用的 ExpressRoute 閘道,請勿使用共用/集中式 ExpressRoute 閘道。

- 請勿將防火牆或 NVA 放在 Azure NetApp Files 與 Azure VMware 解決方案之間的數據路徑中。

- 目前僅支援 NFS v3。

如果您看到非預期的延遲,請確定您的 AVS 私人雲端和 ANF 部署已固定到相同的 AZ(Azure 可用性區域)。 如需高可用性,請在個別的 AZ 中建立 ANF 磁碟區,並啟用 Cross Zone Replication

重要

Microsoft不支援安全 Azure VWAN 中樞的 Fastpath,其中最大埠速度為 20 Gbps。 如果需要較大的輸送量,請考慮使用中樞 & 輪輻 VNET。 請參閱這裡 ,瞭解如何將 Azure Netapp Files 數據存放區連結至 Azure VMware 解決方案主機

來自內部部署的 VPN 連線能力

雖然建議使用 Expressroute 線路,但您也可以使用 Azure 中的傳輸中樞 VNET,從內部部署使用 IPSEC 連線到 AVS。 此案例需要 VPN 閘道和 Azure 路由伺服器。 如先前所述,Azure 路由伺服器能夠在 VPN 閘道與 AVS ExpressRoute 閘道之間實現路由傳遞。

交通檢查

如先前所見,預設路由公告是從 AVS 進行,而公用 IP 會向下移至 NSX Edge 選項,但也可以繼續從內部部署公告預設路由。 從內部部署到 AVS 的端對端流量篩選,可以透過在任一端點放置防火牆來實現。

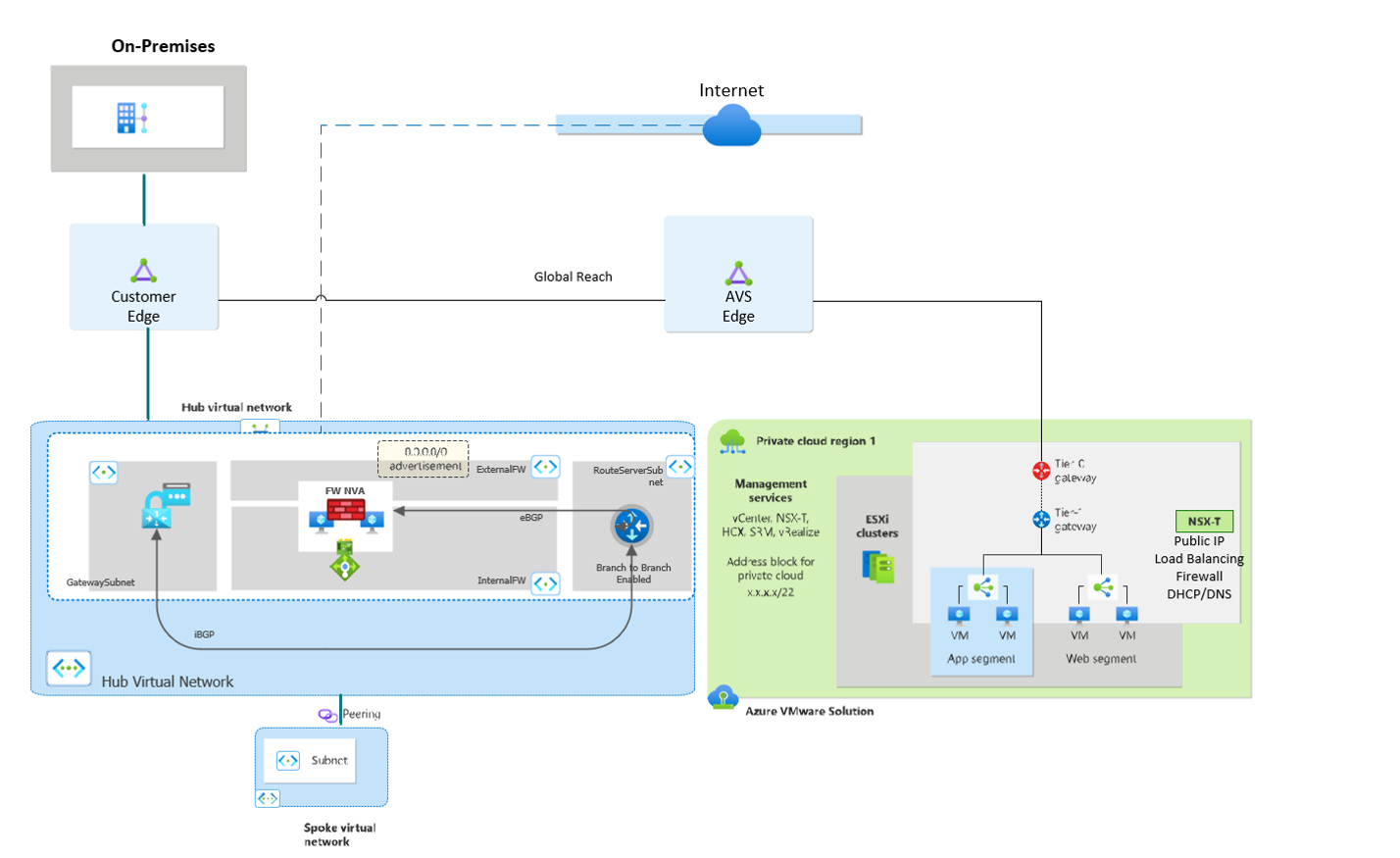

在 Azure 中,使用第三方網路虛擬設備進行流量檢查的 Azure VMware 解決方案

在中樞 VNET 或使用 Azure vWAN 時,可以使用來自 Azure 的預設路由公告搭配第三方 NVA。 在中樞和輪輻部署中,無法使用 Azure 防火牆,因為它不支援 BGP,但您可以使用第三方支援 BGP 的裝置。 此案例適用於檢查來自下列專案的流量:

- 將內部部署遷移至 Azure

- Azure 連接至網際網路

- AVS 到因特網

- AVS 至 Azure

中樞 VNet 中的第三方 NVA 會檢查 AVS 與因特網之間的流量,以及 AVS 與 Azure VNet 之間的流量

| 交通檢查需求 | 建議的解決方案設計 | 考慮事項 | 網際網路出口 |

|---|---|---|---|

| - 因特網入口 - 因特網輸出 - 至內部部署資料中心 - 至 Azure 虛擬網路 |

在中樞虛擬網路中搭配 Azure 路由伺服器使用第三方防火牆解決方案。

針對 HTTP/S 流量,請使用 Azure 應用程式閘道。 針對非 HTTP/S 流量,請在 Azure 上使用第三方防火牆 NVA。 使用內部部署第三方防火牆 NVA。 使用 Azure Route Server 在中樞虛擬網路中部署第三方防火牆解決方案。 |

選擇此選項,即可將 0.0.0.0/0 路由從 Azure 中樞虛擬網路中的 NVA 公告至 Azure VMware 解決方案。 |

天藍色 |

其他資訊

- 使用 Bastion + Jumpbox VM 存取 vCenter - 如果從內部部署存取 vCenter,請務必有從內部部署網路到 /22 AVS 管理網路的路由。 輸入

Test-NetConnection x.x.x.2 -port 443來驗證 CLI 中的路由 - DNS 考慮 - 如果使用私人端點,請遵循此處詳述的指引:Azure 私人端點 DNS 設定 |Microsoft Learn

後續步驟

- 如需如何從內部部署 VPN 傳輸至 Azure VMware 解決方案的詳細資訊,請參閱下列 VPN 到 ExR 傳輸方式一文:

- 如需中樞和輪輻網路中 Azure VMware 解決方案的詳細資訊,請參閱 在中樞和輪輻架構中整合 Azure VMware 解決方案。

- 如需 VMware NSX-T 資料中心網路區段的詳細資訊,請參閱 使用 Azure VMware 解決方案設定 NSX-T 數據中心網路元件。

- 如需 Azure 路由器伺服器的詳細資訊,請參閱產品概觀 什麼是 Azure 路由伺服器?

接下來,觀察建立 Azure VMware 解決方案連線的其他設計模式