教學課程:使用 Microsoft Sentinel 設定 Azure Active Directory B2C 資料的安全性分析

透過將記錄和稽核資訊路由傳送至 Microsoft Sentinel,提升 Azure Active Directory B2C (Azure AD B2C) 環境的安全性。 Microsoft Sentinel 是可調整的雲端原生安全性資訊與事件管理 (SIEM) 和安全性協調流程自動化回應 (SOAR) 解決方案。 解決方案可以為 Azure AD B2C 提供警示偵測、威脅可見度、主動式搜尋和威脅回應。

深入了解:

透過使用 Microsoft Sentinel 搭配 Azure AD B2C,您可以:

- 運用分析和威脅情報功能,偵測先前未偵測到的威脅並減少誤判

- 使用人工智慧調查威脅 (AI)

- 大規模搜捕可疑活動,從 Microsoft 多年來的網路安全性工作經驗中獲益

- 使用一般工作的協調流程和自動化快速回應事件

- 符合組織的安全性和合規性需求

在本教學課程中,您將了解如何:

- 將 Azure AD B2C 記錄傳送至 Log Analytics 工作區

- 在 Log Analytics 工作區中啟用 Microsoft Sentinel

- 在 Microsoft Sentinel 中建立會觸發事件的範例規則

- 設定自動化回應

設定 Azure AD B2C 搭配 Azure 監視器 Log Analytics 使用

若要定義傳送資源記錄和計量的位置,

- 在 Azure AD B2C 租用戶的 Microsoft Entra ID 中啟用 [診斷設定]。

- 設定 Azure AD B2C 將記錄傳送至 Azure 監視器。

如需深入了解,請參閱使用 Azure 監視器監視 Azure AD B2C。

部署 Microsoft Sentinel 執行個體

設定 Azure AD B2C 執行個體將記錄傳送至 Azure 監視器之後,請啟用 Microsoft Sentinel 的執行個體。

重要

若要啟用 Microsoft Sentinel,請取得 Microsoft Sentinel 工作區所在訂用帳戶的參與者權限。 若要使用 Microsoft Sentinel,請使用工作區所屬資源群組的參與者或讀者權限。

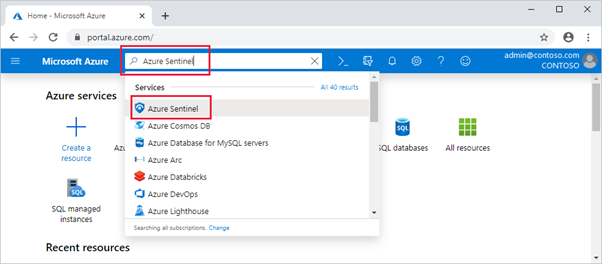

登入 Azure 入口網站。

選取 Log Analytics 工作區所在位置的訂用帳戶。

搜尋並選取 [Microsoft Sentinel]。

選取 [新增]。

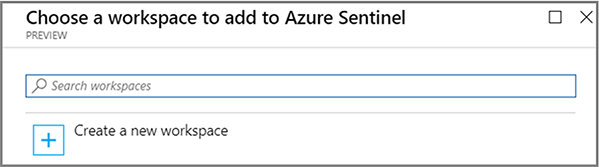

在 [搜尋工作區] 欄位中,選取新的工作區。

選取 [新增 Microsoft Sentinel]。

注意

您可以在多個工作區上執行 Microsoft Sentinel,不過資料會隔離在單一工作區中。

請參閱快速入門:在 Microsoft Sentinel 上架

建立 Microsoft Sentinel 規則

您啟用 Microsoft Sentinel 後,在 Azure AD B2C 租用戶有可疑的情況時會收到通知。

您可以建立自訂分析規則,探索環境中的威脅和異常行為。 這些規則搜尋特定事件或事件集,在符合事件閾值或條件時發出警示通知您。 然後產生事件以進行調查。

注意

Microsoft Sentinel 有範本可建立威脅偵測規則,搜尋您的資料是否有可疑活動。 在本教學課程中,您會建立規則。

強制存取失敗的通知規則

請使用下列步驟接收兩次以上嘗試強制存取您環境而失敗的通知。 以暴力密碼破解攻擊為範例。

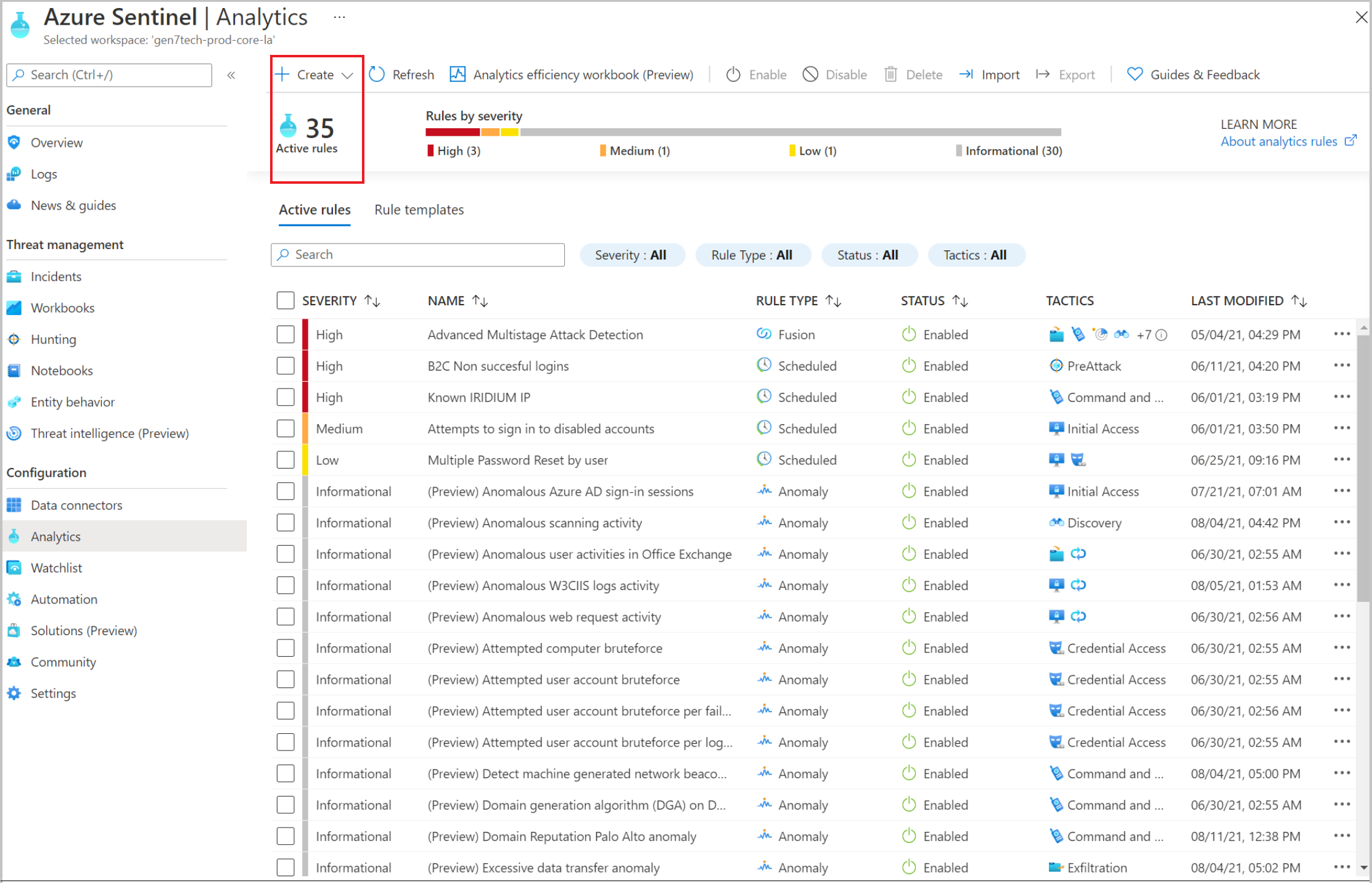

在 Microsoft Sentinel 中,選取左側功能表的 [分析]。

選取頂端列的 [+ 建立] > [排程的查詢規則]。

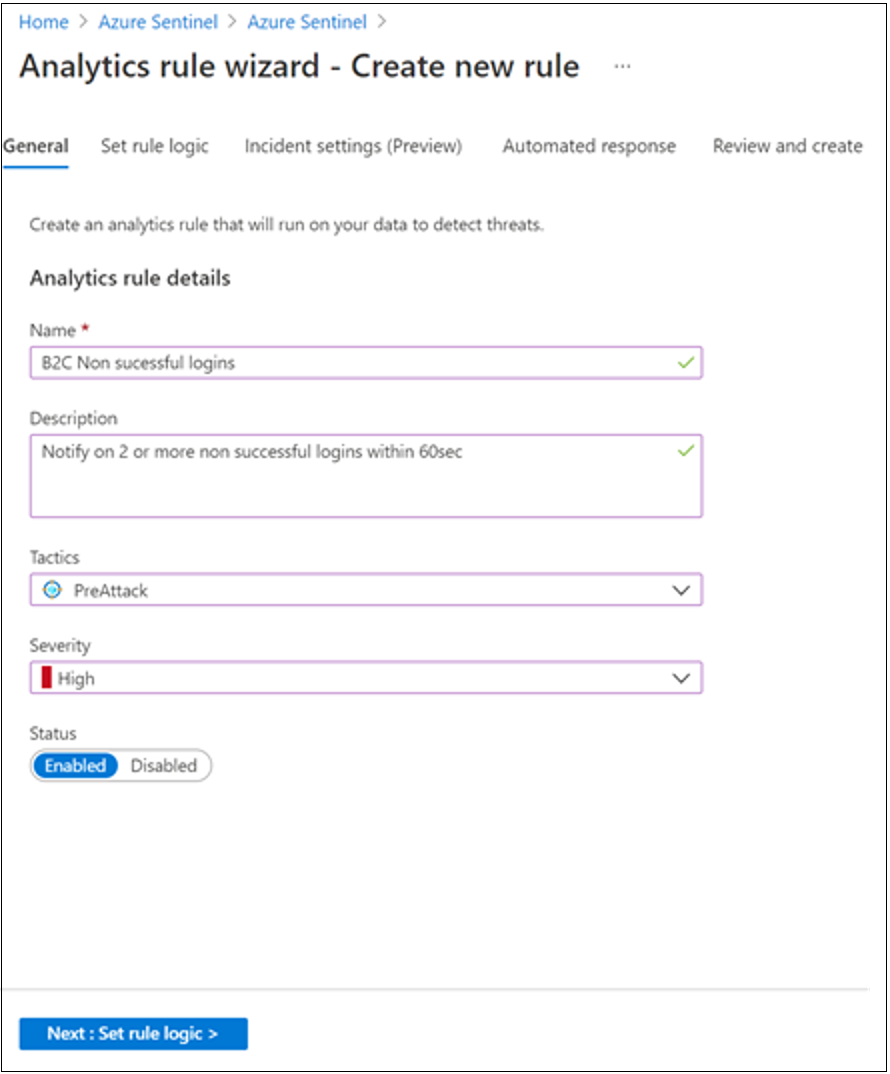

在 [分析規則精靈] 中,移至 [一般]。

在 [名稱] 中,輸入登入失敗的名稱。

在 [描述] 中,指定規則在兩次以上登入失敗時,在 60 秒內發出通知。

在 [策略] 中選取類別。 例如,選取 [預先攻擊]。

在 [嚴重性] 中選取嚴重性層級。

[狀態] 預設為 [啟用]。 若要變更規則,請移至 [作用中規則] 索引標籤。

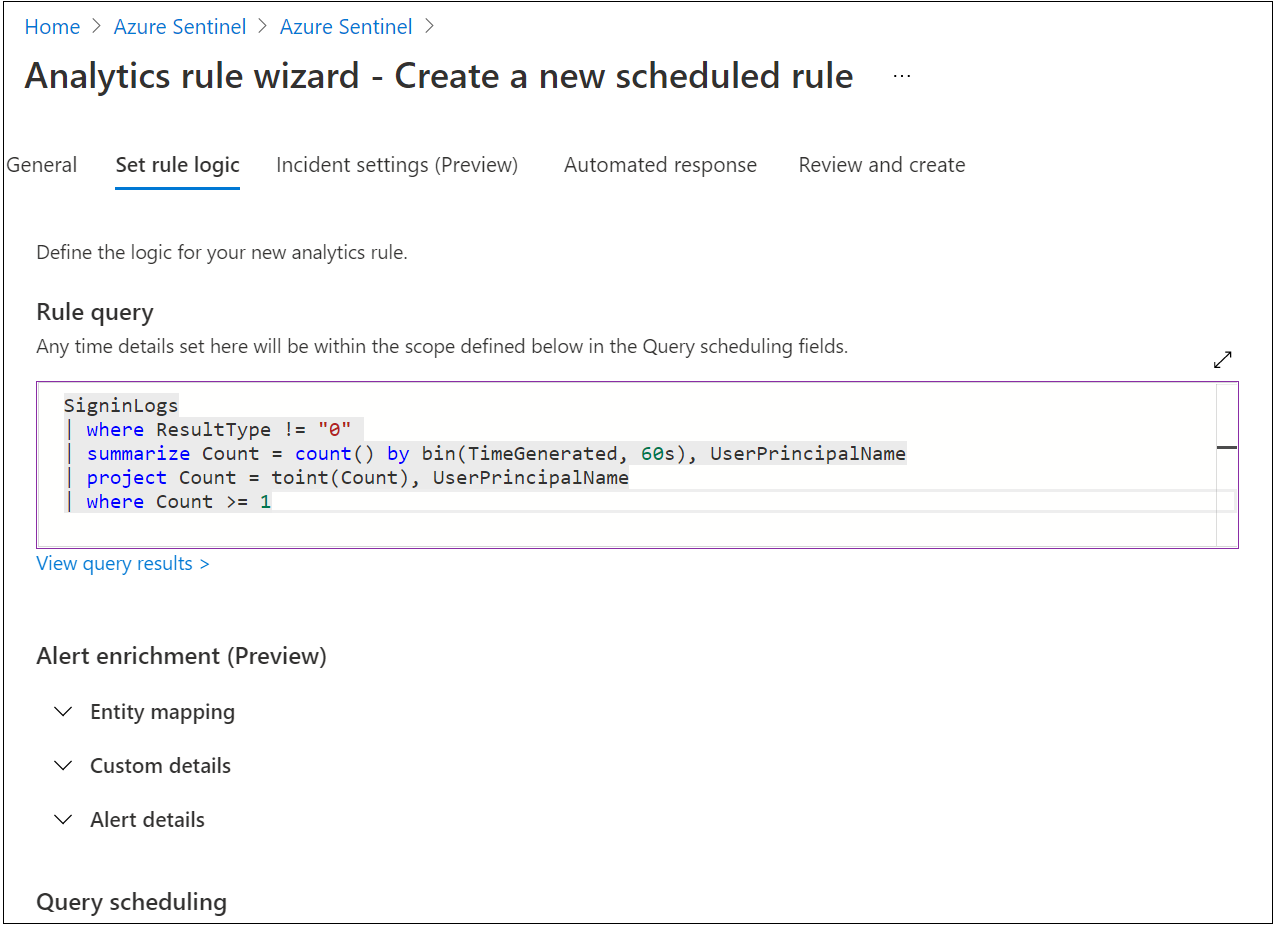

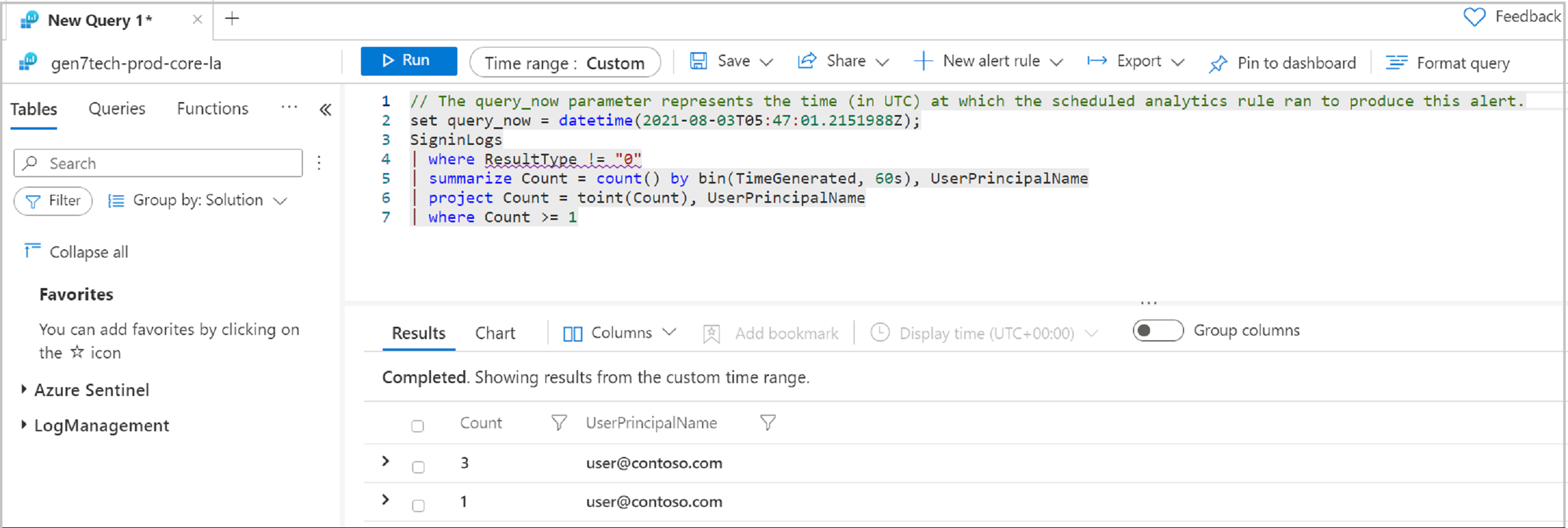

選取 [設定規則邏輯] 索引標籤。

在 [規則查詢] 欄位中輸入查詢。 此查詢範例使用

UserPrincipalName整理登入資訊。

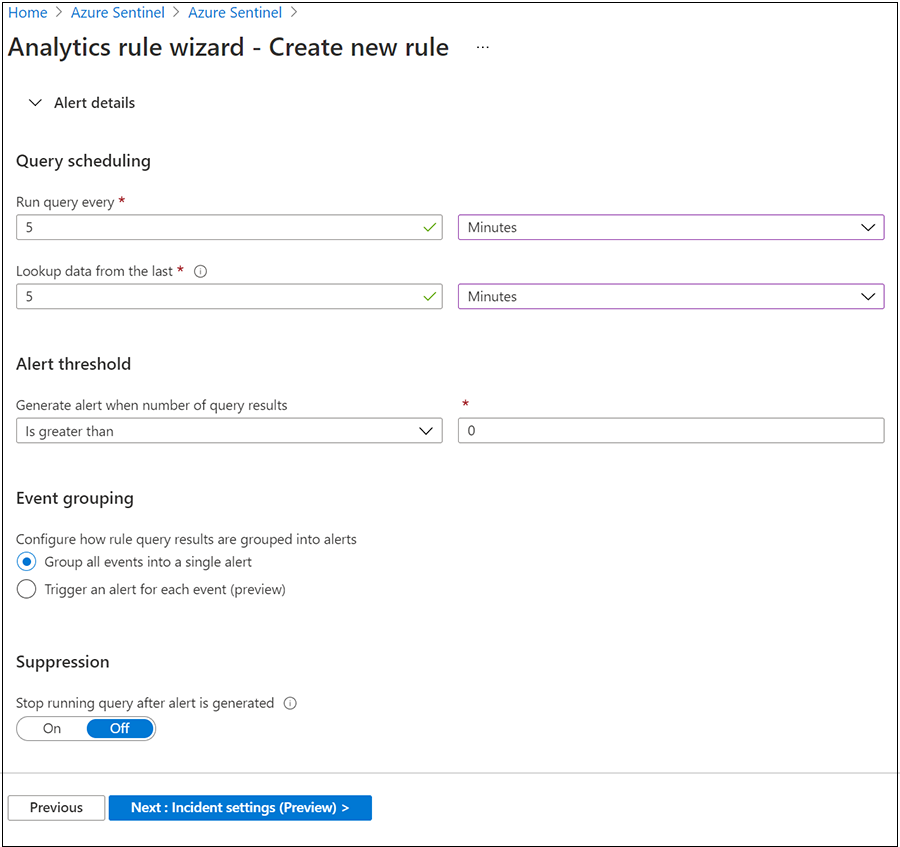

移至 [查詢排程]。

在 [查詢執行間隔] 輸入 5 和 [分鐘]。

在 [查閱過去時間內的資料] 輸入 5 和 [分鐘]。

在 [產生警示的條件為查詢結果數目] 選取 [大於] 和 [0]。

在 [事件分組] 選取 [將所有事件歸納成單一警示]。

針對 [在產生警示後停止執行查詢] 選取 [關閉]。

選取 [下一步:事件設定 (預覽)]。

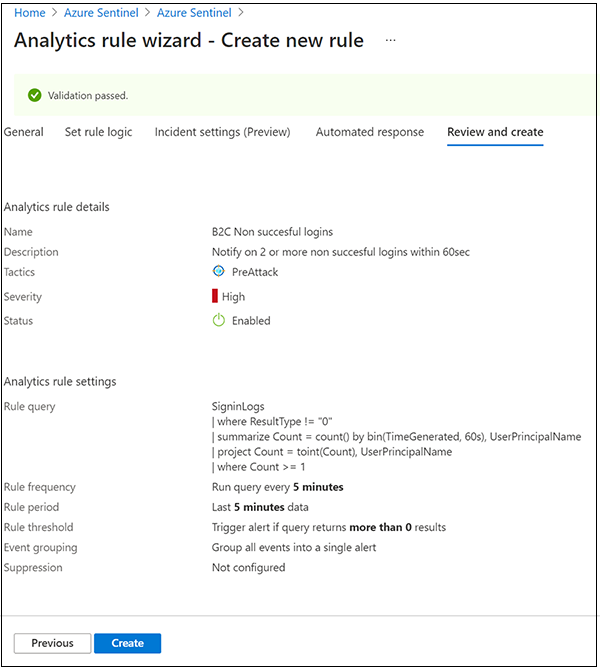

移至 [檢閱並建立] 索引標籤,檢閱規則設定。

出現 [通過驗證] 橫幅之後,選取 [建立]。

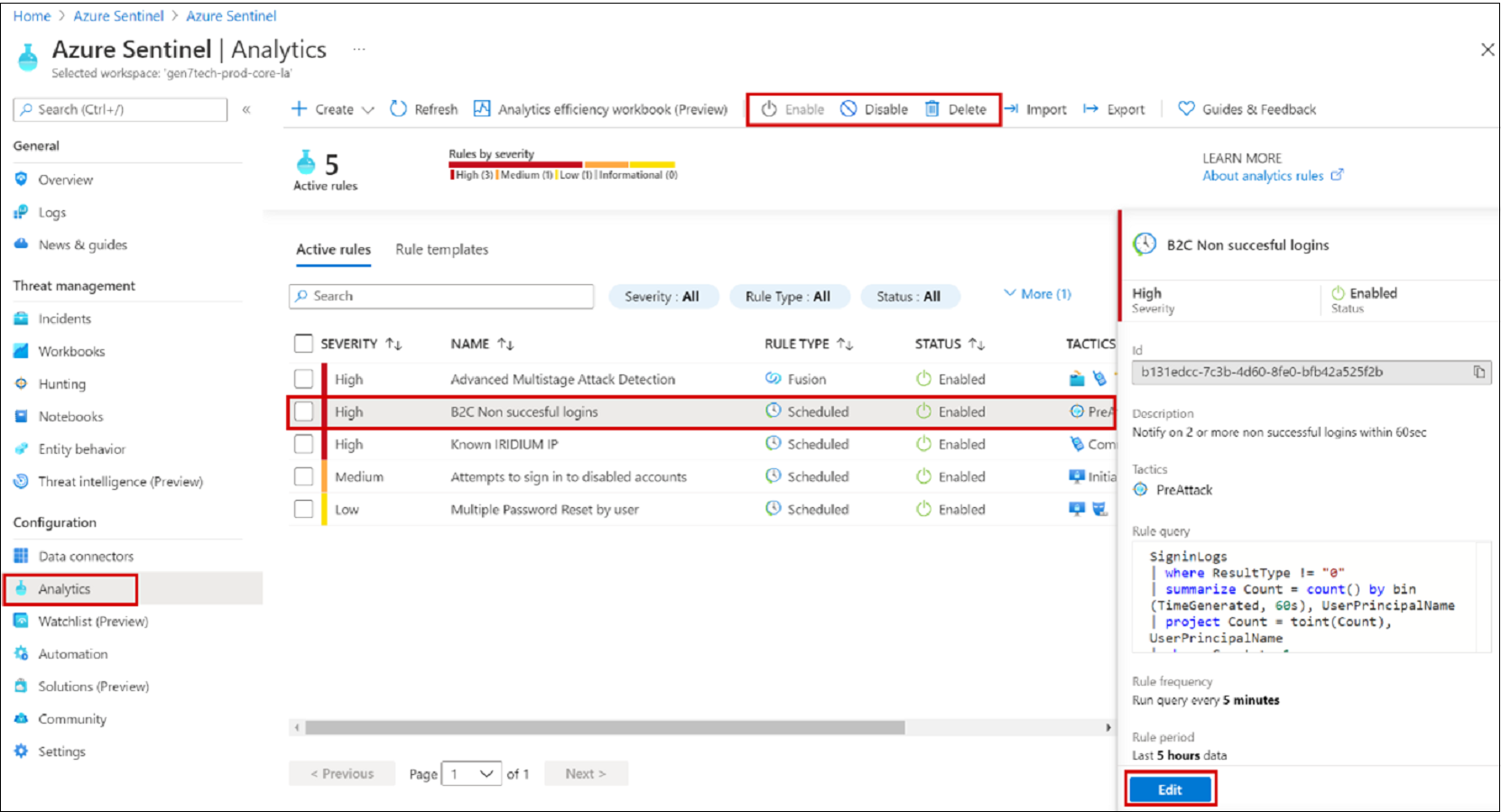

檢視規則及相關事件

檢視規則及其產生的事件。 在主畫面的 [作用中規則] 索引標籤下方,在資料表中尋找您新建立的 [已排程] 類型自訂規則

- 移至 [分析] 畫面。

- 選取 [作用中規則] 索引標籤。

- 在資料表的 [已排程] 下方尋找規則。

您可以編輯、啟用、停用或刪除規則。

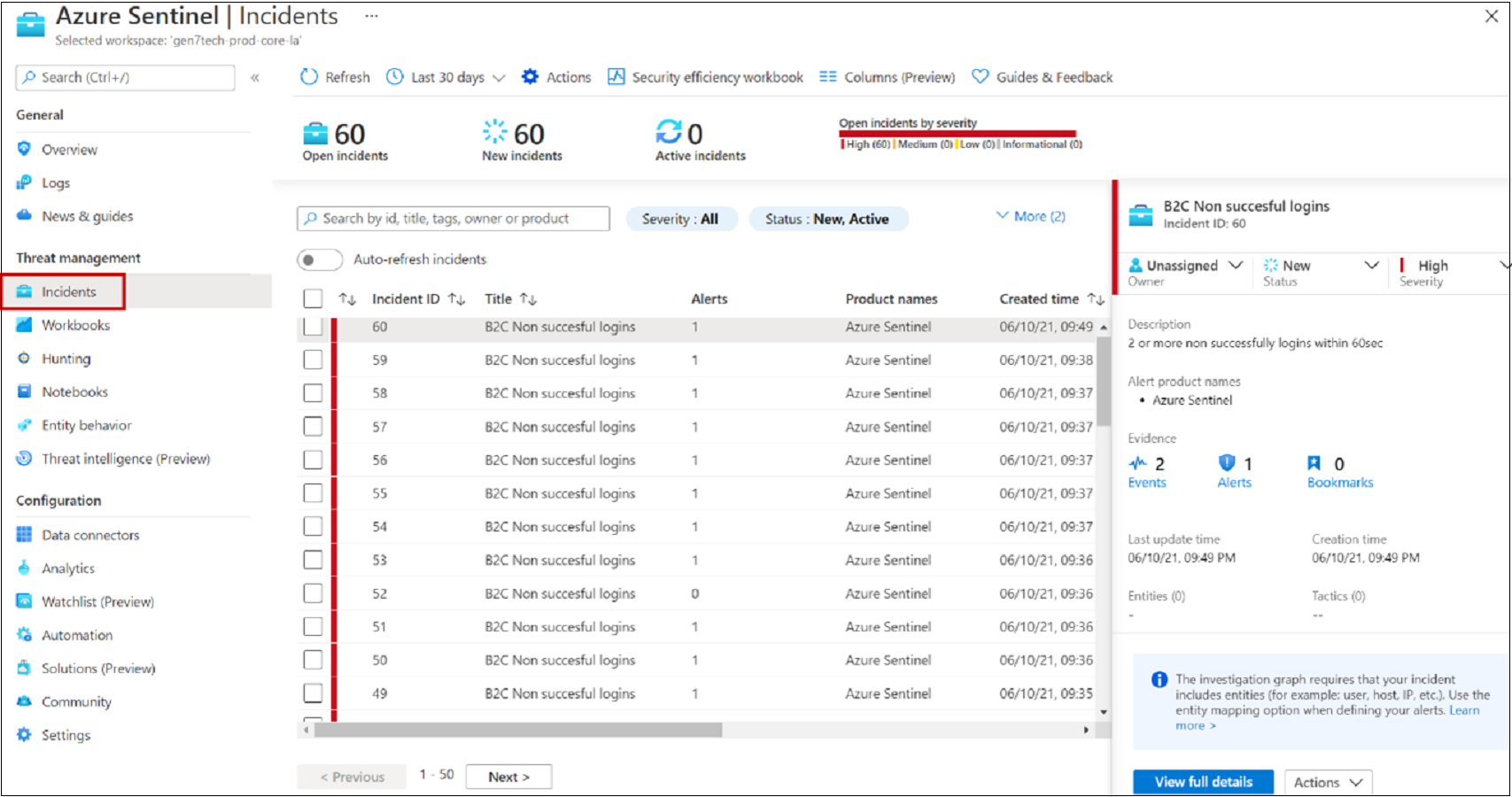

分級、調查及補救事件

一個事件可以包含多個警示,是一項調查的相關辨識項彙總。 在事件層級,您可以設定屬性,例如嚴重性和狀態。

深入了解:使用 Microsoft Sentinel 來調查事件。

移至 [事件] 頁面。

選取事件。

右側顯示詳細的事件資訊,包括嚴重性、實體、事件和事件識別碼。

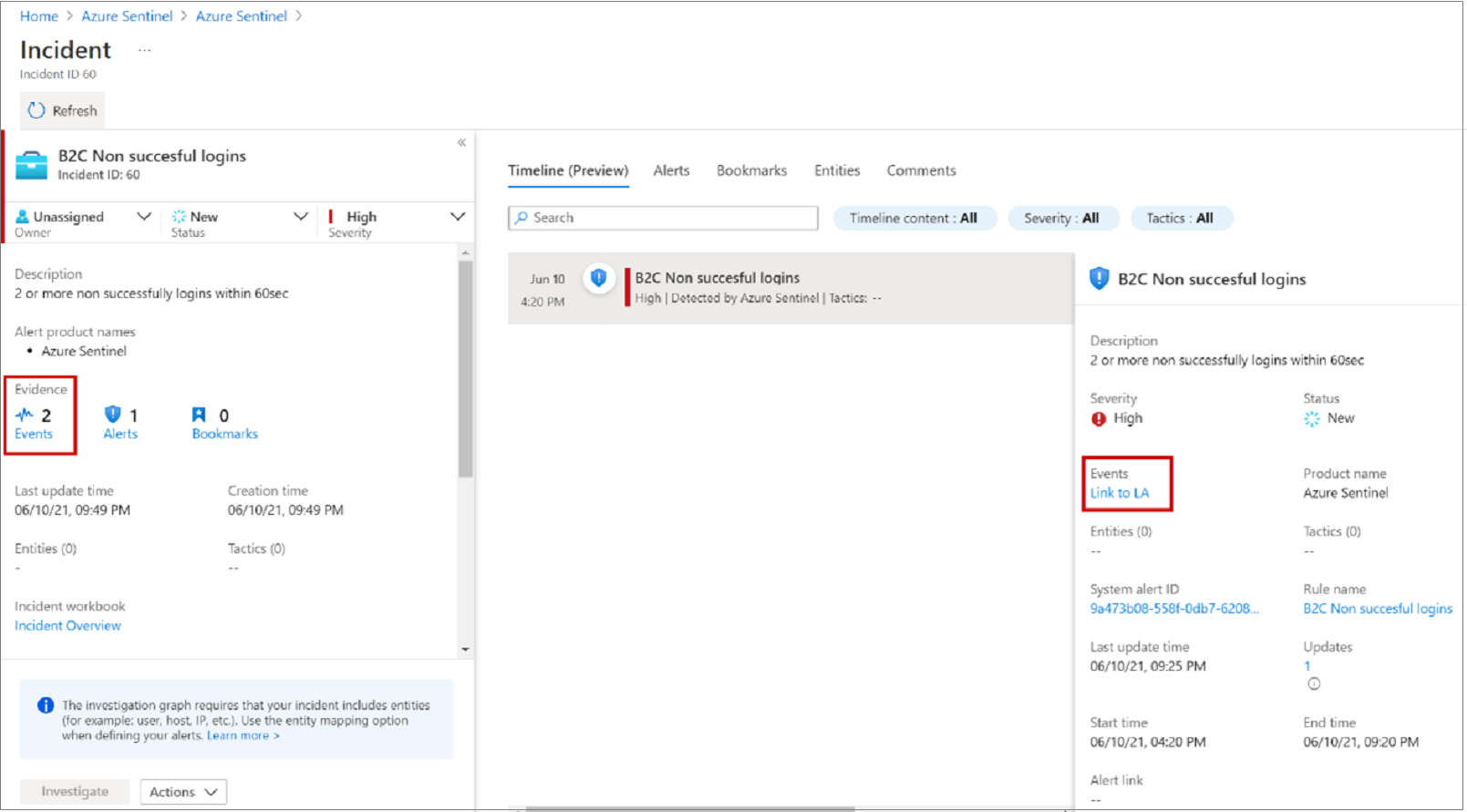

在 [事件] 窗格中,選取 [檢視完整詳細資料]。

檢閱摘要說明事件的索引標籤。

選取 [辨識項]>[事件]>[連結至 Log Analytics]。

在 [結果] 中,請看嘗試登入的身分識別

UserPrincipalName值。

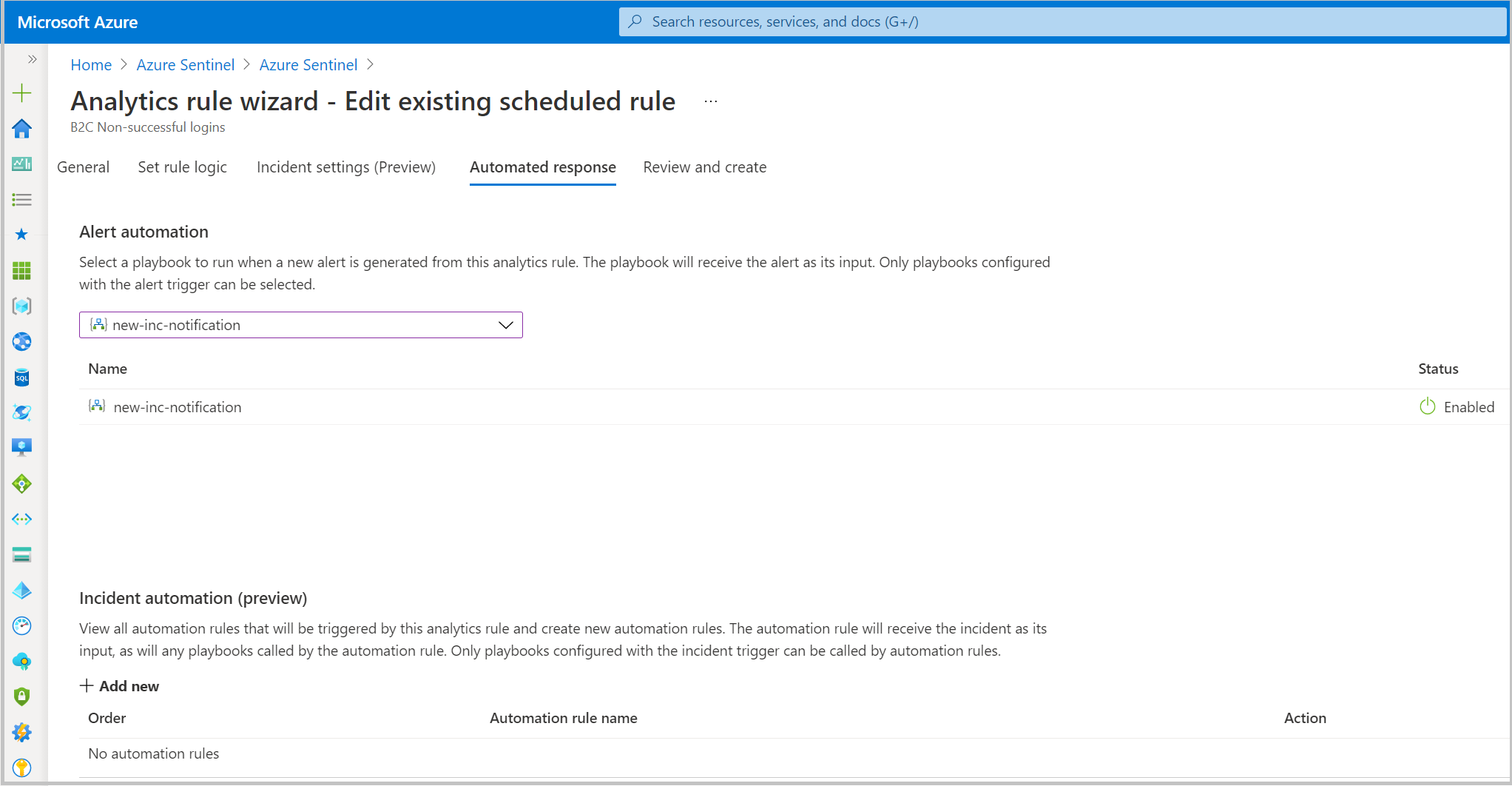

自動化回應

Microsoft Sentinel 具備安全性協調流程、自動化和回應 (SOAR) 功能。 將自動化動作或劇本附加至分析規則。

請參閱什麼是 SOAR?

事件的電子郵件通知

針對這項工作,請使用來自 Microsoft Sentinel GitHub 存放庫的劇本。

- 移至已設定的劇本。

- 編輯規則。

- 在 [自動回應] 索引標籤上選取劇本。

深入了解:Incident-Email-Notification

資源

如需有關 Microsoft Sentinel 和 Azure AD B2C 的詳細資訊,請參閱: