本文內容

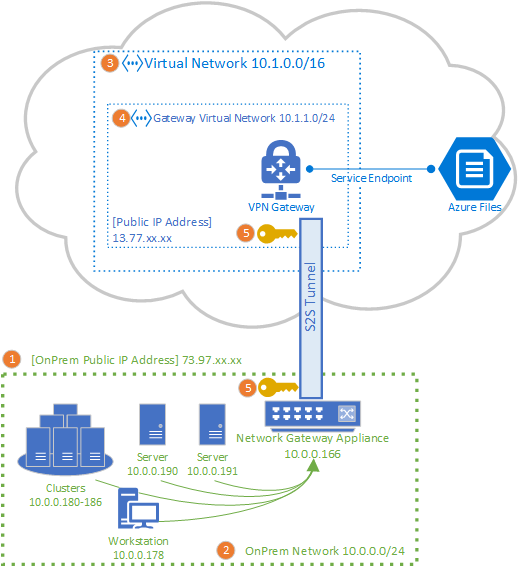

您可以使用站對站 (S2S) VPN 連線,從內部部署網路掛接 Azure 檔案共用,而不需要透過開放的網際網路傳送資料。 您可以使用 Azure VPN 閘道 來設定 S2S VPN,這是提供 VPN 服務的 Azure 資源。 您可以在資源群組中部署 VPN 閘道,以及儲存體帳戶或其他 Azure 資源。

強烈建議您先閱讀 Azure 檔案儲存體網路概觀 ,再繼續閱讀此文章,以充分了解適用於 Azure 檔案儲存體的網路選項。

本文將詳細說明設定站對站 VPN 以直接在內部部署掛接 Azure 檔案共用的步驟。 如果您想要透過 S2S VPN 來路由傳送 Azure 檔案同步的同步流量,請參閱設定 Azure 檔案同步 Proxy 和防火牆設定 。

適用於

檔案共用類型

SMB

NFS

標準檔案共用 (GPv2)、LRS/ZRS

標準檔案共用 (GPv2)、GRS/GZRS

進階檔案共用 (FileStorage)、LRS/ZRS

必要條件

您要在內部部署掛接的 Azure 檔案共用。 Azure 檔案共用會部署在儲存體帳戶中,也就是代表儲存體共用集區的管理結構,您可以在此集區中部署多個檔案共用,以及其他儲存體資源 (例如,Blob 或佇列)。 您可以在建立 Azure 檔案共用 中深入了解如何部署 Azure 檔案共用和儲存體帳戶。

您的內部部署資料中心內與 Azure VPN 閘道相容的網路設備或伺服器。 Azure 檔案儲存體與所選的內部部署網路設備無關,但 Azure VPN 閘道會維護已測試的裝置清單 。 不同的網路設備會提供不同的功能、效能特性和管理功能,因此在選取網路設備時,請將其納入考量。

如果您沒有現有的網路設備,Windows Server 包含內建的伺服器角色、路由和遠端存取 (RRAS),可供您作為內部部署網路設備。 若要深入了解如何在 Windows Server 中設定路由和遠端存取,請參閱 RAS 閘道 。

將虛擬網路新增至儲存體帳戶

若要將新的或現有的虛擬網路新增至您的儲存體帳戶,請遵循下列步驟。

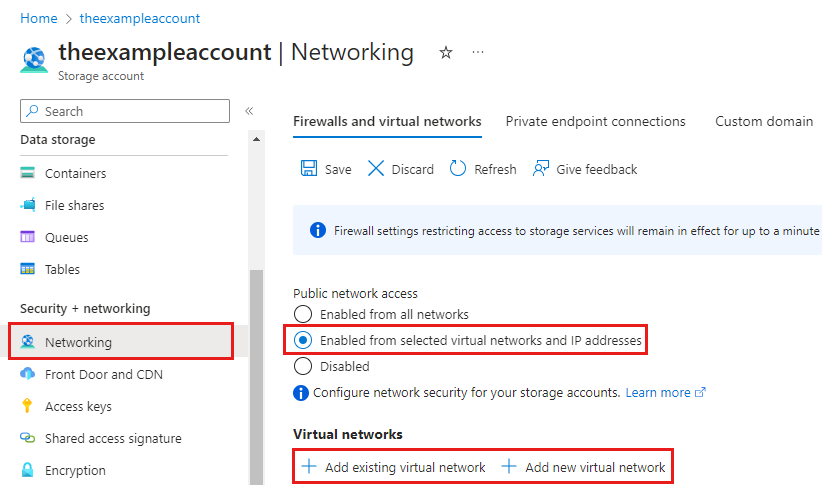

登入 Azure 入口網站,並瀏覽至要在內部部署掛接的 Azure 檔案共用所屬的儲存體帳戶。

在服務功能表的 [安全性 + 網路]

若要新增虛擬網路,請選取 [從選取的虛擬網路和 IP 位址啟用]

如果您新增現有的虛擬網路,您必須先在虛擬網路上建立閘道子網路 。 系統會要求您選取該虛擬網路的一或多個子網路。 如果您建立新的虛擬網路,您將建立子網路作為建立程序的一部分。 您稍後可以透過虛擬網路產生的 Azure 資源來新增更多子網路。

如果您先前尚未啟用虛擬網路的公用網路存取,則必須將 Microsoft.Storage 服務端點新增至虛擬網路子網路。 這最多可能需要 15 分鐘才能完成,但在大多數情況下,完成速度會快得多。 在此作業完成之前,您將無法存取該儲存體帳戶中的 Azure 檔案共用,包括透過 VPN 連線。 服務端點會透過最佳路徑,將來自虛擬網路的流量路由傳送至 Azure 儲存體服務。 子網路和虛擬網路的身分識別也會隨著每個要求傳輸。

在頁面頂端,選取儲存 。

登入 Azure。

Connect-AzAccount

如果您想要新增虛擬網路和閘道子網路,請執行下列指令碼。 如果您有想要使用的現有虛擬網路,請跳過此步驟,然後繼續進行步驟 3。 請務必將 <your-subscription-id>、<resource-group> 和 <storage-account-name> 取代為您自己的值。 如有需要,請為 $location 和 $vnetName 提供您自己的值。

-AddressPrefix 參數會定義虛擬網路和子網路的 IP 位址區塊,因此請將這些區塊取代為您各自的值。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$location = "East US" # Change to desired Azure region

$vnetName = "myVNet"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$vnetAddressPrefix = "10.0.0.0/16" # Update this address as per your requirements

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Define subnet configuration

$subnetConfig = New-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix

# Create a virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup -Location $location -AddressPrefix $vnetAddressPrefix -Subnet $subnetConfig

如果您在上一個步驟中建立新的虛擬網路和子網路,請跳過此步驟。 如果您有想要使用的現有虛擬網路,則必須先在虛擬網路上建立閘道子網路 ,才能部署虛擬網路閘道。

若要將閘道子網路新增至現有的虛擬網路,請執行下列指令碼。 請務必將 <your-subscription-id>、<resource-group> 和 <virtual-network-name> 取代為您自己的值。

$subnetAddressPrefix 參數會定義子網路的 IP 位址區塊,因此請根據您的需求取代 IP 位址。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$vnetName = "<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Get the virtual network

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup

# Add the gateway subnet

Add-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet -AddressPrefix $subnetAddressPrefix

# Apply the configuration to the virtual network

Set-AzVirtualNetwork -VirtualNetwork $vnet

若要僅允許來自特定虛擬網路的流量,請使用 Update-AzStorageAccountNetworkRuleSet 命令,並將 -DefaultAction 參數設定為 Deny。

Update-AzStorageAccountNetworkRuleSet -ResourceGroupName $resourceGroup -Name $storageAccount -DefaultAction Deny

在虛擬網路和子網路上啟用 Microsoft.Storage 服務端點。 這最多可能需要 15 分鐘才能完成,但在大多數情況下,完成速度會快得多。 在此作業完成之前,您將無法存取該儲存體帳戶中的 Azure 檔案共用,包括透過 VPN 連線。 服務端點會透過最佳路徑,將來自虛擬網路的流量路由傳送至 Azure 儲存體服務。 子網路和虛擬網路的身分識別也會隨著每個要求傳輸。

Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Set-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix -ServiceEndpoint "Microsoft.Storage.Global" | Set-AzVirtualNetwork

為虛擬網路和子網路新增網路規則。

$subnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Get-AzVirtualNetworkSubnetConfig -Name $subnetName

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroup -Name $storageAccount -VirtualNetworkResourceId $subnet.Id

登入 Azure。

az login

如果您想要新增虛擬網路和閘道子網路,請執行下列指令碼。 如果您有想要使用的現有虛擬網路,請跳過此步驟,然後繼續進行步驟 3。 請務必將 <your-subscription-id>、<storage-account-name> 和 <resource-group> 取代為您自己的值。 將 <virtual-network-name> 取代為您想要建立的新虛擬網路名稱。

--address-prefix 和 --subnet-prefixes 參數會定義虛擬網路和子網路的 IP 位址區塊,因此請將這些區塊取代為您各自的值。 虛擬網路將會建立在與資源群組相同的區域中。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

vnetAddressPrefix="10.0.0.0/16" # Update this address per your requirements

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create a virtual network and subnet

az network vnet create \

--resource-group $resourceGroup \

--name $vnetName \

--address-prefix $vnetAddressPrefix \

--subnet-name $subnetName \

--subnet-prefixes $subnetAddressPrefix

如果您在上一個步驟中建立新的虛擬網路和子網路,請跳過此步驟。 如果您有想要使用的現有虛擬網路,則必須先在虛擬網路上建立閘道子網路 ,才能部署虛擬網路閘道。

若要將閘道子網路新增至現有的虛擬網路,請執行下列指令碼。 請務必將 <your-subscription-id>、<resource-group> 和 <virtual-network-name> 取代為您自己的值。

--address-prefixes 參數會定義子網路的 IP 位址區塊,因此請視需要取代 IP 位址區塊。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create the gateway subnet

az network vnet subnet create \

--resource-group $resourceGroup \

--vnet-name $vnetName \

--name $subnetName \

--address-prefixes $subnetAddressPrefix

若要僅允許來自特定虛擬網路的流量,請使用 az storage account update 命令,並將 --default-action 參數設定為 Deny。

az storage account update --resource-group $resourceGroup --name $storageAccount --default-action Deny

在虛擬網路和子網路上啟用 Microsoft.Storage 服務端點。 這最多可能需要 15 分鐘才能完成,但在大多數情況下,完成速度會快得多。 在此作業完成之前,您將無法存取該儲存體帳戶中的 Azure 檔案共用,包括透過 VPN 連線。 服務端點會透過最佳路徑,將來自虛擬網路的流量路由傳送至 Azure 儲存體服務。 子網路和虛擬網路的身分識別也會隨著每個要求傳輸。

az network vnet subnet update --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --service-endpoints "Microsoft.Storage.Global"

為虛擬網路和子網路新增網路規則。

subnetid=$(az network vnet subnet show --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --query id --output tsv)

az storage account network-rule add --resource-group $resourceGroup --account-name $storageAccount --subnet $subnetid

部署虛擬網路閘道

若要部署虛擬網路閘道,請遵循下列步驟。

在 Azure 入口網站頂端的搜尋方塊中,搜尋並選取 [虛擬網路閘道]

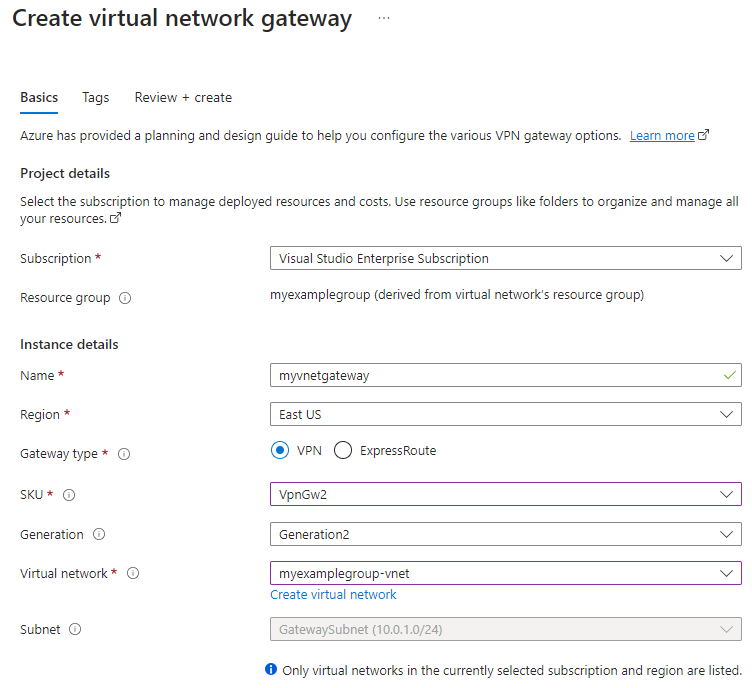

在 [基本]

訂用帳戶 :從下拉式清單選取您想要使用的訂用帳戶。

資源群組 :在此頁面上選取虛擬網路時,系統會自動填入此設定。

名稱 :指定虛擬網路閘道的名稱。 為您的閘道命名與為閘道子網路命名不同。 這是您要建立的虛擬網路閘道物件的名稱。

區域 :選取您要在其中建立此資源的區域。 虛擬網路閘道的區域必須與虛擬網路相同。

閘道類型VPN 虛擬網路閘道類型。

SKU :從下拉式清單中選取支援您想要使用之功能的閘道 SKU。 SKU 會控制允許的站對站通道數目和所需的 VPN 效能。 請參閱閘道 SKU 。 如果您想要使用 IKEv2 驗證 (以路由為基礎的 VPN),請勿使用基本 SKU。

世代 :選取您要使用的世代。 我們建議使用第 2 代 SKU。 如需詳細資訊,請參閱閘道 SKU 。

虛擬網路 :從下拉式清單中,選取您在上一個步驟中新增至儲存體帳戶的虛擬網路。

子網路 :此欄位會變成灰色,並列出您建立的閘道子網路名稱及其 IP 位址範圍。 如果您反而看到 [閘道子網路位址範圍]

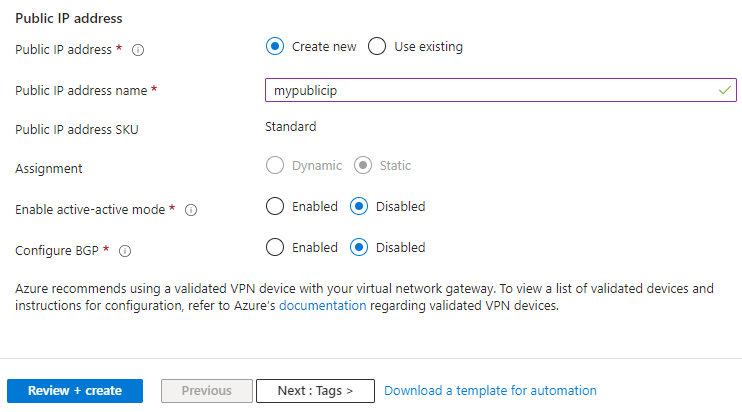

指定與虛擬網路閘道相關聯之公用 IP 位址 的值。 建立虛擬網路閘道時,系統會將公用 IP 位址指派給此物件。 主要公用 IP 位址只會在刪除或重新建立閘道時變更。 不會因為重新調整、重設或其他內部維護/升級而變更。

公用 IP 位址 :將公開至網際網路之虛擬網路閘道的 IP 位址。 可能的話,您必須建立新的 IP 位址,但您也可以使用未使用的現有 IP 位址。 如果您選取 [新建]公用 IP 位址名稱 將是新建 IP 位址的名稱。 如果您選取 [使用現有的]

公用 IP 位址名稱 :在文字輸入框中,輸入公用 IP 位址執行個體的名稱。

公用 IP 位址 SKU :系統會自動選取設定。

指派 :指派通常是自動選取的,可以是動態或靜態。

啟用主動-主動模式 :選取 [已停用]高可用性跨單位和 VNet 對 VNet 連線能力 。

設定 BGP :選取 [已停用]關於 BGP 與 Azure VPN 閘道 。

選取 [檢閱 + 建立]

首先,要求公用 IP 位址。 如果您有想要使用的現有未使用 IP 位址,您可以跳過此步驟。 將 <resource-group> 取代為您的資源群組名稱,並指定您用於虛擬網路的相同 Azure 區域。

$gwpip = New-AzPublicIpAddress -Name "mypublicip" -ResourceGroupName "<resource-group>" -Location "East US" -AllocationMethod Static -Sku Standard

接下來,定義要使用的子網路和公用 IP 位址,以建立閘道 IP 位址組態。 VPN 閘道的公用 IP 位址將會公開至網際網路。 將<virtual-network-name> 和 <resource-group> 取代為您自己的值。

$vnet = Get-AzVirtualNetwork -Name <virtual-network-name> -ResourceGroupName <resource-group>

$subnet = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet

$gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig -SubnetId $subnet.Id -PublicIpAddressId $gwpip.Id

執行下列指令碼來建立 VPN 閘道。

將 <resource-group> 取代 為與虛擬網路相同的資源群組。 指定支援您要使用功能的閘道 SKU 。 閘道 SKU 會控制允許的站對站通道數目和所需的 VPN 效能。 我們建議使用第 2 代 SKU。 如果您想要使用 IKEv2 驗證 (以路由為基礎的 VPN),請勿使用基本 SKU。

New-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group> -Location "East US" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration Generation2

您也可以選擇包含其他功能,例如邊界閘道協定 (BGP) 和主動-主動 。 請參閱 New-AzVirtualNetworkGateway Cmdlet 的文件。 如果您需要 BGP,則預設的 ASN 為 65515,不過您可以變更此值。

視您已指定的閘道 SKU 而定,建立閘道可能需要 45 分鐘或更久的時間。 您可以使用 Get-AzVirtualNetworkGateway Cmdlet 來檢視 VPN 閘道。

Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroup <resource-group>

首先,要求公用 IP 位址。 如果您有想要使用的現有未使用 IP 位址,您可以跳過此步驟。 使用資源群組名稱取代 <resource-group>。

az network public-ip create -n mypublicip -g <resource-group>

執行下列指令碼來建立 VPN 閘道。 視您指定的閘道 SKU 而定,建立閘道可能需要 45 分鐘或更久的時間。

將 <resource-group> 取代 為與虛擬網路相同的資源群組。 指定支援您要使用功能的閘道 SKU 。 閘道 SKU 會控制允許的站對站通道數目和所需的 VPN 效能。 我們建議使用第 2 代 SKU。 如果您想要使用 IKEv2 驗證 (以路由為基礎的 VPN),請勿使用基本 SKU。

az network vnet-gateway create -n MyVnetGateway -l eastus --public-ip-address mypublicip -g <resource-group> --vnet <virtual-network-name> --gateway-type Vpn --sku VpnGw2 --vpn-gateway-generation Generation2 --no-wait

--no-wait 參數允許在背景中建立閘道。 這並不表示 VPN 閘道會立即建立。

您可以使用下列命令來檢視 VPN 閘道。 如果未完整部署 VPN 閘道,您會收到錯誤訊息。

az network vnet-gateway show -n MyVnetGateway -g <resource-group>

建立區域網路閘道以作為您的內部部署閘道

區域網路閘道是代表內部部署網路設備的 Azure 資源。 它會與您的儲存體帳戶、虛擬網路和虛擬網路閘道一起部署,但不需要位於與儲存體帳戶相同的資源群組或訂用帳戶中。 若要建立區域網路閘道,請遵循下列步驟。

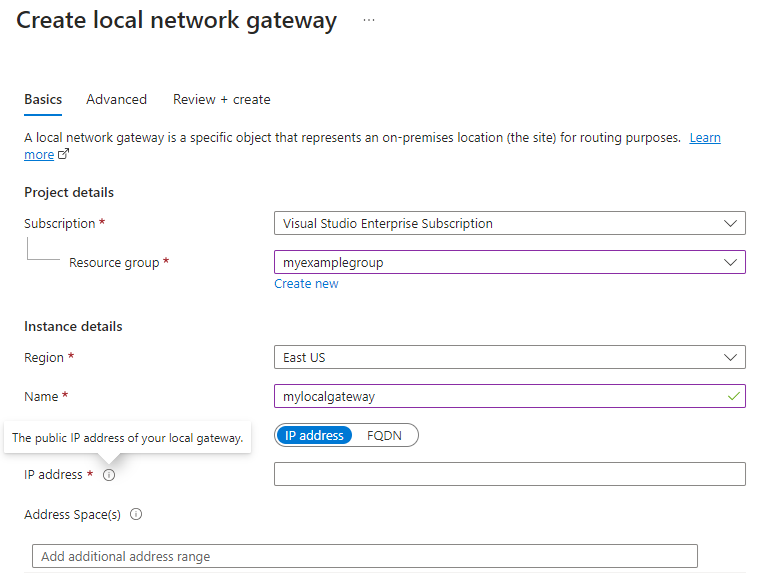

在 Azure 入口網站頂端的搜尋方塊中,搜尋並選取 [區域網路閘道]

在 [基本]

訂用帳戶 :所需的 Azure 訂用帳戶。 這不需要符合用於虛擬網路閘道或儲存體帳戶的訂用帳戶。

資源群組 :所需的資源群組。 這不需要符合用於虛擬網路閘道或儲存體帳戶的資源群組。

區域 :應在其中建立區域網路閘道資源的 Azure 區域。 這應符合您為虛擬網路閘道和儲存體帳戶選取的區域。

名稱 :區域網路閘道的 Azure 資源名稱。 此名稱可以是您認為在管理方面有其效用的任何名稱。

端點 :保持選取 IP 位址 。

IP 位址 :內部部署區域閘道的公用 IP 位址。

位址空間 :此區域網路閘道所代表之網路的位址範圍。 例如:192.168.0.0/16。 您可以新增多個位址空間範圍,但請確定您指定的範圍不會與您要連接到的其他網路範圍重疊。 如果您打算在已啟用 BGP 連線中使用此區域網路閘道,則您需要宣告的最小前置詞是 VPN 裝置上 BGP 對等互連 IP 位址的主機位址。

如果您的組織需要 BGP,請選取 [進階]關於 BGP 與 Azure VPN 閘道 。

選取 [檢閱 + 建立]

執行下列命令以建立新的區域網路閘道。 以您自己的值取代 <resource-group>。

-AddressPrefix 參數會指定此區域網路閘道所代表網路的位址範圍。 您可以新增多個位址空間範圍,但請確定您指定的範圍不會與您要連接到的其他網路範圍重疊。

New-AzLocalNetworkGateway -Name MyLocalGateway -Location "East US" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') -GatewayIpAddress "5.4.3.2" -ResourceGroupName <resource-group>

執行下列命令以建立新的區域網路閘道。 以您自己的值取代 <resource-group>。

--local-address-prefixes 參數會指定此區域網路閘道所代表網路的位址範圍。 您可以新增多個位址空間範圍,但請確定您指定的範圍不會與您要連接到的其他網路範圍重疊。

az network local-gateway create --gateway-ip-address 5.4.3.2 --name MyLocalGateway -g <resource-group> --local-address-prefixes 10.101.0.0/24 10.101.1.0/24

設定內部部署網路設備的具體步驟,取決於您的組織選取的網路設備。

設定網路設備時,您需要下列項目:

共用金鑰。 這個共同金鑰與您建立站對站 VPN 連線時指定的共用金鑰相同。 在我們的範例中,我們會使用基本的共用金鑰,例如 'abc123'。 建議您產生更複雜的金鑰,以在符合組織安全性需求的情況下使用。

虛擬網路閘道的公用 IP 位址。 若要使用 PowerShell 尋找虛擬網路閘道的公用 IP 位址,請執行下列命令。 在此範例中,mypublicip 是您在先前步驟中所建立公用 IP 位址資源的名稱。

Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

根據您所擁有的 VPN 裝置,您或許可以下載 VPN 裝置設定指令碼。 如需詳細資訊,請參閱下載 VPN 裝置組態指令碼 。

下列連結提供詳細設定資訊:

建立站對站連線

若要完成 S2S VPN 的部署,您必須建立內部部署網路設備 (以區域網路閘道資源表示) 與 Azure 虛擬網路閘道之間的連線。 若要這麼做,請執行下列步驟。

瀏覽至您所建立的虛擬網路閘道。 在虛擬網路閘道的目錄中,選取 [設定 > 連線]

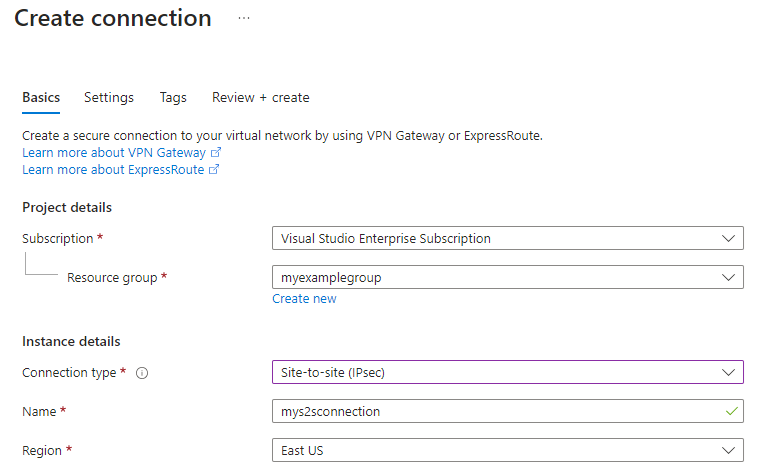

在 [基本]

訂用帳戶 :所需的 Azure 訂用帳戶。

資源群組 :所需的資源群組。

線上類型 :因為這是 S2S 連線,請從下拉式清單中選取 [站對站(IPsec)。

名稱 :連線的名稱。 虛擬網路閘道可以裝載多個連線,因此請選取一個名稱,以協助您管理及區分此特定連線。

區域 :您為虛擬網路閘道和儲存體帳戶選取的區域。

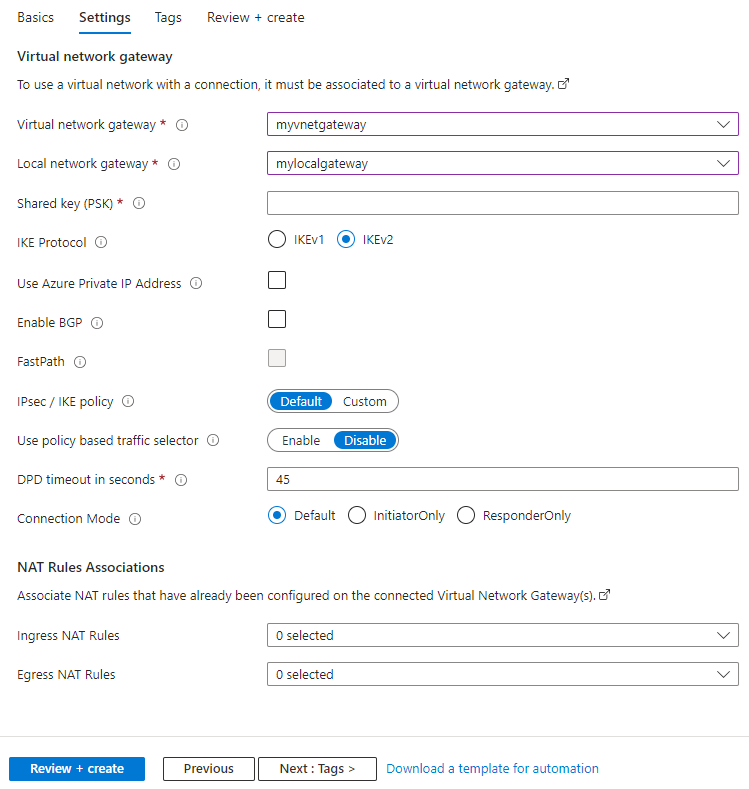

在 [設定]

虛擬網路閘道 :選取您所建立的虛擬網路閘道。

區域網路閘道 :選取您所建立的區域網路閘道。

共用金鑰 (PSK) :字母和數字的混合,用以建立連線的加密。 虛擬網路和區域網路閘道中必須使用相同的共用金鑰。 如果您的閘道裝置未提供此金鑰,您可以在此建立,並將其提供給您的裝置。

IKE 通訊協定 :根據您的 VPN 裝置,針對以原則為基礎的 VPN 選取 [IKEv1],針對以路由為基礎的 VPN 選取 [IKEv2]。 若要深入了解這兩種類型的 VPN 閘道,請參閱關於以原則為基礎和以路由為基礎的 VPN 閘道 。

使用 Azure 私人 IP 位址 :檢查此選項可讓您使用 Azure 私人 IP 來建立 IPsec VPN 連線。 您必須在 VPN 閘道上設定私人 IP 的支援,此選項才能運作。 只有在 AZ 閘道 SKU 上才支援此項。

啟用 BGP :除非您的組織特別需要此設定,否則請保持不勾選。

啟用自訂 BGP 位址 :除非您的組織特別需要此設定,否則請保持不勾選。

FastPath :FastPath 專用於提升內部部署網路與虛擬網路之間的資料路徑效能。

深入了解 。

IPsec/IKE 原則 :將用來交涉連線的 IPsec/IKE 原則。 除非您的組織需要自訂原則,否則請保持選取 [預設]深入了解 。

使用以原則為基礎的流量選取器 :除非您需要設定 Azure VPN 閘道以連線到內部部署以原則為基礎的 VPN 防火牆,否則請保持停用。 如果您啟用此欄位,則必須確定 VPN 裝置的流量選取器已定義內部部署網路 (區域網路閘道) 前置詞往/返 Azure 虛擬網路前置詞的所有組合,而不是任意對任意的組合。 例如,如果內部部署網路的前置詞為 10.1.0.0/16 和 10.2.0.0/16,而虛擬網路的前置詞為 192.168.0.0/16 和 172.16.0.0/16,則需要指定下列流量選取器:

10.1.0.0/16 <====> 192.168.0.0/16

10.1.0.0/16 <====> 172.16.0.0/16

10.2.0.0/16 <====> 192.168.0.0/16

10.2.0.0/16 <====> 172.16.0.0/16

DPD 逾時 (秒) :連線的失效對等偵測逾時,以秒為單位。 此屬性的建議和預設值為 45 秒。

連線模式 :連線模式可用來決定哪個閘道可以起始連線。 當此值設定為:

Default :Azure 和內部部署 VPN 閘道都可以起始連線。

ResponderOnly :Azure VPN 閘道永遠不會起始連線。 內部部署 VPN 閘道必須起始連線。

InitiatorOnly :Azure VPN 閘道會起始連線,並拒絕來自內部部署 VPN 閘道的任何連線嘗試。

選取 [檢閱 + 建立]

執行下列命令,在虛擬網路閘道與內部部署裝置之間建立站對站 VPN 連線。 請務必將值取代為您自己的值。 共用的金鑰必須符合您用於 VPN 裝置設定的值。 站對站 VPN 的 -ConnectionType 是 IPsec 。

如需更多選項,請參閱 New-AzVirtualNetworkGatewayConnection Cmdlet 的文件。

設定變數。

$gateway1 = Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group>

$local = Get-AzLocalNetworkGateway -Name MyLocalGateway -ResourceGroupName <resource-group>

建立 VPN 連線。

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group> `

-Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -SharedKey 'abc123'

過一會兒,連接將會建立。 您可以執行下列命令來驗證 VPN 連線。 出現提示時,請選取 [A] 以執行 [全部]。

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group>

線上狀態應該會顯示為「已連線」。

執行下列命令,在虛擬網路閘道與內部部署裝置之間建立站對站 VPN 連線。 請務必將值取代為您自己的值。 共用的金鑰必須符合您用於 VPN 裝置設定的值。

如需更多選項,請參閱 az network vnet create 命令的文件。

az network vpn-connection create --name VNet1toSite1 --resource-group <resource-group> --vnet-gateway1 MyVnetGateway -l eastus --shared-key abc123 --local-gateway MyLocalGateway

過一會兒,連接將會建立。 您可以執行下列命令來驗證 VPN 連線。 當系統在建立連線時,其連線狀態會顯示「連線中」。 連線建立好之後,狀態會變更為 [已連線]。

az network vpn-connection show --name VNet1toSite1 --resource-group <resource-group>

掛接 Azure 檔案共用

設定 S2S VPN 的最後一個步驟,是確認它適用於 Azure 檔案儲存體。 您可以藉由掛接內部部署的 Azure 檔案共用來執行此動作。 如需依作業系統掛接的指示,請參閱:

另請參閱