Azure 上的機密容器

機密容器提供一組特性與功能,進一步保護您的標準容器工作負載,以達到更高的資料安全性、資料隱私權,以及執行階段程式碼完整性目標。 機密容器會在硬體支援的受信任執行環境 (TEE) 中執行,以提供資料完整性、資料機密性和程式碼完整性等內建功能。 Azure 會透過不同機密容器服務選項來提供功能組合,如下所述。

福利

Azure 上的機密容器會在記憶體保護區型 TEE 或 VM 型 TEE 環境中執行。 這兩種部署模式可協助透過硬體型保證來成高隔離和記憶體加密。 機密運算可透過加密保護記憶體空間,協助您 Azure 雲端中的零信任部署安全性態勢。

以下是機密容器的特質:

- 允許執行現有標準容器映像,而無須在 TEE 中進行程式碼變更 (隨即轉移)

- 能夠擴充/建置具有機密運算感知的新應用程式

- 允許從遠端挑戰執行階段環境來印證密碼編譯,以證明安全處理器所報告的起始內容

- 搭配硬體型機密運算供應項目,提供雲端環境中資料機密性、程式碼完整性和資料完整性的強式保證

- 協助隔離容器與其他容器群組/Pod 及 VM 節點 OS 核心

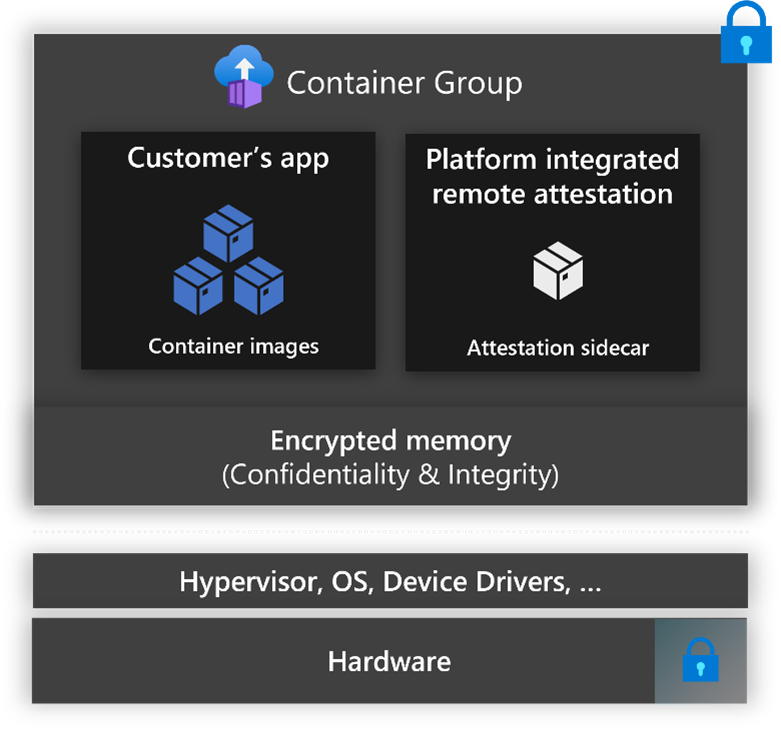

Azure 容器執行個體 (ACI) 上的 VM 隔離機密機器

ACI 上的機密容器可讓您在 Azure 中以原生方式快速且輕鬆地部署容器,並能夠透過具有機密運算功能的 AMD EPYC™ 處理器來保護使用中的資料和程式碼。 這是因為您的容器會在硬體型且經證明的受信任執行環境 (TEE) 中執行,而不需要採用特殊的程式設計模型,而且沒有基礎結構管理的額外負擔。 啟動後,您會收到:

- 完整客體證明,其反映了受信任運算基底 (TCB) 內所執行所有硬體和軟體元件的密碼編譯測量。

- 用來產生原則的工具,這些原則將在受信任執行環境中強制執行。

- 適用於安全金鑰發行和加密檔案系統的開放原始碼側車容器。

Intel SGX 記憶體保護區中的機密容器 (透過 OSS 或合作夥伴軟體)

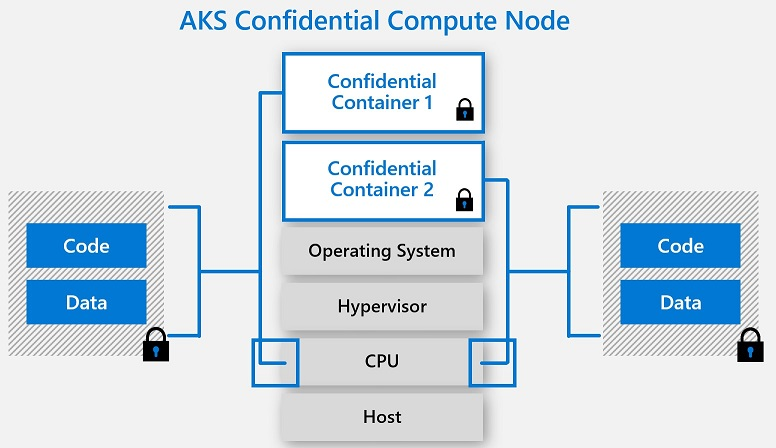

Azure Container Service (AKS) 支援將 Intel SGX 機密計算 VM 節點新增為叢集中的代理程式集區。 這些節點可讓您在硬體型 TEE 內執行敏感性工作負載。 TEE 可讓容器的使用者層級程式碼,配置記憶體的私人區域以直接使用 CPU 執行程式碼。 這些直接使用 CPU 執行的私人記憶體區域稱為記憶體保護區。 記憶體保護區可協助保護資料機密性、資料完整性和程式碼完整性,藉以避免在相同節點和 Azure 運算子上執行其他處理程序。 Intel SGX 執行模型也會移除客體 OS、主機 OS 和 Hypervisor 的中繼層,進而減少攻擊面區域。 Hypervisor 硬體型每一容器獨立執行模型可讓應用程式直接與 CPU 一起執行,同時讓每個容器的特殊記憶體區塊保持加密。 對於零信任、安全性規劃和深層防禦容器策略而言,含機密容器的機密計算節點將提供絕佳幫助。 在這裡ㄕ深入了解此功能的資訊

有任何問題嗎?

如果您有關於容器供應項目的問題,請聯絡 acconaks@microsoft.com。