在 Azure Front Door 上实现 Web 应用程序防火墙

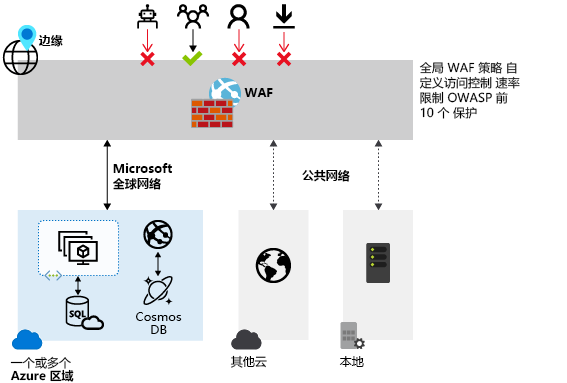

Web 应用程序防火墙 (WAF) 为 Web 应用程序提供集中保护,使其免受常见攻击和漏洞的侵害。 SQL 注入和跨站点脚本是最常见的攻击。

在应用程序代码中阻止此类攻击颇具挑战性。 要阻止攻击,需要在应用程序的多个层面上进行严格的维护、修补和监控。 集中式 WAF 有助于简化安全管理。 WAF 还能使应用程序管理员更有把握地防范威胁和入侵。

相较保护每个单独的 Web 应用程序,WAF 解决方案可以通过在中心位置修补已知漏洞,更快地对安全威胁做出反应。

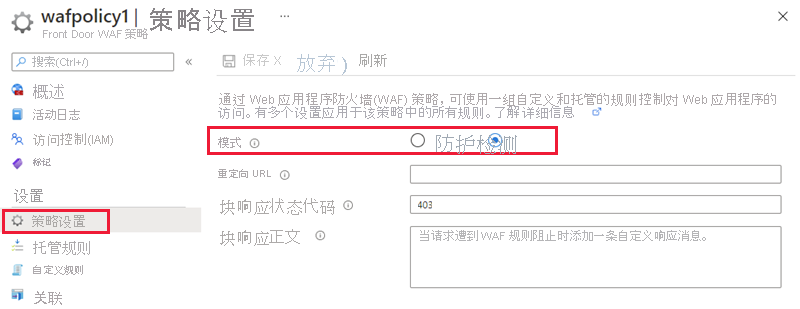

Web 应用程序防火墙策略模式

有两种 WAF 策略模式:检测和预防。 默认情况下,WAF 策略处于“检测”模式。 在“检测” 模式下,WAF 不会阻止任何请求。 相反,与 WAF 规则匹配的请求将被记录。 在预防模式下,将阻止和记录匹配规则的请求。

Web 应用程序防火墙默认规则集规则组和规则

Azure Front Door Web 应用程序防火墙可保护 Web 应用程序免于常见漏洞和攻击。 Azure 托管的规则集可轻松针对一组常见的安全威胁来部署保护。 Azure 规则集会根据需要进行更新以防范新的攻击签名。

托管规则

Azure 托管的默认规则集包含针对以下威胁类别的规则:

- 跨站点脚本

- Java 攻击

- 本地文件包含

- PHP 注入攻击

- 远程命令执行

- 远程文件包含

- 会话固定

- SQL 注入保护

- 协议攻击者

默认已启用 Azure 托管的默认规则集。 当前默认版本为 DefaultRuleSet_2.1。 下拉列表框中提供了其他规则集。

若要禁用单个规则,请选中规则编号前面的复选框,然后在页面顶部选择“禁用”。 若要更改规则集内单个规则的操作类型,请选中规则编号前面的复选框,然后选择页面顶部的“更改操作”。

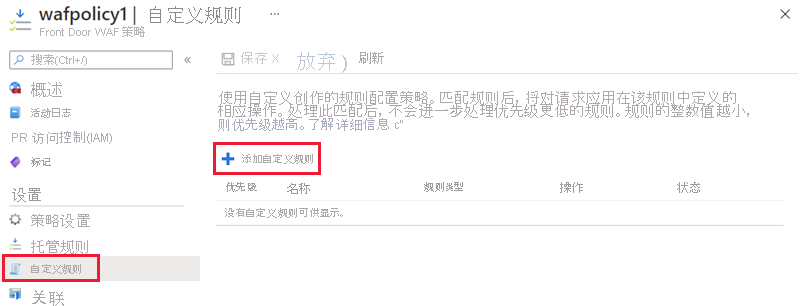

自定义规则

通过 Front Door 的 Azure WAF 可以根据定义的条件来控制对 Web 应用程序的访问。 自定义 WAF 规则由优先级编号、规则类型、匹配条件和操作组成。

自定义规则有两种类型:匹配规则和速率限制规则。 匹配规则根据一组匹配条件确定访问权限。 速率限制规则基于匹配条件和传入请求的速率来控制访问。

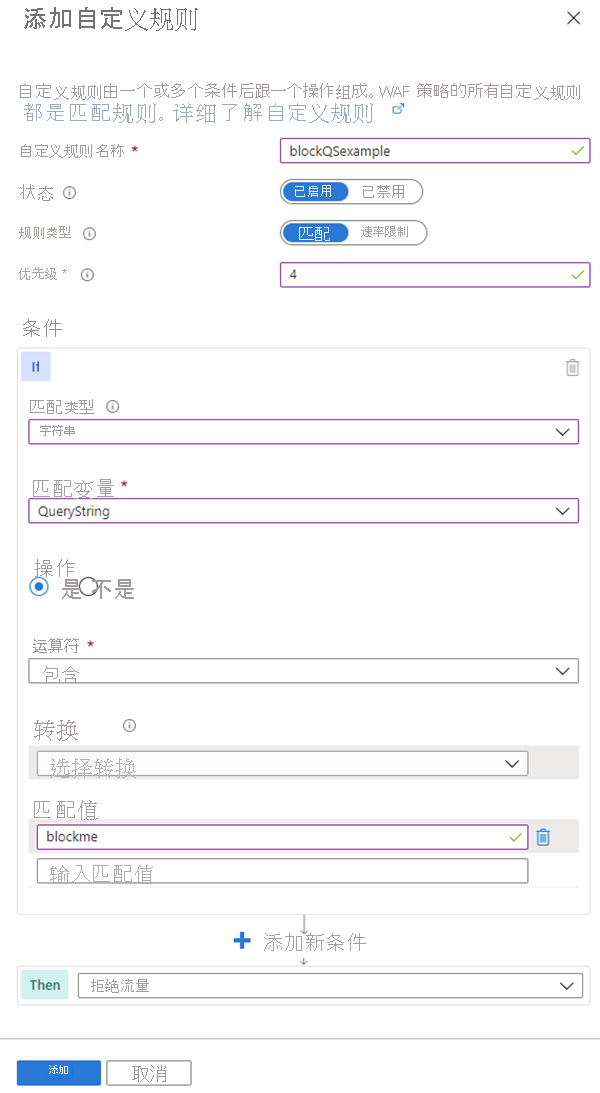

创建 WAF 策略时,可以通过选择“自定义规则”部分下的“添加自定义规则”来创建自定义规则。 这会启动自定义规则配置页。

此示例图像显示了自定义规则的配置,如果查询字符串包含 blockme,此规则会阻止请求。

在 Azure Front Door 上创建 Web 应用程序防火墙策略

本部分介绍如何创建基本的 Azure WAF 策略,并将其应用到 Azure Front Door 中的配置文件。

使用 Azure 门户在 Azure Front Door 上创建 WAF 策略的关键阶段包括:

创建 Web 应用程序防火墙策略。 使用托管默认规则集 (DRS) 创建基本 WAF 策略。

将 WAF 策略与 Front Door 配置文件相关联。 将 WAF 策略与 Front Door 配置文件相关联。 此关联可以在创建 WAF 策略的过程中完成,也可以在以前创建的 WAF 策略中完成。 在此关联中,指定要应用此策略的 Front Door 配置文件和域。

配置 WAF 策略设置和规则。 这是可选步骤,可在其中配置策略设置,如“模式”(“预防”或“检测”),并配置托管规则和自定义规则。

若要查看所有这些任务的详细步骤,请参阅教程:使用 Azure 门户在 Azure Front Door 上创建 Web 应用程序防火墙策略。