你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

教程:使用 Azure 门户在 Azure Front Door 上创建 WAF 策略

本教程介绍如何创建基本的 Web 应用程序防火墙 (WAF) 策略,并将其应用到 Azure Front Door 上的前端主机。

本教程介绍如何执行下列操作:

- 创建 WAF 策略。

- 将其与前端主机关联。

- 配置 WAF 规则。

先决条件

创建 Azure Front Door 实例或 Azure Front Door 标准版或高级版配置文件。

创建 WAF 策略

首先,使用 Azure 门户创建包含托管的默认规则集 (DRS) 的基本 WAF 策略。

在屏幕的左上方,选择“创建资源”。 搜索 WAF,选择“Web 应用程序防火墙 (WAF)”,然后选择“创建”。

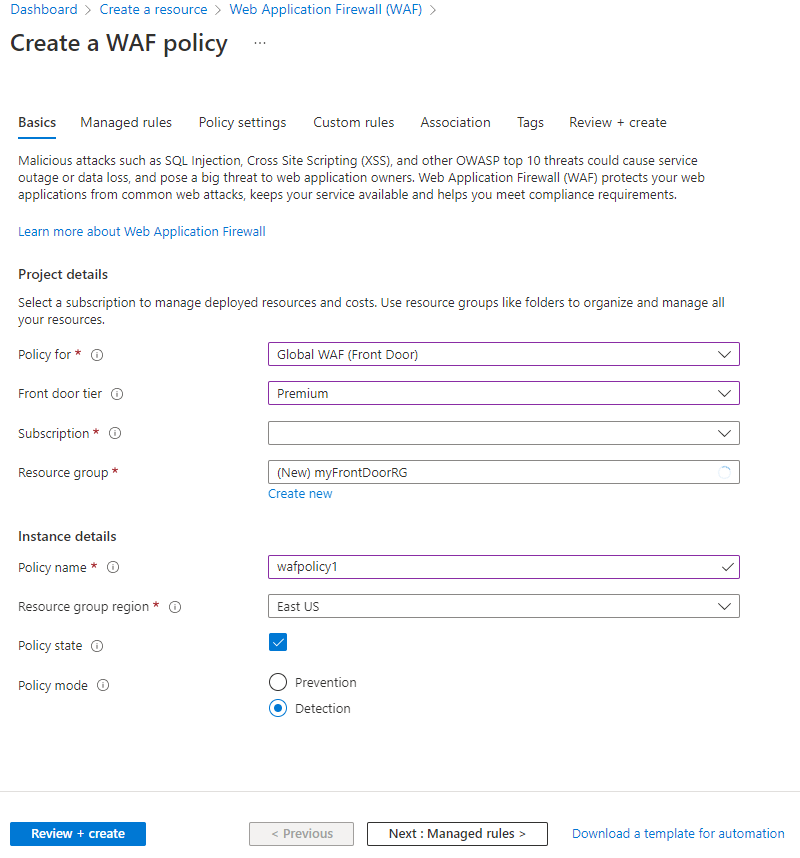

在“创建 WAF 策略”页的“基本信息”选项卡上,输入或选择以下信息,其余设置则接受默认值。

设置 值 策略适用于 选择“全球 WAF (Front Door)”。 Front Door 层 在经典、标准和高级层之间进行选择。 订阅 选择 Azure 订阅。 资源组 选择 Azure Front Door 资源组名称。 策略名称 输入 WAF 策略的唯一名称。 策略状态 设置为“已启用”。

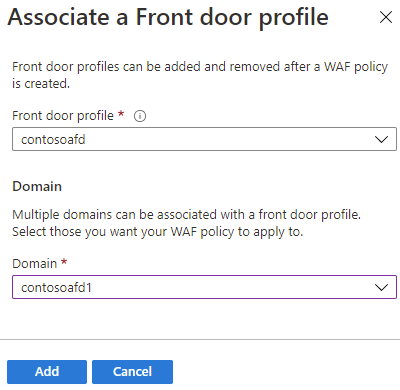

在“关联”选项卡上,选择“关联 Front door 配置文件”,输入以下设置,然后选择“添加”。

设置 值 Front Door 配置文件 选择 Azure Front Door 配置文件名称。 域 选择要将 WAF 策略关联到的域,然后选择“添加”。

注意

如果域已关联到某个 WAF 策略,该域将会灰显。必须先从关联的策略中删除该域,然后再将该域重新关联到新的 WAF 策略。

选择“查看 + 创建”>“创建”。

配置 WAF 规则(可选)

请按照以下步骤来配置 WAF 规则。

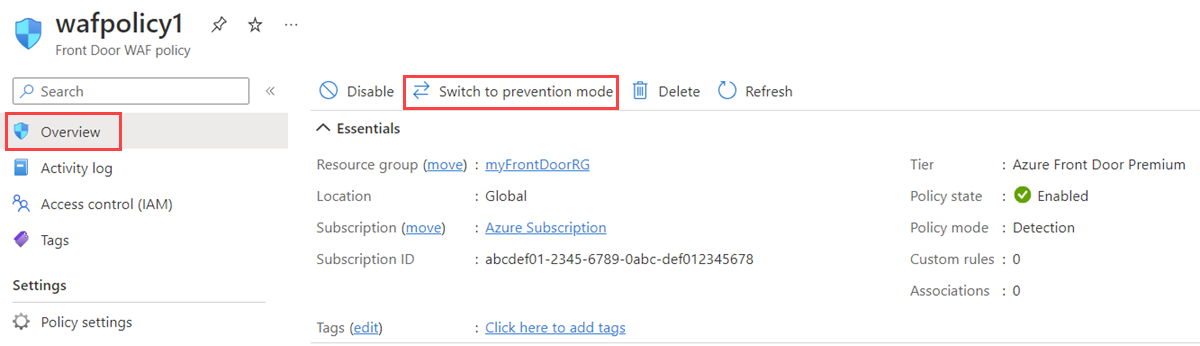

更改模式

创建 WAF 策略时,默认情况下,该策略处于“检测”模式。 在“检测”模式下,WAF 不会阻止任何请求。 相反,与 WAF 规则匹配的请求将记录在 WAF 日志中。 若要查看 WAF 的运作方式,可将模式设置从“检测”更改为“阻止”。 在“防护”模式下,将阻止与定义规则匹配的请求,并记录在 WAF 日志中。

自定义规则

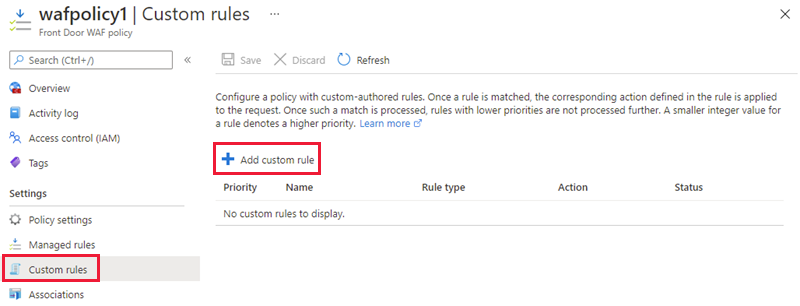

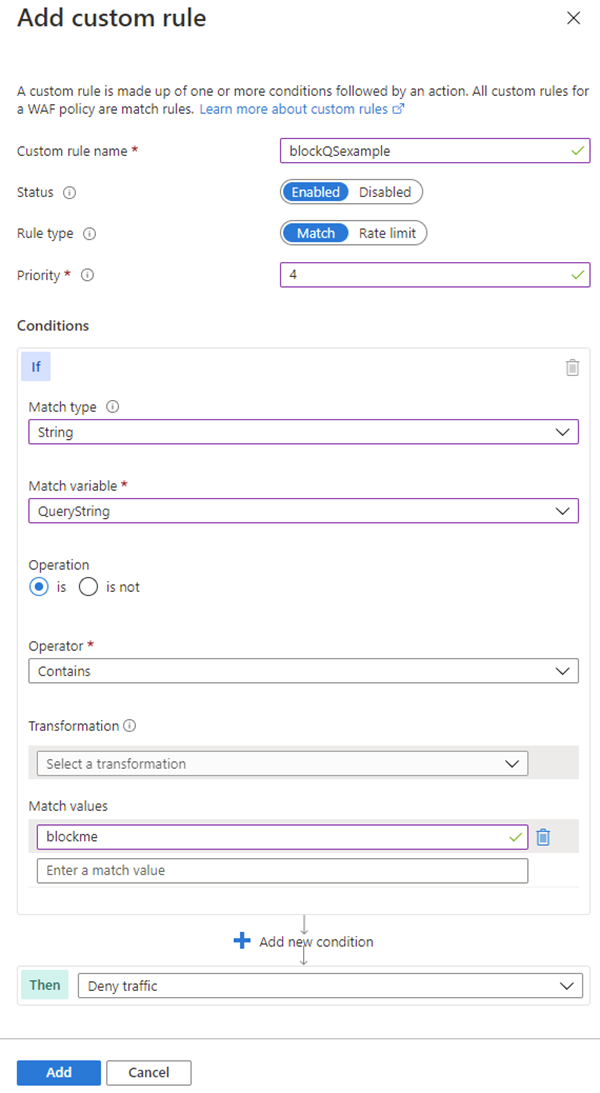

若要创建自定义规则,请在“自定义规则”部分下选择“添加自定义规则”,以打开“自定义规则配置”页。

以下示例演示如何配置自定义规则以在查询字符串包含 blockme 时阻止请求。

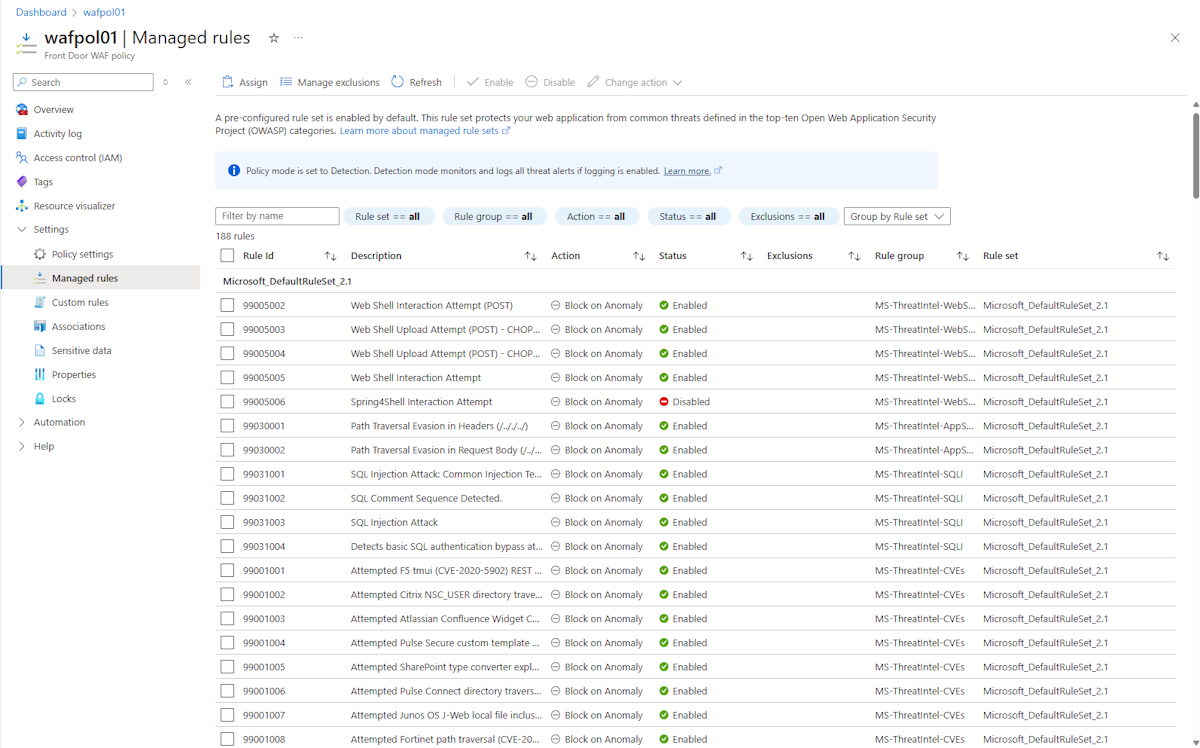

默认规则集

Azure Front Door 的高级层和经典层默认启用 Azure 托管的默认规则集。 Azure Front Door 高级层的当前 DRS 为 Microsoft_DefaultRuleSet_2.1。 Microsoft_DefaultRuleSet_1.1 是 Azure Front Door 经典层的当前 DRS。 在“托管规则”页上,选择“分配”以分配不同的 DRS。

若要禁用单个规则,请选中规则编号前面的复选框,然后在页面顶部选择“禁用”。 若要更改规则集内单个规则的操作类型,请选中规则编号前面的复选框,然后选择页面顶部的“更改操作”。

注意

只有 Azure Front Door 高级层和 Azure Front Door 经典层策略支持托管规则。

清理资源

不再需要时,请删除资源组及所有相关资源。