什么是勒索软件?

实际上,勒索软件攻击会阻止你访问数据,直到支付赎金。

事实上,勒索软件是一种恶意软件或网络钓鱼安全攻击,会破坏或加密计算机、服务器或设备上的文件和文件夹。

设备或文件锁定或加密后,网络犯罪分子可以向企业或设备所有者勒索资金,以换取密钥来解锁加密数据。 但是,即使收到付款,网络犯罪分子可能也永远不会给业务或设备所有者提供密钥,并永久停止访问。

Microsoft安全 Copilot 利用 AI 来帮助缓解勒索软件攻击。 有关勒索软件的更多 Microsoft 解决方案,请访问勒索软件解决方案库。

勒索软件攻击的工作原理是什么?

勒索软件可以是自动化的,也可以涉及键盘上的人为操作 -- 即人为操作的攻击,例如最近出现过的使用 LockBit 勒索软件的攻击。

人为操作的勒索软件攻击涉及以下阶段:

初始入侵 - 在进行一段时间的侦察来识别防御中的弱点后,威胁行动者会首先获取系统或环境的访问权限。

持久性和防御规避 - 威胁行动者使用后门或其他隐秘运行的机制在系统或环境中建立立足点,以规避事件响应团队的检测。

横向移动 - 威胁行动者使用初始入口点迁移到与被入侵设备或网络环境连接的其他系统。

凭据访问 - 威胁行动者使用虚假登录页面来搜集用户或系统凭据。

数据盗窃 - 威胁行动者从被盗用的用户或系统窃取财务数据或其他数据。

影响 - 受影响的用户或组织可能会遭受物质或信誉损害。

勒索软件活动中使用的常见恶意软件

Qakbot – 使用网络钓鱼传播恶意链接、恶意附件,并投放像 Cobalt Strike Beacon 这样的恶意有效负载

Ryuk – 通常针对 Windows 的数据加密器

Trickbot – 针对 Excel 和 Word 等 Microsoft 应用程序。 Trickbot 通常通过电子邮件活动传播,使用时事或财务诱饵来诱使用户打开恶意文件附件或单击托管恶意文件的网站的链接。 自 2022 年以来,Microsoft 对使用该恶意软件的活动的缓解措施似乎已经破坏了其有效性。

与勒索软件活动相关的盛行威胁行动者

- LockBit – 以经济利益为目的的勒索软件即服务 (RaaS) 活动,也是 2023-24 年间最活跃的勒索软件威胁行动者

- Black Basta – 通过鱼叉式网络钓鱼电子邮件获取访问权限,并使用 PowerShell 启动加密有效负载

Microsoft如何帮助进行中的勒索软件攻击

为了帮助缓解正在进行的勒索软件攻击,Microsoft事件响应可以利用和部署 Microsoft Defender for Identity ,这是一种基于云的安全解决方案,可帮助检测和响应与标识相关的威胁。 提前将标识监视引入事件响应支持受影响的组织安全运营团队重新获得控制权。 Microsoft事件响应使用 Defender for Identity 来帮助识别事件范围和受影响的帐户、保护关键基础结构并逐出威胁参与者。 响应团队随后引入 Microsoft Defender for Endpoint ,以跟踪威胁参与者的移动,并中断他们尝试使用泄露的帐户重新进入环境。 在包含事件和对环境的完全管理控制后,Microsoft事件响应与客户协作,以帮助防止未来的网络攻击。

自动化勒索软件攻击

商品勒索软件攻击通常是自动化的。 这些网络攻击可能会像病毒一样传播,通过电子邮件网络钓鱼和恶意软件发送等方法感染设备,并需要进行恶意软件修正。

因此,可以使用 Microsoft Defender for Office 365 保护电子邮件系统,防止恶意软件和网络钓鱼传递。 Microsoft Defender for Endpoint 与 Defender for Office 365 一起工作,自动检测和阻止设备上的可疑活动,而 Microsoft Defender XDR 在早期检测恶意软件和网络钓鱼尝试。

人为操作的勒索软件攻击

人为操作的勒索软件是由网络犯罪分子主动攻击的结果,这些网络犯罪分子渗透到组织的本地或云 IT 基础结构中,提升其特权,然后将勒索软件部署到关键数据。

这些“人为键盘操作”攻击通常针对组织,而不是单个设备。

人为操作也意味着有人类威胁行动者利用他们对常见的系统和安全错误配置的见解。 他们的目标是渗透组织,操纵网络,适应环境及其弱点。

这些人为操作的勒索软件攻击的标志通常包括凭据盗窃和横向移动,以及被盗帐户中的特权提升。

活动可能会在维护时段进行,并涉及网络犯罪分子发现的安全配置缺口。 目标是将勒索软件有效负载部署到威胁行动者选择的任何高业务影响资源。

重要

这些攻击对业务运营来说可能是灾难性的,而且难以清理,需要完全逐出攻击者来防范今后的攻击。 通常只需修正恶意软件就能阻止商业勒索软件,而人为操作的勒索软件则不同,在最初遭到入侵后,它会继续威胁你的业务运营。

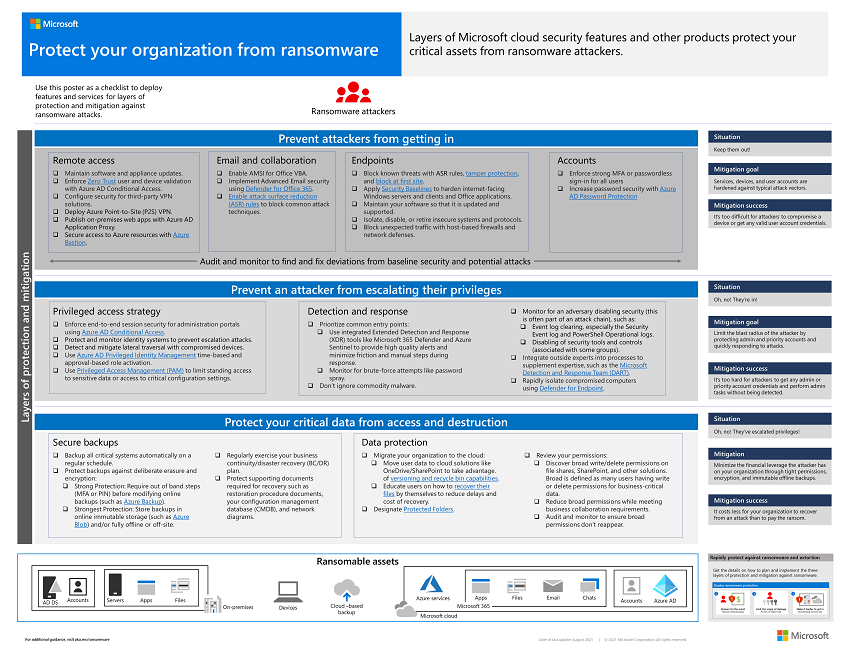

组织的勒索软件保护

首先,使用 Microsoft Defender for Office 365 防止网络钓鱼和恶意软件传送,使用 Microsoft Defender for Endpoint 自动检测和阻止设备上的可疑活动,使用 Microsoft Defender XDR 在早期检测恶意软件和网络钓鱼尝试。

若要全面了解勒索软件和敲诈勒索,并全面了解如何保护你的组织,请运用人为操作的勒索软件缓解项目计划 PowerPoint 演示文稿中的信息。

遵循Microsoft事件响应的勒索软件防护和缓解方法。

通过分析向团队发出攻击警报的可疑活动来评估情况。

你第一次得知该事件的时间/日期是什么? 有哪些日志可用,是否有任何迹象表明行动者当前正在访问系统?

确定受影响的业务线(LOB)应用程序,并重新联机获取任何受影响的系统。 受影响的应用程序是否需要可能已泄露的标识?

应用程序、配置和数据备份是否可用,并使用还原练习定期验证?

确定威胁恢复(CR)过程,以从环境中删除威胁参与者。

下面是Microsoft人操作勒索软件缓解项目计划指南的摘要:

- 勒索软件和基于勒索的攻击的风险很高。

- 不过,攻击也有弱点,这能减少你遭到攻击的可能性。

- 可通过 3 个步骤配置你的基础结构来利用这些攻击弱点。

如需了解利用攻击弱点的这三个步骤,请查看帮助组织防范勒索软件和敲诈勒索解决方案,快速配置 IT 基础结构来获得最佳保护:

- 使组织做好准备,从而不必支付赎金就能在遭到攻击后恢复正常。

- 通过保护特权角色,限制勒索软件攻击破坏的范围。

- 通过逐步消除风险,使威胁行动者更难访问你的环境。

下载保护组织免受勒索软件侵害的海报,概览作为针对勒索软件攻击的保护层的三个阶段。

其他勒索软件防护资源

Microsoft 提供的重要信息:

Microsoft 发布的勒索软件最新趋势,Microsoft 最新的勒索软件博客

Microsoft Defender XDR:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

Microsoft 安全 Copilot:

使用 ChatGPT 自己的语言的 OpenAI 密钥勒索软件缓解策略包括:

训练数据策展

安全层和筛选器

经验测试和红队测试

持续监视

对齐和安全研究

社区报告和反馈

伙伴关系和策略

有关更多详细信息,请参阅 OpenAI 的官方文档,了解其 AI 安全和滥用缓解方法。

Microsoft 安全勒索软件缓解资源:

在 Microsoft 安全博客中查看最新的勒索软件文章列表。