使用终结点数据丢失防护

为了帮助你熟悉终结点 DLP 功能及其在 DLP 策略中的呈现方式,我们整理了一些方案供你遵循。

重要

这些终结点 DLP 方案不是创建和优化 DLP 策略的正式过程。 当你需要在常规情况下使用 DLP 策略,请参阅以下主题:

提示

开始使用Microsoft Security Copilot,探索使用 AI 功能更智能、更快速地工作的新方法。 详细了解 Microsoft Purview 中的Microsoft Security Copilot。

准备工作

SKU/订阅许可

在开始使用 DLP 策略之前,请确认 Microsoft 365 订阅 和任何加载项。

有关许可的信息,请参阅 Microsoft 365、Office 365、企业移动性 + 安全性 和 Windows 11 企业订阅。

这些方案要求你已载入设备并向活动资源管理器浏览器报告。 如果尚未载入设备,请参阅终结点数据丢失防护入门。

重要

在开始之前,请确保了解不受限制的管理员和管理单元之间的区别。

方案 1:从模板创建策略,仅审核

此方案适用于不受限制的管理员创建和完整目录策略。

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户。 > 数据丢失防护>策略。

选择“ + 创建策略”。

对于此方案,在 “类别”下,选择“ 隐私”。

在 “法规” 下,选择“ 美国个人身份信息 (PII) 数据增强”,然后选择“ 下一步”。

为新策略提供 “名称” 和 “说明”,然后选择“ 下一步”。

接受管理员单位下的默认完整目录。 选择 下一步。

选择 “设备” 位置并取消选择所有其他位置,然后选择“ 下一步”。

在 “定义策略设置” 页上,选择“ 下一步”。

在 “要保护的信息”页上,选择“ 下一步”。

在 “保护操作 ”页上,再次选择“ 下一步 ”。

在 “自定义访问和替代设置” 页上,选择“ 审核或限制设备上的活动” ,然后选择“ 下一步”。

在 “策略模式 ”页上,接受默认的“ 在模拟模式下运行策略 ”,然后选择“ 在模拟模式下显示策略提示”。

选择“下一步”。

Choose Submit.

创建新策略后,选择“ 完成”。

现在,是时候测试策略了:

在 “数据丢失防护 ”主页上,打开 “活动资源管理器”。

尝试共享终结点 DLP 设备中的测试项目,其中包含将触发 美国个人身份信息 (PII) 数据 条件的内容。 这应该会触发策略。

返回活动资源管理器,检查此事件的活动列表。

方案 2:修改现有策略,设置警报

此方案适用于修改完整目录范围策略的不受限制的管理员。

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>策略。

选择在方案 1 中创建 (PII) 数据增强策略的美国个人身份信息 。

选择 “编辑策略”。

转到 “自定义高级 DLP 规则 ”页,编辑“ 检测到的少量内容”方案,即“增强型 PII 数据”。

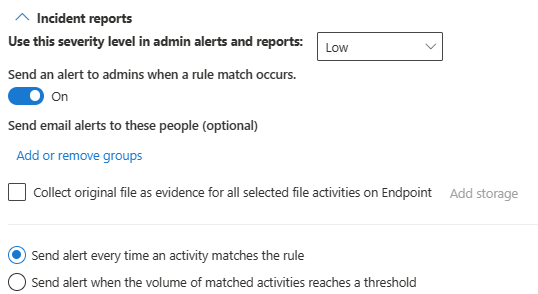

向下滚动到 “事件报告 ”部分,并将 规则匹配发生时向管理员发送警报 切换为 “开”。 Email警报会自动发送给管理员和添加到收件人列表中的其他人。

出于本方案的目的,请选择“每次活动与规则匹配时选择发送警报”。

选择“保存”。

通过在整个向导的其余部分选择 “下一步 ”,然后选择 “提交 策略更改”来保留以前的所有设置。

尝试共享包含将触发美国个人身份信息 (PII) 数据条件的内容的测试项目。 这应该会触发策略。

检查事件的活动资源管理器。

方案 3:修改现有策略,阻止操作但允许覆盖

此方案适用于修改完整目录策略的不受限制的管理员。

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>策略。

选择在方案 1 中创建 的“美国个人身份信息 (PII) 数据 ”策略。

选择 “编辑策略”。

转到 “自定义高级 DLP 规则 ”页,编辑“ 检测到的少量内容”方案,即“增强型 PII 数据”。

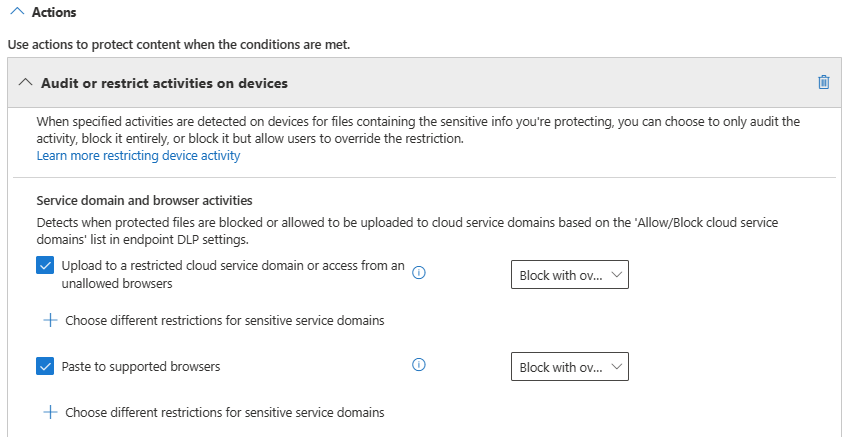

向下滚动到 “操作>审核或限制 Windows 设备上的活动 ”部分,并将 “服务域”和“浏览器活动 ”下的两个选项都设置为 “使用替代阻止”。

选择“保存”。

针对检测到大量内容的情况重复步骤 4-6 美国 PII 数据增强方案。

在向导的其余部分选择“ 下一步 ”,然后 提交 策略更改,以保留以前的所有设置。

尝试与组织外部的人员共享包含将触发美国个人身份信息 (PII) 数据条件的内容的测试项目。 这应该会触发策略。

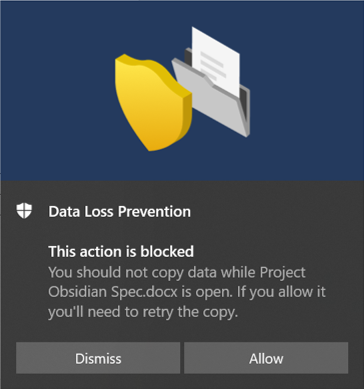

客户端设备上会显示如下所示的弹出窗口:

检查事件的活动资源管理器。

方案 4:避免使用自动隔离从云同步应用循环发送 DLP 通知

此方案适用于创建完整目录策略的不受限制的管理员。

开始方案 4 之前

在此方案中,阻止将文件与 高度机密敏感度标签同步到 OneDrive。 这是具有多个组件和过程的复杂方案。 你需要:

- 要面向的Microsoft Entra用户帐户,以及已将本地 OneDrive 文件夹与 OneDrive 云存储同步的已载入Windows 10/11 计算机。

- 敏感度标签配置和发布—请参阅 敏感度标签入门 和 创建和配置敏感度标签及其策略。

共有三个步骤。

- 配置终结点 DLP 自动隔离设置。

- 创建一个策略,用于阻止具有 高度机密 敏感度标签的敏感项目。

- 在策略面向的 Windows 10/11 设备上创建Word文档,应用标签,并将其复制到正在同步的本地 OneDrive 文件夹的用户帐户。

配置终结点 DLP 未启用的应用和自动隔离设置

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 左上角的 Microsoft Purview 门户>数据丢失防护>设置 (齿轮) >数据丢失防护>终结点设置。

展开 “受限应用和应用组”。

在 “受限应用组”下,选择 “添加受限应用组”。 输入 “云同步应用 ”作为组名称。

选择 “自动隔离 ”框。

对于 “应用名称”,请输入 “OneDrive”。 对于 “可执行文件名称”,请输入 onedrive.exe,然后选择 + 按钮。 这不允许 onedrive.exe 访问具有 高度机密 标签的项目。

选择“保存”。

在自动隔离设置下选择编辑自动隔离设置。

为不允许的应用启用 自动隔离。

输入要将原始敏感文件移动到本地计算机上文件夹的路径。 例如:

%homedrive%%homepath%\Microsoft DLP\Quarantine用户名 Isaiah Langer 会将移动的项目放在名为 的文件夹中:

C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

将日期和时间戳追加到原始文件名。

注意

DLP 自动隔离将为每个未启用的应用创建文件的子文件夹。 因此,如果在不允许的应用列表中同时有 Notepad 和 OneDrive ,将为 \OneDrive 创建一个子文件夹,并为 \Notepad创建另一个子文件夹。

选择将文件替换为包含以下文本 的 .txt 文件,并在占位符文件中输入所需的文本。 例如,对于名为 auto quar 1.docx的文件,可以输入:

%%FileName%% 包含组织正在通过数据丢失防护 (DLP) 策略 %%PolicyName%% 保护的敏感信息。 它已移动到隔离文件夹: %%QuarantinePath%%

将保留包含此消息的文本文件:

自动 quar 1.docx 包含组织正在通过数据丢失防护 (DLP) 策略保护的敏感信息。 它已移动到隔离文件夹:C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx。

选择“保存”。

配置策略以阻止 OneDrive 同步敏感度标签为“高度机密”的文件

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>策略。

选择“创建策略”。

对于此方案,请选择 “自定义”,然后选择 “自定义策略”。 选择“下一步”。

填写名称和说明字段,选择下一步。

选择“管理员单位”下的“完整目录”。

将“设备”以外所有位置的“状态”字段切换为“关”。 如果你有一个要从中测试此项的特定终端用户帐户,请务必在范围内选择它。 选择 下一步。

默认情况下,接受创建或自定义高级 DLP 规则,然后选择下一步。

使用以下值创建规则:

- 名字>方案 4 自动隔离。

- 在 “条件” 下,选择“ 添加条件 ”,然后选择 “内容包含”。

- 输入组名称,例如 “高度机密敏感度标签” ,然后选择“ 添加”。

- 依次选择 “敏感度标签 ”、“ 高度机密 ”和“ 添加”。

- 在 “操作” 下,选择 “添加操作”。

- 选择“审核或限制设备上的>活动”“受限应用组中的应用的”文件活动”。

- 选择 “添加受限应用组 ”,然后选择之前创建的 “云同步应用” 组。

- 选择 “对所有活动>块应用限制”。 对于此方案,请清除所有其他活动。

- 在 “用户通知”下,将 “用户通知 ”切换为“ 开” ,在 “终结点设备 ”下,选择“在活动 时向用户显示策略提示通知 ”(如果尚未启用)。

选择保存,然后下一步。

选择 立即将其打开。 选择“下一步”。

查看设置,然后选择“提交”。

注意

至少需要一小时才能将新策略复制并应用到目标 Windows 10 计算机。

新的 DLP 策略将显示在策略列表中。

在 Windows 10/11 设备上测试自动隔离

使用在配置策略以阻止 OneDrive 同步敏感度标签“高度机密”(步骤 5)中指定的用户帐户登录到 Windows 10/11 计算机。

创建一个文件夹,其内容不会同步到 OneDrive。 例如:

C:\auto-quarantine 源文件夹

打开Microsoft Word并在自动隔离源文件夹中创建文件。 应用 高机密 敏感度标签; 请参阅 Office 中文件和电子邮件的敏感度标签。

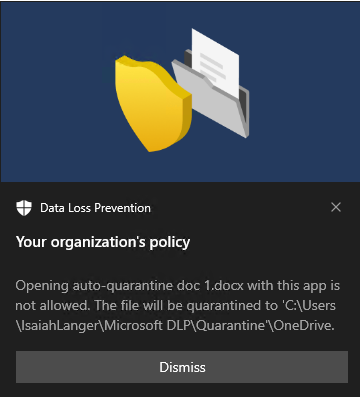

将创建的文件复制到 OneDrive 同步文件夹。 应会显示用户通知 Toast,告知你不允许该操作,并且文件将被隔离。 例如,对于用户名 Isaiah Langer,以及标题为 autoquarantine doc 1.docx 的文档,你将看到以下消息:

消息将读取:

不允许使用此应用打开自动隔离文档 1.docx。 该文件将隔离到 C:\Users\IsaiahLanger\Microsoft DLP\OneDrive

选择 关闭。

打开占位符文本文件。 它命名为 自动隔离文档 1.docx_date_time.txt。

打开隔离文件夹并确认原始文件存在。

检查活动资源管理器中是否有来自受监视终结点的数据。 设置设备的位置筛选器并添加策略,然后按策略名称进行筛选以查看此策略的效果。 有关使用活动资源管理器的信息,请参阅 活动资源管理器入门。

检查活动资源管理器中的事件。

方案 5:将无意共享限制为不允许的云应用和服务

此方案适用于创建完整目录策略的不受限制的管理员。

使用终结点 DLP 和支持的 Web 浏览器,可以将敏感项的意外共享限制为未授权的云应用和服务。 Microsoft Edge 了解项目何时受到终结点 DLP 策略的限制,并强制实施访问限制。

注意

支持以下 Web 浏览器:

- Microsoft Edge

- 安装了适用于 Chrome 的 Microsoft Purview 扩展的 Chrome ()

- 安装了适用于 Firefox 的 Microsoft Purview 扩展的 Firefox ()

在正确配置的 DLP 策略中选择 “设备” 作为位置并使用受支持的 Web 浏览器时,将阻止在这些设置中定义的未启用浏览器访问与 DLP 策略控制相匹配的敏感项。 相反,用户被重定向到使用 Microsoft Edge,它了解 DLP 施加的限制后,可以在满足 DLP 策略中的条件时阻止或限制活动。

若要使用此限制,需要配置三个重要部分:

指定要防止敏感项目共享到的位置(服务、域、IP 地址)。

添加出现 DLP 策略匹配时不允许访问某些敏感项目的浏览器。

通过启用“上载到云服务”和“从不允许的浏览器访问”,配置 DLP 策略以定义应限制在这些位置的敏感项目的种类。

你可以继续添加新的服务、应用和策略,以扩展和扩大你的限制,从而满足业务需求并保护敏感数据。

此配置有助于确保数据保持安全,同时避免阻止或限制用户访问和共享非敏感项的不必要的限制。

还可以通过敏感 服务域审核、阻止使用替代或阻止这些用户上传的敏感项到云应用和服务。

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>左上角的“数据丢失防护>设置” (齿轮图标,) >数据丢失防护>终结点 DLP 设置>对敏感数据>服务域组的浏览器和域限制。

选择“ 创建敏感服务域组”。

为组命名。

输入组的 敏感服务域 。 可以将多个网站添加到一个组,并使用通配符覆盖子域。 例如,

www.contoso.com仅对于顶级网站,或者:*.contoso.com 表示 corp.contoso.com、hr.contoso.com fin.contoso.com。选择所需的 匹配类型。 可以从“URL”、“IP 地址”、“IP 地址范围”中进行选择。

选择“保存”。

在左侧导航窗格中,选择“ 数据丢失防护>策略”。

创建并限定仅应用于 “设备 ”位置的策略。 有关如何创建策略的详细信息,请参阅 创建和部署数据丢失防护策略。 请确保将管理员单位范围限定为 Full 目录。

在 “定义策略设置” 页上,选择“ 创建或自定义高级 DLP 规则 ”,然后选择“ 下一步”。

创建规则,如下所示:

- 在“ 条件”下,选择“ + 添加条件 ”,然后从下拉菜单中选择“ 内容包含 ”。

- 为组命名。

- 选择 “添加 ”,然后选择“ 敏感信息类型”。

- 从浮出控件窗格中选择 敏感信息类型 ,然后选择 “添加”。

- 添加“ 审核或限制设备上的活动”操作。

- 在 “服务域和浏览器活动”下,选择“ 上传到受限的云服务域或从未启用的浏览器进行访问 ”,并将操作设置为“ 仅审核”。

- 选择“ + 为敏感服务域选择不同的限制”, 然后选择“ 添加组”。

- 在“选择敏感服务域组”浮出控件上,选择所需的敏感服务域组 () ,选择“添加”,然后选择“保存”。

- 在 “所有应用的文件活动”下,选择要监视或限制的用户活动,以及 DLP 为响应这些活动而要执行的操作。

- 完成规则创建,然后选择 “保存” ,然后选择“ 下一步”。

- 在确认页上,选择 “完成”。

- 在 “策略模式 ”页上,选择“ 立即将其打开”。 选择 “下一步 ”,然后选择 “提交”。

方案 6:监视或限制敏感服务域上的用户活动

此方案适用于创建完整目录策略的不受限制的管理员。

如果要审核或阻止网站上的以下用户活动,请使用此方案。

- 从网站打印

- 从网站复制数据

- 将网站另存为本地文件

注意

支持以下 Web 浏览器:

- Microsoft Edge

- 安装了适用于 Chrome 的 Microsoft Purview 扩展的 Chrome ()

- 安装了适用于 Firefox 的 Microsoft Purview 扩展的 Firefox ()

配置敏感服务域

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>左上角的数据丢失防护>设置 (齿轮图标,) >数据丢失防护>终结点设置>浏览器和敏感数据>服务域的域限制。

将 “服务域” 设置为 “阻止”。

若要控制是否可以将敏感文件上传到特定域,请选择 “添加云服务域”。

输入要审核或阻止的域, + 然后选择按钮。 对任何其他域重复此操作。 选择“保存”。

在 “敏感服务域组”下,选择“ 创建敏感服务域组”。

为组指定名称,选择所需的 匹配类型 (可以从 URL、 IP 地址、 IP 地址范围) 中进行选择,并输入要审核或阻止的 URL、IP 地址或 IP 地址范围。 匹配 URL 时,可以将多个网站添加到一个组,并使用通配符覆盖子域。 例如,

www.contoso.com对于顶级网站或 corp.contoso.com 的 *.contoso.com,hr.contoso.com,fin.contoso.com。选择“保存”。

在左侧导航窗格中,选择“ 数据丢失防护>策略”。

创建并限定仅应用于 “设备 ”位置的策略。 有关如何创建策略的详细信息,请参阅 创建和部署数据丢失防护 策略。 请确保将管理员单位范围限定为 Full 目录。

创建一个规则,该规则使用 用户从 Edge 访问敏感站点的条件,以及当用户 在 Windows 设备上的 Microsoft Edge 浏览器中访问敏感网站时审核或限制活动的操作。

在操作中,在 “敏感网站限制”下,选择“ 添加或删除敏感网站组”。

创建和/或选择所需的 敏感网站组 。 只要) 安装了 Microsoft Purview 扩展,在 Chrome 或 Firefox (中打开组) ) (下的任何网站都将重定向到 Microsoft Edge。

选择“添加”。

选择要监视或限制的用户活动,以及要Microsoft Purview 为响应这些活动而执行的操作。

完成规则和策略的配置,然后选择 “提交 ”,然后选择“ 完成”。

方案 7:限制将敏感内容粘贴到浏览器中

此方案用于限制用户在浏览器上将敏感内容粘贴到浏览器 Web 窗体或字段中,包括Microsoft Edge、具有 Microsoft Purview 扩展) 的 Google Chrome (,以及具有 Microsoft Purview 扩展) 的 Mozilla Firefox (。

重要

如果已 为设备上的文件活动配置证据收集 ,并且设备上的反恶意软件客户端版本早于 4.18.23110,则实现此方案“ 限制将敏感内容粘贴到浏览器中”时,在尝试在警报详细信息中查看源文件时,会看到随机字符。 若要查看实际的源文件文本,应下载该文件。

创建 DLP 策略

在阻止数据粘贴到浏览器中时,可以设置不同级别的强制措施。 为此,请创建不同的 URL 组。 例如,可以创建一个策略,警告用户不要将美国社会安全号码 (SSN) 发布到任何网站,并触发对组 A 中的网站的审核操作。你可以为 B 组中的所有网站创建另一个策略,以完全阻止粘贴操作,而不发出警告。

创建 URL 组

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>设置 (左上角的齿轮图标) >数据丢失防护>终结点设置,并向下滚动到 敏感数据的浏览器和域限制。 展开 部分。

向下滚动到 “敏感服务域组”。

选择 “创建敏感服务域组”。

- 输入 组名称。

- 在 “敏感服务域 ”字段中,输入要监视的第一个网站的 URL,然后选择“ 添加站点”。

- 继续添加要在此组中监视的其余网站的 URL。

- 将所有 URL 添加到组后,选择“ 保存”。

根据需要创建任意数量的单独 URL 组。

限制将内容粘贴到浏览器中

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>策略。

创建范围限定为 设备的 DLP 策略。 有关如何创建 DLP 策略的信息,请参阅 创建和部署数据丢失防护策略。

在 DLP 策略创建流的 “定义策略设置”页上 ,选择“ 创建或自定义高级 DLP 规则 ”,然后选择“ 下一步”。

在 “自定义高级 DLP 规则 ”页上,选择“ 创建规则”。

输入规则的名称和说明。

展开 “条件”,选择“ 添加条件”,然后选择 “敏感信息类型”。

在 “内容包含”下,向下滚动并选择之前选择或创建的新敏感信息类型。

向下滚动到 “操作” 部分,然后选择“ 添加操作”。

选择 “审核”或“限制设备上的活动”

在 “操作” 部分的 “服务域和浏览器活动”下,选择“ 粘贴到支持的浏览器”。

将限制设置为 “审核”、“ 使用替代阻止”或“ 阻止”,然后选择“ 添加”。

选择“保存”。

选择“下一步”

选择是要测试策略、立即将其打开还是将其关闭,然后选择 “下一步”。

Choose Submit.

重要

用户尝试将文本粘贴到网页与系统完成对文本的分类和响应之间可能存在短暂的滞后时间。 如果发生此分类延迟,你可能会在 Chrome 和 Firefox 上的 Edge 或策略评估 Toast 中看到策略评估和检查完成通知。 下面是最小化通知数的一些提示:

- 当目标网站的策略配置为 “阻止 ”或“ 阻止”并覆盖 粘贴到该用户的浏览器时,将触发通知。 可以将整体操作设置为 “审核 ”,然后使用异常作为 “阻止”列出目标网站。 或者,可以将整体操作设置为 “阻止” ,然后使用“ 审核”作为例外列出安全网站。

- 使用最新的反恶意软件客户端版本。

- 使用最新的 Edge 浏览器版本,尤其是 Edge 120。

- 安装这些 Windows KB

方案 8:授权组

此方案适用于创建完整目录策略的不受限制的管理员。

这些方案要求你已载入设备并向活动资源管理器浏览器报告。 如果尚未载入设备,请参阅终结点数据丢失防护入门。

授权组主要用作允许列表。 你向组分配了不同于全局策略操作的策略操作。 在此方案中,我们将完成定义打印机组,然后使用除组中打印机以外的所有打印活动的阻止操作配置策略。 对于 可删除的存储设备组和 网络共享组,这些过程实质上是相同的。

在此方案中,我们定义了一组由法律部门用于打印合同的打印机。 阻止向任何其他打印机打印合同。

创建和使用打印机组

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户>数据丢失防护>设置 (左上角的齿轮) >数据丢失防护>终结点设置>打印机组。

选择“ 创建打印机组 ”并输入 “分组名称”。 在此方案中,我们使用

Legal printers。选择“ 添加打印机 ”并提供名称。 可以通过以下方式定义打印机:

- 友好的打印机名称

- USB 产品 ID

- USB 供应商 ID

- IP 范围

- 打印到文件

- 在打印机上部署的通用打印

- 企业打印机

- 打印到本地

选择“关闭”。

配置策略打印操作

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户。

导航到 数据丢失防护>策略。

选择“创建策略”,然后从“类别”中选择“自定义”,然后选择“法规”中的“自定义策略模板”。

为新策略提供名称和说明。

接受管理员单位下的默认完整目录。

将位置范围限定为“ 设备” 位置。

使用以下值创建规则:

- 添加 条件: 内容包含 = 可训练分类器、 法律事务

- 行动 = 审核或限制设备上的活动

- 然后 ,在所有应用上选择“文件活动”

- 选择“ 将限制应用于特定活动”

- 选择 打印 = 块

选择 “选择不同的打印限制”

在 “打印机组限制”下,选择“ 添加组 ”,然后选择“ 法定打印机”。

设置 操作 = 允许。

提示

“允许”操作会在审核日志中记录和审核事件,但不生成警报或通知。

选择 “保存” ,然后选择 “下一步”。

接受默认的“ 在模拟模式下运行策略” 值,然后选择“ 在模拟模式下显示策略提示”。 选择“下一步”。

查看设置,然后选择“提交”。

新的 DLP 策略将显示在策略列表中。

方案 9:网络异常

此方案适用于创建完整目录策略的不受限制的管理员。

此方案要求你已将设备载入并报告到活动资源管理器中。 如果尚未载入设备,请参阅终结点数据丢失防护入门。

在此方案中,我们定义了混合辅助角色用于访问组织资源的 VPN 列表。

创建和使用网络异常

网络异常使你能够基于用户从中访问文件的网络对文件活动配置“允许”、“仅审核”、“使用替代阻止”和“阻止操作”。 可以从已定义的 VPN 设置 列表中选择,并使用 “公司网络 ”选项。 操作可以单独或共同应用于以下用户活动:

- 复制到剪贴板

- 复制到 USB 可移动设备

- 复制到网络共享

- 打印

- 使用未经允许的蓝牙应用复制或移动

- 使用 RDP 复制或移动

获取服务器地址或网络地址

在受 DLP 监视的 Windows 设备上,以管理员身份打开Windows PowerShell窗口。

运行此 cmdlet:

Get-VpnConnection运行此 cmdlet 将返回多个字段和值。

找到 “ServerAddress ”字段并记录该值。 在 VPN 列表中创建 VPN 条目时,将使用此项。

找到 “名称” 字段并记录该值。 在 VPN 列表中创建 VPN 条目时 ,“名称” 字段映射到“ 网络地址 ”字段。

确定设备是否通过公司网络连接

在受 DLP 监视的 Windows 设备上,以管理员身份打开Windows PowerShell窗口。

运行此 cmdlet:

Get-NetConnectionProfile如果 NetworkCategory 字段为 DomainAuthenticated,则设备已连接到公司网络。 如果还有其他任何内容,则设备的连接不是通过公司网络。

添加 VPN

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户。

打开 “设置>数据丢失防护>终结点设置>VPN 设置”。

选择 “添加或编辑 VPN 地址”。

提供运行 Get-VpnConnection 的服务器 地址 或 网络地址 。

选择“保存”。

关闭项目。

配置策略操作

为正在使用的门户选择相应的选项卡。 根据 Microsoft 365 计划,Microsoft Purview 合规门户已停用或即将停用。

若要详细了解 Microsoft Purview 门户,请参阅 Microsoft Purview 门户。 若要了解有关合规性门户的详细信息,请参阅 Microsoft Purview 合规门户。

登录到 Microsoft Purview 门户。

打开 数据丢失防护>策略。

选择“创建策略”,然后从“类别”中选择“自定义”,然后选择“法规”中的“自定义策略模板”。

为新策略命名并提供说明。

选择“管理员单位”下的“完整目录”。

将位置范围限定为 “仅设备 ”。

创建规则,其中:

- 内容包含 = 可训练分类器、 法律事务

- 行动 = 审核或限制设备上的活动

- 然后 ,在所有应用上选择“文件活动”

- 选择“ 将限制应用于特定活动”

- 选择要为其配置 网络异常 的操作。

选择“ 复制到剪贴板 ”和“ 仅审核 ”操作

选择 “选择不同的复制到剪贴板限制”。

选择“ VPN ”,并将操作设置为“ 使用替代阻止”。

重要

如果要在用户通过 VPN 进行连接时控制其活动, 则必须 选择 VPN,并使该 VPN 成为 网络异常 配置中的最高优先级。 否则,如果选择了 “公司网络 ”选项,则将强制实施为 “公司”网络 条目定义的操作。

警告

“ 应用于所有活动” 选项将复制此处定义的网络异常,并将其应用于所有其他配置的特定活动,例如 “打印”和 “复制到网络共享”。 这将覆盖其他活动的网络异常 上次保存的配置获胜。

保存。

接受默认的“ 在模拟模式下运行策略” 值,然后选择“ 在模拟模式下显示策略提示”。 选择“下一步”。

查看设置,然后选择 “提交” ,然后选择“ 完成”。

新的 DLP 策略将显示在策略列表中。