了解终结点数据丢失防护

可以使用Microsoft Purview 数据丢失防护 (DLP) 监视对确定为敏感项执行的作,并帮助防止意外共享这些项目。

终结点数据丢失防护 (Endpoint DLP) 将 DLP 的活动监视和保护功能扩展到物理存储在 Windows 10/11、macOS (三个最新发布的主要版本) 设备和 Windows 特定服务器版本上的敏感项目。 将设备载入到 Microsoft Purview 解决方案后,有关用户对敏感项执行的作的信息将在 活动资源管理器中可见。 然后,可以通过 DLP 策略对这些项强制实施保护作。

提示

如果要查找可移动存储的设备控制,请参阅Microsoft Defender for Endpoint设备控制可移动存储访问控制。

提示

如果你不是 E5 客户,请使用 90 天Microsoft Purview 解决方案试用版来探索其他 Purview 功能如何帮助组织管理数据安全性和合规性需求。 立即在 Microsoft Purview 试用中心开始。 了解有关 注册和试用条款的详细信息。

终结点 DLP Windows 10/11 和 macOS 支持

终结点 DLP 允许载入运行以下版本的Windows Server的设备:

Windows Server 2019 (2023 年 11 月 14 日 — KB5032196 (OS 内部版本 17763.5122) - Microsoft 支持部门)

Windows Server 2022 (2023 年 11 月 14 日安全更新 (KB5032198) - Microsoft 支持部门)

注意

安装支持的 Windows Server KB 会在服务器上禁用分类功能。 这意味着终结点 DLP 不会对服务器上的文件进行分类。 但是,终结点 DLP 仍将保护服务器上那些在服务器上安装这些 KB 之前分类的文件。 若要确保此保护,请安装Microsoft Defender版本 4.18.23100 (2023 年 10 月) 或更高版本。

默认情况下,最初载入 Windows 服务器时,不会为它们启用终结点 DLP。 在活动资源管理器中查看服务器的终结点 DLP 事件之前,必须先 为 Windows Server 启用 Endpoint DLP。

正确配置后,相同的数据丢失保护策略可以自动应用于 Windows 电脑和 Windows 服务器。

| Setting | 子设置 | Windows 10、1809 及更高版本、Windows 11、Windows Server 2019、Windows Server 2022 (21H2) (X64) | macOS (三个最新版本) | 注意 |

|---|---|---|---|---|

| 高级分类扫描和保护 | 分配的带宽限制 | 支持 | 支持 | 高级分类为 macOS 启用这些功能: - 文档指纹 - 精确数据匹配基于敏感信息类型 - 可训练的分类器 - 了解命名实体 |

| Windows 的文件路径排除项 | 不适用 | 支持 | 不适用 | |

| Mac 的文件路径排除项 | 不适用 | 不适用 | 支持 | macOS 包括默认启用的推荐排除项列表 |

| 为设备上的文件活动设置证据收集 | 在设备上设置证据缓存 | 支持 | 不支持 | |

| 网络共享覆盖范围和排除项 | 不适用 | 支持 | 不支持 | |

| 受限应用和应用组 | 受限应用组 | 支持 | 支持 | |

| 受限应用和应用组 | 受限应用 | 支持 | 支持 | |

| 受限应用和应用组 | 自动隔离设置 | 支持 | 支持 | |

| 不允许的蓝牙应用 | 不适用 | 支持 | 支持 | |

| 敏感数据的浏览器和域限制 | 不允许的浏览器 | 支持 | 支持 | |

| 敏感数据的浏览器和域限制 | 服务域 | 支持 | 支持 | |

| 敏感数据的浏览器和域限制 | 敏感服务域组 | 支持 | 支持 | |

| 终结点 DLP 的其他设置 | 策略提示中的业务理由 | 支持 | 支持 | |

| 始终审核已载入设备的文件活动 | 不适用 | 支持 | 支持 | |

| 打印机组 | 不适用 | 支持 | 支持 | |

| 可移动 USB 设备组 | 不适用 | 支持 | 支持 | |

| 网络共享组 | 不适用 | 支持 | 支持 | |

| VPN 设置 | 不适用 | 支持 | 不支持 |

其他设置

| Setting | Windows 10/11、Windows 10、1809 及更高版本,Windows 11 | 2019 Windows Server 2019 Windows Server 2022 (21H2 开始) 为 Endpoints (X64) | macOS (三个最新版本) |

|---|---|---|---|

| 存档 文件 | 支持 | 支持 | 支持 |

| 文件类型和文件扩展名 | 支持 | 支持 | 支持 |

| 为 Windows Server 启用终结点 DLP | 不支持 | 支持 | 不支持 |

可监视并对其执行操作的终结点活动

通过终结点 DLP,可以审核和管理用户针对物理存储于 Windows 10、Windows 11 或 macOS 设备上的敏感项目所执行的以下类型活动。

| 活动 | 说明 | Windows 10 (21H2、22H2) 、Windows 11 (21H2、22H2) 、Windows Server 2019、Server 2022 (21H2) (X64) | 适用于 ARM64) 终结点的 Windows 11 (21H2、22H2) ( | macOS 三个最新发布版本 | 可审核/ 可限制 |

|---|---|---|---|---|---|

| 上传到受限的云服务域或从未启用的浏览器进行访问 | 当用户试图将项目上传到受限服务域或通过浏览器访问项目时进行检测。 如果他们使用的是未启用的浏览器,则会阻止上传活动,并重定向用户以使用 Microsoft Edge。 然后,Microsoft Edge 基于 DLP 策略配置允许或阻止上传或访问。 可以根据 数据丢失防护设置中的允许/不允许的域列表,阻止、警告或审核何时上传或阻止上传受保护的文件到云服务。 当配置的作设置为“警告”或“阻止”时, (在 “数据丢失防护设置 ”下的“未启用的浏览器列表”上定义其他浏览器,) 将阻止访问该文件。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 粘贴到支持的浏览器 | 检测用户何时尝试将内容粘贴到受限服务域。 对要粘贴的内容执行评估。 此评估与内容来源的源项的分类方式无关。 | 支持 | 支持 | 不支持 | 可审核且可限制 |

| 复制到剪贴板 | 当用户尝试从受保护的文件复制内容时,可以阻止、使用替代阻止或审核将受保护文件复制到终结点设备上的剪贴板。 如果规则配置为 “阻止 ”或 “阻止使用替代 复制阻止”,则当源内容敏感时,除非目标位于同一Microsoft 365 Office 应用中。 将 Azure 虚拟桌面与 Windows 365 配合使用时,此活动也适用于重定向的剪贴板。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 复制到 USB 可移动设备 | 检测到此活动后,可以阻止、警告或审核将受保护的文件从终结点设备复制或移动到 USB 可移动媒体。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 复制到网络共享 | 检测到此活动后,可以阻止、警告或审核将受保护的文件从终结点设备复制或移动到任何网络共享,包括在 Azure 虚拟桌面上显示为网络共享的重定向 USB 设备,Windows 365。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 打印 | 检测到此活动后,可以阻止、警告或审核终结点设备中受保护文件的打印。 此活动也适用于将 Azure 虚拟桌面与Windows 365一起使用时重定向的打印机。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 使用未经允许的蓝牙应用复制或移动 | 检测用户何时尝试将项目复制到未启用的蓝牙应用 (,如数据丢失防护设置终结点设置>) 中未启用的蓝牙应用列表所定义。 | 支持 | 支持 | 支持 | 可审核且可限制 |

| 使用 RDP 复制或移动 | 检测用户何时尝试将项复制到远程桌面会话。 | 支持 | 支持 | 不支持 | 可审核且可限制 |

| 创建项 | 检测项的创建。 | 支持 | 支持 | 支持 | 可审核 |

| 重命名项 | 检测项的重命名。 | 支持 | 支持 | 支持 | 可审核 |

| 受限应用的访问权限 | 检测受限应用列表上的应用程序何时 (受 限制的应用和应用组中 的定义,) 尝试访问终结点设备上的受保护文件。 | 支持 | 支持 | 支持 |

复制到剪贴板的行为

当用户尝试对与策略匹配的文件的内容执行“复制到剪贴板”活动时,将规则配置为 “阻止 ”或“ 使用替代 阻止”时,最终用户将看到以下配置中的此行为:

Word文件 123 包含与复制到剪贴板阻止规则匹配的敏感信息。

Excel 文件 123 包含与复制到剪贴板阻止规则匹配的敏感信息。

PowerPoint 文件 123 包含与复制到剪贴板阻止规则匹配的敏感信息。

Word文件 789 不包含敏感信息。

Excel 文件 789 不包含敏感信息。

PowerPoint 文件 789 不包含敏感信息。

记事本 (或任何非Microsoft基于 Office 的应用或进程) 文件 XYZ 包含与复制到剪贴板阻止规则匹配的敏感信息。

记事本 (或任何非Microsoft基于 Office 的应用或进程) 文件 ABC 不包含敏感信息。

| 源 | 目标 | 行为 |

|---|---|---|

| Word文件 123/Excel 文件 123/PowerPoint 文件 123 | Word文件 123/Excel 文件 123/PowerPoint 文件 123 | 允许复制和粘贴,即允许文件内部复制和粘贴。 |

| Word文件 123/Excel 文件 123/PowerPoint 文件 123 | Word文件 789/Excel 文件 789/PowerPoint 文件 789 | 复制和粘贴被阻止,换句话说,文件间复制和粘贴被阻止。 |

| Word文件 789/Excel 文件 789/PowerPoint 文件 789 | Word文件 123/Excel 文件 123/PowerPoint 文件 123 | 允许复制和粘贴 |

| Word文件 123/Excel 文件 123/PowerPoint 文件 123 | 记事本文件 ABC | 复制和粘贴被阻止 |

| 记事本文件 XYZ | 任意 | 复制被阻止 |

| 记事本文件 ABC | 任意 | 允许复制和粘贴 |

终结点 DLP 策略的最佳做法

假设你想要阻止包含信用卡号的所有项目离开财务部门用户的终结点。 我们建议:

- 创建策略并将其范围限定到终结点和该用户组。

- 在策略中创建一个规则,用于检测要保护的信息类型。 在这种情况下,请将 “内容包含 ”设置为 “敏感信息类型”*,然后选择“ 信用卡”。

- 将每个活动的操作设置为阻止。

有关设计 DLP 策略的详细信息,请参阅 设计数据丢失防护策略 。

注意

在 Microsoft Purview 中,敏感项的 DLP 策略评估是集中进行的,因此不会将策略和策略更新分发到单个设备。 在 Microsoft Purview 合规门户 中更新策略时,这些更新通常需要大约一个小时才能跨服务同步。 同步策略更新后,将在下次访问或修改目标设备上的项时自动重新评估它们。 (预览版) 授权组更改,策略需要 24 小时才能同步。

受监视的文件

通过策略监视的文件

终结点 DLP 通过 Windows 10 11 和 macOS 最新三个主要版本中的策略监视这些文件类型:

| Windows 10、11 | macOS |

|---|---|

| .doc, .docx、.docm、.dot、.dotx、.dotm、.docb、.xls、.xlsx、.xlt、.xlm、.xlsm、.xltx、.xltm、.xlsb、.xlw、.ppt、.pptx、pos、.pps、.pptm、.potx、.potm、.ppsx、.ppsx .pbix、.pdf、.csv、.tsv、.zip、.zipx、.rar、.7z、.tar、.war、.gz、.dlp、.txt、.c、.class、.cpp、.cs、.h、.java、.html、.htm、.rtf、.json、.config | .doc、.docx、.docm、.dot、.dotx、.dotm、.docb、.xls、.xlsx、.xlt、.xlm、.xlsm、.xltx、.xltm、.xlsb、.xlw、 .ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx、.pbix、.pdf、.csv、.tsv、.txt、.c、.cpp、.cs、.h、.java、.html、.htm、.rtf、.json、.config |

无论策略匹配如何,都审核文件

可以在 Windows 10、11 和最新三个主要版本的 macOS 中审核这些文件类型的活动,即使不存在任何策略匹配项:

| Windows 10、11 | macOS |

|---|---|

| .doc、.docx、.docm、.dot、.dotx、.dotm、.docb、.xls、.xlsx、.xlt、.xlm、.xlsm、.xltx、 .xltm、.xlsb、.xlw、.ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx、.pbix、.pdf、.csv、.tsv、.zip、.zipx、.rar、.7z、.tar、.war、.gz、.dlp | .doc、.docx、.docm、.dot、.dotx、.dotm、 .docb、.xls、.xlsx、.xlt、.xlm、.xlsm、.xltx、.xltm、.xlsb、.xlw、.ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppsx、.pbix、.pdf、.csv、.tsv、 |

重要

有关将 Microsoft Purview 数据丢失防护 (DLP) 功能与 PDF 文件配合使用的 Adobe 要求的信息,请参阅 Adobe:Acrobat 中的Microsoft Purview 信息保护支持文章。

如果只想监视策略匹配项中的数据,则可以在数据丢失防护设置>终结点设置中关闭设备的始终审核文件活动。

如果“设备的始终审核文件活动”设置处于打开状态,则始终审核任何Word、PowerPoint、Excel、PDF 和 .csv 文件上的活动,即使设备不是任何策略的目标也是如此。

若要确保审核所有受支持的文件类型的活动,请创建自定义 DLP 策略。

终结点 DLP 会基于 MIME 类型监视活动,因此即使文件类型的文件扩展名已更改,也会捕获活动:

将扩展名更改为任何其他文件扩展名后:

- .doc

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

如果扩展名仅更改为支持的文件扩展名:

- .txt

- 。味精

- .rtf

- .c

- .cpp

- .h

- .cs

- 。爪哇岛

- .tsv

扫描内容的文件

可以在 DLP 策略中使用一个或多个文件类型作为条件:

| 文件类型 | 格式 | 受监视的文件扩展名 |

|---|---|---|

| 字处理 | Word、PDF | .doc、.docx、.docm、.dot、dotx、.dotm、.docb、.pdf |

| XML 电子表格 | Excel、CSV、TSV | .xls、.xlsx、.xlt、.xlm、.xlsm、xltx、xltm、xlsb、.xlw、.csv、.tsv |

| 演示文稿 | PowerPoint | .ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx |

| 存档 | Zip、ZipX、RAR、7z、TAR | .zip、.zipx、.rar、.7z、.tar、.gz |

终结点 DLP 中的区别

在深入研究终结点 DLP 之前,你需要了解一些其他概念。

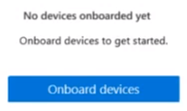

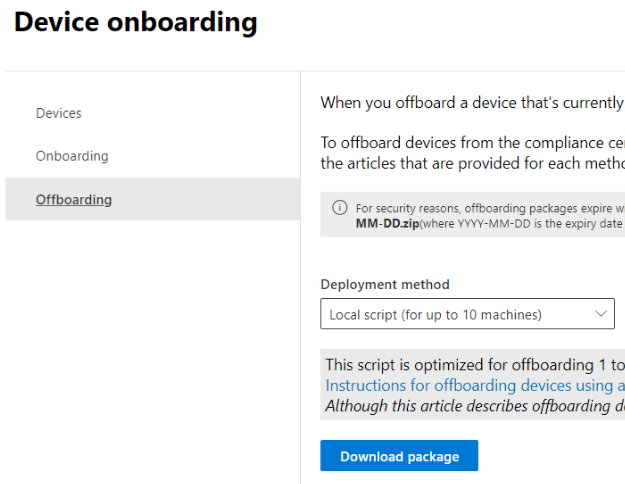

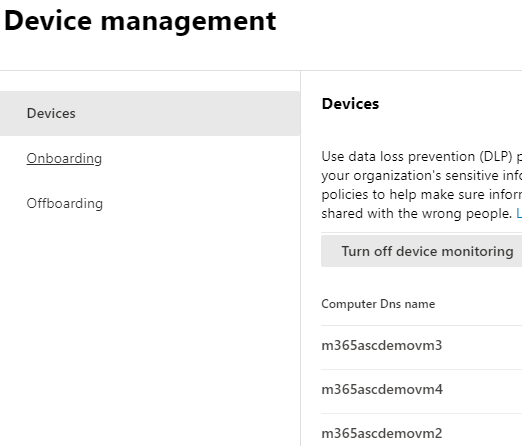

启用设备管理

设备管理是一项功能,可从设备收集遥测并将其纳入 Microsoft Purview 解决方案,如终结点 DLP 和 内部风险管理。 需要载入所有要用作 DLP 策略中位置的设备。

载入和卸载是通过从设备管理中心下载的脚本处理的。 设备管理中心为以下每种部署方法提供了自定义脚本:

- 本地脚本(最多 10 台计算机)

- 组策略

- System Center Configuration Manager(版本 1610 或更高版本)

- 移动设备管理/Microsoft Intune

- 非持久性计算机的 VDI 载入脚本

使用 Microsoft 365 终结点 DLP入门中的程序载入设备。

将设备载入到 Defender 也会将它们载入 DLP。 因此,如果已通过Microsoft Defender for Endpoint载入设备,则这些设备会自动显示在设备列表中。 只需 启用设备监视 即可使用终结点 DLP。

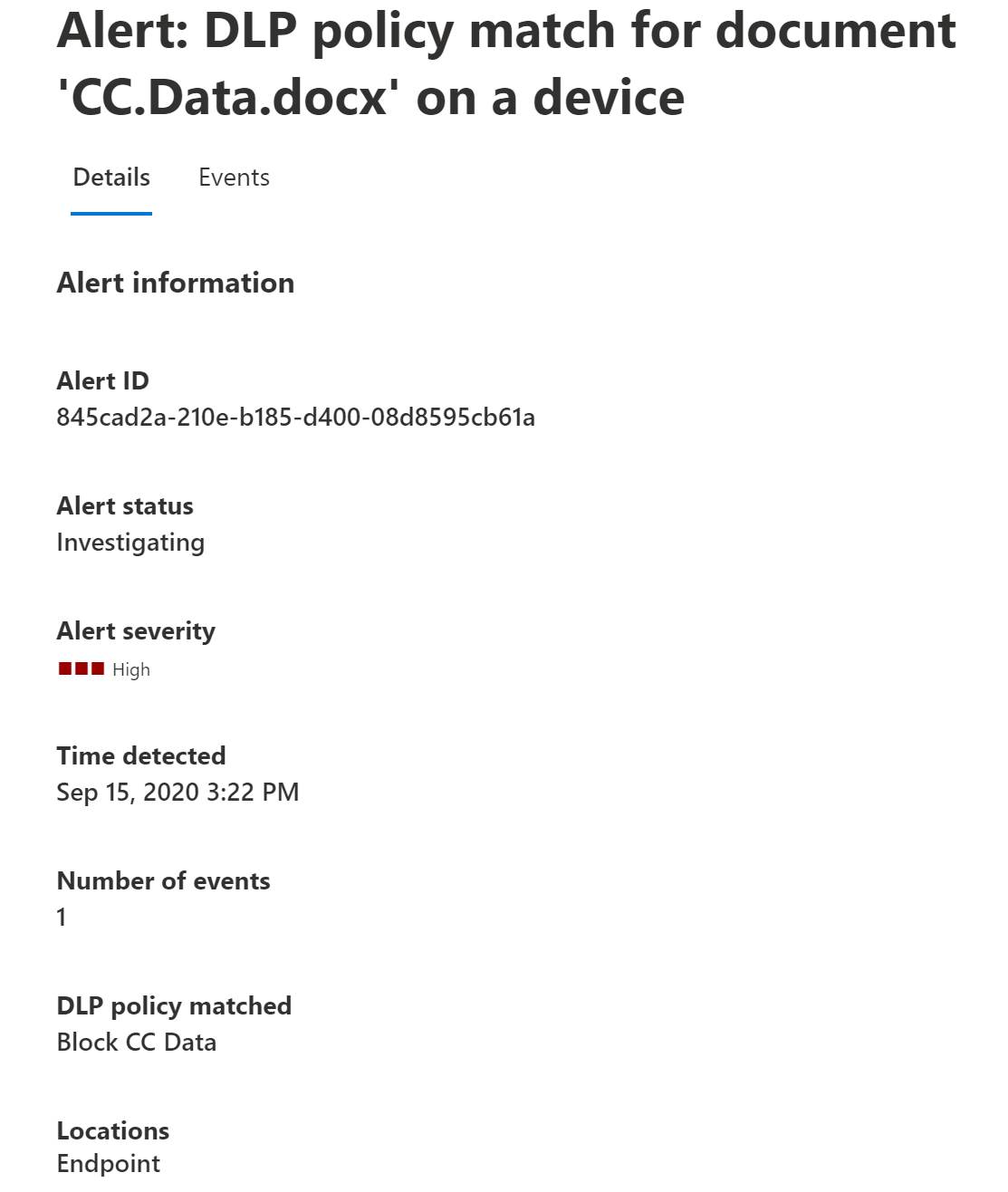

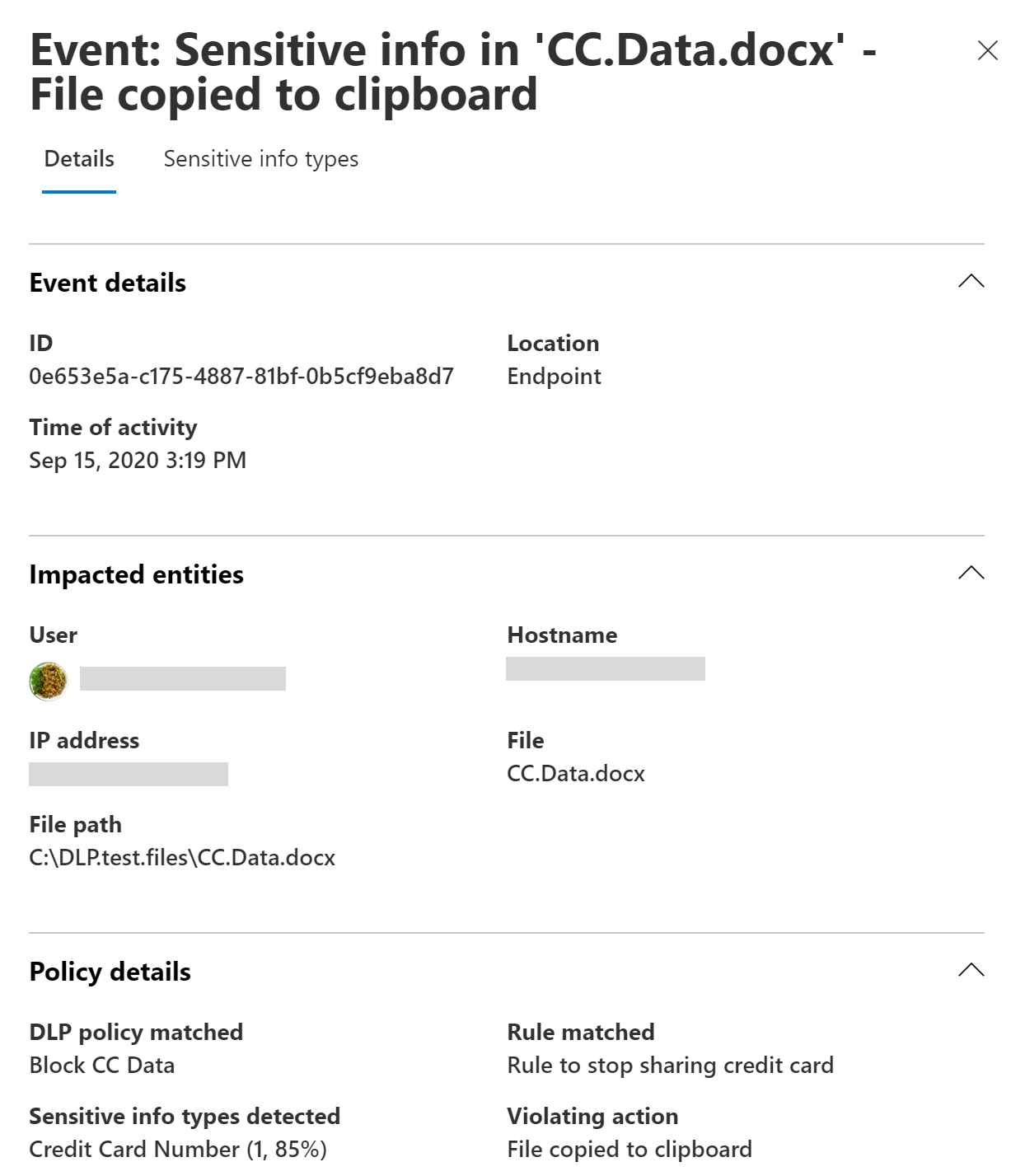

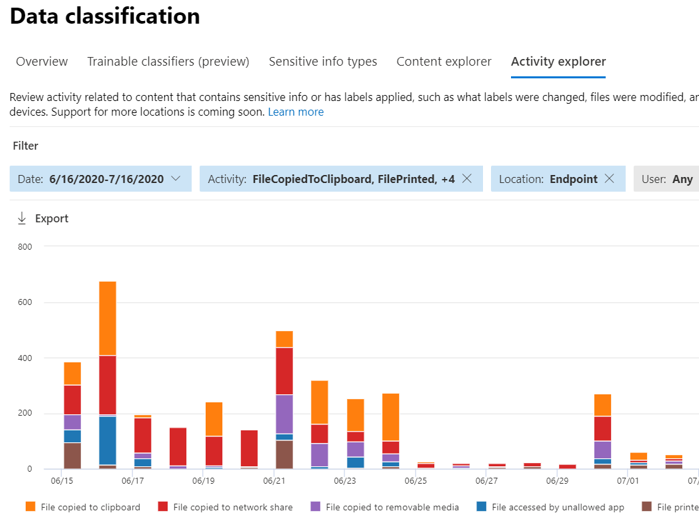

查看终结点 DLP 数据

可以通过转到 DLP 警报管理仪表板并使用Microsoft Defender XDR调查数据丢失事件来查看与在终结点设备上强制执行的 DLP 策略相关的警报。

还可以在同一个仪表板查看关联事件的详细信息以及丰富的元数据

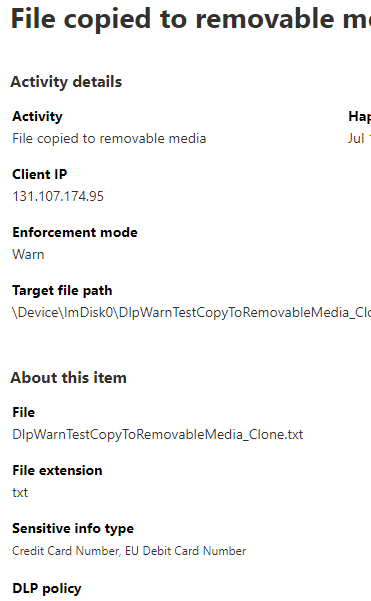

设备一旦载入,有关已审核活动的信息就会流入活动资源管理器,即使在配置和部署将设备作为位置的任何 DLP 策略之前也不例外。

终结点 DLP 会收集有关已审核活动的大量信息。

例如,如果将文件复制到可移动 USB 媒体,你将在活动详细信息中看到以下属性:

- 活动类型

- 客户端 IP

- 目标文件路径

- 发生时间戳

- 文件名

- 用户

- 文件扩展名

- 文件大小

- 敏感信息类型定义(如适用)

- sha1 值

- sha256 值

- 以前的文件名

- 位置

- 父级

- filepath

- 源位置类型

- 平台

- 设备名称

- 目标位置类型

- 执行了副本的应用程序

- Microsoft Defender for Endpoint 设备 ID (如适用)

- 可移动媒体设备制造商

- 可移动媒体设备模型

- 可移动媒体设备序列号

终结点 DLP 和脱机设备

当 Windows 终结点设备脱机时,将继续对现有文件强制实施现有策略。 此外,启用实时保护并在“阻止”模式下,在脱机设备上创建新 文件时 ,在设备连接到数据分类服务和评估完成之前,仍会阻止共享该文件。 如果在服务器上创建新 策略 ,或者修改了现有策略,这些更改将在设备上重新连接到 Internet 后更新。

请考虑以下用例。

- 已推送到设备的策略将继续应用于已分类为敏感文件,即使在设备脱机后也是如此。

- 设备脱机时更新的策略不会推送到该设备。 同样,在设备重新联机之前,不会在该设备上强制实施此类策略。 但是,仍会强制实施脱机设备上存在的过时策略。 实时保护

如果通知配置为显示,则无论设备是否处于联机状态,在触发 DLP 策略时始终显示通知。

注意

虽然已推送到脱机设备的策略会强制实施,但在设备恢复联机之前,强制事件才会显示在活动资源管理器中。

DLP 策略定期同步到终结点设备。 如果设备处于脱机状态,则无法同步策略。 在这种情况下, “设备”列表 反映设备与服务器上的策略不同步。

重要

macOS 终结点设备不支持此功能。

实时保护

实时保护会阻止以下受监视文件上的所有出动,直到策略评估成功完成:

- 从未评估过的项目。

- 评估已过时的项目。 这些是以前评估的项,这些项尚未由策略的当前更新的云版本重新评估。

必须先部署反恶意软件客户端版本 4.18.23080 或更高版本,然后才能部署实时保护。

若要在 Microsoft Purview 合规性门户中启用实时保护,请在左侧导航窗格中选择 “设置” ,选择“ 实时保护”,然后配置所需的设置。

选择要监视的位置:

- 选择“设备”。

- 选择 “编辑”。

- 在浮出控件窗格中,选择要应用实时保护的帐户和通讯组的范围。 (请记住,在处理策略评估时,终结点 DLP 会阻止其帐户在所选范围内每个用户的所有出动。 Endpoint DLP 审核通过“排除”设置 (排除的所有用户帐户的流出活动) ,否则不在范围中。)

运行三个最新版本的 macOS 设备支持实时保护。

注意

请记住,对于在“作用域”中选择的所有用户,终结点 DLP 会在等待策略评估完成时阻止所有出动:对于不在范围中或位于“排除”设置下的用户,终结点 DLP 将审核出动。

- 失败时的回退作:此配置指定在策略评估未完成时 DLP 应应用的强制模式。 无论选择哪个值,相关遥测都显示在活动资源管理器中。

提示

最大化用户工作效率的提示:

- 在启用实时保护之前配置终结点 DLP 策略并将其部署到设备,以防止在策略评估期间不必要地阻止用户活动。

- 请确保仔细配置出动的设置。 仅当活动具有一个或多个带有替代策略的“阻止”或“阻止”时,实时保护才会阻止出动。 这意味着,即使对于包含在适用策略范围内的用户,也不会对未阻止的出动进行审核。

- 因为实时保护仅在该活动具有一个或多个 “阻止 ”或“ 使用替代策略阻止” 时阻止出动,这意味着,如果最终用户(即使在作用域中)没有任何 DLP 策略或仅 审核 DLP 策略,则实时保护将仅审核出动。

有关详细信息,请参阅 实时保护入门。

后续步骤

现在,你已了解有关终结点 DLP 的内容,接下来要学习:

- 将 Windows 10 或 Windows 11 设备载入Microsoft Purview 概述

- 将 macOS 设备载入 Microsoft Purview 概述

- 配置终结点数据丢失防护设置

- 使用端点数据丢失防护