创建 Azure 密钥保管库以在 Power Apps 中进行整合

为了在包装向导的步骤 2 中自动签署 Android 或 iOS 移动应用程序软件包,有必要配置 Azure Key Vault。 Azure Key Vault 是一项基于云的服务,旨在为可能包括证书、密码、密钥和其他敏感信息的机密提供安全的存储解决方案。 若要了解有关 Azure 密钥保管库的详细信息,请参阅 Azure 密钥保管库简介。

在本文中,您将了解如何使用现有的 Azure 密钥保管库或创建新的 Azure 门户。

先决条件

- 用于创建密钥保管库的 Microsoft Entra 订阅。

- 您的租户的管理员访问权限。

- 需要在 Apple 开发人员计划或 Apple 企业开发人员计划中注册 Apple 帐户。

- 创建分发证书或临时预配配置文件或企业预配配置文件。

创建 Azure 密钥保管库并配置密钥保管库 URI

若要为 1P Microsoft Entra 应用程序 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp) 创建新的 Azure 服务主体,请以管理员身份登录到您的租户。然后,在 PowerShell 中运行以下脚本:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"请按照以下步骤操作,确保代表您的应用的服务主体(例如“整合密钥保管库访问应用”)具有必要的访问权限,在默认订阅的访问控制 (IAM) 中向其添加读者角色分配。 这也应该存在于订阅和密钥保管库的 IAM 中。

在左窗格中,选择访问控制 (IAM) 选项卡,然后选择添加>添加角色分配。

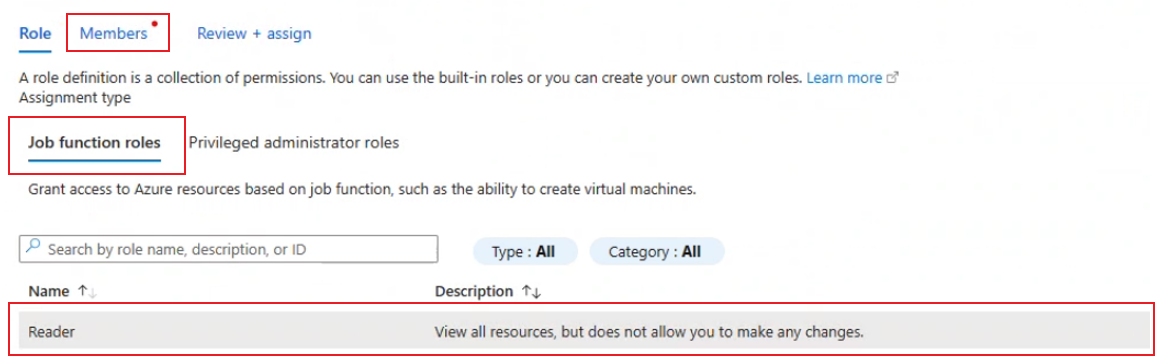

选择成员选项卡,然后选择作业功能角色。 确保选择了读者角色。

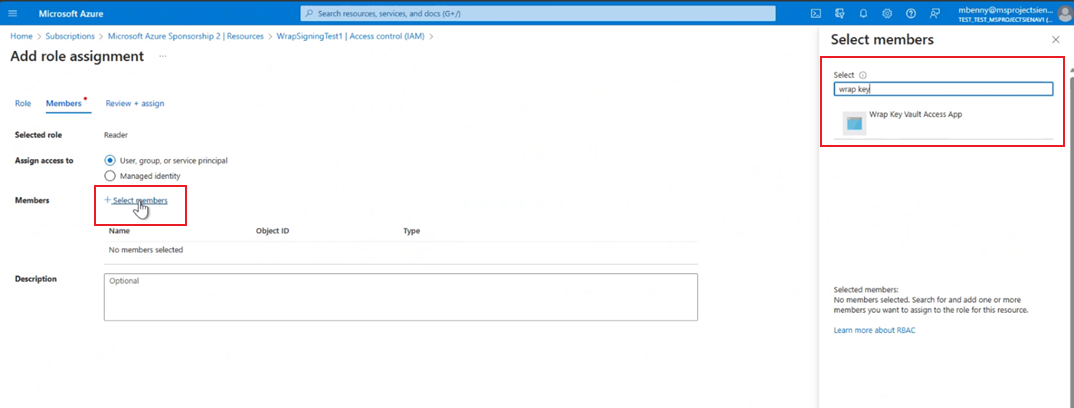

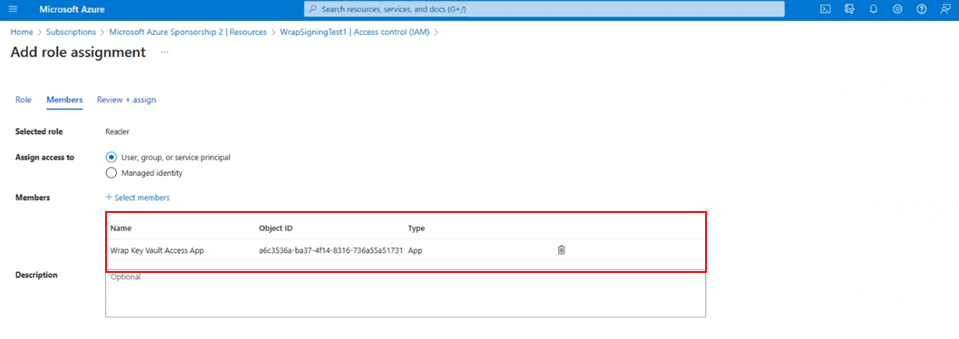

在成员选项卡上,选择选择成员,在右侧的文本框中输入整合密钥保管库访问应用并搜索该应用。

选择整合密钥保管库访问应用,然后选择检查 + 分配以分配读者角色。

创建或访问现有密钥保管库。 确保该密钥保管库位于您的租户的默认订阅中。 详细信息:使用 Azure 门户创建密钥保管库。

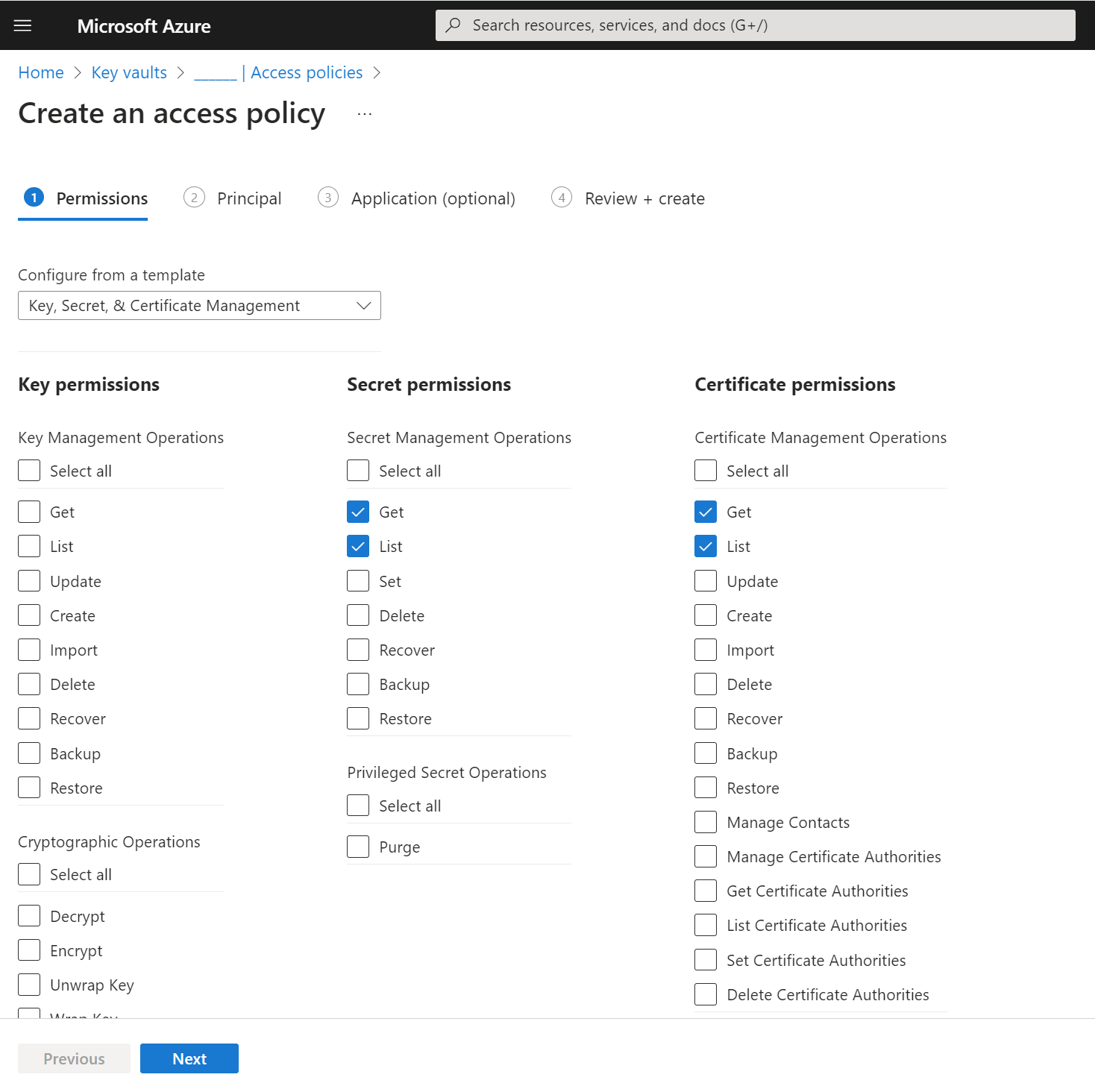

为密钥保管库添加访问策略。 针对密码权限和证书权限,请确保选中获取和列出权限。

根据您的设备选择以下选项之一:

Android

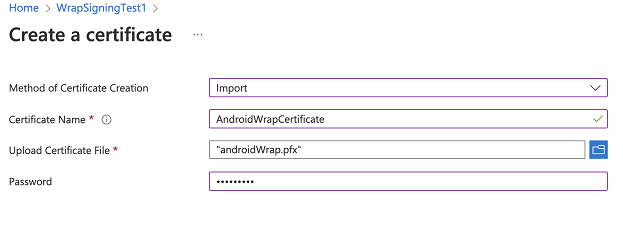

生成 .pfx 文件,然后继续将其上传到密钥保管库的证书部分。 详细信息:生成密钥

备注

确保标记步骤中包含证书名称,并且密码与针对步骤 2 期间创建 .pfx 文件过程中使用的存储传递参数输入的密码一致。

iOS

- 选择 .cer 以安装到 Keychain Access 应用中。 有关详细信息,请参阅创建分发证书。

- 右键单击您的证书文件以将文件导出为 .p12 文件,选择导出,然后选择文件格式 .p12。

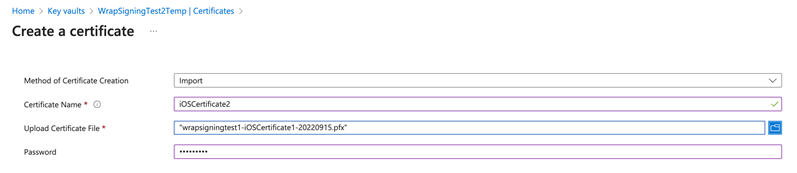

- iOS 证书扩展名 (.p12) 应重命名为 .pfx,因为这是密钥保管库接受的格式

备注

当您上传到密钥保管库时,您需要提供在上一步中为 .p12 文件设置的密码。

创建预配配置文件并运行此命令以将其编码为 base64:

- Mac:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- Mac:

将从上一步中获取的

base64字符串上传到密钥保管库机密中。 接下来,将 .pfx 文件上传到密钥保管库证书中。

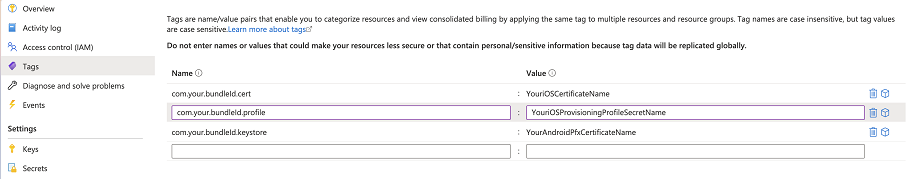

创建并上传 iOS 或 Android 证书后,添加三个标记,名称为捆绑销售 ID,值对应于已上传证书的名称。

故障排除

有关故障排除问题,请参阅 Power Apps 中整合功能的故障排除问题。