客户多重身份验证统计信息

本文介绍在客户的租户上设置多重身份验证(MFA)的扩展安全最佳做法。

合作伙伴中心中的“客户 MFA 统计信息”页提供客户的租户安全性的聚合视图。 此资源使你能够利用数据采取主动措施,帮助确保所有客户帐户的 MFA 合规性,并强化防御,防止潜在的泄露。

若要详细了解如何实施良好的安全做法(例如 MFA 和新式身份验证协议),以帮助防止攻击,请参阅 组织中的安全性。 本文介绍如何评估合作伙伴租户的安全性,并确定需要采取措施的区域。

打开页面

转到 客户 MFA 统计信息。

该页突出显示了有关客户 MFA 安全状况的关键信息,该表包含以下列:

- 客户:客户姓名。

- 启用了 MFA 的管理员:已启用 MFA 的客户租户中的管理员数。

- 启用了 MFA 的非管理员:已启用 MFA 的客户租户中的非管理员用户数。

- 用户总数:客户租户中的用户总数。

可以使用“搜索”框搜索特定客户的统计信息。

管理客户的 MFA 安全状况

若要为客户启用 MFA,应具有适当的精细委派管理员权限(GDAP)角色。

使用命令栏为客户启用 MFA:

显示与客户关联的所有用户:

选择客户,然后选择“ 查看所有用户”。

将显示 MFA 分数计算,包括已禁用帐户的用户。 建议删除已禁用帐户的所有用户(如果不需要)。

或者,如果对具有适当管理员角色的客户租户拥有 GDAP 权限,则可以代表客户(也称为 AOBO 管理员)登录到 Microsoft Entra 管理中心。

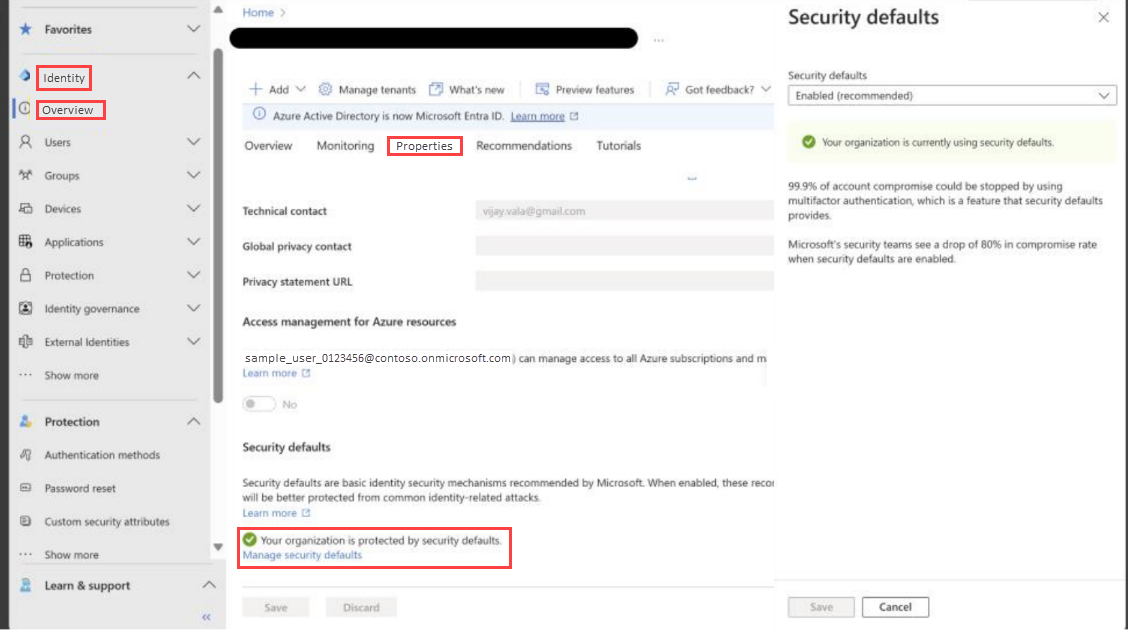

配置安全默认值

强烈建议启用安全默认值,除非已为包括 MFA(例如条件访问)的 云解决方案提供商 (CSP) 租户实施其他安全保护。

若要在客户的目录中配置安全默认值,必须至少分配安全管理员角色。 如果没有适当的管理员角色,请与客户合作,以便组织中具有相应管理员角色的用户可以登录到其租户设置 MFA 的 Microsoft Entra 管理中心。

若要启用安全默认值,请执行以下操作: