组织中的安全性:多重身份验证统计信息

当帐户遭到入侵时,攻击者可以获得对敏感信息的访问权限,并造成真正的伤害。 组织可以通过实施良好的安全做法来防止许多攻击,例如在登录时使用多重身份验证(MFA),并要求使用抵制网络钓鱼的新式身份验证协议。 我们发现,超过 99.9% 的被入侵帐户没有 MFA,这使得它们容易受到密码喷射、网络钓鱼和密码重用的影响。

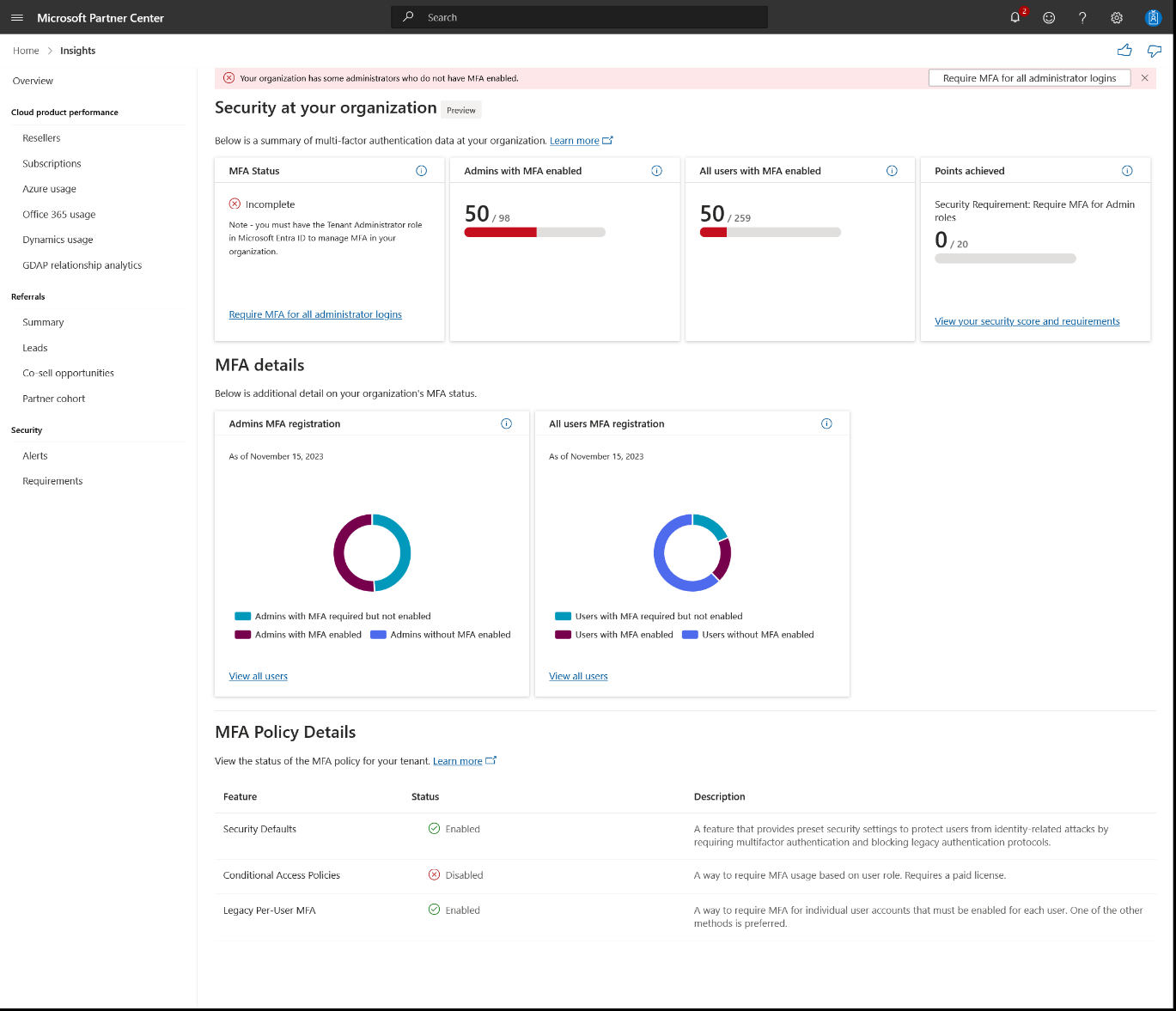

为了帮助你了解租户的安全程度以及需要执行的操作,合作伙伴中心包含一个名为 “安全性”的 MFA 报告页面。 此页提供了有价值的见解,可帮助你及时采取措施为所有用户启用 MFA,使环境尽可能安全。

打开页面

若要在合作伙伴中心在组织中打开安全性,可以:

以下屏幕截图显示了页面示例。

总结

组织页面的“安全性”顶部包含以下摘要框:

- MFA 状态:显示租户是否受 MFA 保护(完成)或不受保护(不完整)。 在 Microsoft Entra ID 中具有租户管理员角色的用户可以通过为所有管理员登录名选择“需要 MFA”来操作启用 MFA。

- 启用了 MFA 的管理员:显示租户中有多少管理员已启用 MFA,而该租户中的管理员总数已从该租户中的管理员总数中启用。

- 启用了 MFA 的所有用户:显示租户中有多少用户已从租户中的所有用户(包括管理员用户)启用 MFA。

- 实现的点数:显示租户要求 要求 MFA 管理角色 达到多少点,以获得总体安全分数。 还可以在“安全要求”仪表板上查看此信息。

MFA 详细信息

MFA 详细信息部分有两个图表:

- 管理员 MFA 注册:显示策略涵盖但尚未为 MFA 注册其设备的管理员子集、已启用 MFA 的管理员子集以及未启用 MFA 的管理员子集。

- 所有用户 MFA 注册:显示策略涵盖但尚未为其设备注册 MFA 的用户的子集、已启用 MFA 的用户的子集以及未启用 MFA 的用户子集。

MFA 策略详细信息

“MFA 策略详细信息”部分显示租户是启用还是禁用以下 MFA 策略:

- 安全默认值 (建议)

- 条件访问策略

- 旧版按用户 MFA (即,对于每个用户帐户);不建议)

若要了解有关策略、策略覆盖范围以及如何启用策略的详细信息,请参阅 Microsoft 365 的多重身份验证。