为Microsoft Purview 电子数据展示设置仅限应用的访问权限

Microsoft Graph 中用于电子数据展示的 Microsoft Purview API 使组织能够自动执行重复任务,并与现有的电子数据展示工具集成,以构建行业法规可能需要的可重复工作流。

若要更好地确保安全高效地访问资源,可以使用 Microsoft 图形 API实现仅限应用的访问。 本文介绍如何为Microsoft Purview 电子数据展示设置仅限应用的访问权限,以帮助确保应用程序合规且安全。

为什么是仅限应用的访问?

增强安全性和合规性

仅应用访问通过实现标准用户凭据无法匹配的可靠身份验证协议,增强了Microsoft Purview 电子数据展示的安全环境。 通过使用应用程序 (客户端) ID 和证书进行身份验证,可以最大程度地降低凭据被盗的风险,这是标准身份验证方法中的常见漏洞。 此方法不仅有助于保护应用程序免受未经授权的访问,而且还能更好地确保在电子数据展示过程中保持数据完整性。

简化访问和集成

仅限应用的访问权限简化了电子数据展示服务与其他应用程序和系统的集成。 它促进基于脚本的自动化交互,这对于大规模法律调查和合规性审核至关重要。 通过允许基于令牌的安全访问电子数据展示资源,组织可以自动执行工作流,减少手动错误,并确保在所有数字环境中一致地实施合规性策略。

实现仅限应用的访问

实现仅应用访问涉及在 Azure 门户 中注册应用、创建客户端密码/证书、分配 API 权限、设置服务主体,然后使用仅限应用的访问权限来调用 Microsoft Graph API。 以下步骤说明如何实现仅应用访问。

步骤 1:在 Azure 中注册新应用程序

转到Azure 门户并使用Microsoft帐户登录。

在Azure 门户的左窗格中,选择“Microsoft Entra ID”。

在左窗格中,展开应用注册,然后选择“新建注册”。

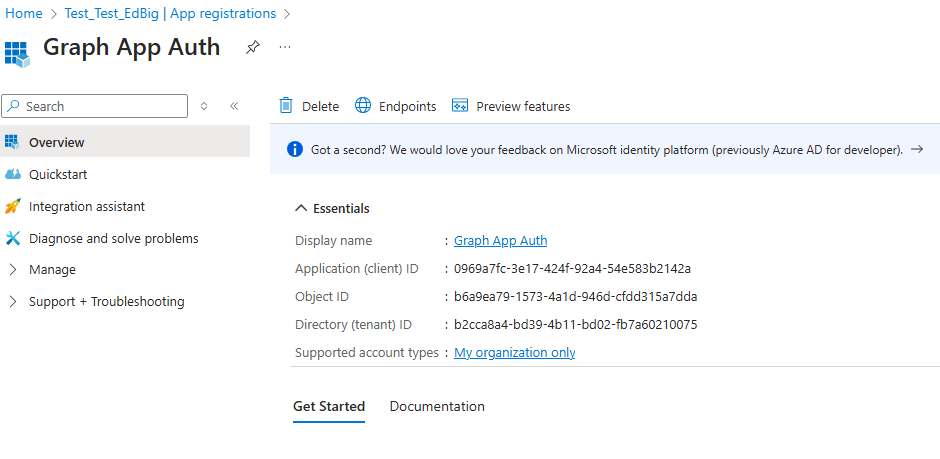

为应用程序提供有意义的名称,然后选择“ 注册 ”以创建新的应用注册。 此过程生成基本详细信息,例如应用程序 (客户端) ID 和目录 (租户) ID,这对于后续步骤非常重要。

现在可以看到新创建的应用注册和详细信息。

步骤 2:创建客户端机密或证书

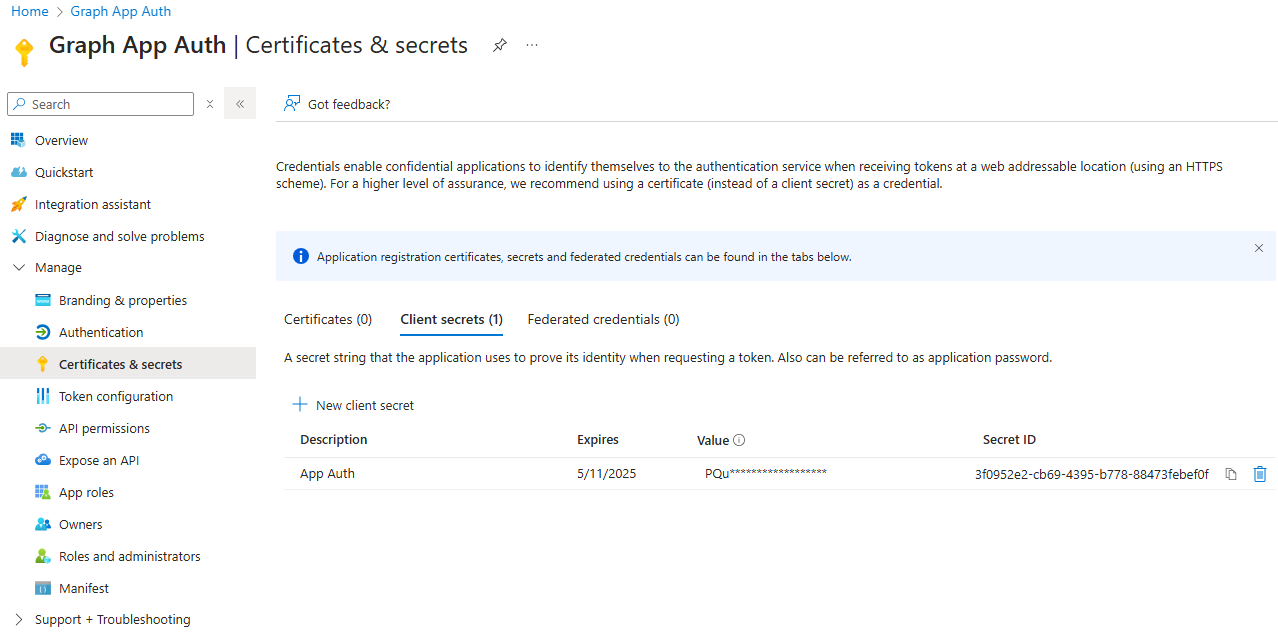

注册应用后,在Azure 门户的左窗格中,展开“管理”,然后选择“证书 & 机密”。 在这里,可以根据身份验证需求创建客户端密码或上传证书:

对于客户端密码,请选择“ 新建客户端密码”,添加说明,然后选择“ 添加 ”进行保存。 确保复制并安全存储机密值,以便稍后进行身份验证。 否则,可能需要创建新的机密。

可以选择上传证书,以便与应用程序 ID 一起使用以实现自动化。

步骤 3:分配 API 权限

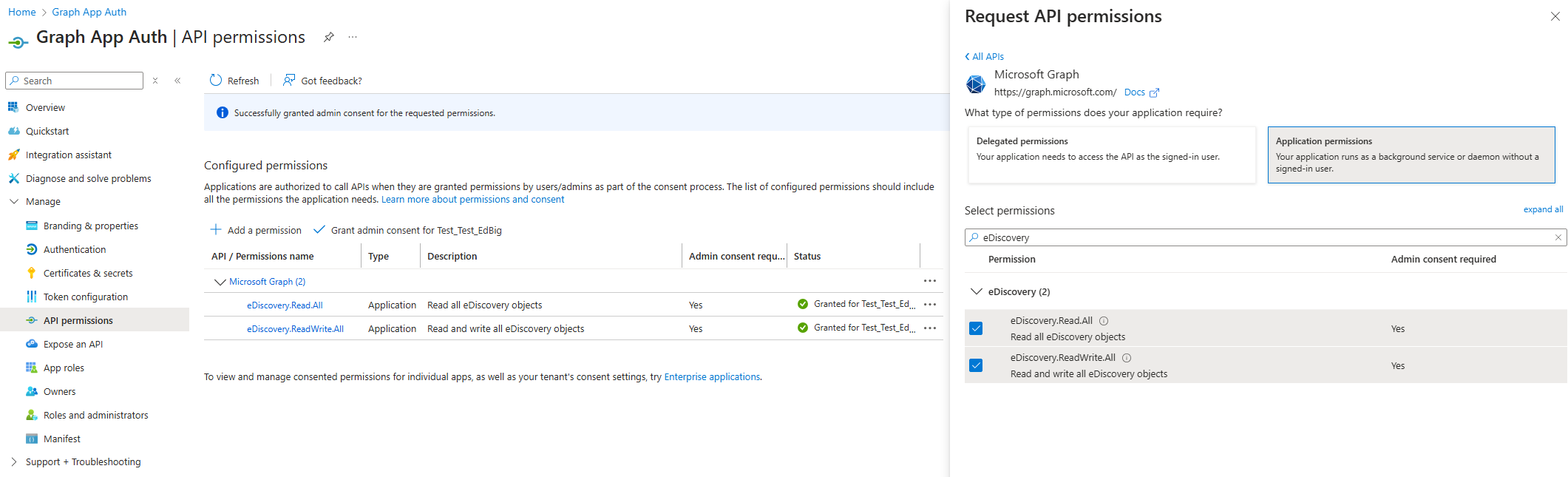

需要为应用程序设置正确的 API 权限。 展开 “管理 ”并选择“ API 权限”,然后添加 eDiscovery.Read.All 和 eDiscovery.ReadWrite.All。 这些权限使应用能够分别读取和写入电子数据展示数据。 租户管理员必须同意这些应用程序权限才能允许它们使用。

步骤 4:设置服务主体

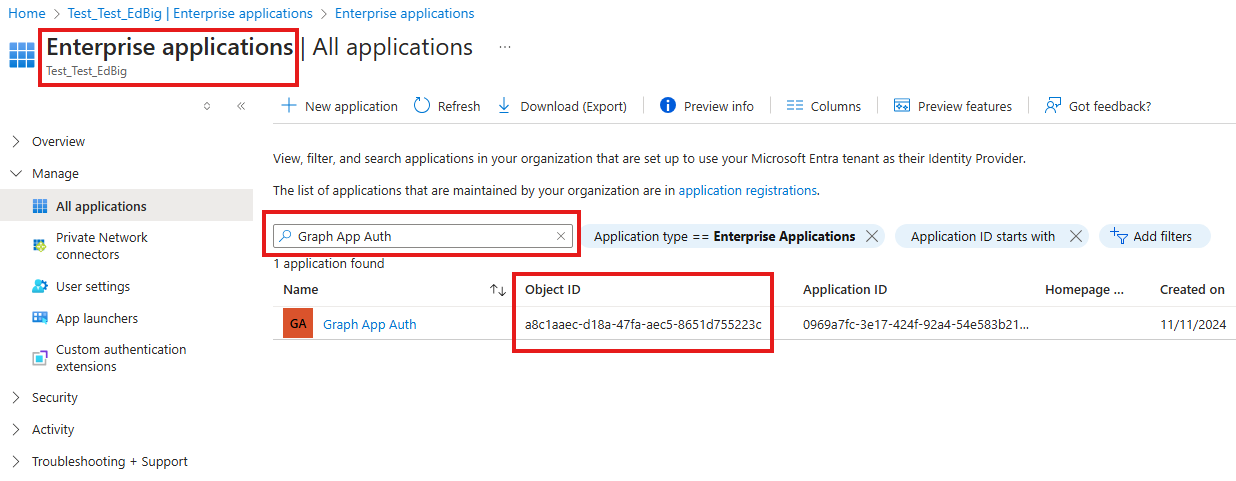

- 在Azure 门户的左窗格中,在“Microsoft Entra ID”中选择“企业应用程序”,然后按名称搜索应用程序以获取应用程序的对象 ID。

打开新的 PowerShell 会话。 使用以下 cmdlet 安装和导入 ExchangeOnlineManagement 模块。 如果已安装模块,则

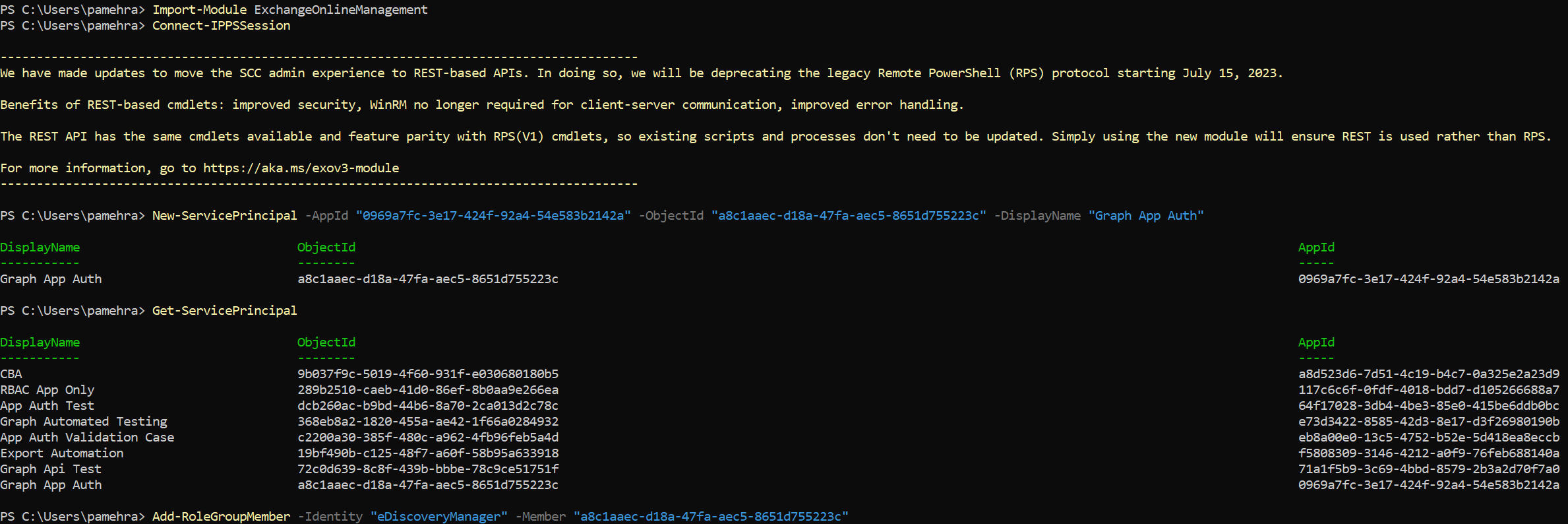

Install-Modulecmdlet 建议升级包。Install-Module ExchangeOnlineManagement Import-Module ExchangeOnlineManagement Connect-IPPSSession使用 New-ServicePrincipal cmdlet 创建包含应用详细信息的服务主体,并使用 Get-ServicePrincipal cmdlet 对其进行验证。

运行以下 cmdlet,替换第一个 cmdlet 中的 AppId、 ObjectId 和 DisplayName 参数。

New-ServicePrincipal -AppId "0969a7fc-3e17-424f-92a4-54e583b2142a" -ObjectId "a8c1aaec-d18a-47fa-aec5-8651d755223c" -DisplayName "Graph App Auth" Get-ServicePrincipal使用 Add-RoleGroupMember cmdlet 将服务主体对象 ID 添加到 eDiscoveryManager 角色,并使用 Get-RoleGroupMember cmdlet 进行验证。

运行以下 cmdlet,替换第一个 cmdlet 中的 Member 参数。

Add-RoleGroupMember -Identity "eDiscoveryManager" -Member "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-RoleGroupMember -Identity "eDiscoveryManager"使用 Add-eDiscoveryCaseAdmin cmdlet 将服务主体对象 ID 添加到 eDiscoveryAdminrator 角色,并使用 Get-eDiscoveryCaseAdmin cmdlet 进行验证。

运行以下 cmdlet,替换第一个 cmdlet 中的 User 参数。

Add-eDiscoveryCaseAdmin -User "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-eDiscoveryCaseAdmin

步骤 5:使用仅限应用的访问权限连接到Microsoft图形 API

使用 Connect-MgGraph cmdlet 在 PowerShell 中使用仅限应用的访问方法对 Microsoft Graph 进行身份验证和连接。 此设置使应用能够安全地与 Microsoft Graph 交互。

步骤 6:调用Microsoft图形 API请求

连接后,可以使用 Invoke-MgGraphRequest cmdlet 开始调用 Microsoft 图形 API。 此 cmdlet 允许你在组织中执行电子数据展示服务所需的各种操作。

相关内容

浏览 Microsoft Graph 教程 ,以创建在仅限应用方案中访问数据的基本应用程序。 有关仅限应用的身份验证的详细信息,请参阅 在没有用户的情况下获取访问权限

若要在 Postman 上测试 API,请参阅将 Postman 与 Microsoft 图形 API配合使用。