安装 Microsoft Entra 预配代理

本文将指导你完成 Microsoft Entra 预配代理的安装过程,并演示如何在 Microsoft Entra 管理中心对其进行初始配置。

重要

以下安装说明假定所有先决条件均已具备。

注意

本文介绍了如何使用向导安装预配代理。 有关使用 CLI 安装 Microsoft Entra 预配代理的信息,请参阅使用 CLI 和 PowerShell 安装 Microsoft Entra 预配代理。

有关详细信息和示例,请观看以下视频:

Group Managed Service Accounts

组托管服务帐户 (gMSA) 是一种托管的域帐户,提供自动密码管理、简化的服务主体名称 (SPN) 管理以及将管理委派给其他管理员的功能。 gMSA 还在多个服务器上扩展了此功能。 Microsoft Entra 云同步支持并建议使用 gMSA 来运行代理。 有关详细信息,请参阅 Group Managed Service Accounts(组托管服务帐户)。

更新现有代理以使用 gMSA

若要更新现有代理以使用在安装过程中创建的组托管服务帐户,只需通过运行 AADConnectProvisioningAgent.msi 将代理服务升级至最新版本即可。 现在,请再次运行安装向导,并在出现提示时提供用于创建帐户的凭据。

安装代理

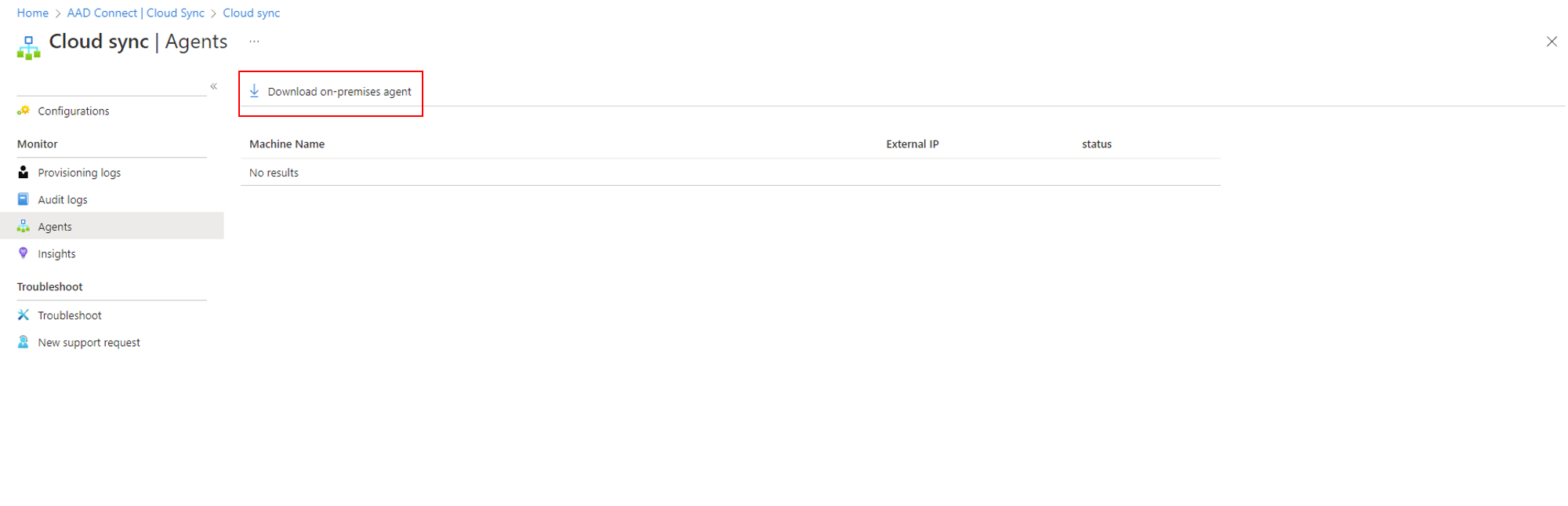

- 在 Azure 门户中,选择“Microsoft Entra ID”。

- 在左侧,选择“Microsoft Entra Connect”。

- 在左侧选择“云同步”。

- 在左侧选择“代理”。

- 选择“下载本地代理”,然后选择“接受条款并下载”。

- Microsoft Entra Connect 预配代理包下载后,请运行 downloads 文件夹中的 AADConnectProvisioningAgentSetup.exe 安装文件。

注意

为美国政府云安装时,请使用:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

有关详细信息,请参阅“在美国政府云中安装代理”。

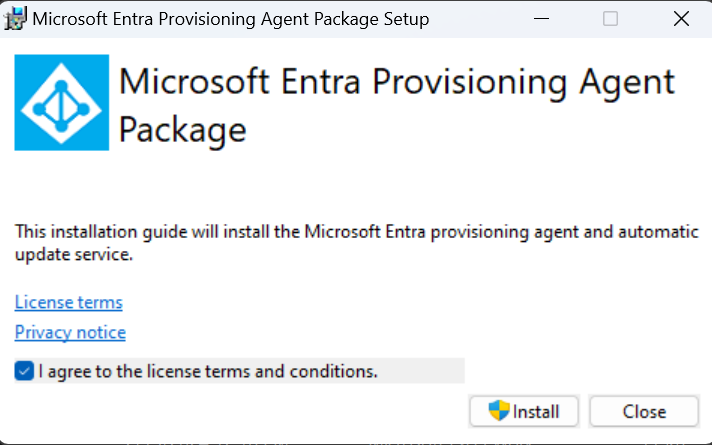

- 在初始屏幕上选择“我同意许可条款和条件”,然后选择“安装”。

- 安装操作完成后,将启动配置向导。 选择“下一步”以开始配置。

- 在“选择扩展”屏幕上,选择“HR 驱动的预配 (Workday 和 SuccessFactors)/Microsoft Entra Connect 云同步”,然后选择“下一步”。

注意

如果要安装预配代理以用于本地应用预配,请选择“本地应用程序预配 (Microsoft Entra ID 到应用程序)”。

- 使用至少具有混合标识管理员角色的帐户登录。 如果启用了 Internet Explorer 增强的安全性,那么它会阻止登录。 如果出现这种情况,请关闭安装、禁用 Internet Explorer 增强的安全性,然后重启 Microsoft Entra Connect 预配代理包安装。

- 在“配置服务帐户”屏幕上,选择一个组托管服务帐户 (gMSA)。 此帐户用于运行代理服务。 如果另一个代理已在域中配置托管服务帐户,并且你要安装第二个代理,请选择“创建 gMSA”,因为系统会检测现有帐户,并添加新代理使用 gMSA 帐户所需的权限。 在出现提示时,选择下列项之一:

- “创建 gMSA”,此选项允许代理为你创建 provAgentgMSA$ 托管服务帐户。 组托管服务帐户(例如 CONTOSO\provAgentgMSA$)将在主机服务器加入的同一 Active Directory 域中创建。 若要使用此选项,请输入 Active Directory 域管理员凭据(推荐)。

- 使用自定义 gMSA 并提供你已为此任务手动创建的托管服务帐户的名称。

若要继续操作,请选择“下一步”。

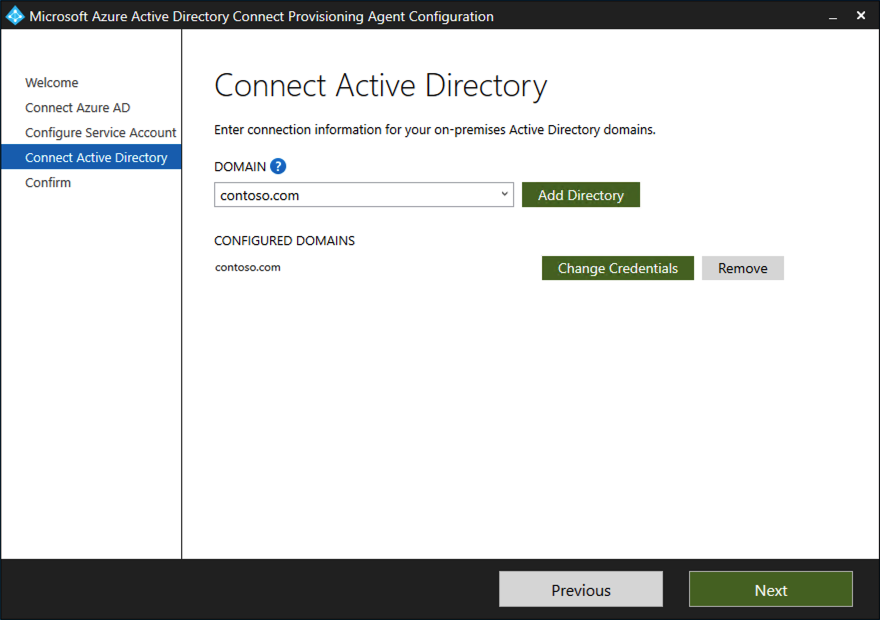

在“连接 Active Directory”屏幕上,如果域名显示在“配置的域”下,请跳到下一步。 否则,请键入 Active Directory 域名,然后选择“添加目录”。

使用你的 Active Directory 域管理员帐户登录。 域管理员帐户不应具有过期的密码。 如果密码在安装期间过期或发生更改,则需要用新凭据重新配置代理。 此操作将添加本地目录。 选择“确定”,然后选择“下一步”以继续。

- 以下屏幕截图显示了 contoso.com 配置域的示例。 选择“下一步”继续。

在“配置完成”屏幕上,选择“确认”。 此操作注册并重新启动代理。

此操作完成后,应会收到通知“已成功验证代理配置”。你可以选择“退出”。

- 如果仍然显示初始屏幕,请单击“关闭”。

验证代理安装

代理验证是在 Azure 门户中以及在运行该代理的本地服务器上进行的。

Azure 门户代理验证

若要验证 Microsoft Entra ID 是否会注册代理,请执行以下步骤:

- 登录 Azure 门户。

- 选择“Microsoft Entra ID”。

- 选择“Microsoft Entra Connect”,然后选择“云同步”。

- 在“云同步”页上,你会看到已安装的代理。 验证该代理是否已显示,并且状态是否为“正常”。

在本地服务器上

若要验证代理是否正在运行,请执行以下步骤:

- 使用管理员帐户登录到服务器。

- 通过导航到“服务”或者转到“启动/运行/服务”,打开“服务”。

- 确保“Microsoft Entra Connect Agent Updater”和“Microsoft Entra Connect Provisioning Agent”包含在“服务”中,并且其状态为“正在运行”。

验证预配代理版本

若要验证正在运行的代理版本,请执行以下步骤:

- 导航到“C:\Program Files\Microsoft Azure AD Connect Provisioning Agent”

- 右键单击“AADConnectProvisioningAgent.exe”并选择属性。

- 点击“详细信息”选项卡,版本号将显示在“产品版本”旁边。

重要

安装代理后,必须先配置并启用它,然后才能开始同步用户。 要配置新代理,请参阅为 Microsoft Entra 云同步创建新配置。

在云同步中启用密码写回

可以直接在门户中或通过 PowerShell 在 SSPR 中启用密码写回。

在门户中启用密码写回

若要使用“密码写回”并启用自助密码重置 (SSPR) 服务来检测云同步代理,请使用门户完成以下步骤:

- 至少以混合标识管理员身份登录到 Microsoft Entra 管理中心。

- 在左侧,依次选择“保护”、“密码重置”和“本地集成”。

- 选中“为同步的用户启用密码回写”选项。

- (可选)如果检测到 Microsoft Entra Connect 预配代理,则还可以勾选“使用 Microsoft Entra 云同步写回密码”选项。

- 勾选“允许用户在不重置密码的情况下解锁帐户”选项并将其设置为“是”。

- 准备就绪后,选择“保存”。

使用 PowerShell

若要使用密码写回,并启用自助式密码重置 (SSPR) 服务来检测云同步代理,可以使用 Set-AADCloudSyncPasswordWritebackConfiguration cmdlet 和租户的全局管理员凭据:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

要详细了解如何将密码写回与 Microsoft Entra 云同步一起使用,请参阅教程:启用云同步自助式密码重置写回到本地环境。

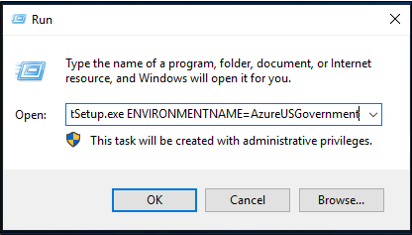

在美国政府云中安装代理

默认情况下,Microsoft Entra 预配代理安装在默认 Azure 环境中。 如果要安装供美国政府使用的代理,请在上述安装过程的步骤 7 中进行此更改:

选择“启动”>“运行”(而不是选择“打开文件”),然后转到“AADConnectProvisioningAgentSetup.exe”文件。 在“运行”框中,在可执行文件后,输入“ENVIRONMENTNAME=AzureUSGovernment”,然后选择“确定”。

密码哈希同步以及针对云同步的 FIPS

如果已经根据美国联邦信息处理标准 (FIPS) 锁定服务器,则会禁用 MD5(消息摘要算法 5)。

若要为密码哈希同步启用 MD5,请执行以下操作:

- 转到 %programfiles%\Microsoft Azure AD Connect Provisioning Agent。

- 打开 AADConnectProvisioningAgent.exe.config。

- 转到文件顶端的 configuration/runtime 节点。

- 添加

<enforceFIPSPolicy enabled="false"/>节点。 - 保存所做更改。

作为参考,你的代码应如以下代码片段所示:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

有关安全性与 FIPS 的信息,请参阅 Microsoft Entra 密码哈希同步、加密和 FIPS 符合性。