防护同意钓鱼

工作效率不再局限于专用网络,并且工作已急剧转向云服务。 虽然使用云应用程序可以使员工通过远程方式保证工作效率,但攻击者还可以使用基于应用程序的攻击来获取重要的组织数据。 你可能熟悉以用户为中心的攻击,如电子邮件钓鱼或凭据泄露。 同意钓鱼是另一个需要注意的威胁途径。

本文介绍什么是同意钓鱼,Microsoft 采取哪些措施来保护组织的安全,以及组织可以采取哪些措施来保持安全。

什么是同意钓鱼?

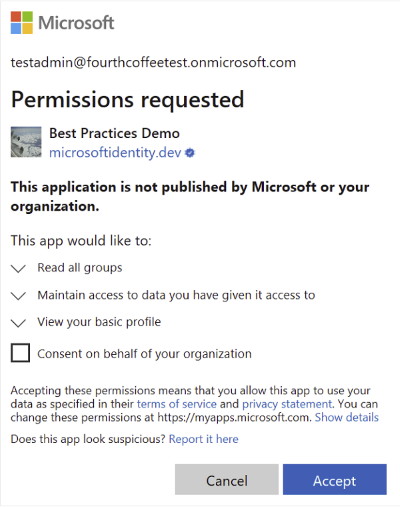

同意钓鱼攻击会欺骗用户向恶意的云应用程序授予权限。 随后,这些恶意应用程序可以访问用户的合法云服务和数据。 与凭据泄露不同,执行同意钓鱼的威胁行动者将以能够直接授权访问其个人或组织数据的用户为目标。 同意屏幕会显示应用程序接收的所有权限。 由于合法提供程序(如 Microsoft 的标识平台)托管应用程序,不知情的用户会接受条款。 此操作会向恶意应用程序授予对数据的请求权限。 下图显示了请求访问各种权限的 OAuth 应用的示例。

缓解同意钓鱼攻击

管理员、用户或 Microsoft 安全研究人员可能会标记看起来行为可疑的 OAuth 应用程序。 Microsoft 会审核已标记的应用程序,来确定应用程序是否违反服务条款。 如果确认违反,Microsoft Entra 将禁用应用程序,并阻止在所有 Microsoft 服务中进一步使用。

当 Microsoft Entra ID 禁用 OAuth 应用程序时,将发生以下操作:

- 恶意应用程序和相关的服务主体被置于完全禁用状态。 任何新令牌请求或刷新令牌的请求将被拒绝,但现有访问令牌在过期之前仍有效。

- 这些应用程序将在 Microsoft Graph 中的相关

DisabledDueToViolationOfServicesAgreement和disabledByMicrosoftStatus资源类型上的 属性上显示 。 若要防止将来在组织中再次实例化这些对象,不能删除这些对象。 - 在禁用应用程序之前,当组织中的用户同意该应用程序时,会向特权角色管理员发送电子邮件。 该电子邮件指定了他们可以采取哪些措施和建议的步骤来调查和改进安全状况。

建议的应对和补救措施

如果 Microsoft 禁用的应用程序影响组织,则组织应采取以下措施来确保环境安全:

- 调查已禁用应用程序的活动,包括:

- 应用程序请求的委托的权限或应用程序权限。

- 适用于用户活动以及有权使用应用程序的用户登录活动的 Microsoft Entra 审核日志。

- 查看并运用有关防范非法同意授予的指导。 这些指导包括审核在评审期间发现的已禁用和可疑应用程序的权限与同意。

- 实施下一节中所述的有关强化防范同意钓鱼的最佳做法。

强化防范同意钓鱼攻击的最佳做法

应该通过提供适当的见解和功能使管理员控制应用程序,来控制如何在组织中许可和使用应用程序。 尽管攻击者一直存在,但组织可以执行一些步骤来改善安全状况。 要遵循的一些最佳做法包括:

- 培训组织成员,使他们了解权限和同意框架的工作原理:

- 了解应用程序请求的数据和权限,以及权限和同意在平台内部如何工作。

- 确保管理员知道如何管理和评估同意请求。

- 定期在组织内审核应用程序和已同意的权限,确保应用程序仅可访问所需数据,并遵循最低特权原则。

- 了解如何发现和阻止常见的同意钓鱼手段:

- 检查拼写和语法是否有误。 如果电子邮件消息或应用程序的同意屏幕出现拼写和语法错误,这可能是可疑应用程序。 在这种情况下,请使用“在此处报告”链接直接在同意提示上报告它,Microsoft 将进行调查,如果确认是恶意应用程序,会将其禁用。

- 不要依赖应用程序名称和域 URL 作为真实性的来源。 攻击者喜欢使用欺骗性的应用程序名称和域,使它们看起来像是来自合法的服务或公司,促使你同意恶意应用程序。 你应该验证域 URL 的来源,并尽可能使用来自经过验证的发布者的应用程序。

- 通过使用 Microsoft Defender for Office 365 阻止同意钓鱼电子邮件,防范攻击者冒充组织中的已知用户的钓鱼活动。

- 配置 Microsoft Defender for Cloud 应用策略来帮助管理组织中的异常应用程序活动。 例如活动策略、异常情况检测和 OAuth 应用策略。

- 通过遵循有关 Microsoft 365 Defender 高级搜寻的指导来调查并搜寻同意钓鱼攻击。

- 允许访问符合特定条件的受信任的应用程序,并阻止访问那些不符合特定条件的应用程序:

- 配置用户同意设置,允许用户仅同意满足特定条件的应用程序。 此类应用程序包括组织或经验证的发布者开发的应用程序,并且仅适用于你选择的低风险权限。

- 使用已由发布者验证的应用程序。 发布者验证可以帮助管理员和用户通过 Microsoft 支持的审核流程了解应用程序开发人员的真实身份。 即使应用程序确实有经过验证的发布者,查看同意提示以理解和评估请求仍然很重要。 例如,查看所请求的权限,以确保这些权限与应用请求其启用的方案、同意提示中的其他应用和发布者详细信息等保持一致。

- 创建主动应用程序治理策略,监视 Microsoft 365 平台上的第三方应用程序行为,以防范常见的可疑应用程序行为。

- 借助 Microsoft Security Copilot,可以使用自然语言提示从 Microsoft Entra 数据中获取见解。 这有助于识别和了解与应用程序或工作负荷标识相关的风险。 详细了解如何在 Microsoft Entra 中使用 Microsoft Security Copilot 来评估应用程序风险。