使用 Microsoft Security Copilot 在 Microsoft Entra 中评估应用程序风险

Microsoft Security Copilot 通过多种不同的技能从 Microsoft Entra 数据中获得见解,例如使用 Entra ID 保护调查标识风险和探索 Microsoft Entra 审计日志详情。 应用风险技能允许在 Microsoft Entra 中管理应用程序或工作负荷标识的标识管理员和安全分析师通过自然语言提示识别和理解风险。 通过使用诸如“列出租户的风险应用详细信息”的提示,分析员可以更好地了解应用程序身份所带来的风险,并在Microsoft Entra中发现其他应用程序的详细信息,包括授予的权限(尤其是那些可能被视为高特权的权限)、租户中未使用的应用程序,以及来自租户外部的应用程序。 然后,Security Copilot 使用提示上下文进行响应,例如应用或权限列表,然后显示指向 Microsoft Entra 管理中心的链接,以便管理员可以查看完整列表,并对其有风险的应用采取适当的修正操作。 IT 管理员和安全运营中心(SOC)分析师可以使用这些技能及其他技能来获得正确的上下文,以帮助他们借助自然语言提示调查和修正基于标识的事件。

本文介绍了 SOC 分析师或 IT 管理员如何使用 Microsoft Entra 技能调查潜在的安全事件。

注意

这些应用风险技能提供有关Microsoft Entra 中的应用程序或服务主体的单租户、第三方 SaaS 和多租户应用的数据。 托管标识目前不在范围内。

场景

Woodgrove Bank 的 IT 管理员 Jason 主动尝试识别和了解其租户中的任何有风险的应用。

调查

Jason 开始评估,并登录到 Microsoft Security Copilot 或 Microsoft Entra 管理中心。 为了查看应用程序和服务主体详细信息,他至少以安全读取者身份登录,并需要获得应用程序管理员、云应用程序管理员或有权限在 Microsoft Entra 中管理应用程序/工作负载标识的类似 Microsoft Entra 管理员角色的 Microsoft Entra 角色分配。

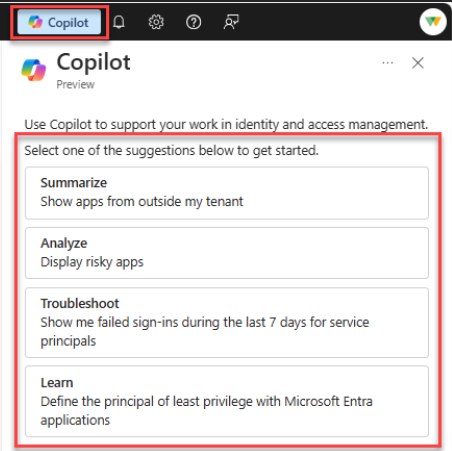

使用 Microsoft Entra 管理中心中的 Security Copilot 的标识管理员可以从 Security Copilot 窗口顶部显示的一组应用风险启动提示中进行选择。 从建议的提示中进行选择,这些提示可能在响应后显示。 应用风险启动提示将显示在与应用程序有关的管理中心选项卡中:“企业应用程序”、“应用注册”和“标识保护风险工作负载标识”。

探索 Microsoft Entra 风险服务主体

杰森首先提出自然语言问题,以更好地了解风险“热点”。 这使用 ID 保护风险工作负载标识数据,根据我们的 Microsoft 检测结果对其租户中的应用规模进行初步筛选。 这些服务主体存在较高的泄露风险。

他使用以下任何提示来获取他所需的信息:

- 显示有风险的应用

- 是否有任何应用面临恶意或泄露的风险?

- 列出具有高风险级别的 5 个应用。 按如下所示设置表格格式:显示名称 |ID |风险状态

- 列出风险状态为“已确认泄露”的应用。

- 向我显示 ID 为 {ServicePrincipalObjectId}(或应用 ID 为 {ApplicationId} 的风险应用的详细信息)

重要

必须使用有权管理此技能的 ID 保护的帐户才能返回风险信息。 租户还必须获得工作负载标识高级版的许可。

探索 Microsoft Entra 服务主体

若要获取标识为有风险的这些服务主体的详细信息,Jason 会从 Microsoft Entra 请求更多信息,包括所有者等信息。

他使用以下提示获取所需的信息:

- 告诉我有关这些服务主体的详细信息(来自以前的响应)

- 通过 {DisplayName}(或 {ServicePrincipalId})向我提供服务主体的详细信息

- 为我提供这些应用的所有者列表?

浏览 Microsoft Entra 应用程序

Jason 还希望详细了解全球应用程序,例如发布者和发布者验证状态的详细信息。

Jason 使用以下提示检索所选应用程序属性:

- 告诉我有关应用程序 {DisplayName} 或 {AppId} 的详细信息

- 告诉我有关这些应用的详细信息(从以前的响应)

查看对 Microsoft Entra 服务主体授予的权限

Jason 继续他的评估,并想知道已向所有或其中一个应用授予哪些权限,以发现潜在的影响(如果遭到入侵)。 这通常很难在一些不同类型的权限(API 权限(如 User.Read.All)+ Microsoft Entra 管理员角色(如应用程序管理员))中进行评估,但 Copilot 可以根据调查情况将其简化为一个列表。 此技能检索给定的 Microsoft Entra 服务主体的委派权限、应用程序权限和 Microsoft Entra 管理员角色。

Jason 还可以根据Microsoft的风险评估识别针对服务主体授予的高特权权限。 这些权限目前仅限于应用程序权限,通常可在没有用户上下文和高权限 Microsoft Entra 管理员角色的情况下实现租户范围的访问。

重要

此技能目前仅审查 API 权限 和 Entra 管理员角色。 它当前不考虑在 Azure RBAC 或其他授权系统中授予的非目录权限。 高特权权限仅限于由Microsoft维护的静态列表,该列表可能会随着时间推移而演变,并且当前无法由客户查看或自定义。

他使用以下提示获取所需的权限信息:

- 向 ID 为 {ServicePrincipalId} 或应用 ID 为 {AppId} 的应用授予了哪些权限?

- 上述有风险的应用具有哪些权限(从以前的响应)?

- 授予此应用的哪些权限属于高权限?

浏览未使用的 Microsoft Entra 应用程序

Jason 意识到他有另一个轻松实现的机会:通过删除未使用的应用来降低风险。 这些是快速的胜利,因为:

删除未使用的应用可以通过单个修正操作解决许多其他风险。

通常可以通过集中操作积极解决未使用的应用,同时降低中断或业务中断的风险,因为用户实际上没有使用应用。

Jason 利用与现有的 Microsoft Entra 未使用的应用推荐集成的 Copilot 技能,提取相关数据以进一步调查或与团队合作改善租户的安全状况。 响应包括指向特定应用的链接,以便更轻松地进行修正。 分析师还可以直接在安全 Copilot 中询问特定应用的详细信息。

注意

Copilot 响应会返回一份在过去 90 天内未使用的应用注册或应用程序列表,这些应用程序在这段时间内没有被发放过任何令牌。

他使用以下提示获取所需的信息:

- 显示未使用的应用

- 有多少个未使用的应用?

探索我的租户之外的 Microsoft Entra 应用程序

Jason 还希望调查他的租户中存在的外部应用或多租户应用在另一个组织的租户中注册的风险因素。 由于这些应用的安全状态受到所属租户的状态影响,因此特别重要的是查看这些应用,以识别风险并寻找减少攻击面的机会。 Copilot 可以返回当前租户内的服务主体列表,其中包含用户租户外部的多租户应用注册,或返回特定服务主体是否在租户之外注册的详细信息。

注意

Jason 可以在 Security Copilot 中获取部分应用列表,并可以通过响应底部的 Microsoft Graph Explorer 查询链接获取完整列表。

他使用以下提示获取所需的信息:

- 向我展示显示租户之外的应用

- 有多少应用来自于我的租户之外?

修正

通过使用 Security Copilot,Jason 能够在其 Microsoft Entra 租户中收集有关应用程序和服务主体对象的综合风险和基本信息。 完成评估后,Jason 采取行动修正有风险的应用程序。 安全 Copilot 会在响应中显示指向 Microsoft Entra 管理中心的链接,以便管理员采取适当的修正措施。

他阅读了管理应用程序的访问和安全性、安全工作负载标识、同意钓鱼,以及响应手册以确定下一步可能采取的行动。

后续步骤

详细了解: