将 Okta 联合身份验证迁移到 Microsoft Entra 身份验证

在本教程中,了解如何将 Office 365 租户与 Okta 进行联合以实现单一登录 (SSO)。

可以分阶段将联合迁移到 Microsoft Entra ID,以确保用户获得良好的身份验证体验。 在分阶段迁移中,可以测试对剩余 Okta SSO 应用程序的反向联合访问。

注意

本教程中所述的方案只是实现迁移的一种可能方法。 应尝试根据你的特定设置调整这些信息。

先决条件

- 一个已联合到 Okta 以实现 SSO 的 Office 365 租户

- Microsoft Entra Connect 服务器或 Microsoft Entra Connect 云配置代理,配置用于到 Microsoft Entra ID 的用户预配

- 以下角色之一:应用程序管理员、云应用程序管理员或混合标识管理员。

配置 Microsoft Entra Connect 身份验证

将 Office 365 域与 Okta 联合的客户在 Microsoft Entra ID 中可能没有有效的身份验证方法。 在迁移到托管身份验证之前,请验证 Microsoft Entra Connect 并将其配置为用户登录。

设置登录方法:

- 密码哈希同步 - Microsoft Entra Connect 服务器或云预配代理实现的目录同步功能的扩展

- 使用此功能登录到 Microsoft Entra 服务(例如 Microsoft 365)

- 使用密码登录服务以登录本地 Active Directory 实例

- 请参阅什么是与 Microsoft Entra ID 的密码哈希同步?

- 直通身份验证 - 使用相同的密码登录本地和云应用程序

- 当用户通过 Microsoft Entra ID 登录时,直通身份验证代理会针对本地 AD 验证密码

- 请参阅使用 Microsoft Entra 直通身份验证进行用户登录

- 无缝 SSO - 在连接到公司网络的公司台式机上登录用户

- 用户可以在没有其他本地组件的情况下访问云应用程序

- 请参阅 Microsoft Entra 无缝单一登录

要在 Microsoft Entra ID 中创建无缝身份验证用户体验,请将无缝 SSO 部署到密码哈希同步或直通身份验证。

有关无缝 SSO 的先决条件,请参阅快速入门:Microsoft Entra 无缝单一登录。

在本教程中,将配置密码哈希同步和无缝 SSO。

配置用于密码哈希同步和无缝 SSO 的 Microsoft Entra Connect

- 在 Microsoft Entra Connect 服务器上,打开Microsoft Entra Connect 应用。

- 选择配置。

- 选择“更改用户登录”。

- 选择下一步。

- 输入 Microsoft Entra Connect 服务器的混合标识管理员凭据。

- 服务器已配置为与 Okta 联合。 将选项更改为“密码哈希同步”。

- 选择“启用单一登录”。

- 选择下一步。

- 对于本地系统,请输入域管理员凭据。

- 选择下一步。

- 在最后一页上,选择“配置”。

- 忽略 Microsoft Entra 混合联接的警告。

配置分阶段推出功能

在测试取消联合域之前,请在 Microsoft Entra ID 中使用云身份验证分阶段推出来测试取消联合用户。

了解详细信息:使用分阶段推出迁移到云身份验证

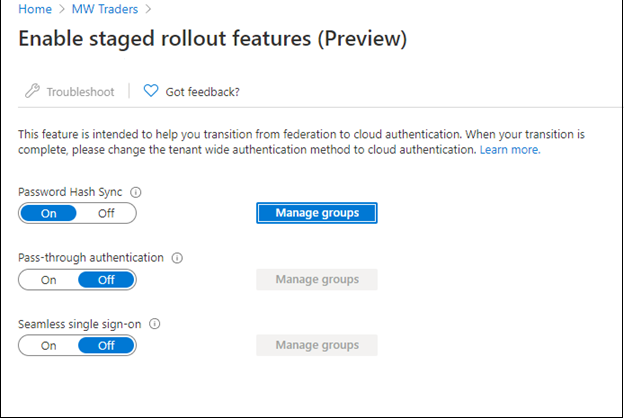

在 Microsoft Entra Connect 服务器上启用密码哈希同步和无缝 SSO 后,请配置分阶段推出:

至少以混合标识管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”“混合管理”>“Microsoft Entra Connetc”“Connect 同步”。

确认已在租户中启用密码哈希同步。

选择“为托管用户登录启用分阶段推出”。

服务器配置后,密码哈希同步设置可以更改为“打开”。

启用设置。

无缝单一登录为“关闭”。 如果启用它,则会出现错误,因为你已在租户中启用它。

选择“管理组”。

将组添加到密码哈希同步推出。

请等待大约 30 分钟,以便该功能在租户中生效。

功能生效后,用户在尝试访问 Office 365 服务时不会重定向到 Okta。

分阶段推出功能不支持某些方案:

- 不支持旧式身份验证协议,例如 邮局协议 3 (POP3) 和简单邮件传输协议 (SMTP)。

- 如果为 Okta 配置了 Microsoft Entra 混合联接,则 Microsoft Entra 混合联接流将进入 Okta,直到域被取消联合。

- Okta 中保留了 Microsoft Entra 混合联接 Windows 客户端的旧式身份验证的登录策略。

在 Microsoft Entra ID 中创建 Okta 应用

转换为托管身份验证的用户可能需要访问 Okta 中的应用程序。 要让用户访问这些应用程序,请注册链接到 Okta 主页的 Microsoft Entra 应用程序。

为 Okta 配置企业应用程序注册。

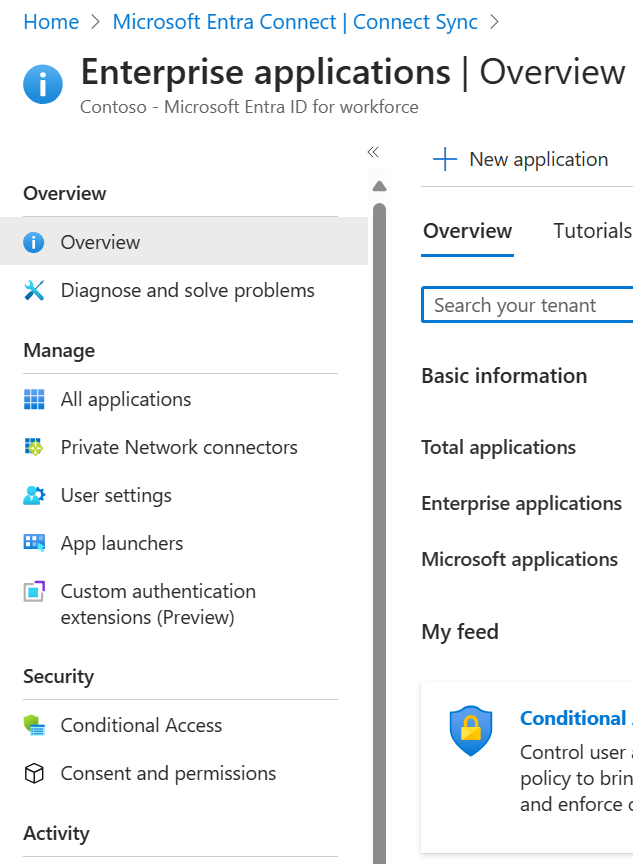

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“应用程序”>“企业应用程序”>“所有应用程序”。

选择“新建应用程序” 。

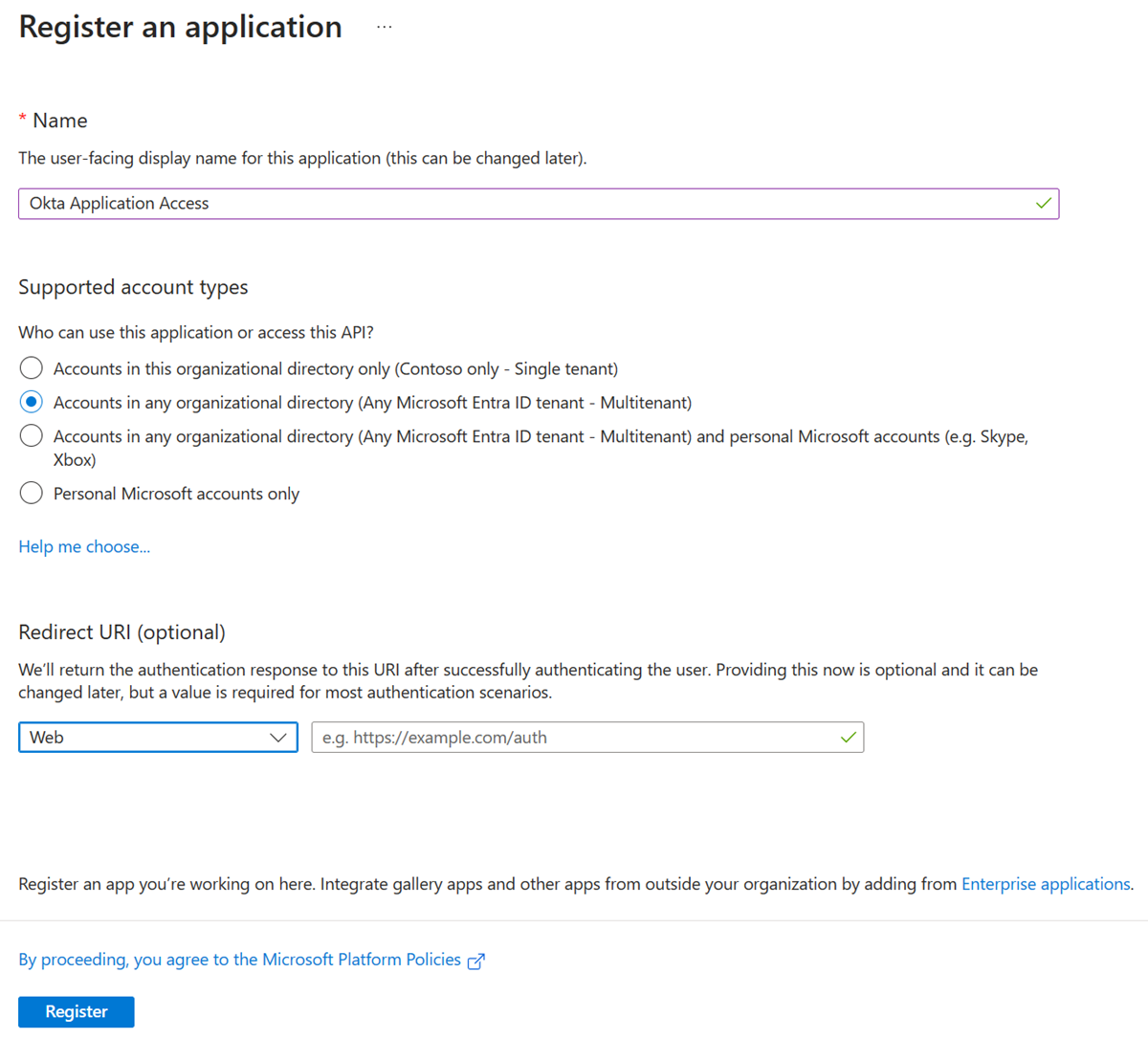

选择“创建自己的应用程序”。

在菜单上,命名 Okta 应用。

选择“注册所用的应用程序以将其与 Microsoft Entra ID 集成”。

选择创建。

选择“任何组织目录中的帐户(任何 Microsoft Entra 目录 - 多租户)”。

选择“注册”。

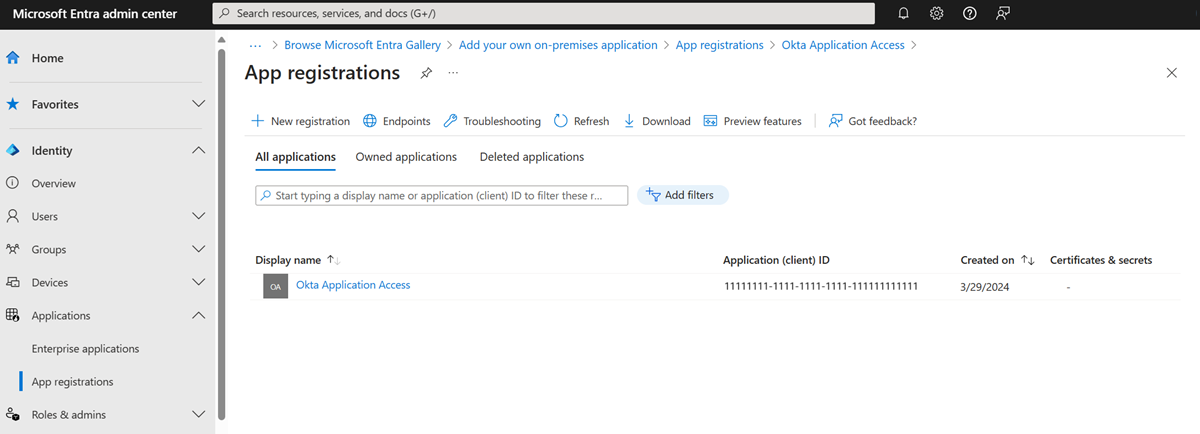

在“Microsoft Entra ID”菜单上,选择“应用注册”。

打开创建的注册。

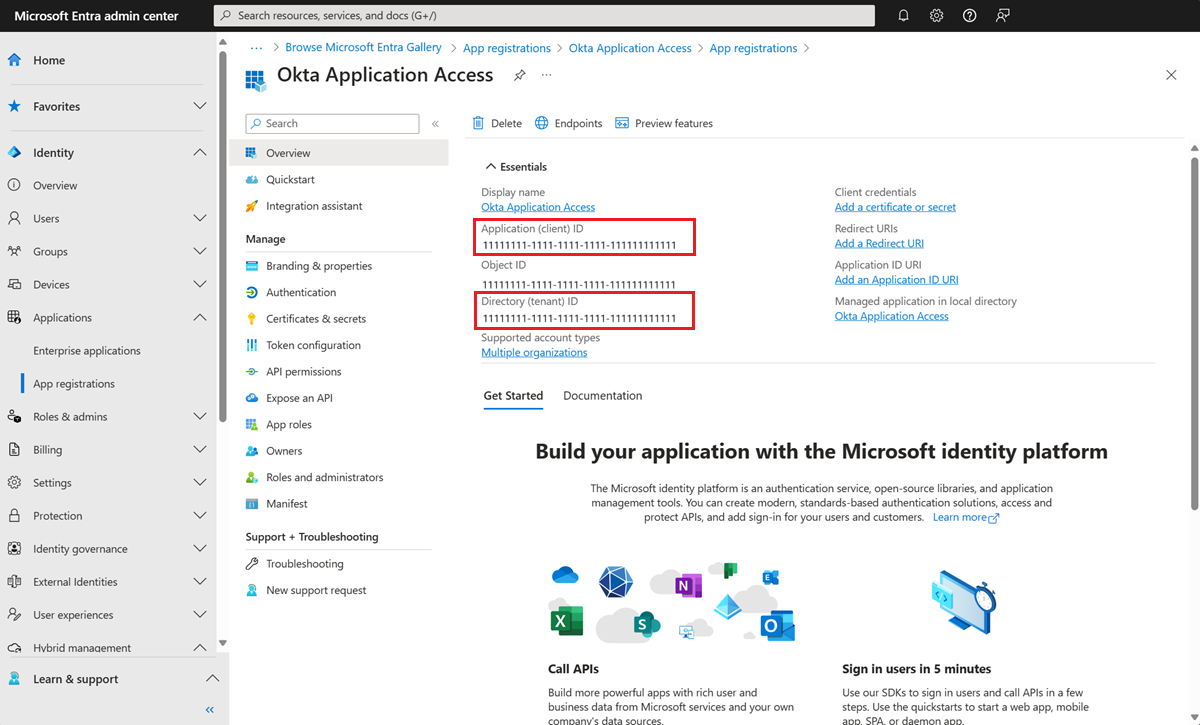

- 记录租户 ID 和应用程序 ID。

注意

需要租户 ID 和应用程序 ID 来配置 Okta 中的标识提供者。

- 在左侧菜单中选择“证书和机密”。

- 选择“新建客户端机密”。

- 输入机密名称。

- 输入其到期日期。

- 记录机密值和 ID。

注意

值和 ID 稍后不会出现。 如果不记录信息,则必须重新生成秘密。

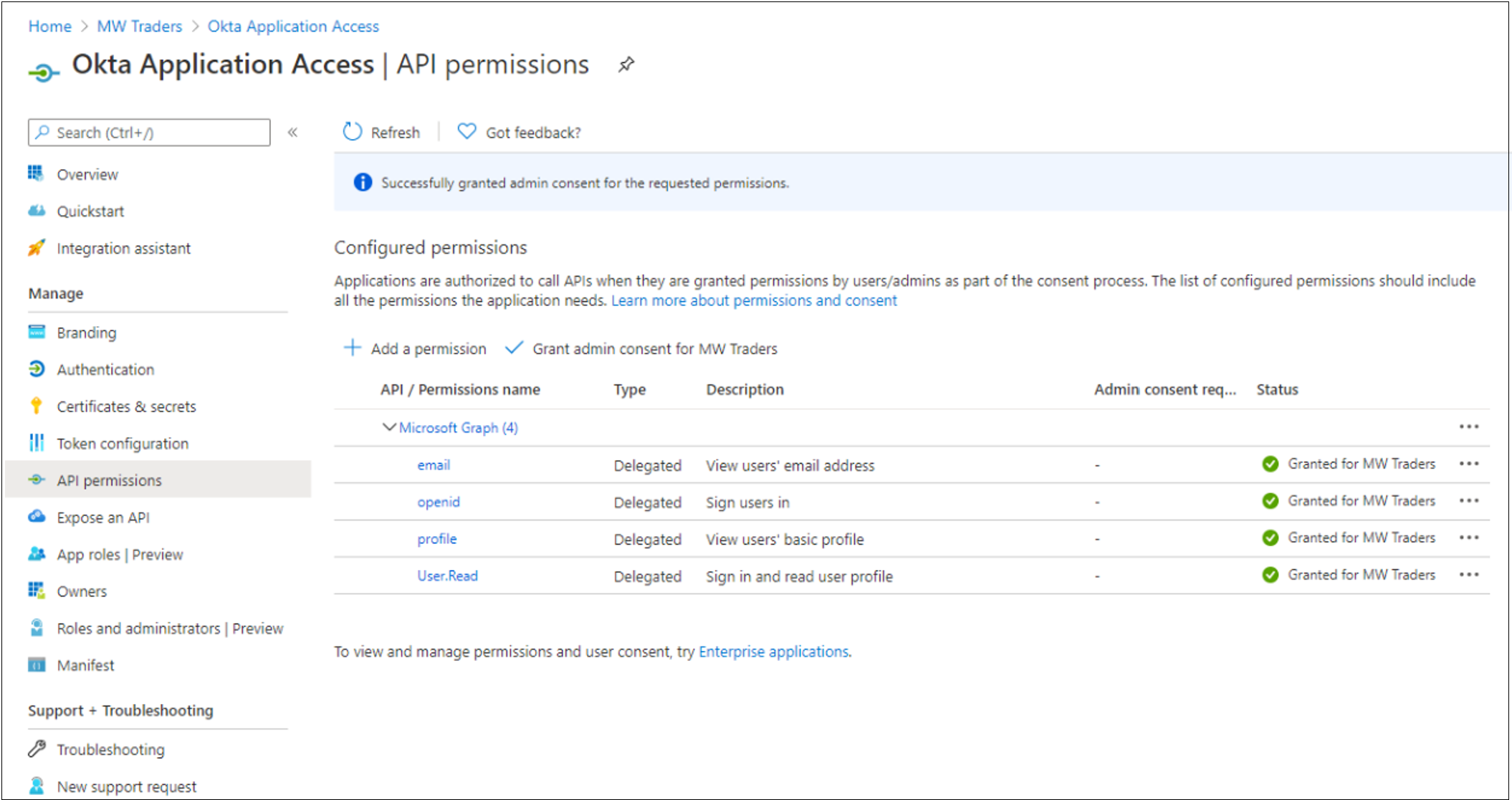

在左侧菜单中,选择“API 权限”。

向应用程序授予对 OpenID Connect (OIDC) 堆栈的访问权限。

选择“添加权限”。

选择“Microsoft Graph”

选择“委托的权限”。

从“OpenID 权限”部分,添加“电子邮件”、“openid”和“配置文件” 。

选择“添加权限”。

选择“为<租户域名>授予管理员同意”。

等待“已授予”状态出现。

在左侧菜单中,选择“品牌”。

对于“主页 URL”,请添加用户应用程序主页。

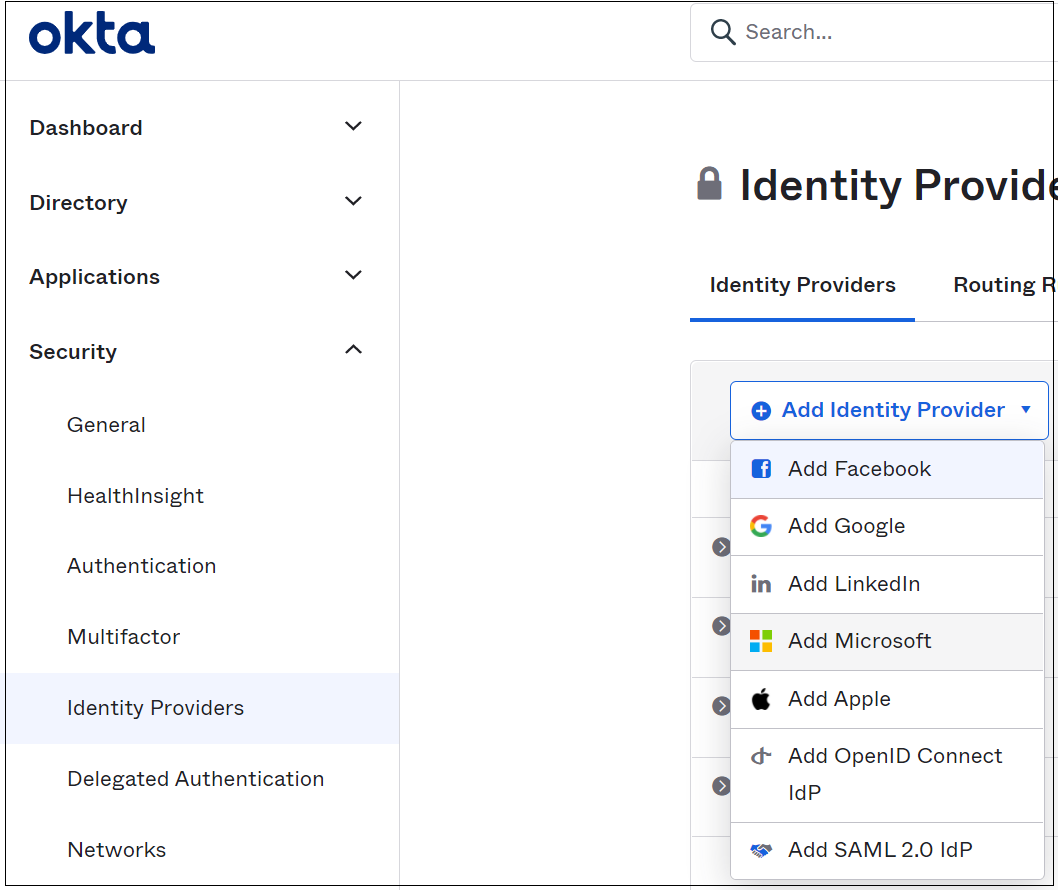

在 Okta 管理门户中,要添加新的标识提供者,请选择“安全性”,然后选择“标识提供者”。

选择“添加 Microsoft”。

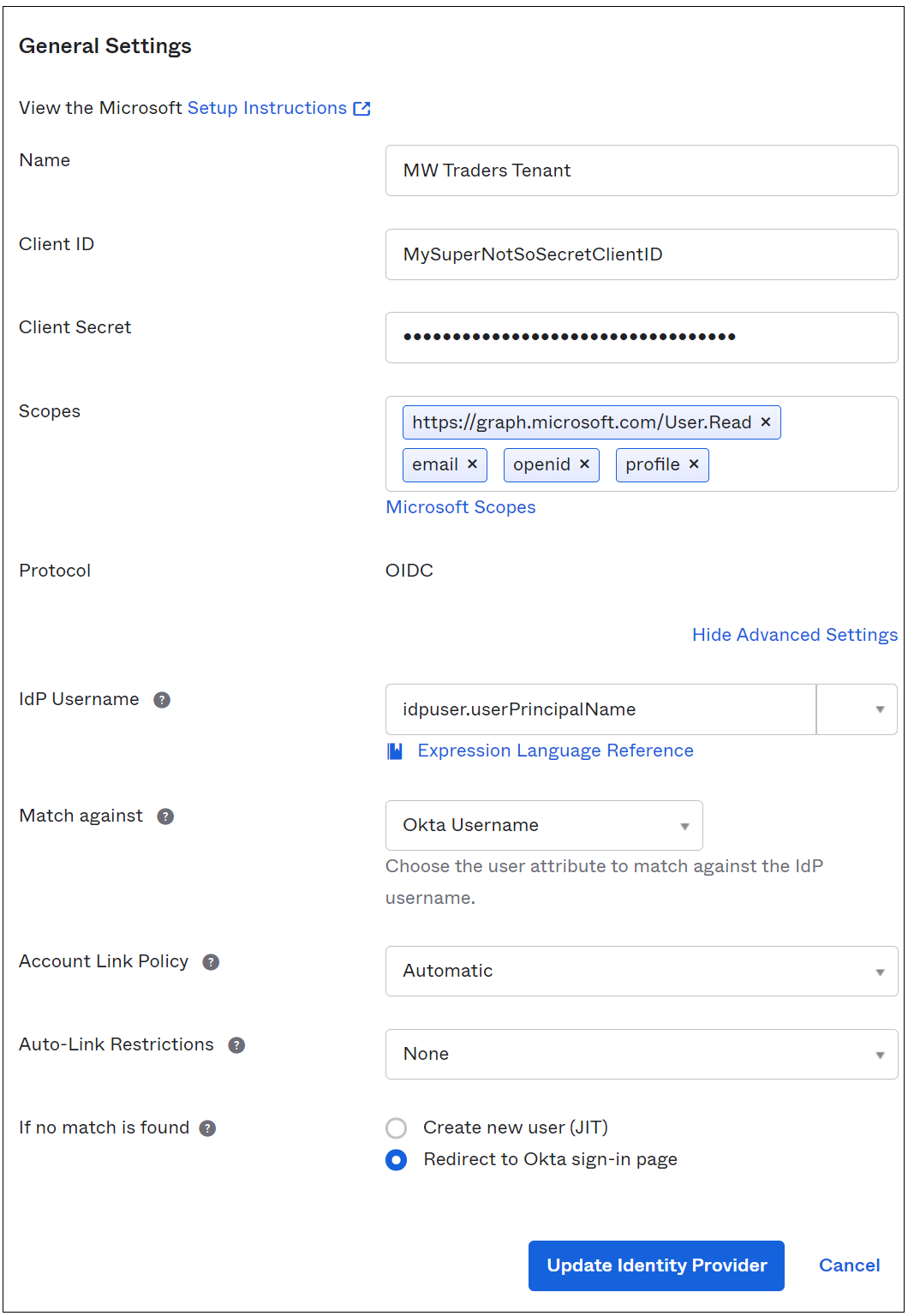

在“标识提供者”页面,在“客户端 ID”字段中输入应用程序 ID。

在“客户端密码”字段中输入客户端密码。

选择“显示高级设置”。 默认情况下,此配置将 Okta 中的用户主体名称 (UPN) 关联到 Microsoft Entra ID 中的 UPN,以实现反向联合访问。

重要

如果 Okta 和 Microsoft Entra ID 中的 UPN 不匹配,请选择在用户之间通用的属性。

完成自动预配选择。

默认情况下,如果 Okta 用户的匹配项没有出现,系统会尝试在 Microsoft Entra ID 中预配用户。 如果从 Okta 迁移了预配,请选择“重定向到 Okta 登录页面”。

创建了标识提供者 (IDP)。 将用户发送到正确的 IDP。

在“标识提供者”菜单上,选择“传递规则”,然后选择“添加传递规则”。

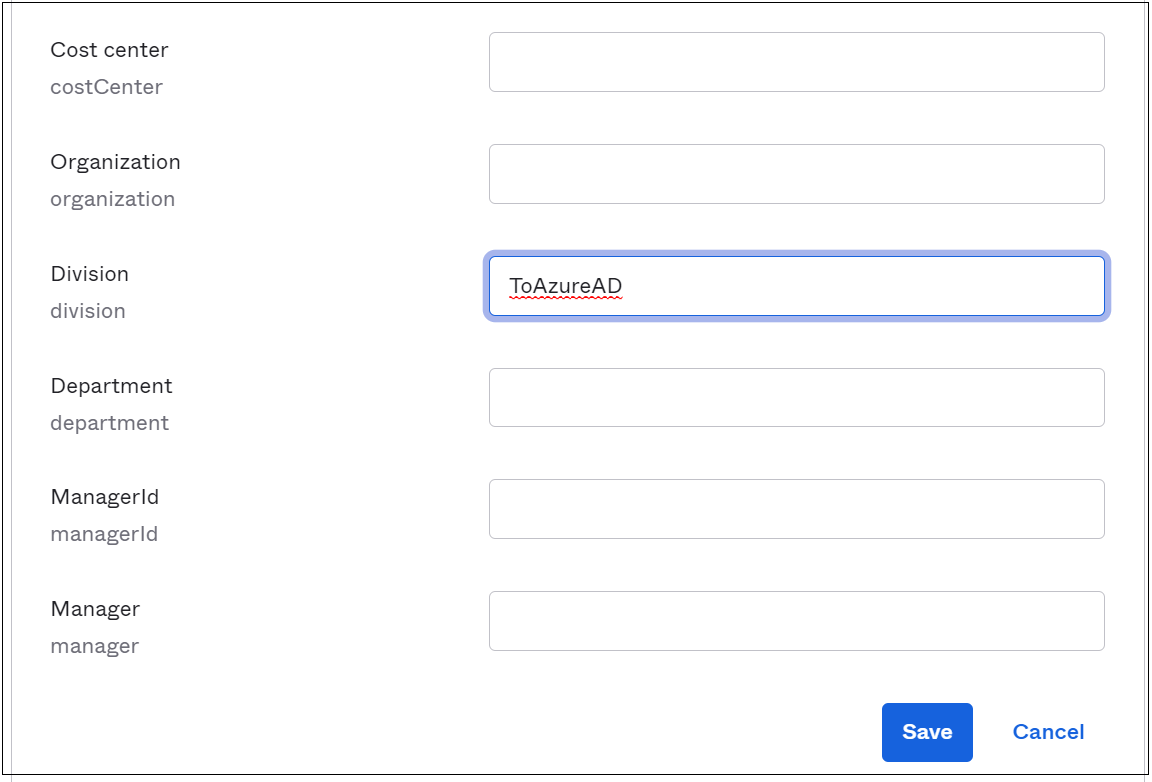

使用 Okta 配置文件中的可用属性之一。

若要从设备和 IP 直接登录到 Microsoft Entra ID,请设置下图中的策略。 在本例中,分区属性在所有 Okta 配置文件中都未使用。 这是 IDP 路由的不错选择。

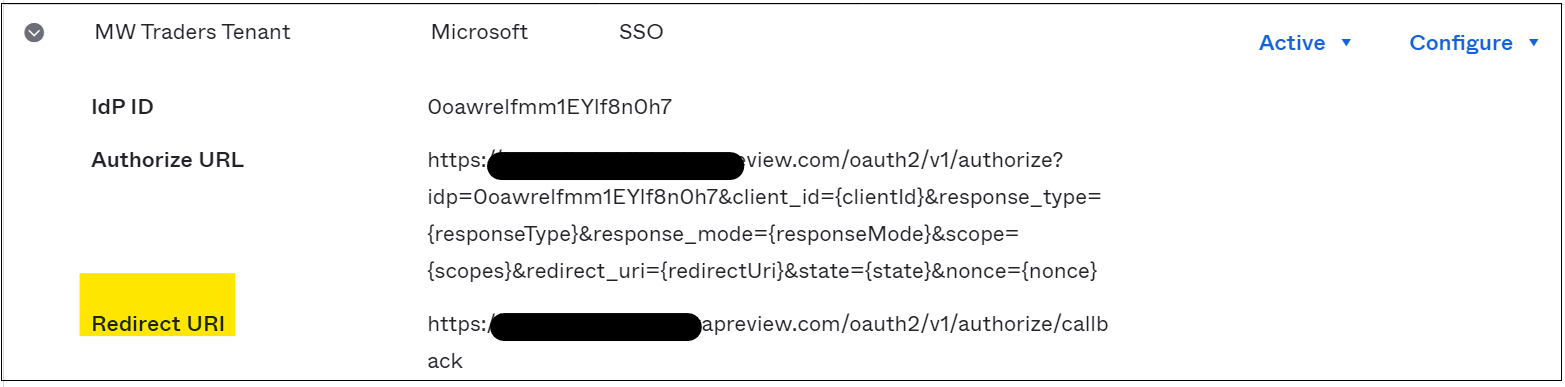

记录重定向 URI 以将其添加到应用程序注册中。

在应用程序注册上的左侧菜单中,选择“身份验证”。

选择“添加平台”

选择“Web”。

在 Okta 中添加在 IDP 中记下的重定向 URI。

选择“访问令牌”和“ID 令牌” 。

在管理控制台中,选择“目录”。

选择“人员”。

若要编辑配置文件,请选择测试用户。

在配置文件中,添加“ToAzureAD”。 请查看下图。

选择“保存”。

以修改后的用户身份登录到 Microsoft 356 门户。 如果用户不在托管身份验证试点中,则操作将进入循环。 若要退出这种循环,请将该用户添加到托管身份验证体验。

测试试点成员的 Okta 应用访问权限

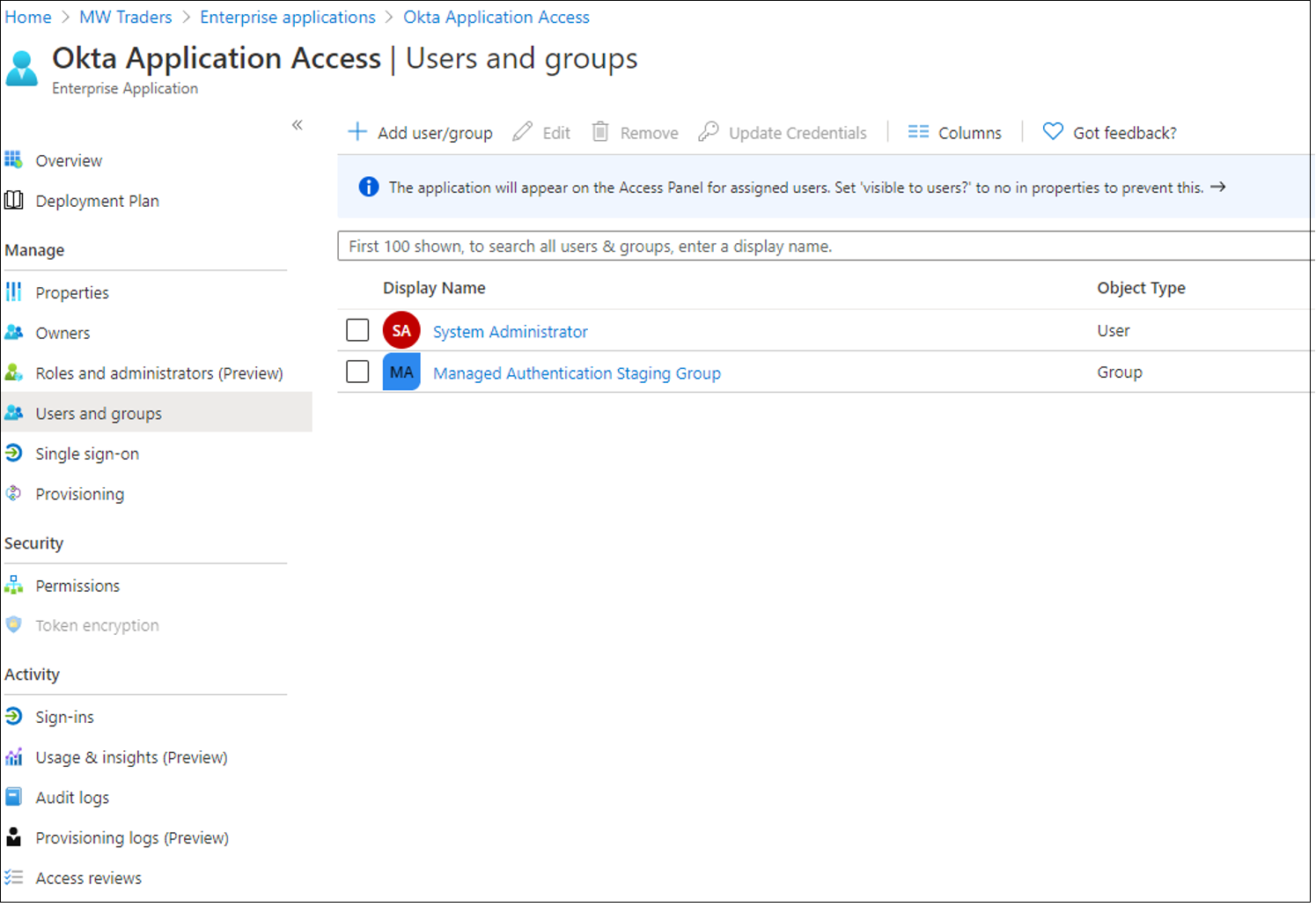

在 Microsoft Entra ID 中配置 Okta 应用并在 Okta 门户中配置 IDP 后,将应用程序分配给用户。

在 Microsoft Entra 管理中心内,浏览到“标识”>“应用程序”>“企业应用程序”。

选择创建的应用注册。

转到“用户和组”。

添加与托管身份验证试点关联的组。

注意

可以从“企业应用程序”页面添加用户和组。 不能从“应用注册”菜单添加用户。

请等待大约 15 分钟。

以托管身份验证试点用户身份登录。

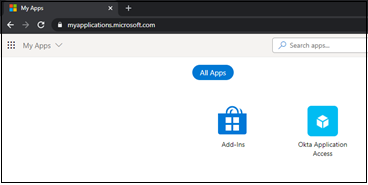

转到“我的应用”。

要返回 Okta 主页,请选择“Okta 应用程序访问”磁贴。

测试试点成员的托管身份验证

配置 Okta 反向联合应用后,请用户对托管身份验证体验进行测试。 建议配置公司品牌打造以帮助用户识别租户。

了解详细信息:配置公司品牌打造。

重要

在从 Okta 取消联合域之前,请确定所需的条件访问策略。 可以在截断之前保护环境。 请参阅教程:将 Okta 登录策略迁移到 Microsoft Entra 条件访问。

取消联合 Office 365 域

如果你的组织对托管身份验证体验感到满意,则可以从 Okta 取消联合你的域。 若要开始,请使用以下命令连接到 Microsoft Graph PowerShell。 如果没有 Mirosoft Graph PowerShell 模块,请输入 Install-Module Microsoft.Graph 下载该模块。

在 PowerShell 中,使用混合标识管理员帐户登录到 Microsoft Entra ID。

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"若要转换域,请运行以下命令:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"运行以下命令,验证域是否已转换为托管状态。 应将“身份验证类型”设置为“托管”。

Get-MgDomain -DomainId yourdomain.com

将域设置为托管身份验证后,便已从 Okta 取消联合你的 Office 365 租户,同时还保留了用户对 Okta 主页的访问权限。