教程:对用户登录使用风险检测以触发 Microsoft Entra 多重身份验证或密码更改

若要保护用户,可以配置基于风险的 Microsoft Entra 条件访问策略,以自动响应有风险的行为。 这些策略可以自动阻止登录尝试或要求执行额外操作,例如,要求更改安全密码或提示进行 Microsoft Entra 多重身份验证。 这些策略可与现有的 Microsoft Entra 条件访问策略配合使用,充当组织的额外保护层。 用户可能永远不会触发其中某项策略内的风险行为,但如果有人试图危害组织的安全,组织将受到保护。

重要

本教程向管理员展示如何启用基于风险的多重身份验证 (MFA)。

如果 IT 团队尚未启用使用 Microsoft Entra 多重身份验证的功能,或者你在登录过程中遇到问题,请联系支持人员获得更多帮助。

本教程介绍如何执行下列操作:

- 了解可用策略

- 启用 Microsoft Entra 多重身份验证注册

- 启用基于风险的密码更改

- 启用基于风险的多重身份验证

- 针对用户登录尝试测试基于风险的策略

先决条件

需有以下资源和特权才能完成本教程:

- 至少启用了 Microsoft Entra ID P2 或试用许可证的 Microsoft Entra 工作租户。

- 如果需要,可免费创建一个。

- 具有安全管理员权限的帐户。

- 配置了自助式密码重置和 Microsoft Entra 多重身份验证的 Microsoft Entra ID

Microsoft Entra ID 保护概述

Microsoft 每天都会收集和分析作为用户登录尝试的一部分的数万亿个匿名信号。 这些信号有助于构建良好用户登录行为的模式,并可帮助识别潜在的风险登录尝试。 Microsoft Entra ID 保护可以查看用户登录尝试并在出现可疑行为时采取进一步措施:

以下某些操作可能会触发 Microsoft Entra ID 保护风险检测:

- 用户使用已泄漏的凭据。

- 从匿名 IP 地址登录。

- 以不可能的方式前往非典型的位置。

- 从受感染的设备登录。

- 从具有可疑活动的 IP 地址登录。

- 从不熟悉的位置登录。

本文指导你如何启用三个策略来保护用户并自动响应可疑活动。

- 多重身份验证注册策略

- 确保用户已注册 Microsoft Entra 多重身份验证。 如果登录风险策略提示进行 MFA,那么用户必须已注册 Microsoft Entra 多重身份验证。

- 用户风险策略

- 识别并自动响应可能已泄露凭据的用户帐户。 可以提示用户创建新密码。

- 登录风险策略

- 识别并自动响应可疑登录尝试。 可以提示用户使用 Microsoft Entra 多重身份验证提供其他形式的验证。

启用基于风险的策略时,还可以为风险级别( 低、中或高)选择阈值。 利用这种灵活性,可以决定在对任何可疑登录事件实施控制时所需采取的严格程度。 Microsoft 建议使用以下策略配置。

有关 Microsoft Entra ID 保护的详细信息,请参阅什么是 Microsoft Entra ID 保护?

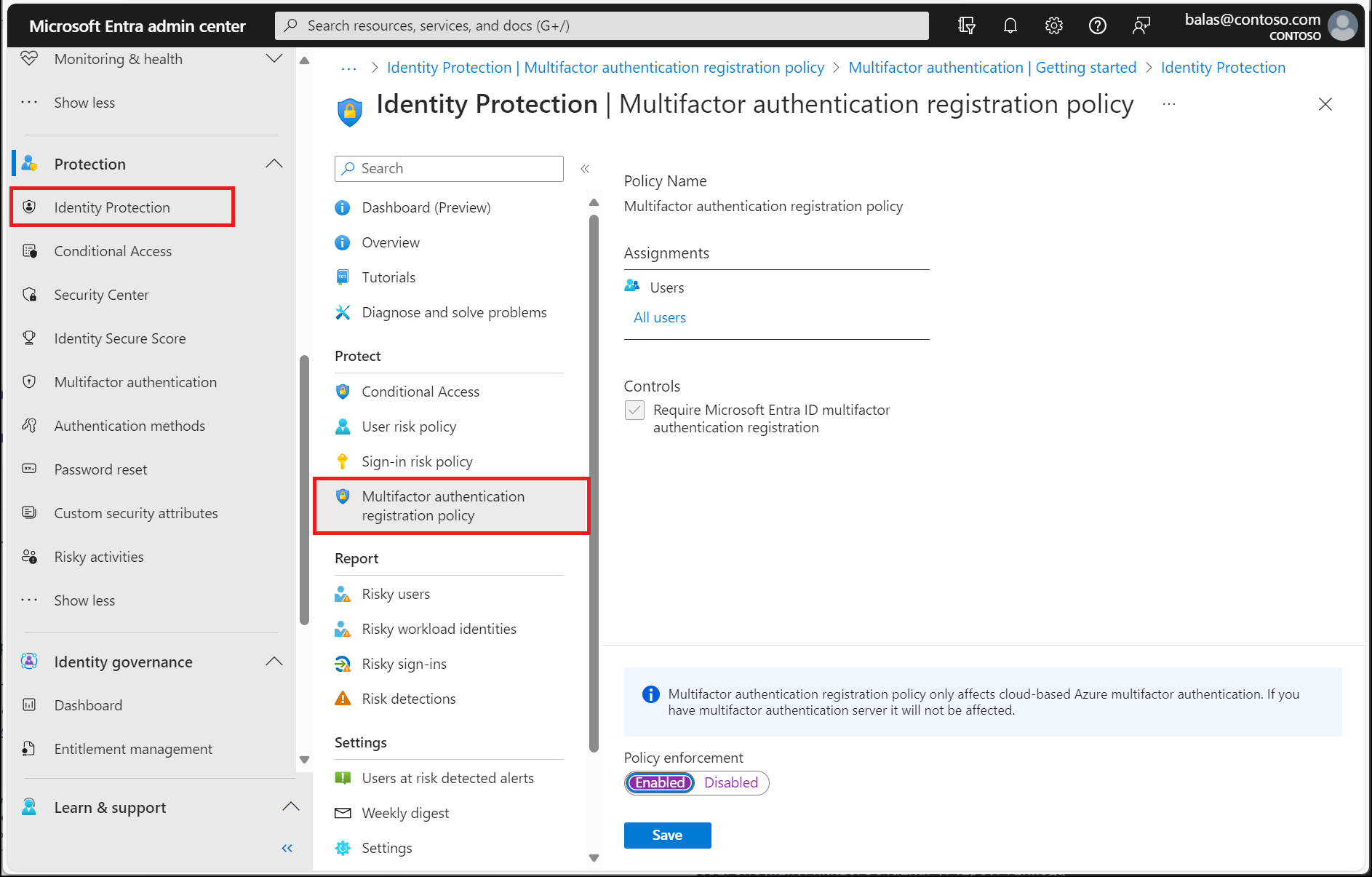

启用多重身份验证注册策略

Microsoft Entra ID 保护包括一个默认策略,可帮助用户注册 Microsoft Entra 多重身份验证。 如果要使用其他策略来保护登录事件,则需要用户已注册到 MFA 中。 当启用此策略时,它不需要用户在每次发生登录事件时执行 MFA。 此策略仅检查用户的注册状态,并要求他们在需要时进行预注册。

建议为使用多重身份验证的用户启用此注册策略。 若要启用此策略,请完成以下步骤:

- 至少以安全管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“标识保护”>“多重身份验证注册策略”。

- 默认情况下,该策略将应用于所有用户。 如果需要,请选择“分配”,然后选择要将此策略应用到的用户或组。

- 在“控制”下,选择“访问”。 请确保选中“要求 Microsoft Entra 多重身份验证注册”选项,然后选择“选择”。

- 将“强制执行策略”设置为“开”,然后选择“保存”。

启用用户风险策略以要求密码更改

Microsoft 会与研究人员、执法机构、Microsoft 安全团队以及其他受信任的源合作,以查找用户名和密码对。 当其中的某一对与你环境中的某个帐户匹配时,可能会要求进行基于风险的密码更改。 此策略和操作要求用户在登录前先更新其密码,以确保以前公开的任何凭据不再有效。

若要启用此策略,请完成以下步骤:

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“新策略” 。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成”。

- 在“云应用或操作”>“包括”下,选择资源(以前为“所有云应用”)。

- 在“条件”>“用户风险”下,将“配置”设置为“是”。

- 在“配置强制执行策略所需的用户风险级别”下,选择“高”。 本指南基于 Microsoft 建议,对于每个组织来说可能有所不同

- 选择“完成”。

- 在“访问控制” “授权”下,选择“授权访问”。

- 选择“需要身份验证强度”,然后从列表中选择内置的“多重身份验证”身份验证强度。

- 选择“要求更改密码”。

- 选择“选择” 。

- 在“会话”下。

- 选择“用户登录频率”。

- 确保选择了“每次”。

- 选择“选择” 。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建”,以便创建启用策略所需的项目。

在管理员使用仅限报告模式确认你的设置后,他们可以将“启用策略”开关从“仅限报告”移至“启用”。

无密码方案

对于采用无密码身份验证方法的组织,请执行以下操作:

更新无密码用户风险策略

- 在“用户”下:

- 在“包含”下,选择“用户和组”并将目标指定为无密码用户。

- 在“访问控制”“阻止”>下,控制无密码用户的访问权限。

提示

部署无密码方法时,可能需要在一段时间内采用两个策略。

- 其中一个策略允许对不使用无密码方法的用户进行自我修正。

- 另一个策略需要阻止高风险的无密码用户。

修正和取消阻止无密码用户风险

- 要求管理员调查和修正任何风险。

- 取消阻止用户。

启用登录风险策略以要求执行 MFA

大多数用户都有可以跟踪的正常行为。 当用户行为异于往常时,允许用户成功登录可能会有风险。 你可能需要改为阻止该用户,或者要求他们执行多重身份验证。 如果用户成功完成 MFA 质询,你可以将其登录尝试视为有效的登录尝试,并向其授予对应用程序或服务的访问权限。

若要启用此策略,请完成以下步骤:

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“新策略” 。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成”。

- 在“云应用或操作”>“包括”下,选择资源(以前为“所有云应用”)。

- 在“条件”“登录风险”下,将“配置”设置为“是”>。

- 在“选择此策略将应用到的登录风险级别”下,选择“高”和“中” 。 本指南基于 Microsoft 建议,对于每个组织来说可能有所不同

- 选择“完成”。

- 在“访问控制” “授权”下,选择“授权访问”。

- 选择“需要身份验证强度”,然后从列表中选择内置的“多重身份验证”身份验证强度。

- 选择“选择” 。

- 在“会话”下。

- 选择“用户登录频率”。

- 确保选择了“每次”。

- 选择“选择” 。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建”,以便创建启用策略所需的项目。

在管理员使用仅限报告模式确认你的设置后,他们可以将“启用策略”开关从“仅限报告”移至“启用”。

无密码方案

对于采用无密码身份验证方法的组织,请执行以下操作:

更新无密码登录风险策略

- 在“用户”下:

- 包括”下选择“用户和组”,并以所有用户为目标。 确保所有用户可以满足多重身份验证。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成”。

- 在“条件”“登录风险”下,将“配置”设置为“是”>。

- 在“选择此策略将应用到的登录风险级别”下,选择“高”和“中” 。 有关风险级别的详细信息,请参阅 选择可接受的风险级别。

- 选择“完成”。

- 在“访问控制” “授权”下,选择“授权访问”。

- 选择 要求身份验证强度,然后从列表中选择内置 多重身份验证 或所需的身份验证强度。

- 选择“选择” 。

- 在“会话”下:

- 选择“用户登录频率”。

- 确保选择了“每次”。

- 选择“选择” 。

修正和取消阻止无密码登录风险

- 要求管理员调查和修正任何风险。

- 取消阻止用户。

测试风险登录事件

大多数用户登录事件都不会触发在前面的步骤中配置的基于风险的策略。 用户可能永远不会看到要求其执行 MFA 或重置其密码的提示。 如果他们的凭据仍然安全,并且其行为与往常一致,则他们的登录事件将会成功。

若要测试在前面的步骤中创建的 Microsoft Entra ID 保护策略,你需要采用一种方法来模拟风险行为或潜在攻击。 执行这些测试的步骤因要验证的 Microsoft Entra ID 保护策略而异。 有关方案和步骤的详细信息,请参阅模拟 Microsoft Entra ID 保护中的风险检测。

清理资源

如果已完成测试,不再需要启用基于风险的策略,请返回到需禁用的每项策略,然后将“启用策略”设置为“关”或将其删除。

后续步骤

在本教程中,你为 Microsoft Entra ID 保护启用了基于风险的用户策略。 你已了解如何:

- 了解 Microsoft Entra ID 保护的可用策略

- 启用 Microsoft Entra 多重身份验证注册

- 启用基于风险的密码更改

- 启用基于风险的多重身份验证

- 针对用户登录尝试测试基于风险的策略