为 Azure 和其他管理门户规划强制多重身份验证

在 Microsoft,我们致力于为客户提供最高级别的安全性。 他们可以使用的最有效的安全措施之一是多重身份验证 (MFA)。 Microsoft 的研究表明,MFA 可阻止超过 99.2% 的帐户入侵攻击。

因此,从 2024 年开始,我们将对所有 Azure 登录尝试强制实施 MFA。 有关此要求的详细信息,请参阅我们的 博客文章。 本主题介绍哪些应用程序和帐户会受到影响、如何向租户推出强制实施,以及其他常见问题和答案。

如果你所在组织已经为用户强制实施 MFA,或者用户已使用无密码或密码密钥 (FIDO2) 等更强的方法登录,则用户不会发生任何更改。 要验证是否启用了 MFA,请参阅如何验证用户是否已准备好使用强制 MFA。

强制实施范围

强制范围包括哪些应用程序计划强制实施 MFA、范围外的应用程序、计划实施的时间,以及哪些帐户必须实施 MFA。

应用程序

下表列出了 Azure 受影响的应用、应用 ID 和 URL。

| 应用程序名称 | 应用 ID | 执法开始 |

|---|---|---|

| Azure 门户 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Entra 管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Intune 管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Azure 命令行接口 (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | 2025 年年初 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | 2025 年年初 |

| Azure 移动应用 | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | 2025 年年初 |

| 基础结构即代码 (IaC) 工具 | 使用 Azure CLI 或 Azure PowerShell ID | 2025 年年初 |

下表列出了 Microsoft 365 受影响的应用和 URL。

| 应用程序名称 | URL | 执法开始 |

|---|---|---|

| Microsoft 365 管理中心 | https://portal.office.com/adminportal/home |

2025 年 2 月 |

| Microsoft 365 管理中心 | https://admin.cloud.microsoft |

2025 年 2 月 |

| Microsoft 365 管理中心 | https://admin.microsoft.com |

2025 年 2 月 |

帐户

登录到前面列出的应用程序以执行任何创建、读取、更新或删除 (CRUD) 操作的所有用户都必须在强制实施开始时完成 MFA。 如果用户访问 Azure 上托管的其他应用程序、网站或服务,则无需使用 MFA。 前面列出的每个应用程序、网站或服务所有者都会控制对用户的身份验证要求。

强制实施开始后,还需要使用 MFA 登录破窗或紧急访问帐户。 建议更新这些帐户以使用密钥 (FIDO2) 或配置基于证书的身份验证来实现 MFA。 这两种方法都满足 MFA 要求。

此 MFA 强制实施的任一阶段均不会对工作负载标识(如托管标识和服务主体)产生影响。 如果用户标识以服务帐户身份登录以运行自动化(包括脚本或其他自动化任务),则这些用户标识需要在强制实施开始后使用 MFA 登录。 不建议将用户标识用于自动化。 应将这些用户标识迁移到工作负载标识。

客户端库

OAuth 2.0 资源所有者密码凭据(ROPC)令牌授予流与 MFA 不兼容。 在 Entra 租户中启用 MFA 后,应用程序中使用的基于 ROPC 的 API 将开始引发异常。 有关从 Microsoft 身份验证库 (MSAL) 中迁移出基于 ROPC 的 API 的相关指导,请参阅如何从 ROPC 迁移。

相同的常规 MSAL 指南适用于用于 .NET、Java、JavaScript和 Python的 Azure 标识库。 这些语言库中提供的 UsernamePasswordCredential 类使用基于 MSAL ROPC 的 API。 如果要在应用程序中执行以下作之一,则需要进行更改:

- 使用

DefaultAzureCredential或EnvironmentCredential时设置以下两个环境变量:AZURE_USERNAMEAZURE_PASSWORD

- 使用

UsernamePasswordCredential

将基于用户的服务帐户迁移到工作负载标识

我们建议客户发现用作服务帐户的用户帐户,并开始将其迁移到工作负载标识。 迁移通常需要更新脚本和自动化过程才能使用工作负载标识。

查看如何验证用户是否已准备好使用强制 MFA,以标识登录到应用程序的所有用户帐户,包括用作服务帐户的用户帐户。

有关如何从基于用户的服务帐户迁移到工作负载标识以向这些应用程序进行身份验证的详细信息,请参阅:

- 使用 Azure CLI 以托管标识登录 Azure

- 使用 Azure CLI 以服务主体登录 Azure

- 通过非交互方式登录到 Azure PowerShell 以实现自动化方案,其中包括适用于托管标识和服务主体用例的指导

一些客户将条件访问策略应用于基于用户的服务帐户。 可以回收基于用户的许可证,并添加工作负载标识许可证,以将条件访问应用于工作负载标识。

实现

此登录时的 MFA 要求是针对管理门户实现的。 Microsoft Entra ID 登录日志将其显示为 MFA 要求的来源。

管理门户的强制 MFA 是不可配置的。 它的实现独立于在租户中配置的任何访问策略。

例如,如果组织选择保留 Microsoft 的安全默认值,并且当前启用了安全默认值,则用户不会看到任何更改,因为 Azure 管理已经需要 MFA。 如果租户在 Microsoft Entra 中使用条件访问策略,并且已有条件访问策略,用户可通过该策略使用 MFA 登录到 Azure,则用户不会看到更改。 同样,任何以 Azure 为目标且需要更强身份验证(如防网络钓鱼 MFA)的限制性条件访问策略将继续强制实施。 用户看不到任何更改。

强制实施阶段

MFA 的强制实施分两个阶段推出:

阶段 1:从 2024 年 10 月开始,需要 MFA 才能登录到 Azure 门户、Microsoft Entra 管理中心和 Microsoft Intune 管理中心。 强制实施将逐步向全球所有租户推出。 从 2025 年 2 月起,将逐步开始对登录 Microsoft 365 管理中心的过程实施 MFA 强制措施。 此阶段不会影响其他 Azure 客户端,例如 Azure CLI、Azure PowerShell、Azure 移动应用或 IaC 工具。

阶段 2:2025 年晚些时候,MFA 强制实施将逐步应用于 Azure CLI、Azure PowerShell、Azure 移动应用和 IaC 工具。 某些客户可以使用 Microsoft Entra ID 中的用户帐户作为服务帐户。 建议将这些基于用户的服务帐户迁移到包含工作负载标识的基于云的安全服务帐户。

通知通道

Microsoft 将通过以下渠道通知所有 Microsoft Entra 全局管理员:

电子邮件:配置电子邮件地址的全局管理员将会通过电子邮件收到即将强制实施 MFA 以及需要准备的操作通知。

服务运行状况通知:全局管理员可通过 Azure 门户接收服务运行状况通知,其跟踪 ID 为 4V20-VX0。 此通知包含与电子邮件相同的信息。 全局管理员还可以订阅以通过电子邮件接收服务运行状况通知。

门户通知:登录 Azure 门户、Microsoft Entra 管理中心和 Microsoft Intune 管理中心时,会显示通知。 门户通知链接到本主题,了解有关强制实施 MFA 的详细信息。

Microsoft 365 消息中心:消息显示在Microsoft 365 消息中心,其消息 ID 为 MC862873。 此消息所包含的信息与电子邮件和服务运行状况通知相同。

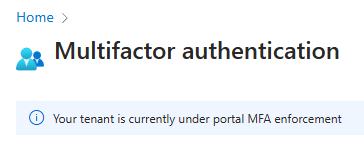

强制实施后,Microsoft Entra 多重身份验证中会显示一个横幅:

外部身份验证方法和标识提供者

使用外部身份验证方法对外部 MFA 解决方案的支持处于预览状态,可用于满足 MFA 要求。 旧版条件访问自定义控件预览版不符合 MFA 要求。 应迁移到外部身份验证方法预览版,以使用具有 Microsoft Entra ID 的外部解决方案。

如果使用的是 Active Directory 联合身份验证服务等联合标识提供者 (IdP),并且 MFA 提供程序直接与此联合 IdP 集成,则必须将联合 IdP 配置为发送 MFA 声明。 有关详细信息,请参阅 Microsoft Entra MFA 的预期入站断言。

请求更多时间为强制实施做准备

我们知道,某些客户可能需要更多时间为此 MFA 要求做准备。 Microsoft 允许具有复杂环境或技术障碍的客户将其租户的强制措施推迟到 2025 年 9 月 30 日。

从 2025 年 2 月下半月开始,全局管理员可以转到 Azure 门户,为第 1 阶段中管理门户的租户选择强制措施的开始日期。 全局管理员必须先提升访问权限,然后才能推迟 MFA 强制措施的开始日期。

全局管理员必须对希望推迟强制实施开始日期的每个租户执行此操作。

推迟强制实施开始日期将承担额外的风险,因为访问 Microsoft 服务(如 Azure 门户)的帐户对于威胁参与者来说是非常有价值的目标。 建议所有租户立即设置 MFA 来保护云资源安全。

常见问题

问:如果租户仅用于测试,是否需要 MFA?

答:是,每个 Azure 租户都需要 MFA,没有任何例外。

问:此要求对 Microsoft 365 管理中心有何影响?

答:强制 MFA 将于 2025 年 2 月推广到 Microsoft 365 管理中心。 有关适用于 Microsoft 365 管理中心的强制 MFA 要求的详细信息,请参阅博客文章 Microsoft 365 管理中心实施强制多重身份验证的公告。

问:所有用户还是仅管理员需要 MFA?

答:登录到前面列出的任何应用程序的所有用户都需要完成 MFA,而不考虑为其激活或符合其条件的任何管理员角色,也不考虑为其激活的任何用户排除。

问:如果选择“保持登录状态”选项,是否需要完成 MFA?

答:是,即使你选择“保持登录状态”,也需要先完成 MFA,然后才能登录到这些应用程序。

问:强制措施是否适用于 B2B 来宾帐户?

答:是的,必须从合作伙伴资源租户或用户的主租户遵守 MFA(如果设置正确),以便使用跨租户访问将 MFA 声明发送给资源租户。

问:如果我们使用另一个标识提供者或 MFA 解决方案强制实施 MFA,并且我们未使用 Microsoft Entra MFA 来强制实施 MFA,我们如何才能遵守?

答:需要正确配置标识提供者解决方案,才能将多重身份验证声明发送到 Microsoft Entra ID。 有关详细信息,请参阅 Microsoft Entra 多重身份验证外部方法提供程序参考。

问:强制性 MFA 的第 1 阶段或第 2 阶段是否会影响我与 Microsoft Entra Connect 或 Microsoft Entra Cloud Sync 同步的能力?

答:否。 同步服务帐户不受强制 MFA 要求的影响。 只有前面列出的应用程序需要通过 MFA 进行登录。

问:我可以选择退出吗?

没有办法选择退出。此安全措施对于 Azure 平台的所有安全至关重要,并且正在各个云供应商中重复实施。 例如,请参阅设计安全:AWS 将在 2024 年增强 MFA 要求。

客户可以选择推迟强制实施开始日期。 在 2024 年 8 月 15 日至 2024 年 10 月 15 日之间,全局管理员可以转到 Azure 门户,将其租户的强制实施开始日期推迟到 2025 年 3 月 15 日。 全局管理员必须具有提升的访问权限,然后才能推迟此页上的 MFA 强制实施开始日期。 他们必须针对需要推迟的每个租户执行此操作。

问:是否可以在 Azure 强制实施策略之前测试 MFA 以确保没有任何中断?

答:是的,可以通过 MFA 的手动设置过程测试其 MFA。 鼓励你进行设置并测试。 如果使用条件访问来强制实施 MFA,则可以使用条件访问模板来测试策略。 有关详细信息,请参阅需要对访问 Microsoft 管理门户的管理员进行多重身份验证。 如果运行免费版的 Microsoft Entra ID,则可以启用安全默认值。

问:如果已启用 MFA,接下来会发生什么情况?

答:如果客户已要求访问前面列出的应用程序的用户使用 MFA,则不会受到任何影响。 如果只对一部分用户要求 MFA,则任何尚未使用 MFA 的用户现在都需要在登录到应用程序时使用 MFA。

问:如何查看 Microsoft Entra ID 中的 MFA 活动?

答:要查看有关系统合适提示用户通过 MFA 登录的详细信息,请使用 Microsoft Entra 登录日志。 有关详细信息,请参阅 Microsoft Entra 多重身份验证的登录事件详细信息。

问:如果我有一个破窗应用场景,该怎么办?

答:建议更新这些帐户以使用密钥 (FIDO2) 或为 MFA 配置基于证书的身份验证。 这两种方法都满足 MFA 要求。

问:如果我在强制实施 MFA 之前未收到有关启用 MFA 的电子邮件,然后被锁定,该怎么办?应如何解决此问题?

答:用户不应被锁定,但可能会收到一条消息,提示他们在对其租户强制实施后启用 MFA。 如果用户被锁定,则可能存在其他问题。 有关详细信息,请参阅帐户已被锁定。

相关内容

查看以下主题,详细了解如何配置和部署 MFA: