配置临时访问密码,以注册无密码身份验证方法

无密码认证方法(如密钥(FIDO2)) 允许用户在没有密码的情况下安全地登录。 用户可以通过以下两种方式之一来启动无密码方法:

- 使用现有 Microsoft Entra 多重身份验证方法

- 使用临时访问密码

临时访问通行证(TAP)是一种限时密码,可以配置为使用单一登录或多登录。用户可以使用 TAP 登录以载入其他无密码身份验证方法。 在用户丢失或忘记强身份验证方法时,TAP 还可以简化恢复。

本文介绍了如何通过 Microsoft Entra 管理中心启用和使用 TAP。 还可以使用 REST API 来执行这些操作。

启用临时访问密码策略

TAP 策略定义了多项设置,例如租户中创建的密码的生存期,或者可以使用 TAP 进行登录的用户和组。

在用户可以使用 TAP 登录之前,需要在身份验证方法策略中启用此方法,并选择哪些用户和组可以使用 TAP 登录。

虽然可以为任何用户创建 TAP,但只有策略中包含的用户才能使用 TAP 进行登录。 需要 身份验证策略管理员 角色来更新 TAP 身份验证方法策略。

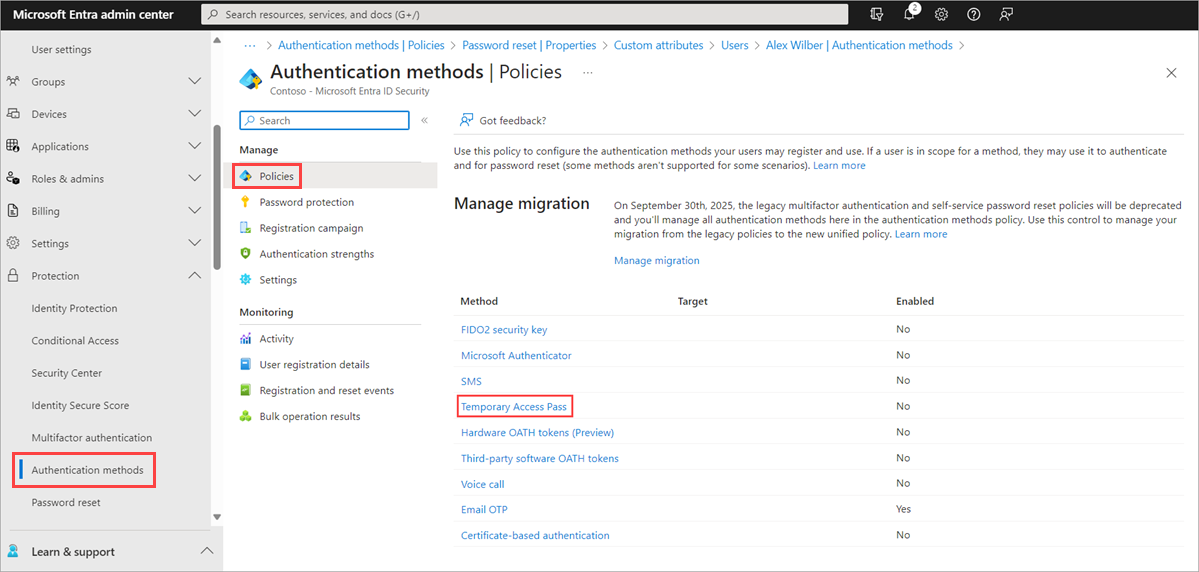

若要在身份验证方法策略中配置 TAP,请执行以下操作:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览至 “保护”“身份验证方法”>“策略”。

从可用身份验证方法列表中,选择“临时访问密码”。

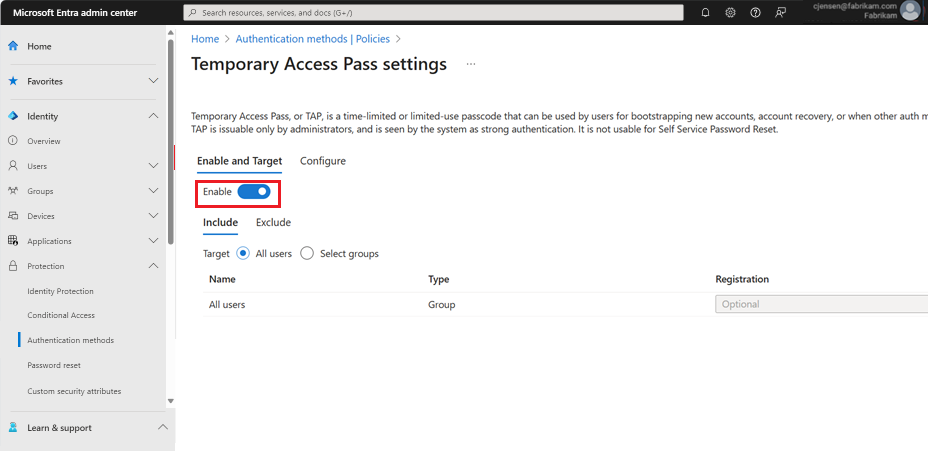

选择 “启用”,然后选择要从策略中包含或排除的用户。

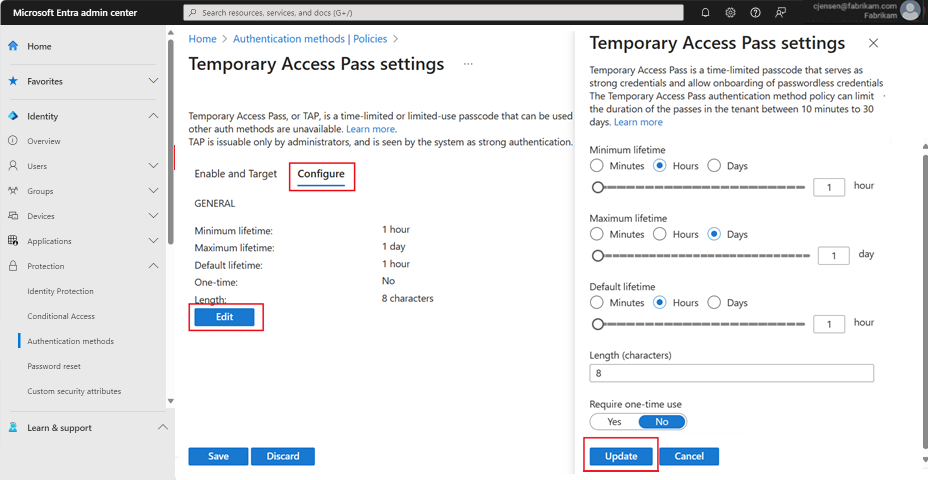

(可选)选择 配置 以修改默认的临时访问通行证设置,例如设置最长生存期或长度,然后选择 更新。

选择“保存”以应用策略。

下表介绍了默认值以及允许值的范围。

设置 默认值 允许的值 注释 最短生存期 1 小时 10-43,200 分钟(30 天) TAP 有效的最小分钟数。 最长生存期 8 小时 10-43,200 分钟(30 天) TAP 有效的最大分钟数。 默认生存期 1 小时 10-43,200 分钟(30 天) 默认值可以替代为各个密码,但必须是介于策略所配置的最短和最长生存期之间。 一次性使用 False True/False 当策略设置为“False”时,租户中的密码在其有效期(最长生存期)内可以使用一次或多次。 通过在 TAP 策略中强制要求一次性使用,在租户中创建的所有密码都将成为一次性密码。 Length 8 8-48 个字符 定义密码的长度。

创建临时访问密码

启用 TAP 策略后,可以在 Microsoft Entra ID 中为用户创建 TAP 策略。 以下角色可以执行与 TAP 相关的各种操作。

- 特权认证管理员 可以为管理员和成员创建、删除和查看 TAP(除他们自己外)。

- 身份验证管理员 可以为成员(除了自己)创建、删除和查看 TAP。

- 身份验证策略管理员 可以启用 TAP、包括或排除组,以及编辑身份验证方法策略。

- 全局读者 可以查看用户的 TAP 详细信息(无需读取代码本身)。

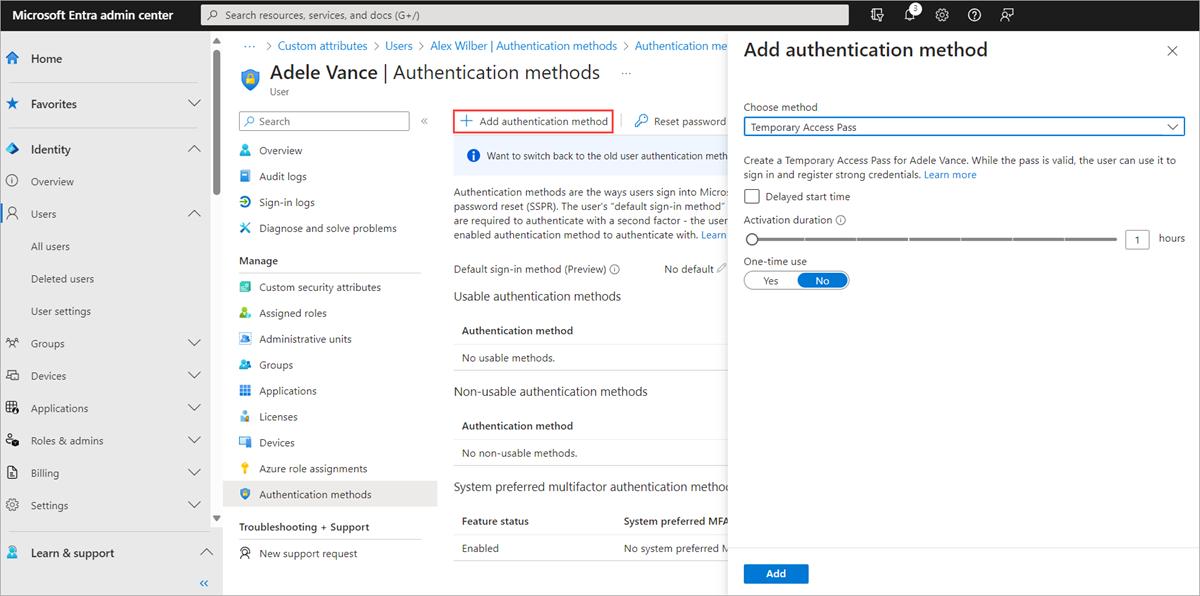

至少以身份验证管理员的身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“用户”。

选择要为其创建 TAP 的用户。

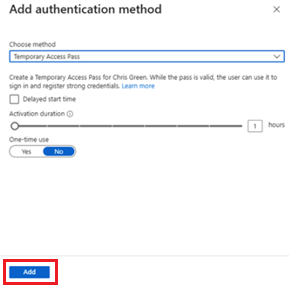

选择 身份验证方法 并选择 添加身份验证方法。

选择“临时访问密码”。

定义一个自定义激活时间或持续时间,然后选择“添加”。

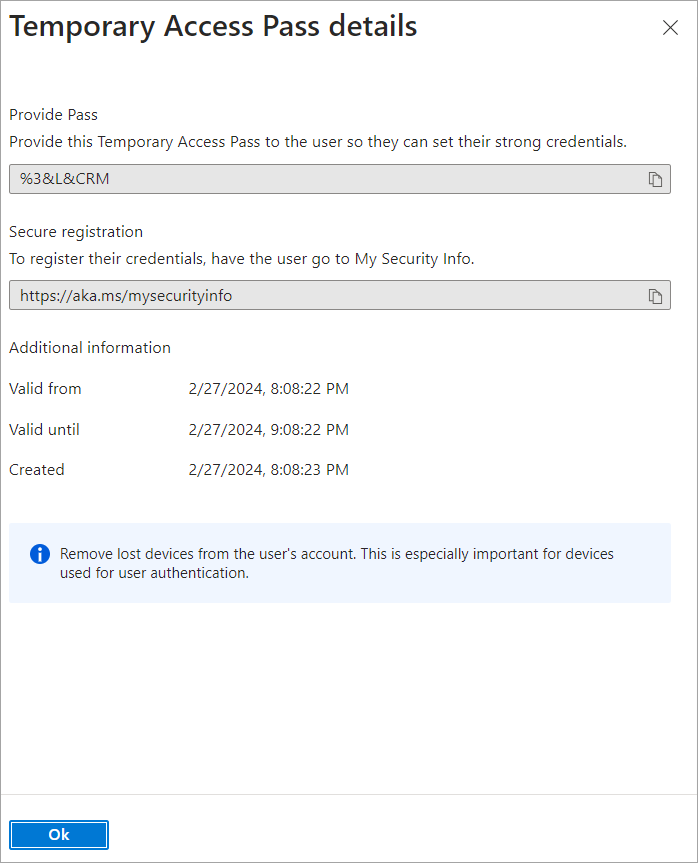

添加后,将显示 TAP 的详细信息。

重要

记下实际 TAP 值,因为你向用户提供此值。 选择“确定”后无法查看此值。

完成后,选择“确定”。

以下命令显示如何使用 PowerShell 创建和获取 TAP。

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

有关详细信息,请参阅 New-MgUserAuthenticationTemporaryAccessPassMethod 和 Get-MgUserAuthenticationTemporaryAccessPassMethod。

使用临时访问密码

TAP 的最常见用途是让用户在首次登录或设备设置期间注册身份验证详细信息,而无需完成额外的安全提示。 身份验证方法在 https://aka.ms/mysecurityinfo 上注册。 用户还可以在此处更新现有的身份验证方法。

打开 Web 浏览器,访问 https://aka.ms/mysecurityinfo。

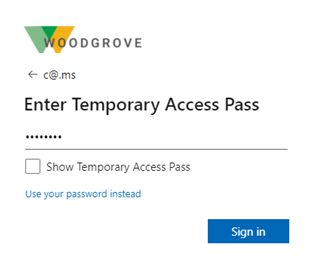

输入为其创建了 TAP 的帐户的 UPN,如 tapuser@contoso.com。

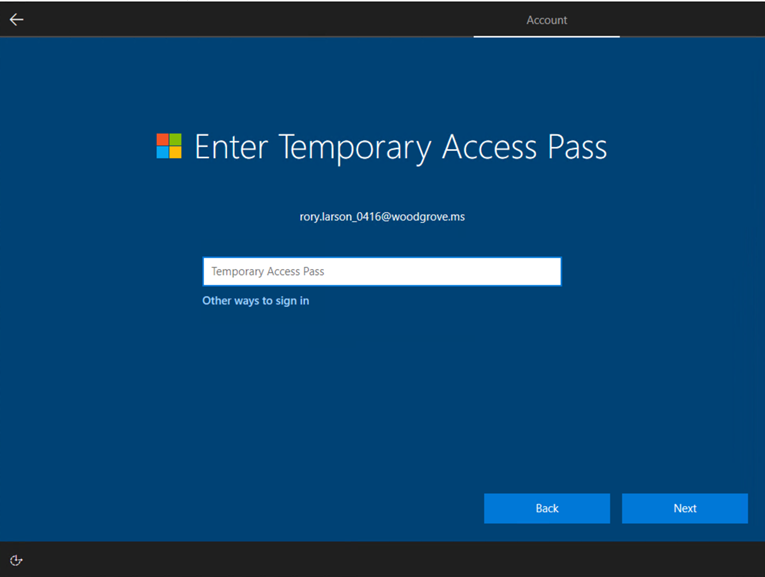

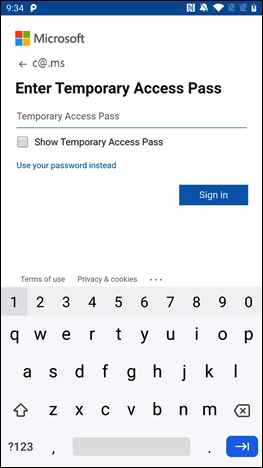

如果用户已在 TAP 策略的涵盖范围内,则屏幕将提示他们输入 TAP。

输入 Microsoft Entra 管理中心内显示的 TAP。

注意

对于联合域,TAP 优先于联合身份验证。 使用 TAP 的用户将在 Microsoft Entra ID 中完成身份验证,并且系统不会将其重定向到联合标识提供者 (IdP)。

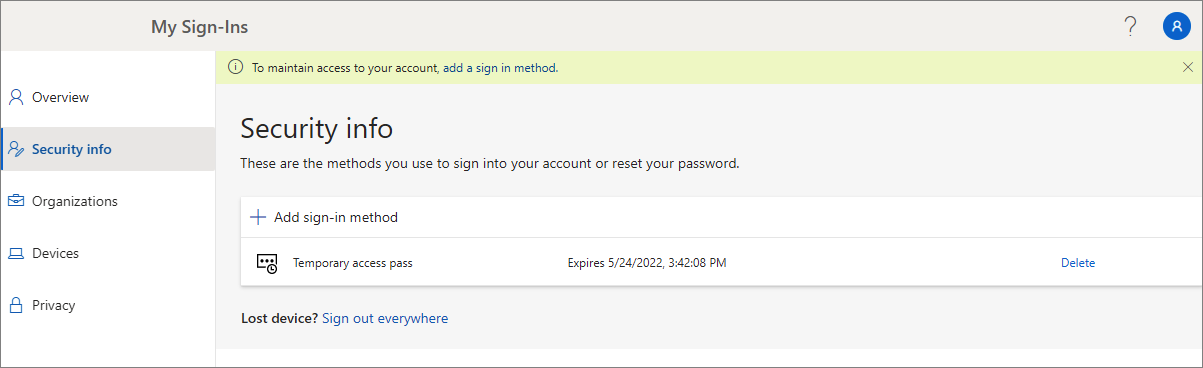

用户现已登录,可以更新或注册方法,例如 FIDO2 安全密钥。 如果是因丢失凭据或设备而要更新其身份验证方法,用户应确保删除原先的身份验证方法。 用户还可以使用其密码继续登录;临时访问密码不会替换用户的密码。

临时访问密码的用户管理

在 https://aka.ms/mysecurityinfo 上管理其安全信息的用户将看到临时访问密码的条目。 如果用户没有任何其他已注册的方法,他们将在屏幕顶部收到一个横幅,该横幅显示要添加新的登录方法。 用户还可以查看 TAP 过期时间,并可在不再需要 TAP 时将其删除。

Windows 设备设置

使用 TAP 的用户可以在 Windows 10 和 11 上导航完成设置过程,以执行设备加入操作并配置 Windows Hello 企业版。 用于设置 Windows Hello 企业版的 TAP 的用法因设备的加入状态而异。

对于联接到 Microsoft Entra ID 的设备:

- 在域加入设置过程中,用户可以通过 TAP 进行身份验证(无需密码)来将设备加入,并注册 Windows Hello 企业版。

- 在已加入的设备上,用户必须先使用其他方法(如密码、智能卡或 FIDO2 密钥)进行身份验证,然后使用 TAP 设置 Windows Hello 企业版。

- 如果 Windows 上的 Web 登录功能也已启用,则用户可以使用 TAP 登录到设备。 这仅适用于完成初始设备设置,或者在用户不知道密码或没有密码时进行恢复。

在混合加入的设备上,用户必须先使用其他方法(例如密码、智能卡或 FIDO2 密钥)进行身份验证,然后才能使用 TAP 设置 Windows Hello 企业版。

将 TAP 与 Microsoft Authenticator 配合使用

用户还可以使用 TAP 在其帐户中注册 Microsoft Authenticator。 通过添加工作或学校帐户并使用 TAP 登录,用户可以直接从 Authenticator 应用注册通行密钥和无密码电话登录。

有关详细信息,请参阅将工作或学校帐户添加到 Microsoft Authenticator 应用。

来宾访问

可以将 TAP 添加为内部来宾的登录方法,但不能用于其他类型的来宾。 内部来宾的用户对象“UserType”设置为“来宾”。 他们在Microsoft Entra ID中注册了身份验证方法。 有关内部来宾和其他来宾帐户的详细信息,请参阅 B2B 来宾用户属性。

如果尝试将 TAP 添加到 Microsoft Entra 管理中心或 Microsoft Graph 中的外部来宾帐户,则会收到一条错误,指出无法将临时访问密码添加到外部来宾用户 。

如果 TAP 满足主租户身份验证要求,并且已将跨租户访问策略配置为信任用户主租户的 MFA,则外部来宾用户可以使用其主租户颁发的 TAP 登录到资源租户,请参阅管理 B2B 协作的跨租户访问设置。

过期日期

过期或删除的 TAP 不能用于交互式或非交互式身份验证。

TAP 过期或删除后,用户需要使用其他身份验证方法重新进行身份验证。

使用 TAP 登录获得的令牌生存期(会话令牌、刷新令牌、访问令牌等)仅限于 TAP 生存期。 如果 TAP 过期,则关联的令牌也会过期。

删除过期的临时访问密码

在用户对应的“身份验证方法”下,“详细信息”列中会显示 TAP 的过期时间。 可以通过以下步骤删除已过期的 TAP:

- 至少以身份验证管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览至“标识”>“用户”,选择一个用户,例如“Tap User”,然后选择“身份验证方法”。

- 在列表中显示的“临时访问密码”身份验证方法的右侧,选择“删除”。

你也可以使用 PowerShell:

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

有关详细信息,请参阅 Remove-MgUserAuthenticationTemporaryAccessPassMethod。

替换临时访问密码

- 每个用户只能有一个 TAP。 在 TAP 的开始和结束时间内,可以使用密码。

- 如果用户需要新的 TAP:

- 如果现有的 TAP 有效,管理员可以创建新的 TAP 来替代现有的有效 TAP。

- 如果现有 TAP 已过期,则新的 TAP 将替代现有 TAP。

若要详细了解有关载入和恢复的 NIST 标准,请参阅 NIST 特别发布 800-63A。

限制

请牢记这些限制:

- 使用一次性 TAP 注册无密码方法(如 FIDO2 安全密钥或电话登录)时,用户必须在使用一次性 TAP 登录后的 10 分钟内完成注册。 此限制不适用于可以多次使用的 TAP。

- 自助式密码重置 (SSPR) 注册策略或Microsoft Entra ID 保护多重身份验证注册策略涵盖范围内的用户在使用浏览器通过 TAP 登录后,需要注册身份验证方法。 这些策略范围内的用户将会重定向到合并注册的中断模式。 此体验当前不支持 FIDO2 和手机登录注册。

- TAP 无法与网络策略服务器 (NPS) 扩展和 Active Directory 联合身份验证服务 (AD FS) 适配器配合使用。

- 复制更改可能需要几分钟时间。 因此,将 TAP 添加到帐户后,可能需要一段时间才能显示提示。 由于同样的原因,在 TAP 过期后,用户仍可能会看到 TAP 提示。

疑难解答

- 如果在登录期间未向用户提供 TAP,请执行以下操作:

- 确保用户在身份验证方法策略中符合使用 TAP 的条件。

- 确保用户拥有有效的 TAP,并且尚未使用(如果是一次性使用的密码)。

- 如果在使用 TAP 进行登录的过程中,出现了“由于用户凭据策略原因,临时访问密码登录已被阻止”提示,请执行以下操作:

- 检查用户是否在 TAP 策略范围内

- 确保用户没有可多次使用的 TAP,而身份验证方法策略要求一次性 TAP。

- 检查一次性 TAP 是否已使用。

- 如果在尝试为某个帐户添加 TAP 作为身份验证方法时出现“无法为外部来宾用户添加临时访问密码”,则该帐户为外部来宾。 内部和外部来宾帐户都可以选择在 Microsoft Entra 管理中心和 Microsoft Graph API 中添加用于登录的 TAP。 但是,只有内部来宾帐户可以获得 TAP。