操作方式:导出风险数据

Microsoft Entra ID 在定义的时间段内存储报表和安全信号。 涉及到风险信息时,时间可能不够长。

| 报表/信号 | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| 审核日志 | 7 天 | 30 天 | 30 天 |

| 登录 | 7 天 | 30 天 | 30 天 |

| Microsoft Entra 多重身份验证使用情况 | 30 天 | 30 天 | 30 天 |

| 有风险的登录 | 7 天 | 30 天 | 30 天 |

本文介绍用于从 Microsoft Entra ID 保护导出风险数据以便进行长期存储和分析的可用方法。

先决条件

若要导出用于存储和分析的风险数据,需要:

- 用于创建 Log Analytics 工作区、Azure 事件中心或 Azure 存储帐户的 Azure 订阅。 如果没有 Azure 订阅,可以注册免费试用版。

- 安全管理员访问权限,用于为 Microsoft Entra 租户创建常规诊断设置。

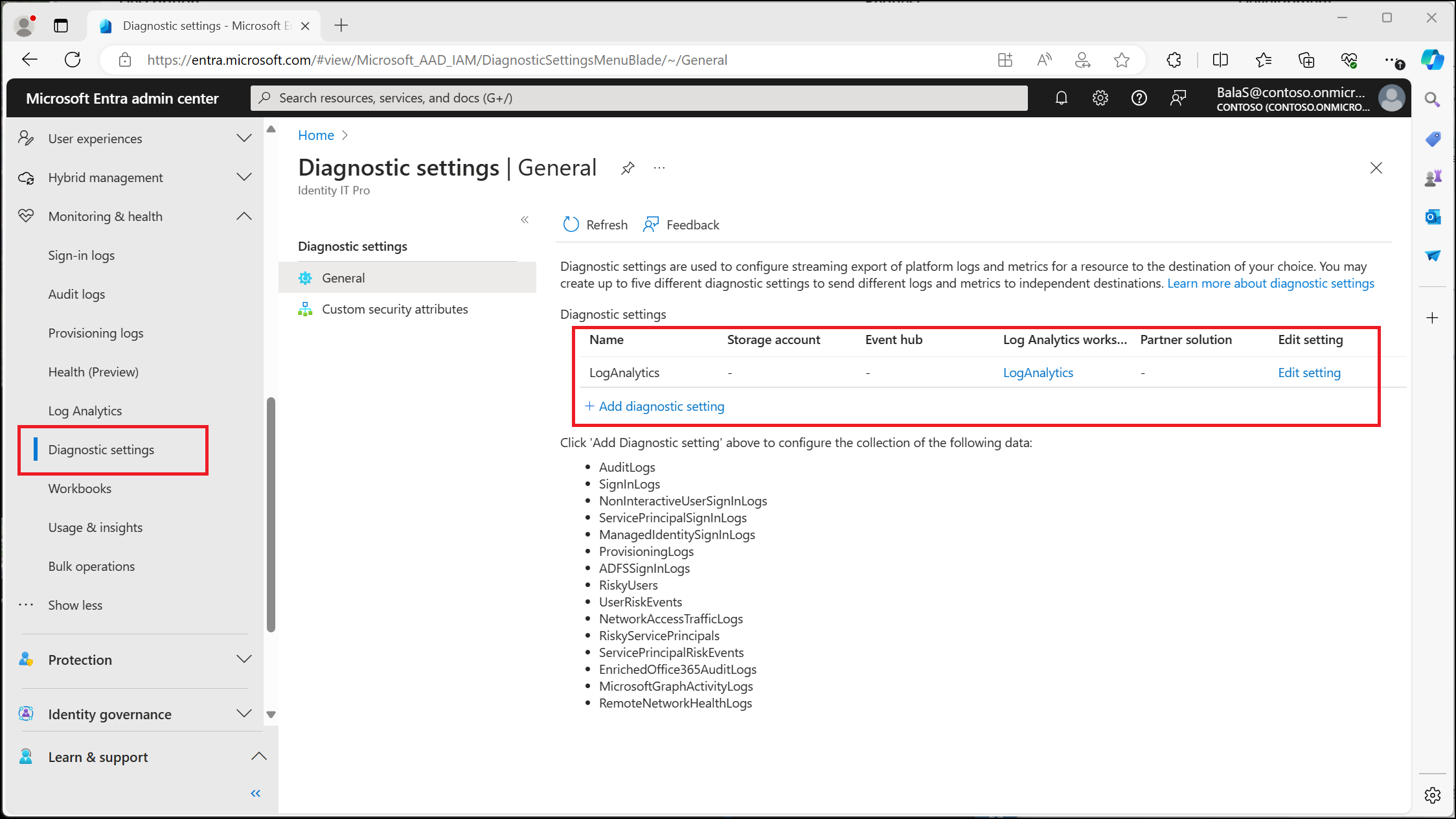

诊断设置

通过在 Microsoft Entra ID 中配置诊断设置来导出数据,组织可以选择存储或导出 RiskyUsers、UserRiskEvents、RiskyServicePrincipals 和 ServicePrincipalRiskEvents 数据。 可以将数据集成到 Log Analytics 工作区、将数据存档到存储帐户、将数据流式传输到事件中心或将数据发送到合作伙伴解决方案。

必须设置用于导出日志的终结点,然后才能配置诊断设置。 有关可用于日志存储和分析的方法的快速摘要,请参阅如何访问 Microsoft Entra ID 中的活动日志。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“监视和运行状况”>“诊断设置”。

选择“+ 添加诊断设置”。

输入“诊断设置名称”,选择要流式传输的日志类别,选择以前配置的目标,然后选择“保存”。

可能需要等待大约 15 分钟,数据才会开始显示在所选目标中。 有关详细信息,请参阅如何配置 Microsoft Entra 诊断设置。

Log Analytics

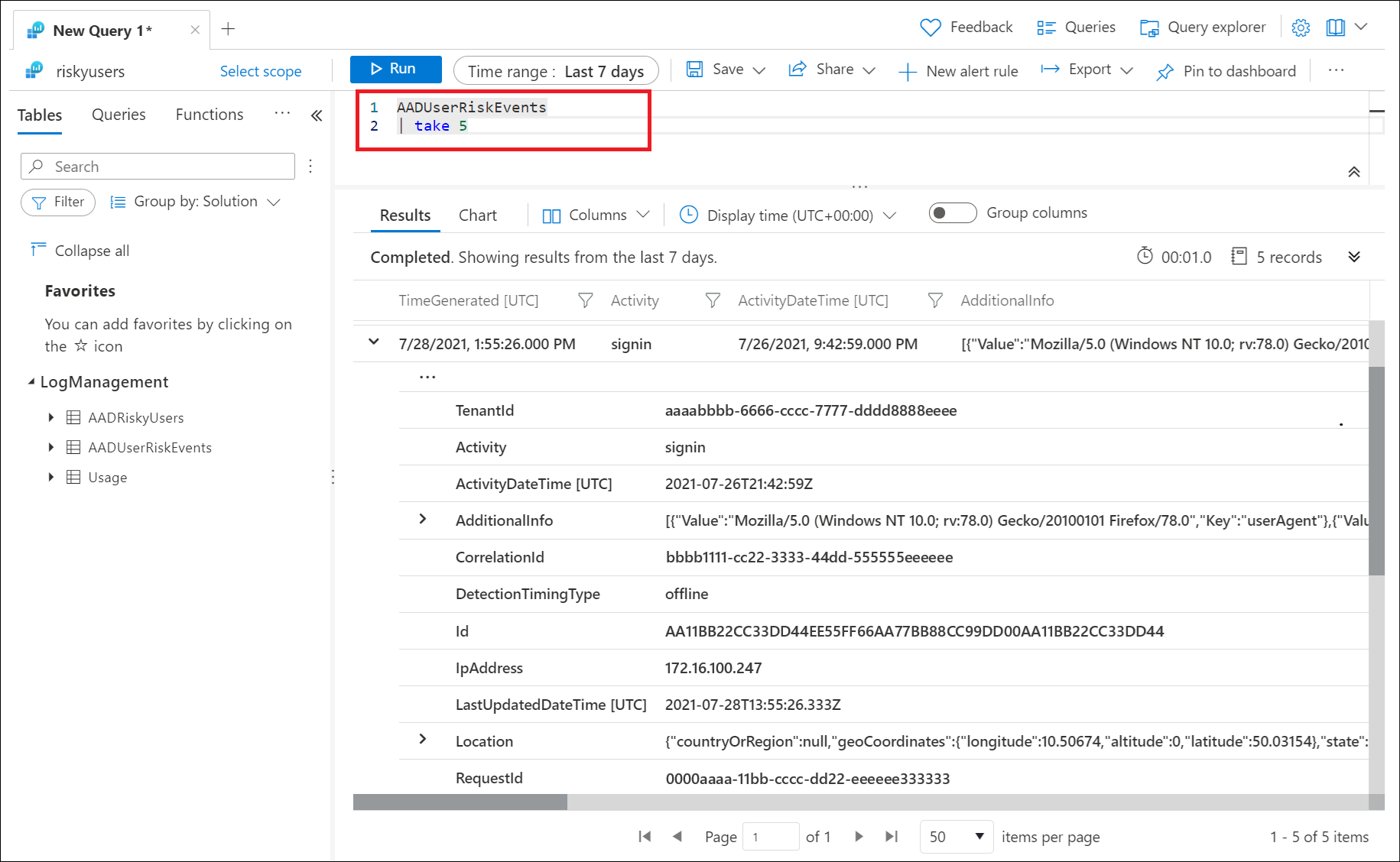

将风险数据集成到 Log Analytics 可提供可靠的数据分析和可视化功能。 使用 Log Analytics 分析风险数据的概要过程如下所示:

需要先配置 Log Analytics 工作区,然后才能导出并查询数据。 配置 Log Analytics 工作区并使用诊断设置导出数据后,请转到 Microsoft Entra 管理中心>“标识”>“监视和运行状况”>“Log Analytics”。 然后,借助 Log Analytics,可以使用内置查询或自定义 Kusto 查询来查询数据。

下表提供了 Microsoft Entra ID 保护的管理员最感兴趣的内容:

- RiskyUsers - 提供“风险用户”报告等数据。

- UserRiskEvents - 提供“风险检测”报告等数据。

- RiskyServicePrincipals - 提供“风险工作负载标识”报告等数据。

- ServicePrincipalRiskEvents - 提供“工作负载标识检测”报告等数据。

注意

Log Analytics 仅对流式传输的数据具有可见性。 不会显示启用从 Microsoft Entra ID 发送事件之前的事件。

示例查询

在上图中,运行了以下查询以显示最近触发的 5 个风险检测。

AADUserRiskEvents

| take 5

另一种选择是查询 AADRiskyUsers 表以查看所有风险用户。

AADRiskyUsers

按天查看高风险用户的计数:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

查看有用的调查详细信息(如用户代理字符串),了解高风险且未修正或未消除的检测:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

根据“基于风险的访问策略影响分析”工作簿中的 AADUserRiskEvents 和 AADRisky 用户日志访问更多查询和可视化见解。

存储帐户

通过将日志路由到 Azure 存储帐户,可以将数据保留更长一段时间(与默认保持期相比)。

Azure 事件中心

Azure 事件中心可以查看来自源(如 Microsoft Entra ID 保护)的传入数据,并提供实时分析和关联。

Microsoft Sentinel

组织可以选择将 Microsoft Entra 数据连接到 Microsoft Sentinel,以便进行安全信息和事件管理 (SIEM) 以及安全业务流程、自动化和响应 (SOAR)。