工作簿:基于风险的访问策略影响分析

我们建议每个人都启用基于风险的条件访问策略,我们了解此部署需要时间、变更管理,有时还需要领导层的仔细审查,以便了解任何不良影响。 我们使管理员能够自信地为这些场景提供答案,以采取快速保护环境所需的基于风险的策略。

可使用基于风险的访问策略的影响分析工作簿,而无需在仅报告模式下创建基于风险的条件访问策略并等待几周/几个月才能获得结果,这使你可以根据登录日志立即查看影响。

说明

在启用可能阻止用户登录、需要多重身份验证或执行安全密码更改的策略之前,该工作簿可帮助了解环境。 它根据选择登录的日期范围提供明细,包括:

- 建议的基于风险的访问策略的影响摘要,其中概述了:

- 用户风险场景

- 登录风险和受信任的网络场景

- 影响详细信息(包括唯一用户的详细信息):

- 用户风险场景,例如:

- 高风险用户未被基于风险的访问策略阻止。

- 高风险用户未被基于风险的访问策略提示更改其密码。

- 用户因基于风险的访问策略而更改了其密码。

- 风险用户因基于风险的访问策略而无法成功登录。

- 用户通过本地密码重置修正风险。

- 用户通过基于云的密码重置修正风险。

- 登录风险策略场景,例如:

- 高风险登录未被基于风险的访问策略阻止。

- 高风险登录未通过基于风险的访问策略使用多重身份验证进行自我修正。

- 风险登录因基于风险的访问策略而失败。

- 风险登录通过多重身份验证修正。

- 网络详细信息,包括未列为受信任网络的主要 IP 地址。

- 用户风险场景,例如:

如果启用了基于风险的条件访问策略,管理员可以使用此信息查看在一段时间内哪些用户可能会受到影响。

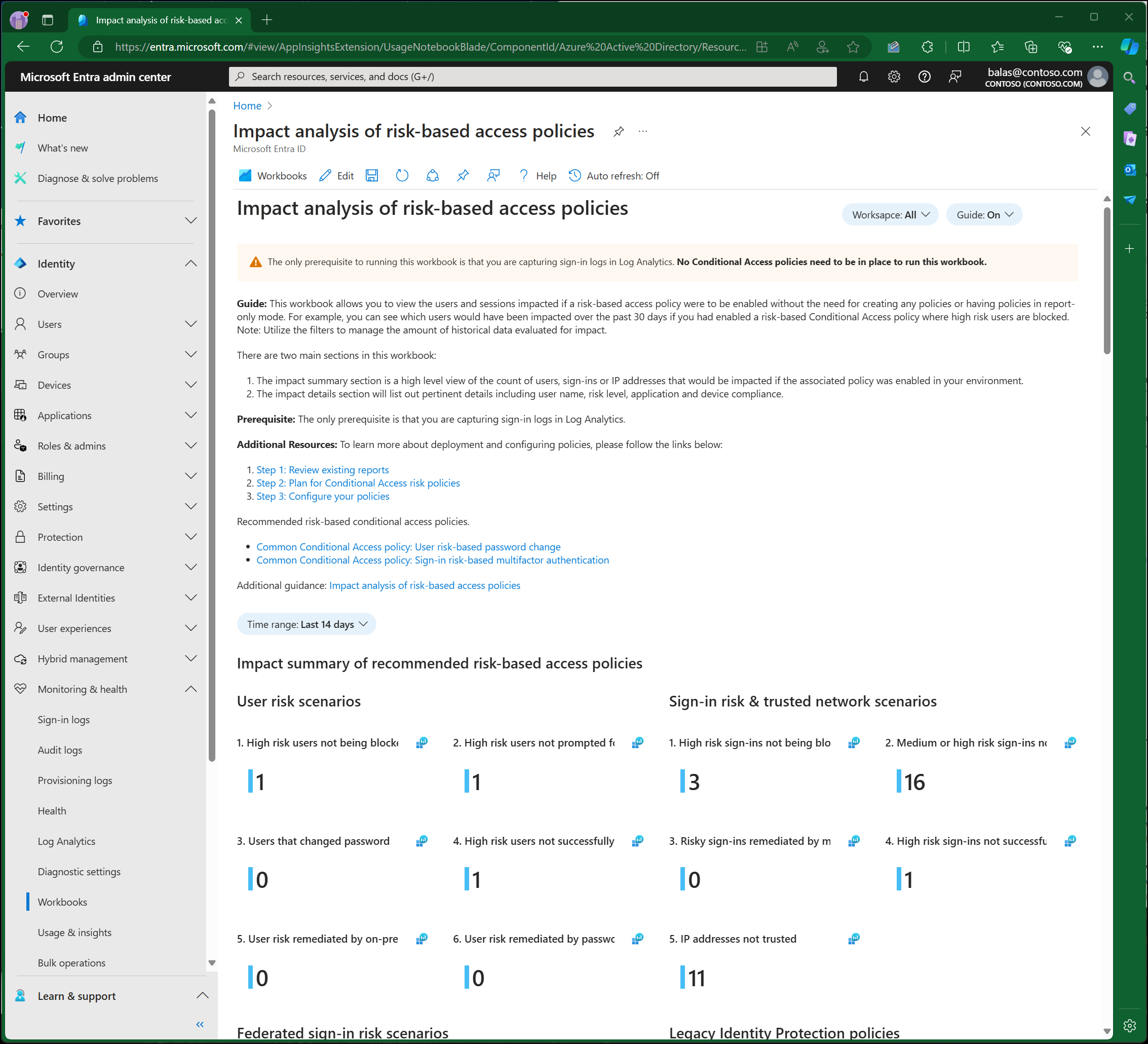

如何访问工作簿

此工作簿不要求创建任何条件访问策略,即使是在仅报告模式下的条件访问策略。 唯一的先决条件是将登录日志发送到 Log Analytics 工作区。 有关如何启用此先决条件的详细信息,请参阅如何使用 Microsoft Entra 工作簿一文。 可以直接在“标识保护”边栏选项卡中访问工作簿,也可以转到工作簿以获取可编辑的版本:

在“标识保护”边栏选项卡中:

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“标识保护”>“风险策略影响分析”。

在工作簿中:

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“监视和运行状况”>“工作簿”。

- 在“标识保护”下选择“基于风险的访问策略影响分析”工作簿。

导航工作簿

进入工作簿后,右上角有几个参数。 你可以设置工作簿填充的工作区,然后打开或关闭指南。

就像每个工作簿一样,你可以查看或编辑为视觉对象提供支持的 Kusto 查询语言 (KQL) 查询。 如果进行更改,始终可以还原到原始模板。

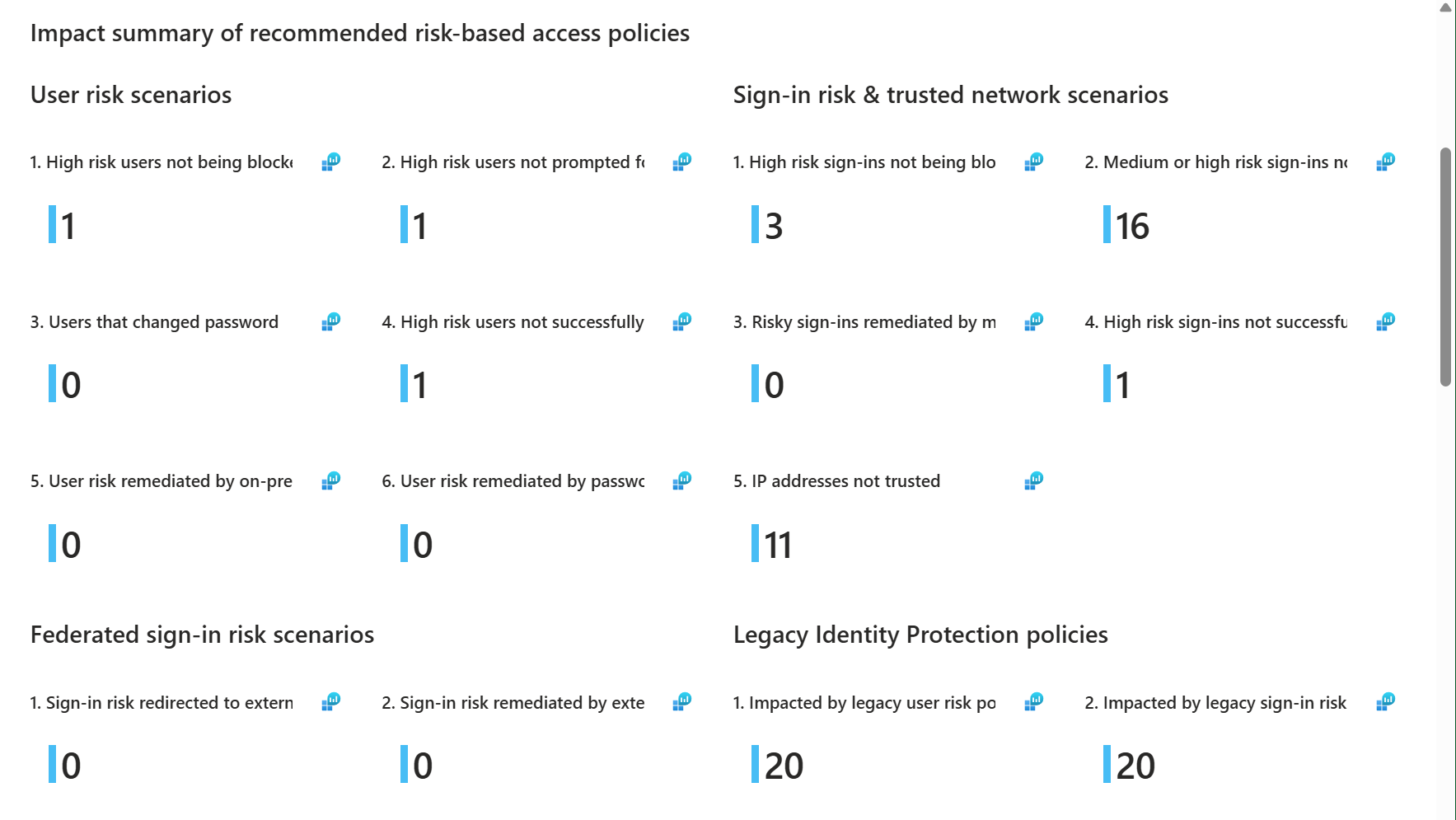

总结

第一部分是摘要,显示所选时间范围内受影响的用户或会话的聚合数。 如果向下滚动,则会看到关联的详细信息。

摘要中介绍的最重要场景是用户和登录风险场景的场景 1 和场景 2。 这些场景显示未阻止、提示更改密码或通过 MFA 修复的高风险用户或登录;这意味着高风险用户可能仍在你的环境中。

然后,可以向下滚动并查看这些用户的详细信息。 每个摘要组件都有相应的详细信息。

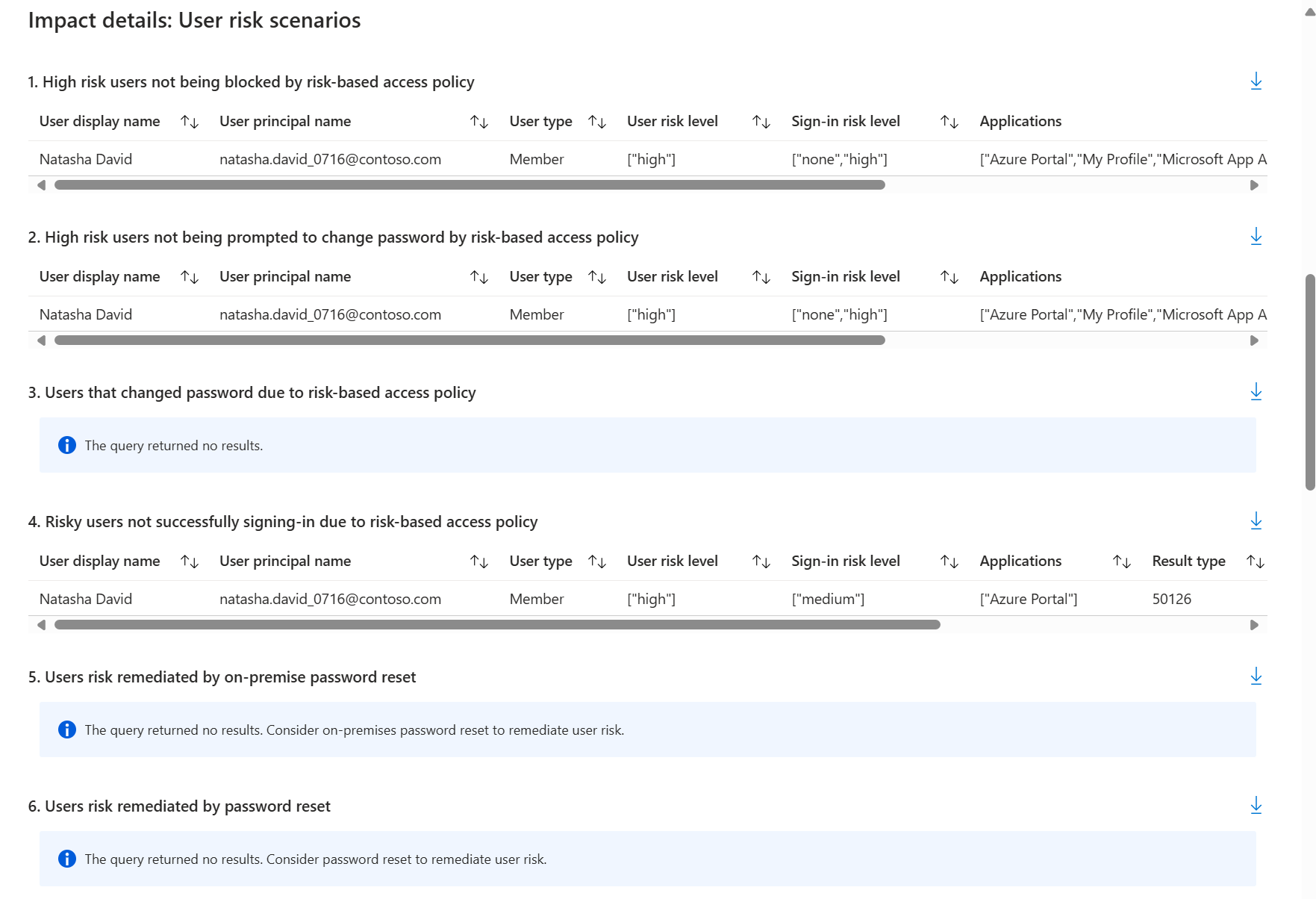

用户风险场景

如果你已经启用了一些基于风险的访问策略,则用户风险场景 3 和 4 将对你有所帮助;这两个场景展示了更改了密码的用户或由于基于风险的访问策略而被阻止登录的高风险用户。 如果你在用户风险场景 1 和 2 中仍然出现高风险用户(未被阻止或未提示更改密码),而你认为这些用户都属于这些存储桶,则你的策略中可能存在漏洞。

登录风险场景

接下来,让我们看看登录风险场景 3 和 4。 如果使用 MFA,则即使未启用任何基于风险的访问策略,此处也可能会有活动。 成功执行 MFA 时,会自动修正登录风险。 场景 4 着眼于由于基于风险的访问策略而导致失败的高风险登录。 如果启用了策略,但仍然看到你希望通过 MFA 阻止或修复的登录,则你的策略中可能存在漏洞。 如果是这种情况,我们建议查看策略,并使用此工作簿的“详细信息”部分来帮助调查任何漏洞。

用户风险场景的场景 5 和 6 显示正在进行修正。 本部分将让你深入了解有多少用户在本地或通过自助密码重置 (SSPR) 更改密码。 如果这些数字对你的环境没有意义,例如你认为未启用 SSPR,请使用详细信息进行调查。

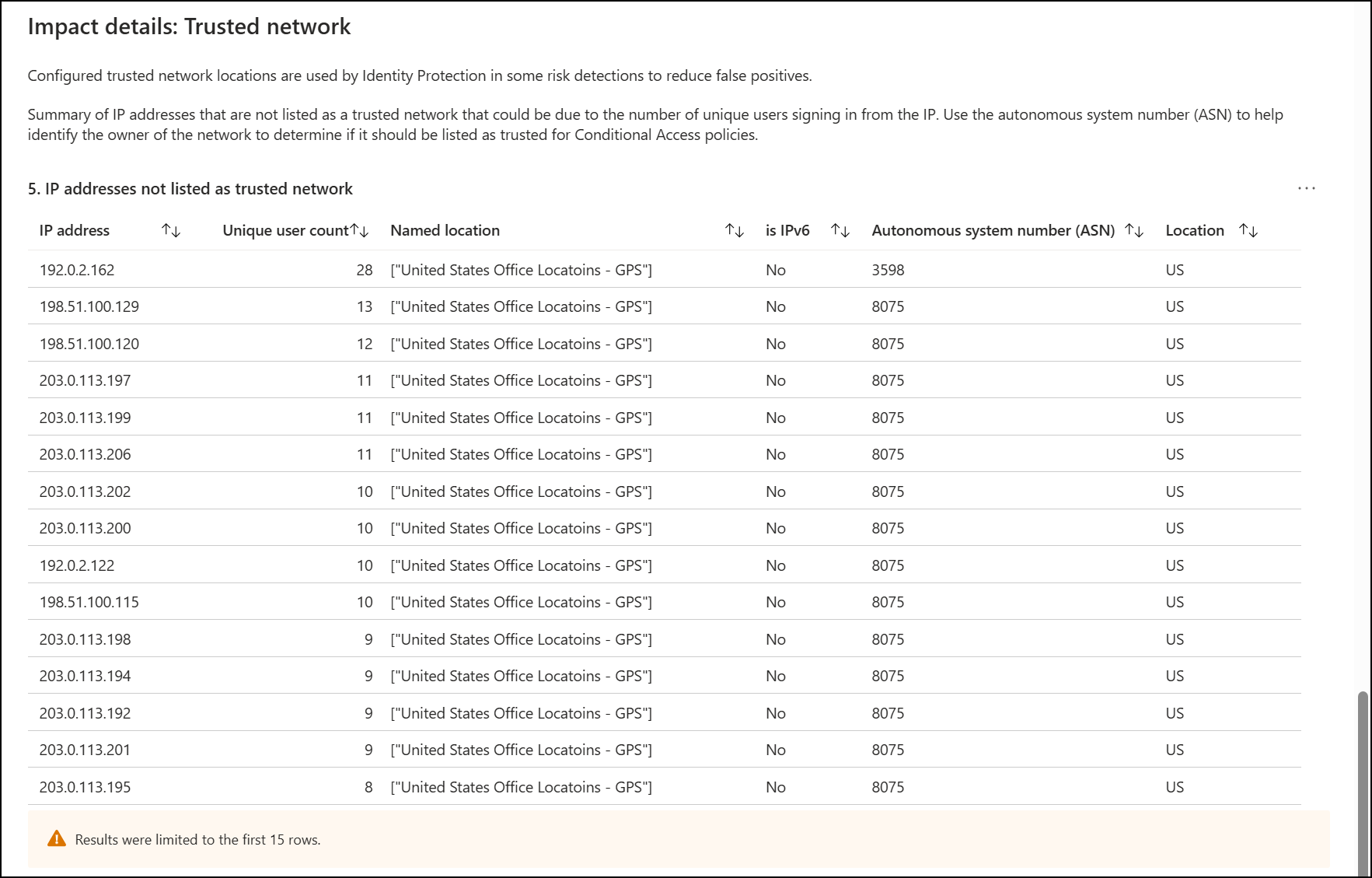

登录场景 5“IP 地址不受信任”,该场景显示了所选时间范围内所有登录的 IP 地址,还显示了那些不被视为受信任的 IP。

联合登录风险策略场景

对于使用多个标识提供者的客户,下一部分将有助于了解是否有任何有风险的会话被重定向到这些外部提供者以进行 MFA 或其他形式的修正。 本部分可让你深入了解修正发生的位置,以及是否按预期进行。 要填充此数据,需要在联合环境中设置“federatedIdpMfaBehavior”,以强制实施来自联合标识提供者的 MFA。

旧的标识保护策略

下一部分将跟踪环境中仍有多少旧用户和登录策略且必须在 2026 年 10 月之前迁移。 请务必了解此时间线,并尽快开始将策略迁移到条件访问门户。 你需要足够的时间来测试新策略,清理任何不需要或重复的策略,并验证覆盖范围没有漏洞。 可以按照以下链接“迁移风险策略”阅读有关迁移旧策略的详细信息。

受信任网络详细信息

本部分提供不被视为受信任的 IP 地址的详细列表。 这些 IP 来自何处,谁拥有它们? 它们应被视为“受信任”吗? 这项练习可能需要网络管理员的跨团队努力;但是,这样做是有益的,因为拥有准确的受信任 IP 列表有助于减少误报风险检测。 如果某个 IP 地址对于你的环境来说看起来有问题,那么就该进行调查了。

常见问题解答:

如果我不使用 Microsoft Entra 进行多重身份验证怎么办?

如果你不使用 Microsoft Entra 多重身份验证,并且使用非 Microsoft MFA 提供者,你可能仍会在环境中看到已修复的登录风险。 外部身份验证方法可以在使用非 Microsoft MFA 提供者时修复风险。

如果我处于混合环境中该怎么办?

如果通过密码写回启用自助式密码重置,则可使用安全密码更改自行修复用户风险。 如果仅启用密码哈希同步,请考虑启用允许本地密码重置以修正用户风险。

我刚刚收到高风险警报,但它们未显示在此报告中?

如果用户被视为高风险,但尚未登录,你不会在此报告中看到他们。 此报告仅使用登录日志填充此数据。 如果你有尚未登录的高风险用户,则此报告不会将这些用户计算在内。