通用租户限制

通用租户限制使用全球安全访问来标记所有流量,适用于所有操作系统、浏览器、设备外形规格,从而增强租户限制 v2 的功能。 它支持客户端和远程网络连接。 管理员再无需管理代理服务器配置或复杂网络配置。

通用租户限制使用基于全球安全访问的策略信号对身份验证平面(正式发布)和数据平面(预览版)执行此强制措施。 借助租户限制 v2,企业能够防止用户使用 Microsoft Entra 集成应用程序(例如 Microsoft Graph、SharePoint Online 和 Exchange Online)的外部租户标识而造成数据外泄。 这些技术配合使用,防止跨越所有设备和网络的全局数据外泄。

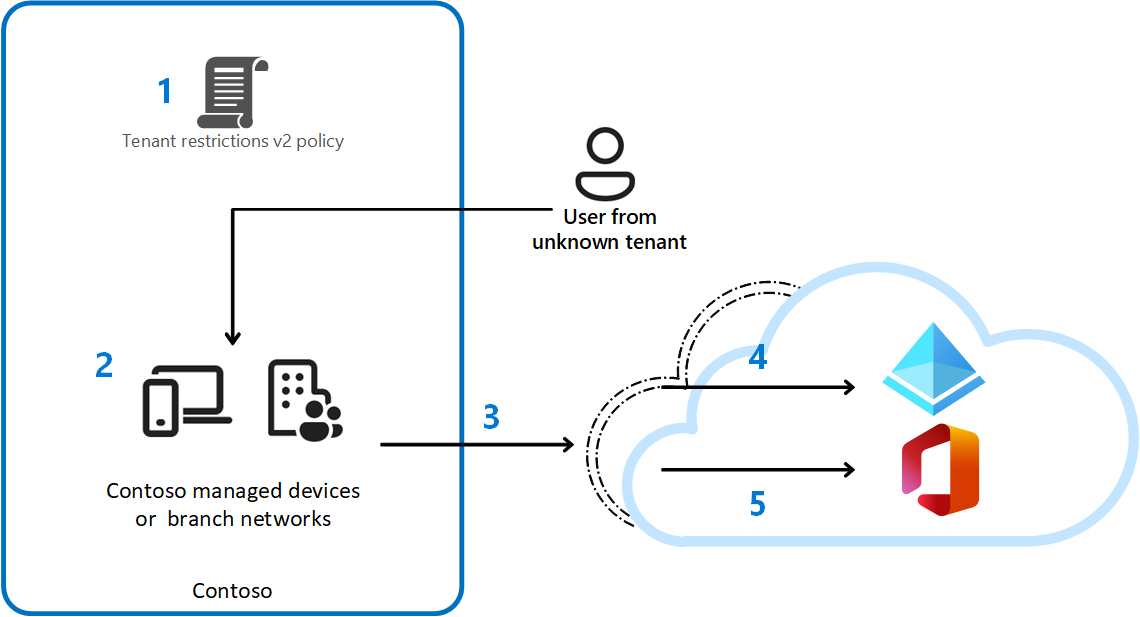

下表说明了在上图中每个点执行的步骤。

| 步骤 | 说明 |

|---|---|

| 1 | Contoso 在其跨租户访问设置中配置**租户限制 v2** 策略以阻止所有外部帐户和外部应用。 Contoso 使用全局安全访问通用租户限制来强制实施策略。 |

| 2 | 具有 Contoso 托管设备的用户尝试使用未批准的外部标识来访问 Microsoft Entra 集成应用。 |

| 3 | 身份验证平面保护:如果使用 Microsoft Entra ID,Contoso 的策略会阻止未经批准的外部帐户访问外部租户。 |

| 4 | 数据平面保护:如果用户再次尝试通过复制在 Contoso 网络外部获得的身份验证响应令牌并将其粘贴到设备上,来访问外部的未经批准应用,则他们会被阻止。 令牌不匹配会触发重新身份验证并阻止访问。 对于 SharePoint Online,将阻止匿名访问资源的任何尝试。 对于 Teams,尝试匿名加入会议将被拒绝。 |

通用租户限制有助于通过以下方式防止跨浏览器、设备和网络的数据外泄:

- 它使 Microsoft Entra ID、Microsoft 帐户和 Microsoft 应用程序能够查找并强制实施关联的租户限制 v2 策略。 此查找实现了一致的策略应用。

- 在登录过程中,在身份验证平面上,与所有 Microsoft Entra 集成的第三方应用配合使用。

- 使用 Exchange、SharePoint/OneDrive、Teams 和 Microsoft Graph 进行数据平面保护(预览版)

通用租户限制执行点

身份验证平面

身份验证平面强制实施在进行 Entra ID 或 Microsoft 帐户身份验证时发生。 当用户通过全局安全访问客户端或通过远程网络连接进行连接时,将检查租户限制 v2 策略,以确定是否应允许身份验证。 如果用户登录到其组织的租户,则不会应用租户限制策略。 如果用户登录到其他租户,则会强制实施策略。 与 Entra ID 集成或使用 Microsoft 帐户进行身份验证的任何应用程序都支持身份验证平面上的通用租户限制。

数据平面 (预览版)

数据平面强制实施由资源提供程序(支持租户限制的 Microsoft 服务)在访问数据时完成。 数据平面保护可确保导入的身份验证项目(例如,在另一台设备上获取的访问令牌,绕过租户限制 v2 策略中定义的身份验证平面强制实施)无法从组织的设备重播以泄露数据。 此外,数据平面保护可防止在 SharePoint/OneDrive for Business 中使用匿名访问链接,并阻止用户以匿名身份加入 Teams 会议。

先决条件

- 与全球安全访问功能交互的管理员必须具有以下一个或多个角色分配,具体取决于他们正在执行的任务。

- 全球安全访问管理员角色,管理全球安全访问功能。

- 产品需要经过许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

- 必须启用 Microsoft 流量配置文件,并且将具有通用租户限制的服务的 FQDN/IP 地址设置为“隧道”模式。

- 部署全局安全访问客户端 或配置远程网络连接 。

配置租户限制 v2 策略

在组织能够使用通用租户限制之前,他们必须为任何特定合作伙伴配置默认租户限制和租户限制。

有关配置这些策略的详细信息,请参阅 设置租户限制 v2一文。

为租户限制启用全球安全访问信号

创建租户限制 v2 策略之后,可以使用全局安全访问为租户限制 v2 应用标记。 具有全局安全访问管理员和安全管理员角色的管理员必须执行以下步骤,才能启用全局安全访问的强制实施。

- 以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”“设置”>“会话管理”“通用租户限制”。>>

- 选择开关以“启用 Entra ID 的租户限制(涵盖所有云应用)”。

尝试通用租户限制

当用户(或来宾用户)尝试访问配置了策略的租户中的资源时,租户限制不会强制执行。 租户限制 v2 策略仅在来自其他租户的标识尝试登录和/或访问资源时才会被处理。 例如,如果在租户 contoso.com 中配置租户限制 v2 策略来阻止除 fabrikam.com 以外的所有组织,该策略将根据此表应用:

| 用户 | 类型 | 租户 | 处理了 TRv2 策略? | 允许验证的访问? | 允许匿名访问? |

|---|---|---|---|---|---|

alice@contoso.com |

成员 | contoso.com | 否(同一租户) | 是 | 否 |

alice@fabrikam.com |

成员 | fabrikam.com | 是 | 是(策略允许的租户) | 否 |

bob@northwinds.com |

成员 | northwinds.com | 是 | 否(策略不允许的租户) | 否 |

alice@contoso.com |

成员 | contoso.com | 否(同一租户) | 是 | 否 |

bob_northwinds.com#EXT#@contoso.com |

来宾 | contoso.com | 否(来宾用户) | 是 | 否 |

验证身份验证平面保护

- 确保在全球安全访问设置中关闭通用租户限制信号传递。

- 使用浏览器导航到

https://myapps.microsoft.com/,然后使用不同于你的租户的标识登录,该租户不在租户限制 v2 策略的允许列表中。 请注意,可能需要使用专用浏览器窗口并/或退出登录主帐户才能执行此步骤。- 例如,如果你的租户是 Contoso,请以 Fabrikam 租户中的 Fabrikam 用户身份登录。

- Fabrikam 用户应该可以访问 MyApps 门户,因为“租户限制信号传递”已在全球安全访问中禁用。

- 在 Microsoft Entra 管理员中心启用通用租户限制 ->“全局安全访问”->“会话管理”->“通用租户限制”。

- 从 MyApps 门户退出登录并重启浏览器。

- 作为最终用户,在全球安全访问客户端正在运行的情况下,使用同一标识(Fabrikam 租户中的 Fabrikam 用户)访问

https://myapps.microsoft.com/。- Fabrikam 用户应会被阻止向 MyApps 进行身份验证,并显示此错误消息:访问被阻止,Contoso IT 部门已限制可以访问哪些组织。请联系 Contoso IT 部门获取访问权限。

验证数据平面保护

- 确保在全球安全访问设置中关闭通用租户限制信号传递。

- 使用浏览器导航到

https://yourcompany.sharepoint.com/,然后使用不同于你的租户的标识登录,它须不在租户限制 v2 策略的允许列表中。 请注意,可能需要使用专用浏览器窗口并/或退出登录主帐户才能执行此步骤。- 例如,如果你的租户是 Contoso,请以 Fabrikam 租户中的 Fabrikam 用户身份登录。

- Fabrikam 用户应该可以访问 SharePoint,因为“租户限制 v2 信号传递”已在全球安全访问中禁用。

- (可选)在 SharePoint Online 打开的同一浏览器中,打开“开发人员工具”,或按键盘上的 F12。 开始捕获网络日志。 如果一切按预期运行,你在浏览 SharePoint 时应该会看到 HTTP 请求返回状态

200。 - 在继续操作之前,请确保选中了保留日志选项。

- 让浏览器窗口保持打开状态,在其中显示日志。

- 在 Microsoft Entra 管理员中心启用通用租户限制 ->“全局安全访问”->“会话管理”->“通用租户限制”。

- 作为 Fabrikam 用户,在 SharePoint Online 打开的情况下,新日志会在几分钟内在浏览器中显示。 此外,浏览器可能自行刷新,取决于在后端发生的请求和响应。 如果几分钟后浏览器没有自动刷新,请刷新页面。

- Fabrikam 用户看到,他们的访问现在被阻止了,并出现消息:访问被阻止,Contoso IT 部门已限制可以访问哪些组织。请联系 Contoso IT 部门获取访问权限。

- 在日志中,查找为 的“状态”。

302此行显示应用于流量的通用租户限制。- 在同一响应中,检查标头,查找标识已应用的通用租户限制的以下信息:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- 在同一响应中,检查标头,查找标识已应用的通用租户限制的以下信息:

已知限制

此功能具有一个或多个已知限制。 有关此功能的已知问题和限制的更多详细信息,请参阅 全局安全访问的已知限制。