使用 Azure VNG 模拟远程网络连接

组织可能希望将 Microsoft Entra Internet 访问的功能扩展到整个网络,而不仅仅是可以安装全球安全访问客户端的单个设备。 本文介绍如何将这些功能扩展到云中托管的 Azure 虚拟网络。 类似的原则可能适用于客户的本地网络设备。

先决条件

若要完成本过程中的步骤,必须具备以下先决条件:

- 用于在 Azure 门户中创建资源的 Azure 订阅和权限。

- 基本了解站点到站点 VPN 连接。

- 分配有全球安全访问管理员角色的 Microsoft Entra 租户。

虚拟网络的组件

通过在 Azure 中构建此功能,组织能够了解 Microsoft Entra Internet 访问在更广泛的实现中的表现。 我们在 Azure 中创建的资源与本地概念的对应情况如下:

| Azure 资源 | 传统的本地组件 |

|---|---|

| 虚拟网络 | 本地 IP 地址空间 |

| 虚拟网络网关 | 本地路由器,有时称为客户本地设备 (CPE) |

| 本地网关 | 路由器(Azure 虚拟网络网关)创建 IPsec 隧道的 Microsoft 网关 |

| Connection | 在虚拟网络网关和本地网关之间创建的 IPsec VPN 隧道 |

| 虚拟机 | 本地网络上的客户端设备 |

在本文档中,我们使用以下默认值。 请根据你自己的要求自由配置这些设置。

- 订阅:Visual Studio Enterprise

- 资源组名称:Network_Simulation

- 区域:美国东部

简要步骤

模拟与 Azure 虚拟网络的远程网络连接的步骤在 Azure 门户和 Microsoft Entra 管理中心内完成。 打开多个标签页可能会有所帮助,方便你在其间轻松地进行切换。

在创建虚拟资源之前,你需要一个在以下各部分使用的资源组和虚拟网络。 如果你已经配置了测试资源组和虚拟网络,则可以从步骤 3 开始。

- 创建资源组(Azure 门户)

- 创建虚拟网络(Azure 门户)

- 创建虚拟网络网关(Azure 门户)

- 使用设备链接创建远程网络(Microsoft Entra 管理中心)

- 创建本地网络网关(Azure 门户)

- 创建站点到站点 (S2S) VPN 连接(Azure 门户)

- 验证连接性(两者)

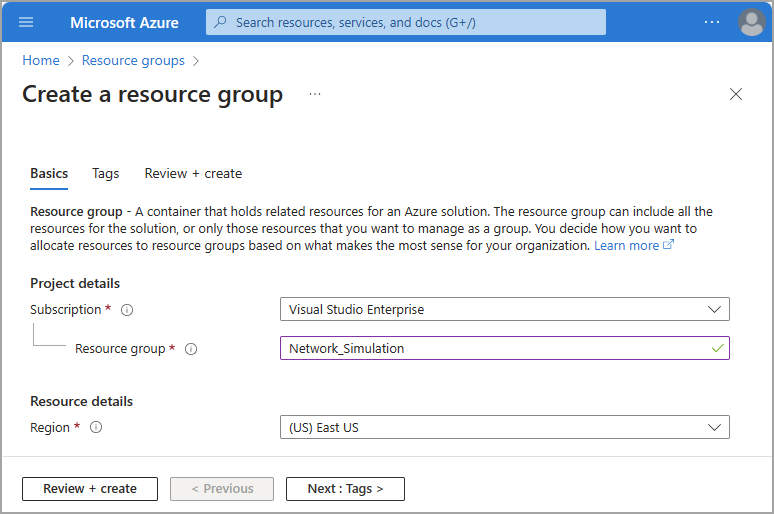

创建资源组

创建一个资源组以包含所有必需资源。

- 使用创建资源的权限登录到 Azure 门户。

- 浏览到“资源组”。

- 选择创建。

- 选择“订阅”、“区域”,然后提供“资源组”的名称。

- 选择“查看 + 创建”。

- 确认详细信息,然后选择“创建”。

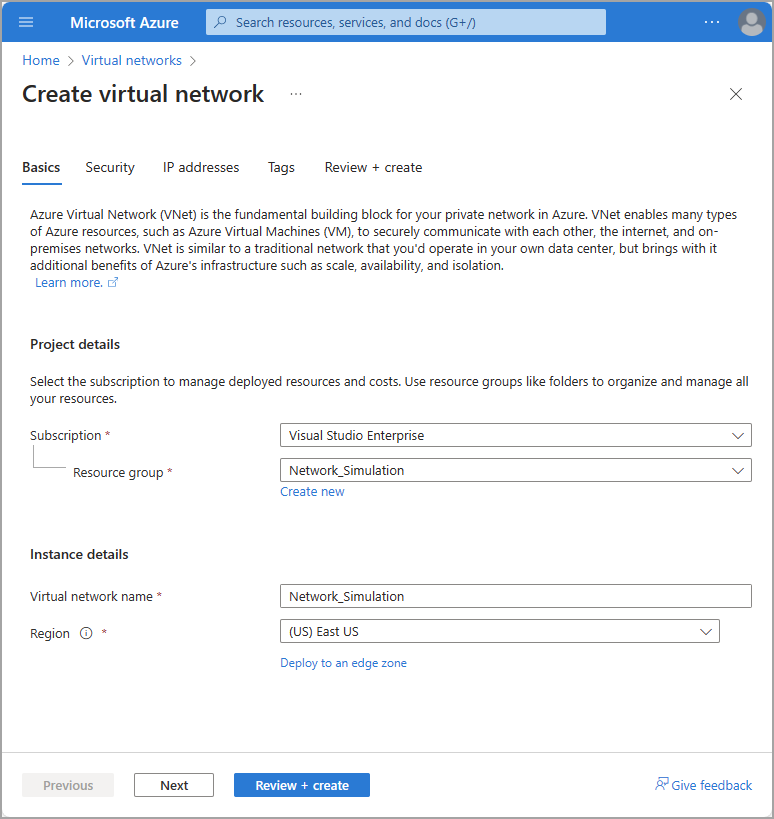

创建虚拟网络

在新资源组内创建虚拟网络。

- 从 Azure 门户浏览到“虚拟网络”。

- 选择创建。

- 选择刚创建的资源组。

- 为网络提供一个“虚拟网络名称”。

- 对于其他字段,保留默认值。

- 选择“查看 + 创建”。

- 选择“创建”。

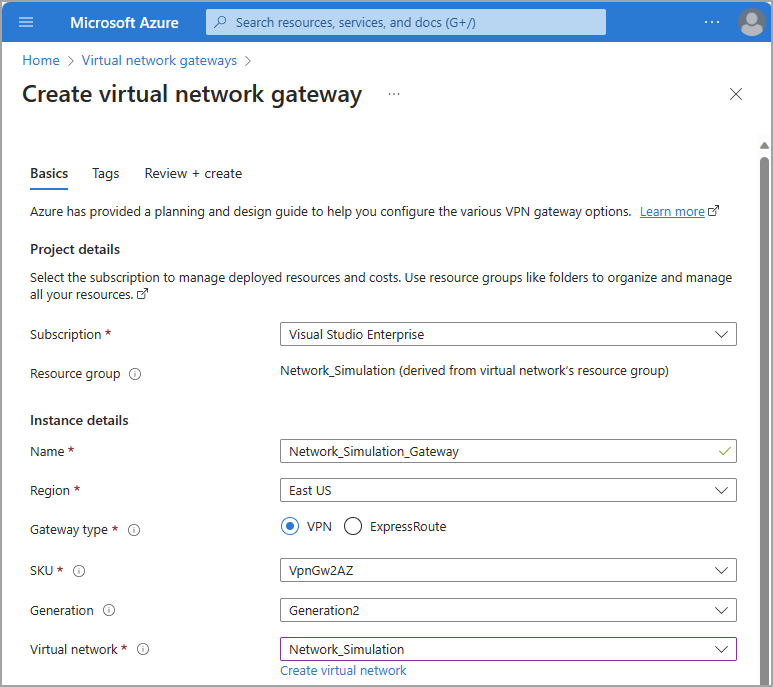

创建虚拟网络网关

在新资源组内创建虚拟网络网关。

从 Azure 门户浏览到“虚拟网络网关”。

选择创建。

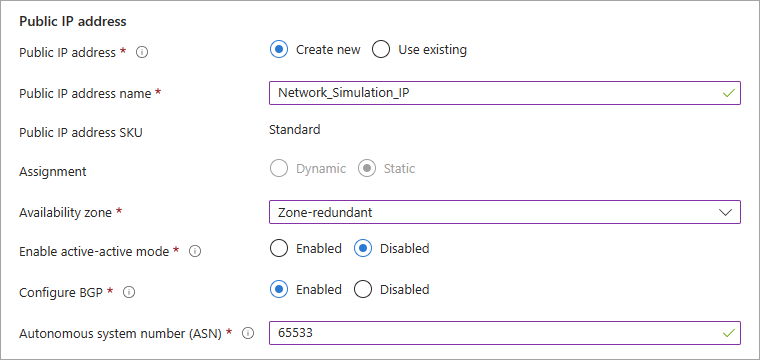

为虚拟网络网关提供一个“名称”并选择相应的区域。

选择在上一部分中创建的虚拟网络。

创建公共 IP 地址,并为其提供描述性名称。

- 可选:如果需要辅助 IPsec 隧道,请在“第二个公共 IP 地址”部分下另外创建一个公共 IP 地址并为其命名。 如果创建第二个 IPsec 隧道,则需要在创建远程网络步骤中创建两个设备链接。

- 如果你不需要第二个公共 IP 地址,请将“启用主动-主动模式”设置为“禁用”。

- 本文中的示例使用单个 IPsec 隧道。

选择可用性区域。

将“配置 BGP”设置为“启用”。

将“自治系统编号 (ASN)”设置为适当的值。 有关无法使用的保留值,请参阅有效的 ASN 值列表。

将其他所有设置保留默认值或空白。

选择“查看 + 创建”。 确认设置。

选择“创建”。

注意

部署和创建虚拟网络网关可能需要几分钟的时间。 可以在创建下一部分时开始下一部分,但你需要虚拟网络网关的公共 IP 地址才能完成下一步。

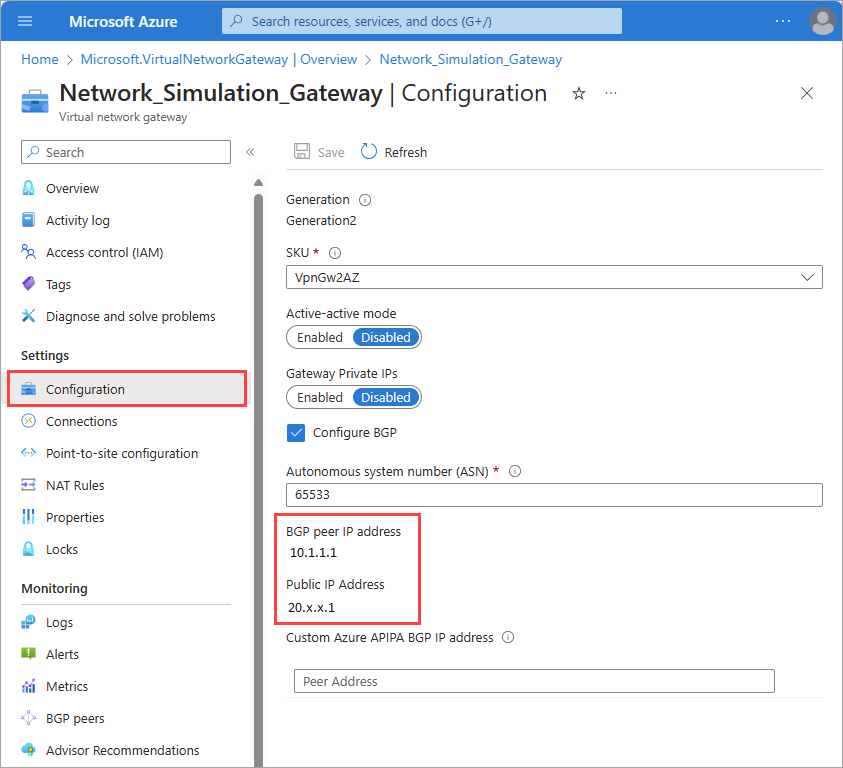

若要查看这些 IP 地址,请在部署虚拟网络网关后浏览到其“配置”页面。

创建远程网络

创建远程网络的过程在 Microsoft Entra 管理中心完成。 有两组选项卡,你可以在其中输入信息。

以下步骤提供了创建具有全局安全访问的远程网络所需的基本信息。 两篇单独的文章更详细地介绍了此过程。 有几个细节很容易混淆,因此请查看以下文章以获取更多信息:

区域冗余

在为全局安全访问创建远程网络之前,请花点时间查看有关冗余的两个选项。 可以创建具有或不具有冗余的远程网络。 你可以通过以下两种方式添加冗余:

- 在 Microsoft Entra 管理中心创建设备链接时,选择“区域冗余”。

- 在这种情况下,我们会在你创建远程网络时选择的同一数据中心的不同可用性区域中另外创建一个网关。

- 在这种情况下,虚拟网络网关上只需要一个公共 IP 地址。

- 两个 IPSec 隧道是从路由器的同一公共 IP 地址创建到不同可用性区域的不同 Microsoft 网关中的。

- 在 Azure 门户中创建辅助公共 IP 地址,在 Microsoft Entra 管理中心内创建两个具有不同公共 IP 地址的设备链接。

- 然后,你可以在将设备链接通过 Microsoft Entra 管理中心添加到远程网络时选择“无冗余”。

- 在这种情况下,虚拟网关上需要主要和辅助公共 IP 地址。

创建远程网络并添加设备链接

在本文中,我们选择区域冗余路径。

提示

本地 BGP 地址必须是与你的虚拟网络网关关联的虚拟网络的地址空间外部的一个专用 IP 地址。 例如,如果虚拟网络的地址空间为 10.1.0.0/16,则可以使用 10.2.0.0 作为本地 BGP 地址。

有关无法使用的保留值,请参阅有效的 BGP 地址列表。

- 以全球安全访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“连接”>“远程网络”。

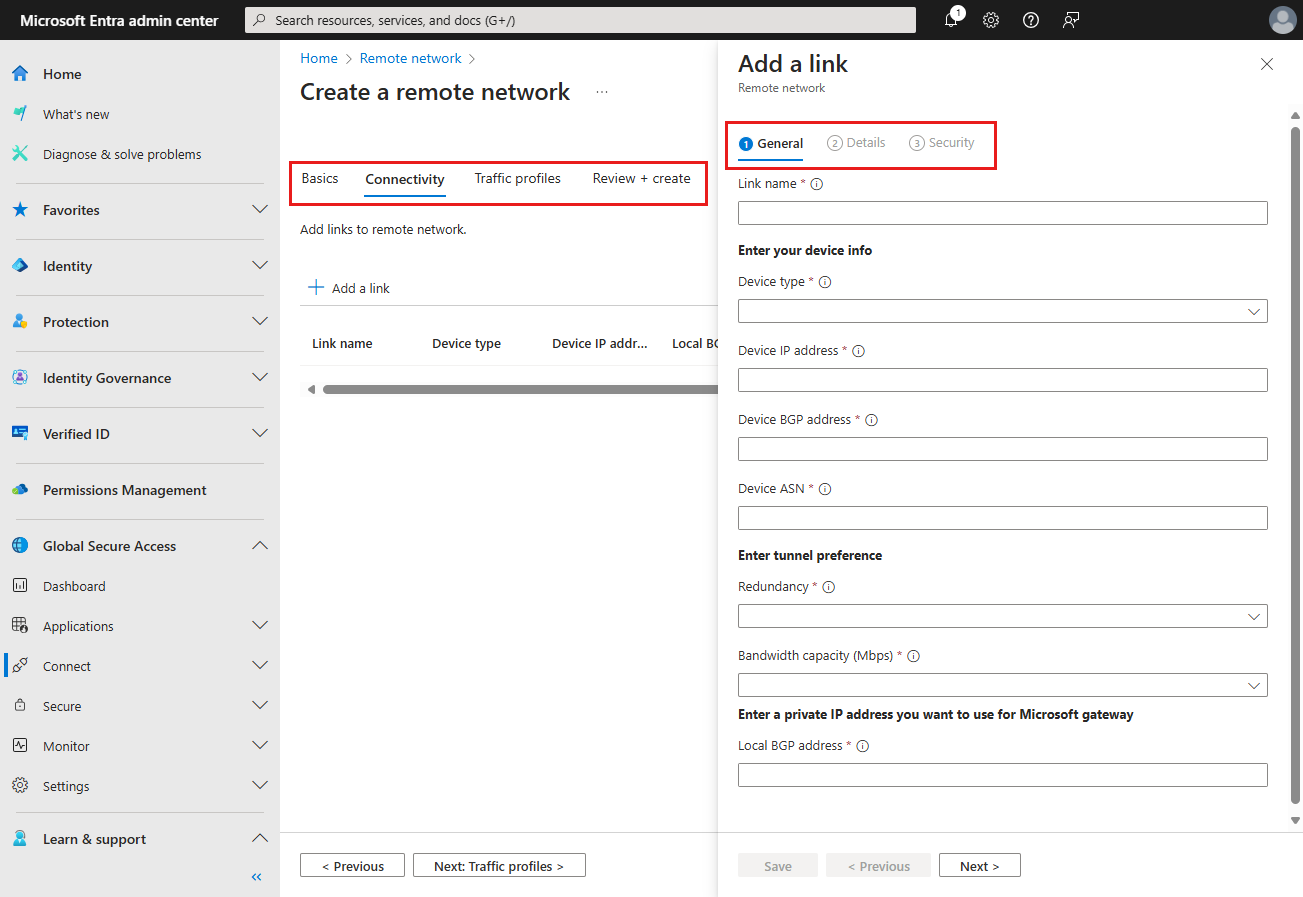

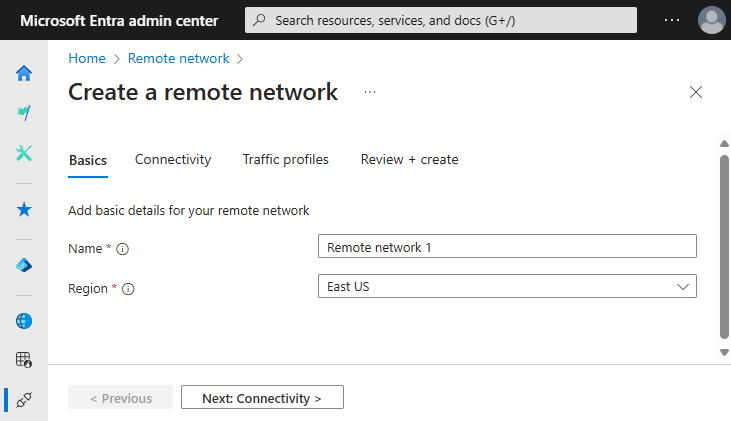

- 选择“创建远程网络”按钮并在“基本信息”选项卡上提供以下详细信息:

- 名称

- 区域

在“连接”选项卡上,选择“添加链接”。

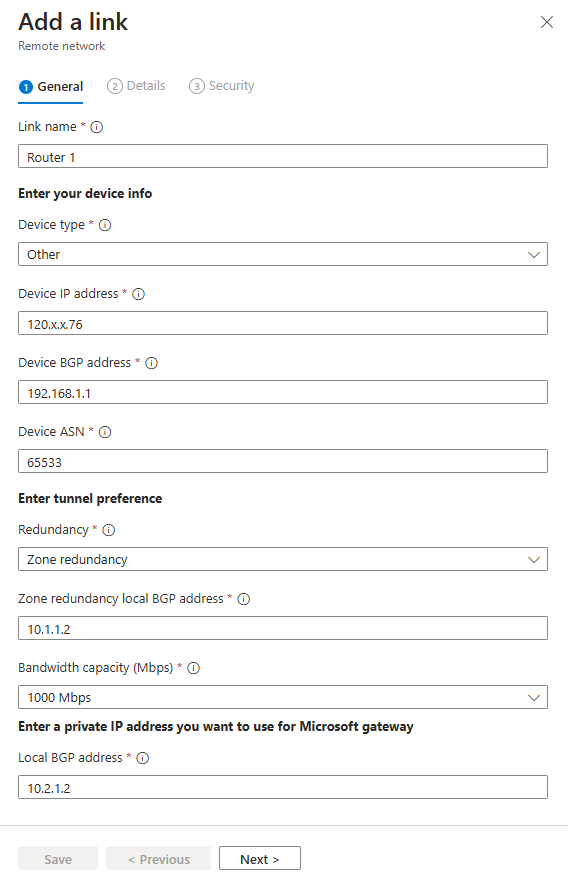

在“添加链接 - 常规”选项卡上输入以下详细信息:

- 链接名称:客户本地设备 (CPE) 的名称。

- 设备类型:从下拉列表中选择设备选项。

- 设备 IP 地址:CPE(客户端设备)设备的公共 IP 地址。

- 设备 BGP 地址:输入 CPE 的 BGP IP 地址。

- 输入此地址作为 CPE 上的本地 BGP IP 地址。

- 设备 ASN:提供 CPE 的自治系统编号 (ASN)。

- 两个网关之间启用了 BGP 的连接要求它们具有不同的 ASN。

- 有关详细信息,请参阅远程网络配置一文中的有效 ASN部分。

- 冗余:为 IPSec 隧道选择“无冗余”或“区域冗余”。

- 区域冗余本地 BGP 地址:此可选字段仅在选择“区域冗余”时显示。

- 输入 BGP IP 地址,该地址不属于 CPE 驻留的本地网络,并且不同于设备 BGP 地址。

- 带宽容量 (Mbps):指定隧道带宽。 可用选项有 250、500、750 和 1,000 Mbps。

- 本地 BGP 地址:输入不属于 CPE 所在本地网络的 BGP IP 地址。

- 例如,如果你的本地网络为 10.1.0.0/16,则可以使用 10.2.0.4 作为本地 BGP 地址。

- 输入此地址作为 CPE 上的对等 BGPIP 地址。

- 有关无法使用的保留值,请参阅有效的 BGP 地址列表。

在“添加链接 - 详细信息”选项卡上,保留选中的默认值(除非你之前做出了不同的选择),然后选择“下一步”按钮。

在“添加链接 - 安全性”选项卡上,输入预共享密钥 (PSK),然后选择“保存”按钮。 你会返回到主“创建远程网络”选项卡组。

在“流量配置文件”选项卡上,选择适当的流量转发配置文件。

选择“查看 + 创建”按钮。

如果一切正常,请选择“创建远程网络”按钮。

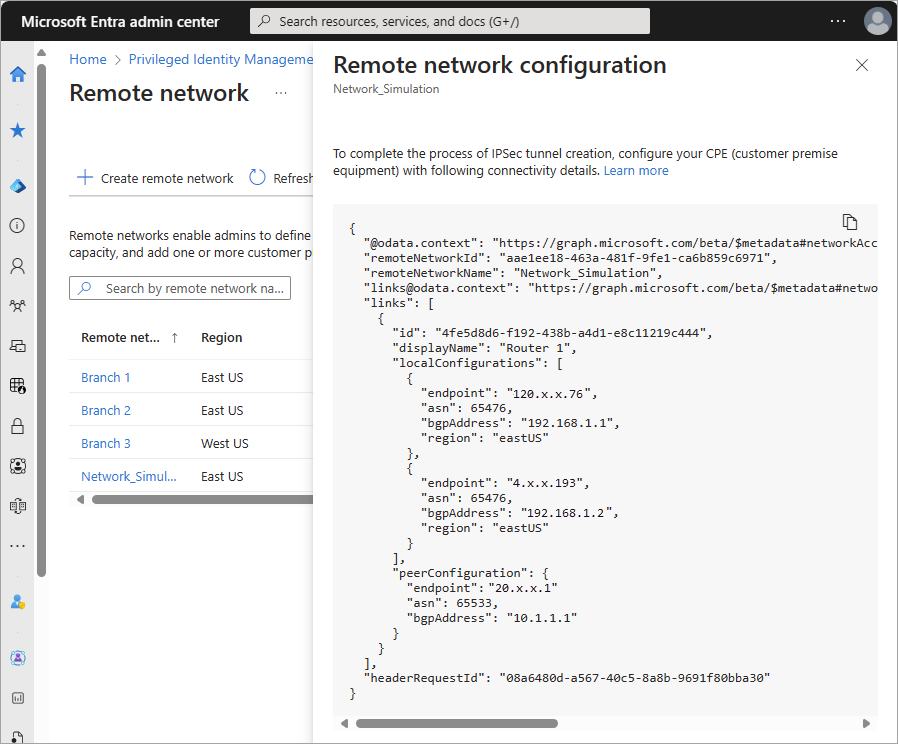

查看连接配置

创建远程网络并添加设备链接后,可以在 Microsoft Entra 管理中心获取配置详细信息。 你需要此配置中的一些详细信息才能完成下一步。

浏览到“全球安全访问”>“连接”>“远程网络”。

在表右侧的最后一列中,选择与所创建的远程网络对应的“查看配置”。 配置显示为 JSON Blob。

从打开的面板中找到并保存 Microsoft 的公共 IP 地址

endpoint、asn和bgpAddress。- 这些详细信息用于在下一步中设置连接性。

- 若要详细了解如何查看这些详细信息,请参阅配置客户本地设备。

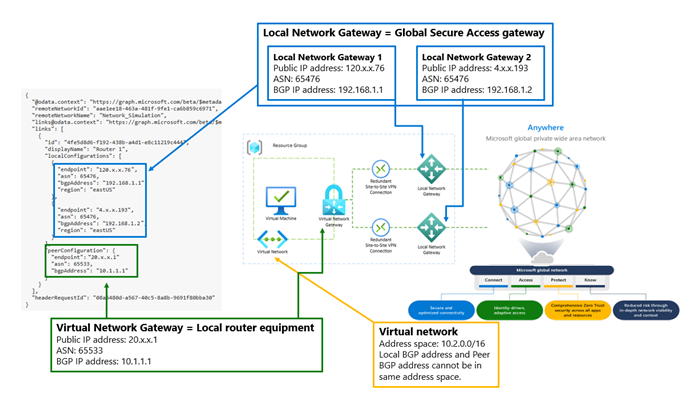

下面的示意图将这些配置细节的关键细节与其在模拟远程网络中的相关角色连接起来。 示意图后面是对它的文本描述。

示意图的中心描绘了一个资源组,其中包含连接到虚拟网络的虚拟机。 然后,一个虚拟网络网关通过站点到站点冗余 VPN 连接来连接到本地网络网关。

连接详细信息的屏幕截图,其中突出显示了两个部分。 localConfigurations 下的第一个突出显示部分包含全局安全访问网关(即你的本地网络网关)的详细信息。

本地网络网关 1:

- 公共 IP 地址/终结点:120.x.x.76

- ASN:65476

- BGP IP 地址/bgpAddress:192.168.1.1

本地网络网关 2:

- 公共 IP 地址/终结点:4.x.x.193

- ASN:65476

- BGP IP 地址/bgpAddress:192.168.1.2

peerConfiguration 下的第二个突出显示部分包含虚拟网络网关(即你的本地路由器设备)的详细信息。

虚拟网络网关

- 公共 IP 地址/终结点:20.x.x.1

- ASN:65533

- BGP IP 地址/bgpAddress:10.1.1.1

另一个标注指向你在资源组中创建的虚拟网络。 虚拟网络的地址空间为 10.2.0.0/16。 本地 BGP 地址和对等 BGP 地址不能位于同一地址空间中。

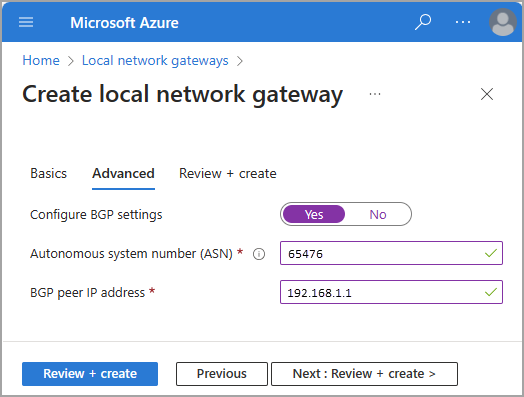

创建本地网络网关

此步骤在 Azure 门户中完成。 完成此步骤需要上一步中的一些详细信息。

如果在 Microsoft Entra 管理中心创建设备链接时选择“无冗余”,则只需创建一个本地网关。

如果选择了“区域冗余”,则需要创建两个本地网关。 localConfigurations 中有两组用于设备链接的 endpoint、asn 和 bgpAddress。 Microsoft Entra 管理中心内该远程网络对应的“查看配置”详细信息中提供了此信息。

从 Azure 门户浏览到“本地网络网关”。

选择创建。

选择之前创建的资源组。

选择合适的区域。

为你的本地网关提供名称。

对于“终结点”,请选择“IP 地址”,然后提供 Microsoft Entra 管理中心内提供的

endpointIP 地址。选择“下一页:高级”。

将“配置 BGP”设置为“是”。

从视图配置 详细信息的

localConfigurations部分输入自治系统编号 (ASN)。- 请参阅“查看连接配置”部分中图形的“本地网关”部分。

从视图配置详细信息的

localConfigurations部分输入 BGP 对等 IP 地址。

选择“查看 + 创建”并确认设置。

选择创建。

如果你使用了区域冗余,请重复这些步骤,另外创建一个具有第二组值的本地网关。

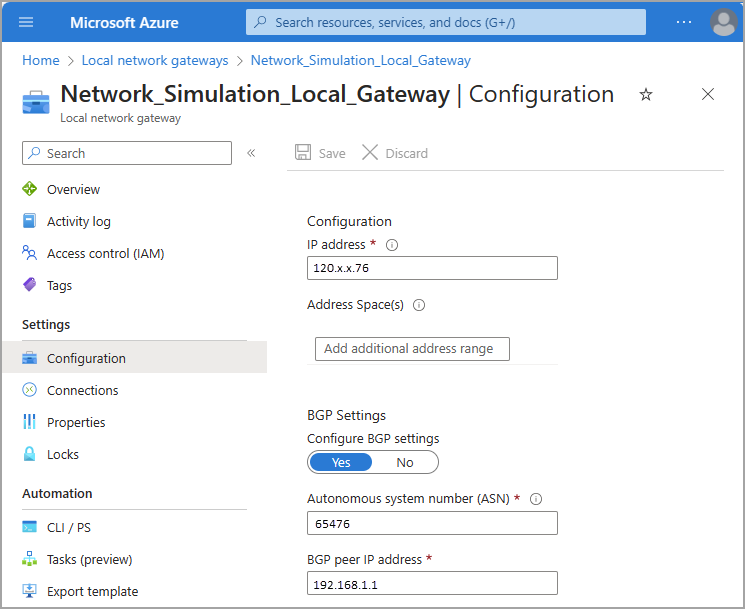

导航至“配置”以查看本地网络网关的详细信息。

创建站点到站点 (S2S) VPN 连接

此步骤在 Azure 门户中完成。 如果你创建了一个辅助网关,则需要创建两个连接,一个用于主要网关,一个用于辅助网关。 对于此步骤,请将所有设置保留为默认值,除非另有说明。

- 从 Azure 门户浏览至“连接”。

- 选择创建。

- 选择之前创建的资源组。

- 在“连接类型”下,选择“站点到站点(IPsec)”。

- 为连接提供名称,然后选择相应的区域。

- 选择“下一步: 设置”。

- 选择之前创建的虚拟网关和本地网关。

- 输入在上一步中创建设备链接时输入的共享密钥 (PSK)。

- 选中“启用 BGP”框。

- 选择“查看 + 创建”。 确认设置。

- 选择创建。

重复这些步骤,另外创建一个与第二个本地网关的连接。

验证连接性

若要验证连接性,需要模拟通信流。 一种方法是创建虚拟机 (VM) 来启动流量。

使用虚拟机模拟流量

此步骤创建 VM 并启动发往 Microsoft 服务的流量。 将所有设置保留为默认值,除非另有说明。

- 从 Azure 门户浏览到“虚拟机”。

- 选择“创建”>“Azure 虚拟机”。

- 选择之前创建的资源组。

- 提供一个虚拟机名称。

- 选择要使用的映像,对于此例,我们选择“Windows 11 专业版,版本 22H2 - x64 Gen2”

- 对于此测试,选择“使用 Azure 现成 VM 折扣运行”。

- 提供 VM 的“用户名”和“密码”。

- 确认你拥有合格的 Windows 10/11 许可证以及页面底部的多租户托管权限。

- 转到“网络”选项卡。

- 选择之前创建的虚拟网络。

- 转到“管理”选项卡

- 选中“使用 Microsoft Entra ID 登录”框。

- 选择“查看 + 创建”。 确认设置。

- 选择“创建”。

可以选择将网络安全组的远程访问锁定为仅特定网络或 IP。

验证连接状态

在前面的步骤中创建远程网络和连接后,可能需要几分钟才能建立连接。 在 Azure 门户中,可以验证 VPN 隧道是否已连接以及 BGP 对等互连是否成功。

- 在 Azure 门户中,浏览到之前创建的虚拟网关,然后选择“连接”。

- 应用配置并成功后,每个连接都应显示“已连接”状态。

- 浏览到“监视”部分下的“BGP 对等方”后以确认 BGP 对等互连是否成功。 查找 Microsoft 提供的对等地址。 应用配置并成功后,“状态”应显示“已连接”。

可以使用你创建的虚拟机来验证流量是否流向 Microsoft 服务。 浏览到 SharePoint 或 Exchange Online 中的资源会导致虚拟网关上产生流量。 可以通过浏览到虚拟网关上的指标或通过为 VPN 网关配置数据包捕获来查看此流量。

提示

如果你使用本文来测试 Microsoft Entra Internet 访问,则可以在完成后删除新资源组,从而清理所有相关的 Azure 资源。