使用 Azure vWAN 模拟远程网络连接

本文介绍如何使用远程虚拟广域网 (vWAN) 模拟远程网络连接。 若要使用 Azure 虚拟网络网关 (VNG) 模拟远程网络连接,请参阅文章“使用 Azure VNG 模拟远程网络连接”。

先决条件

若要完成本过程中的步骤,必须具备以下先决条件:

- 用于在 Azure 门户中创建资源的 Azure 订阅和权限。

- 对虚拟广域网 (vWAN) 的基本了解。

- 基本了解站点到站点 VPN 连接。

- 分配有全球安全访问管理员角色的 Microsoft Entra 租户。

- 对 Azure 虚拟桌面或 Azure 虚拟机的基本了解。

本文档使用以下示例值以及图像和步骤中的值。 请根据你自己的要求自由配置这些设置。

- 订阅:Visual Studio Enterprise

- 资源组名称:GlobalSecureAccess_Documentation

- 区域:美国中南部

简要步骤

使用 Azure vWAN 创建远程网络的步骤需要访问 Azure 门户和 Microsoft Entra 管理中心。 若要在它们之间轻松切换,请在单独的选项卡中保持 Azure 和 Microsoft Entra 的打开状态。 由于某些资源可能需要 30 分钟以上才能部署,因此请至少留出两个小时来完成此过程。 提醒:持续运行资源可能会产生费用。 完成测试或项目结束时,最好移除不再需要的资源。

- 在 Azure 门户中设置 vWAN

- 创建 vWAN

- 使用站点到站点 VPN 网关创建虚拟中心虚拟中心部署大约需要 30 分钟。

- 获取 VPN 网关信息

- 在 Microsoft Entra 管理中心中创建远程网络

- 使用 Microsoft 网关创建 VPN 站点

- 创建 VPN 站点

- 创建站点到站点连接站点到站点连接需要大约 30 分钟来部署。

- 在 Microsoft Azure 门户中检查边界网关协议连接和学习的路由

- 在 Microsoft Entra 管理中心检查连接

- 配置用于测试的安全功能

- 创建虚拟网络

- 将虚拟网络连接添加到 vWAN

- 创建 Azure 虚拟桌面 Azure 虚拟桌面大约需要 30 分钟来部署。Bastion 则另需要 30 分钟。

- 使用 Azure 虚拟桌面测试安全功能 (AVD)

在 Azure 门户中设置 vWAN

设置 vWAN 有三个主要步骤:

创建 vWAN

创建 vWAN 以连接到 Azure 中的资源。 有关 vWAN 的详细信息,请参阅 vWAN 概述。

- 在 Microsoft Azure 门户中的搜索资源栏中,在搜索框中键入 vWAN,然后选择“输入”。

- 从结果中选择 vWAN。 在“vWAN”页上,选择“+ 创建”以打开“创建 WAN”页。

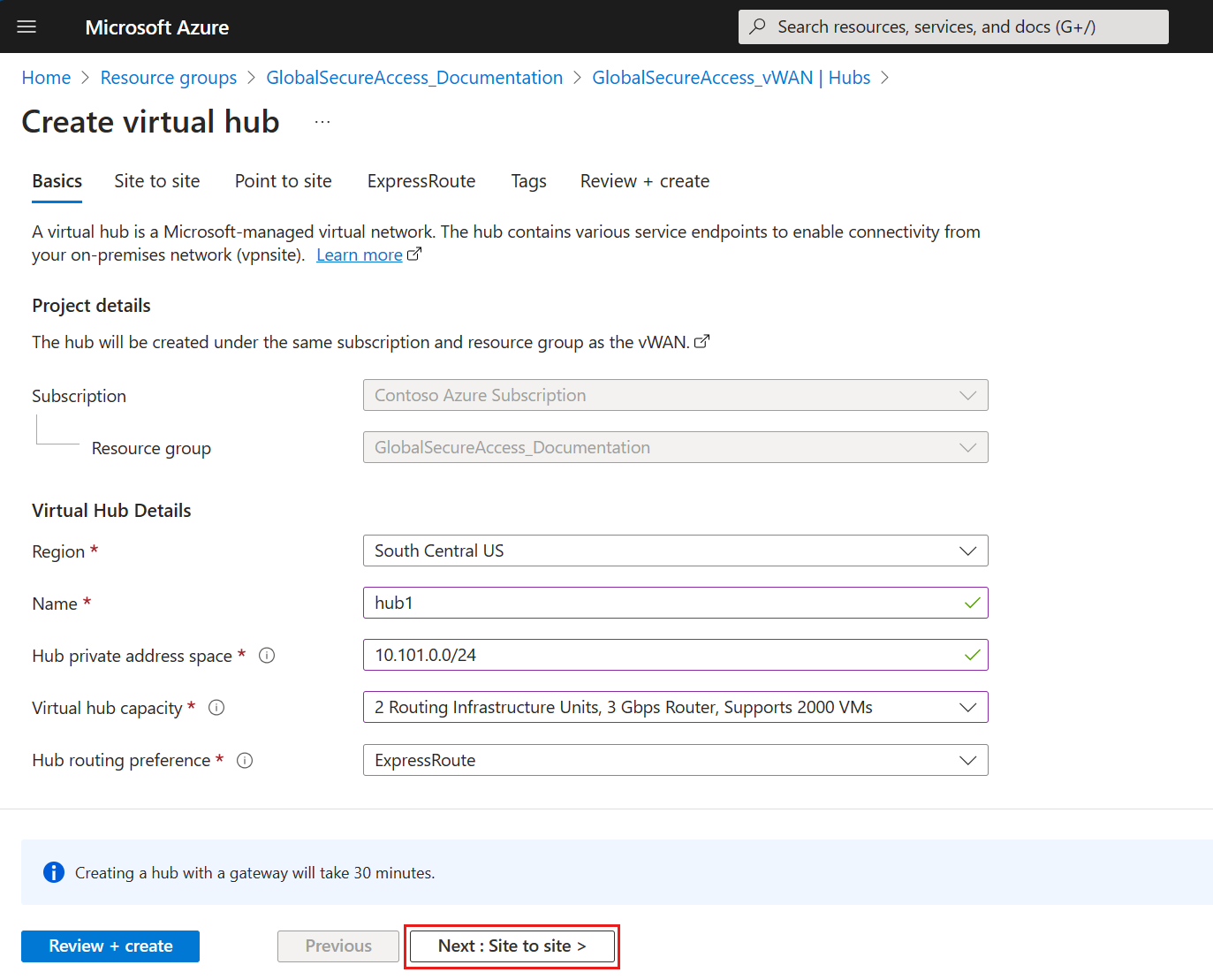

- 在“创建 WAN”页的“基本信息”选项卡上,填写以下字段 。 修改示例值以应用于你的环境。

- 订阅:选择要使用的订阅。

- 资源组:新建资源组或使用现有的资源组。

- 资源组位置:从下拉列表中选择资源位置。 WAN 是一个全局资源,不会驻留在某个特定区域。 但是,必须选择一个区域来管理和查找所创建的 WAN 资源。

- 名称:键入要用于称呼 vWAN 的名称。

- 类型:基本或标准。 选择“标准”。 如果选择“基本”,请了解基本 vWAN 只能包含基本中心。 基本中心只能用于站点到站点连接。

- 填写完字段后,在页面底部,选择“查看 + 创建”。

- 验证通过后,选择“创建”按钮。

使用 VPN 网关创建虚拟中心

接下来,使用站点到站点虚拟专用网络 (VPN) 网关创建虚拟中心:

- 在新 vWAN 中,在“连接”下,选择“中心”。

- 选择“+ 新建中心”。

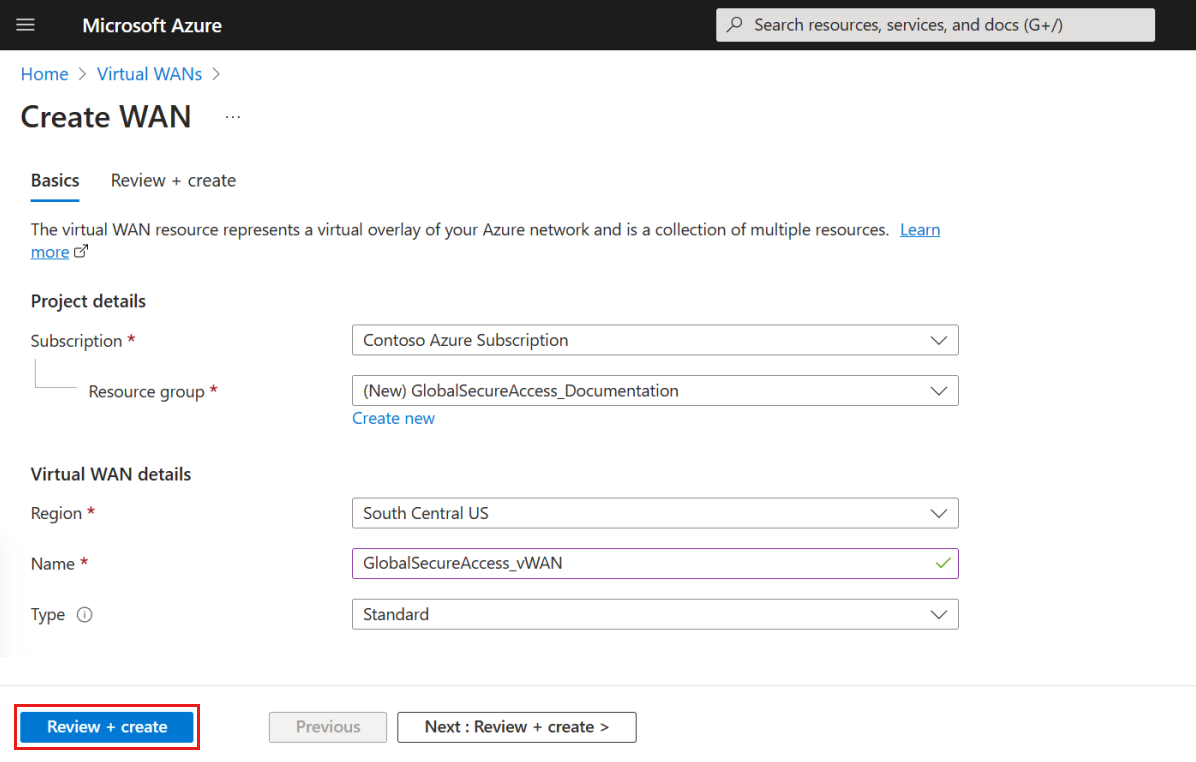

- 在“创建虚拟中心”页上,“基本信息”选项卡上,根据环境填写字段。

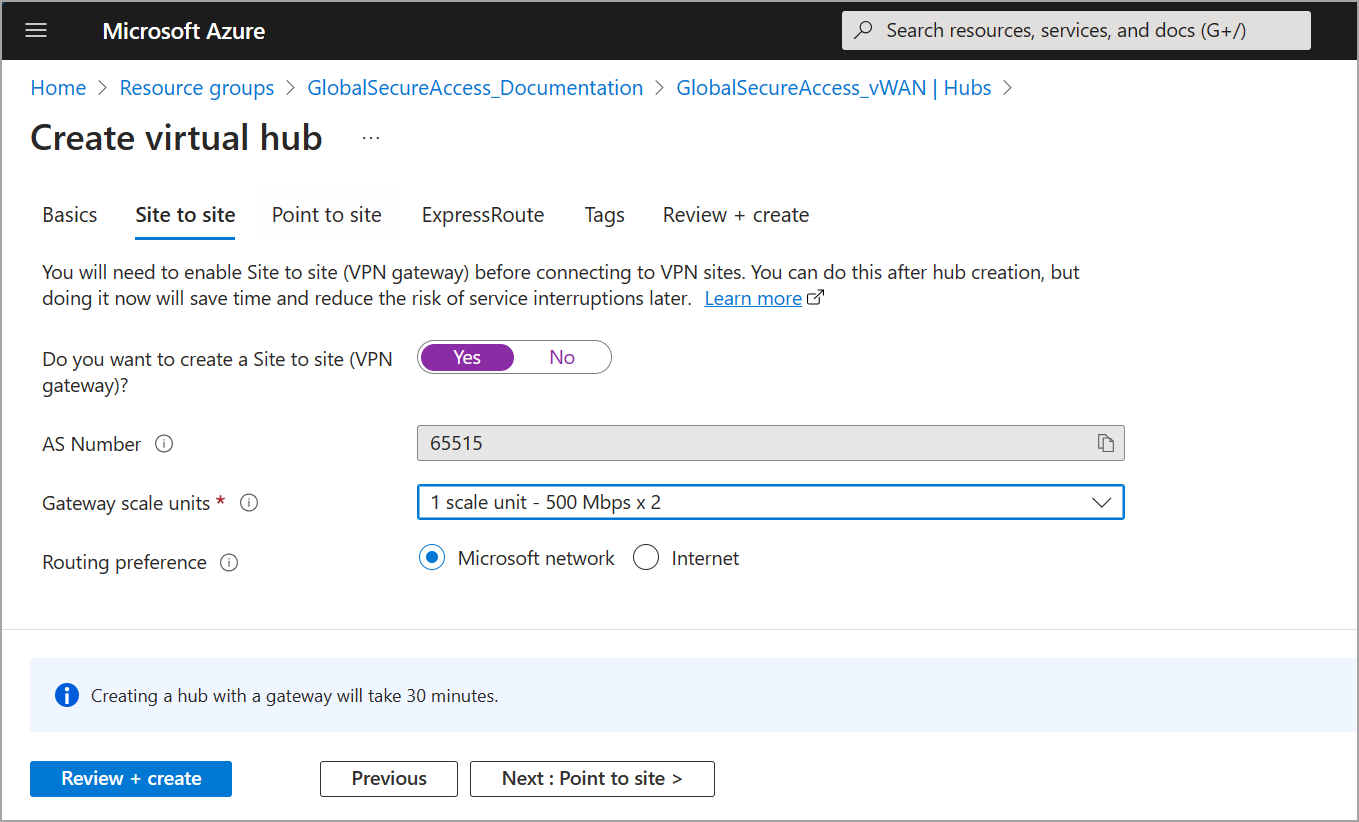

- 在“站点到站点”选项卡上填写以下字段:

- 选择“是”以创建站点到站点(VPN 网关)。

- AS 编号:“AS 编号”字段不可编辑。

- 网关缩放单元:对于此示例,请选择 1 个缩放单元 - 500 Mbps x 2。 此值应与虚拟中心中创建的 VPN 网关的聚合吞吐量保持一致。

- 路由首选项:对于此示例,请选择 Microsoft 网络,了解如何在 Azure 与 Internet 之间路由流量。 有关通过 Microsoft 网络或 Internet 服务提供商 (ISP) 设置路由首选项的详细信息,请参阅路由首选项一文。

- 保留其余选项卡选项设置为默认值,然后选择“查看 + 创建”进行验证。

- 选择“创建”以创建中心和网关。 此过程最多可能需要 30 分钟。

- 30 分钟后,刷新以查看中心页上的中心,然后选择“转到资源”导航到资源。

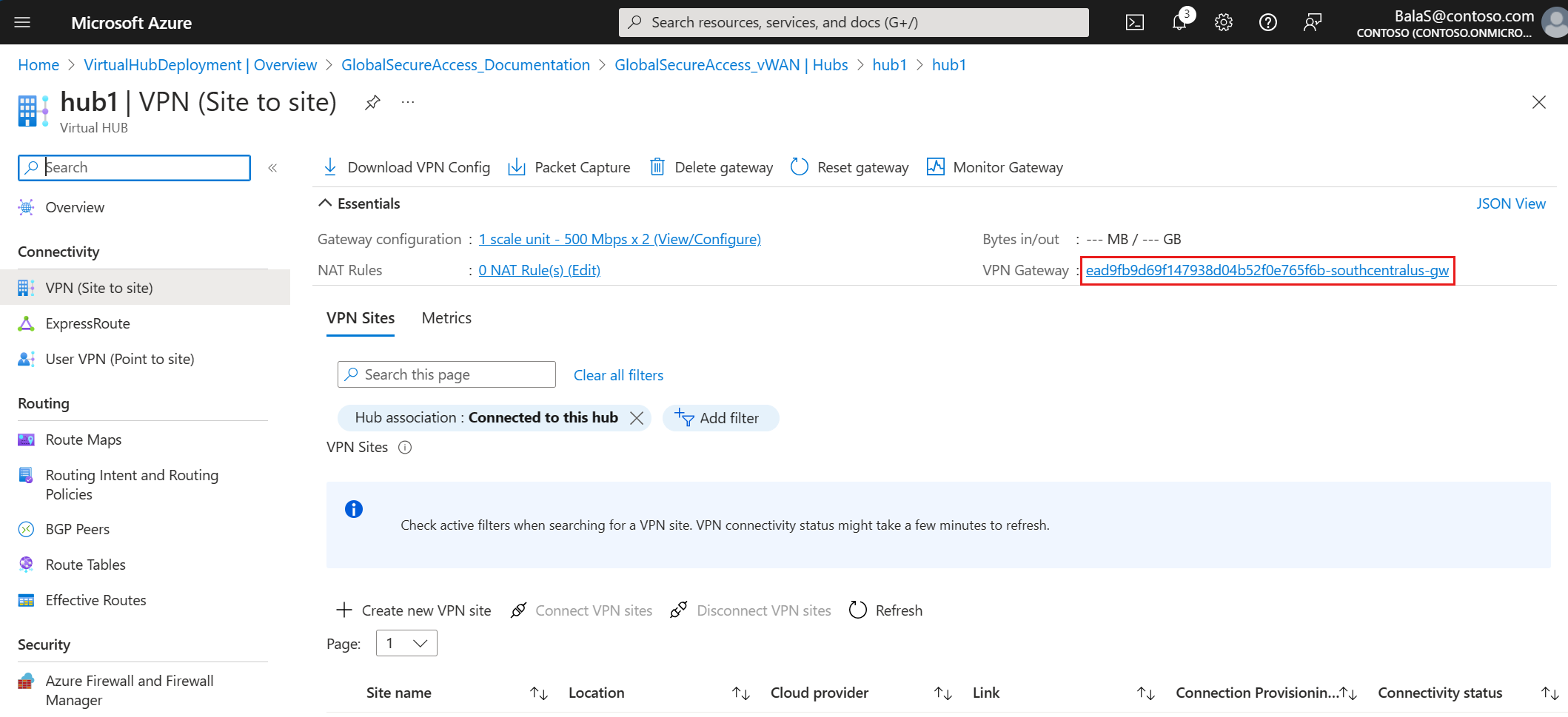

获取 VPN 网关信息

若要在 Microsoft Entra 管理中心中创建远程网络,需要查看和记录在上一步中创建的虚拟中心的 VPN 网关信息。

- 在新 vWAN 中,在“连接”下,选择“中心”。

- 选择虚拟中心。

- 选择“VPN (站点到站点)”。

- 在“虚拟中心”页上,选择“VPN 网关”链接。

- 在 VPN 网关页上,选择 JSON 视图。

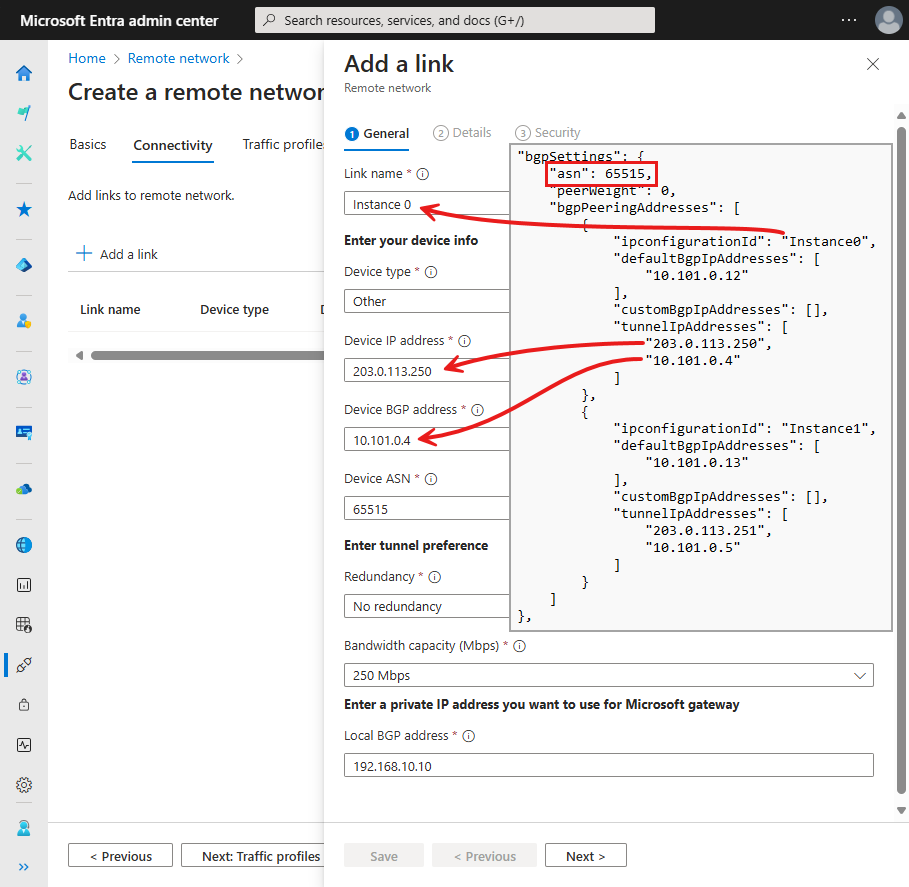

- 将 JSON 文本复制到文件中供后续步骤引用。 记下“自治系统编号 (ASN)”、设备 IP 地址,以及设备边界网关协议(BGP) 地址在下一步中用于 Microsoft Entra 管理中心。

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

提示

无法更改 ASN 值。

在 Microsoft Entra 管理中心中创建远程网络

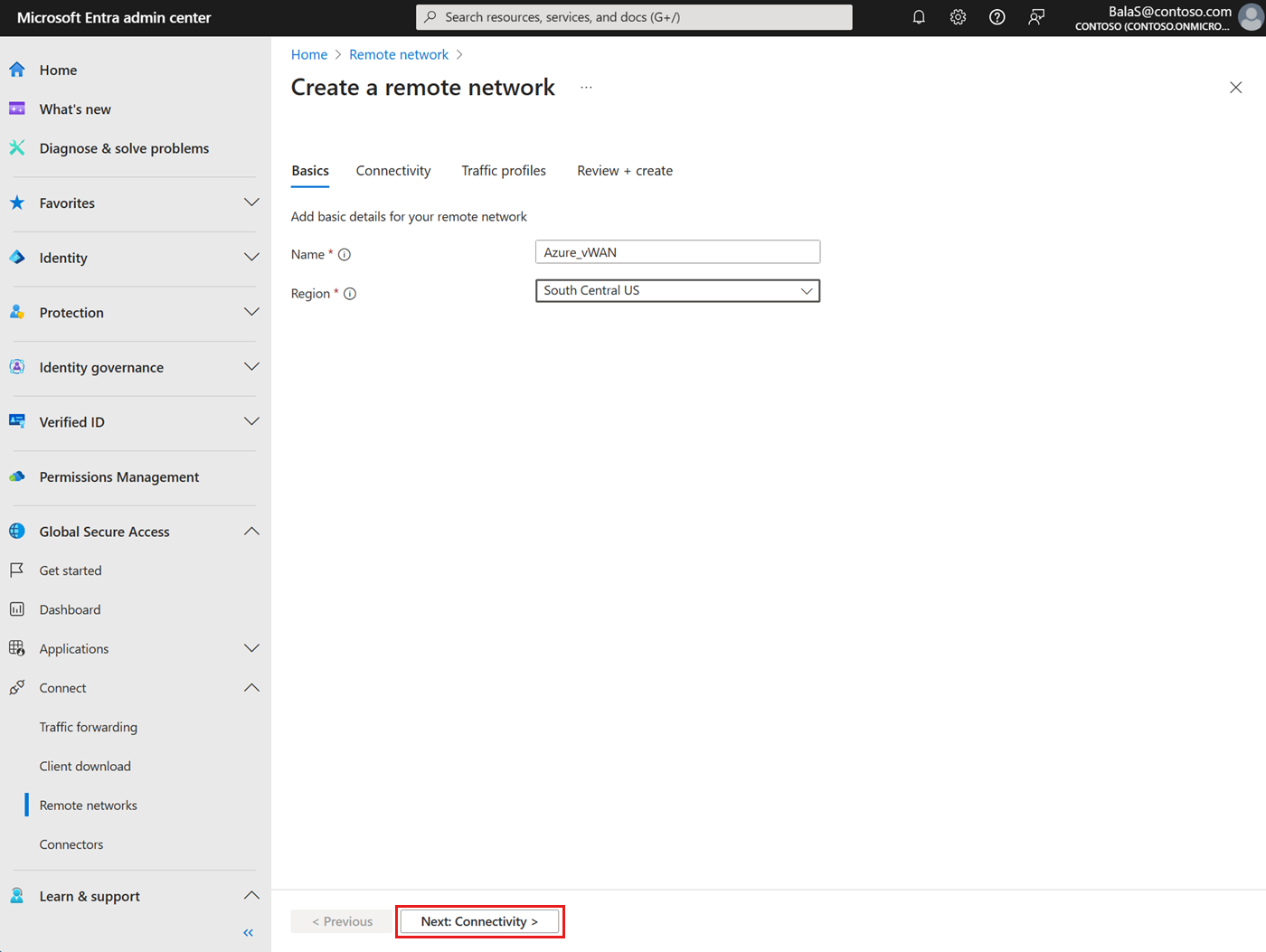

在此步骤中,使用 VPN 网关中的网络信息在 Microsoft Entra 管理中心创建远程网络。 第一步是提供远程网络的名称和位置。

- 至少以安全管理员身份登录到 Microsoft Entra 管理中心。

- 导航到“全球安全访问”>“连接”>“远程网络”。

- 选择“创建远程网络”按钮并提供详细信息。

- 名称:对于此示例,请使用 Azure_vWAN。

- 区域:在本示例中,选择美国中南部。

- 选择“下一步:连接”转到连接选项卡。

- 在“连接”选项卡上,为远程网络添加设备链接。 为 VPN 网关的 Instance0 创建一个链接,并为 VPN 网关的 Instance1 创建另一个链接:

- 选择“+ 添加链接”。

- 使用 JSON 视图中 VPN 网关的 Instance0 配置,在添加链接窗体的“常规”选项卡上填写字段:

链接名称:客户本地设备 (CPE) 的名称。 对于此示例,Instance0。

设备类型:从下拉列表中选择设备选项。 设置为“其他”。

设备 IP 地址:设备的公共 IP 地址。 对于此示例,请使用 203.0.113.250。

设备 BGP 地址:输入 CPE 的边界网关协议 (BGP) IP 地址。 对于此示例,请使用 10.101.0.4。

设备 ASN:提供 CPE 的自治系统编号 (ASN)。 在本示例中,ASN 为 65515。

“冗余”:设置为“无冗余”。

区域冗余本地 BGP 地址:此可选字段仅在选择“区域冗余”时显示。

- 输入 BGP IP 地址,该地址不属于 CPE 驻留的本地网络,并且不同于本地 BGP 地址。

带宽容量 (Mbps):指定隧道带宽。 在本示例中,设置为 250 Mbps。

本地 BGP 地址:使用不属于 CPE 所在本地网络的 BGP IP 地址,如 192.168.10.10。

- 有关无法使用的保留值,请参阅有效的 BGP 地址列表。

- 选择“下一步”按钮以查看“详细信息”选项卡。保留默认设置。

- 选择“下一步”按钮以查看“安全性”选项卡。

- 输入预共享密钥 (PSK)。 必须在 CPE 上使用同一个密钥。

- 选择“保存”按钮。

有关链接的详细信息,请参阅文章“如何管理远程网络设备链接”。

- 重复上述步骤,使用 VPN 网关的 Instance1 配置创建第二个设备链接。

- 选择“+ 添加链接”。

- 使用 JSON 视图中 VPN 网关的 Instance1 配置,在添加链接窗体的“常规”选项卡上填写字段:

- 链接名称:Instance1

- 设备类型:其他

- 设备 IP 地址:203.0.113.251

- 设备 BGP 地址:10.101.0.5

- 设备 ASN:65515

- 冗余:无冗余

- 带宽容量 (Mbps) :250 Mbps

- 本地 BGP 地址:192.168.10.11

- 选择“下一步”按钮以查看“详细信息”选项卡。保留默认设置。

- 选择“下一步”按钮以查看“安全性”选项卡。

- 输入预共享密钥 (PSK)。 必须在 CPE 上使用同一个密钥。

- 选择“保存”按钮。

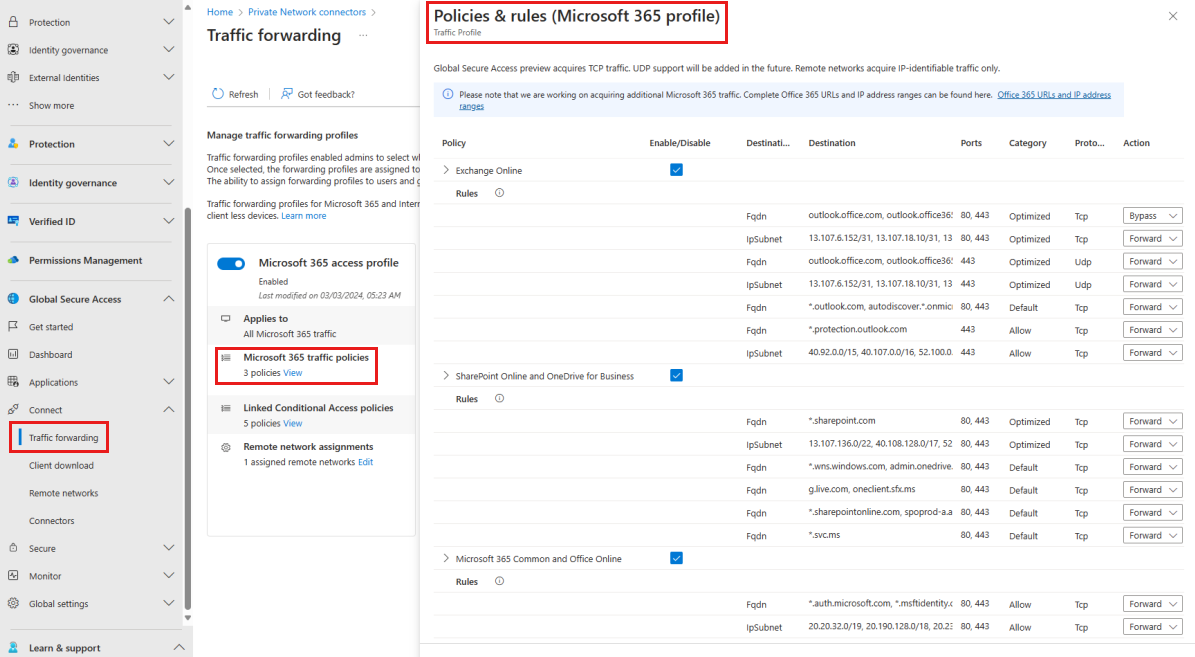

- 转到“流量配置文件”选项卡,选择要链接到远程网络的流量配置文件。

- 选择“Microsoft 365 流量配置文件”。

- 选择“查看 + 创建”。

- 选择“创建远程网络”。

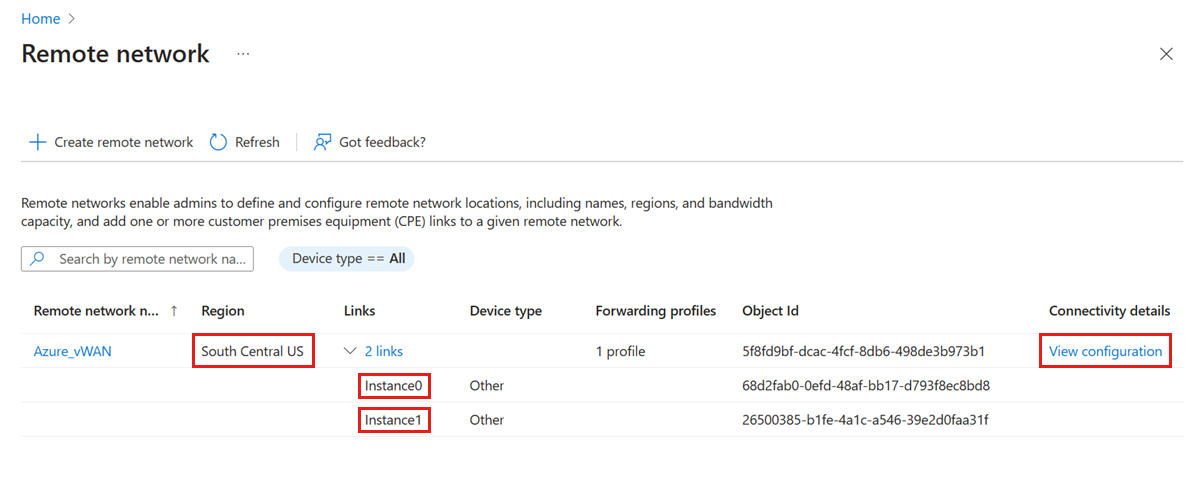

导航到“远程网络”页,查看新远程网络的详细信息。 应有一个区域和两个链接。

- 在“连接详细信息”下,选择“查看配置”链接。

- 将远程网络配置文本复制到文件中供后续步骤参考。 记下每个链接的 Endpoint、ASN 和 BGP 地址(Instance0 和 Instance1)。

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

使用 Microsoft 网关创建 VPN 站点

在此步骤中,创建 VPN 站点,将 VPN 站点与中心相关联,然后验证连接。

创建 VPN 站点

- 在 Microsoft Azure 门户中,登录在前面的步骤中创建的虚拟中心。

- 导航到连接>VPN(站点到站点)。

- 选择“+ 创建新 VPN 站点”。

- 在“创建 VPN 站点”页上,填写“基本信息”选项卡上的字段。

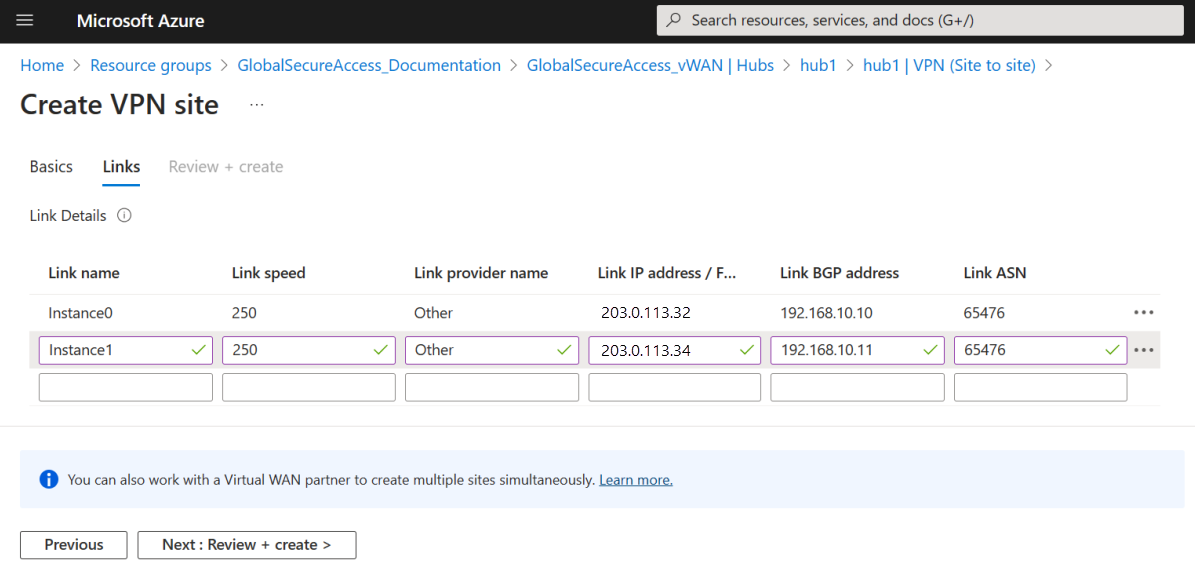

- 转到“链接”选项卡。对于每个链接,请输入“查看详细信息”步骤中记录的远程网络配置的 Microsoft 网关配置:

- 链接名称:在本示例中,Instance0; Instance1。

- 链接速度:在本示例中,两个链接均为 250。

- 链接提供程序名称:为两个链接设置为其他。

- 链接 IP 地址/FQDN:使用终结点地址。 在本示例中, 203.0.113.32; 203.0.113.34。

- 链接 BGP 地址:使用 BGP 地址,192.168.10.10; 192.168.10.11。

- 链接 ASN:使用 ASN。 在本示例中,两个链接均为 65476。

- 选择“查看 + 创建”。

- 选择“创建”。

创建站点到站点连接

在此步骤中,将上一步中的 VPN 站点与中心相关联。 接下来,删除默认中心关联:

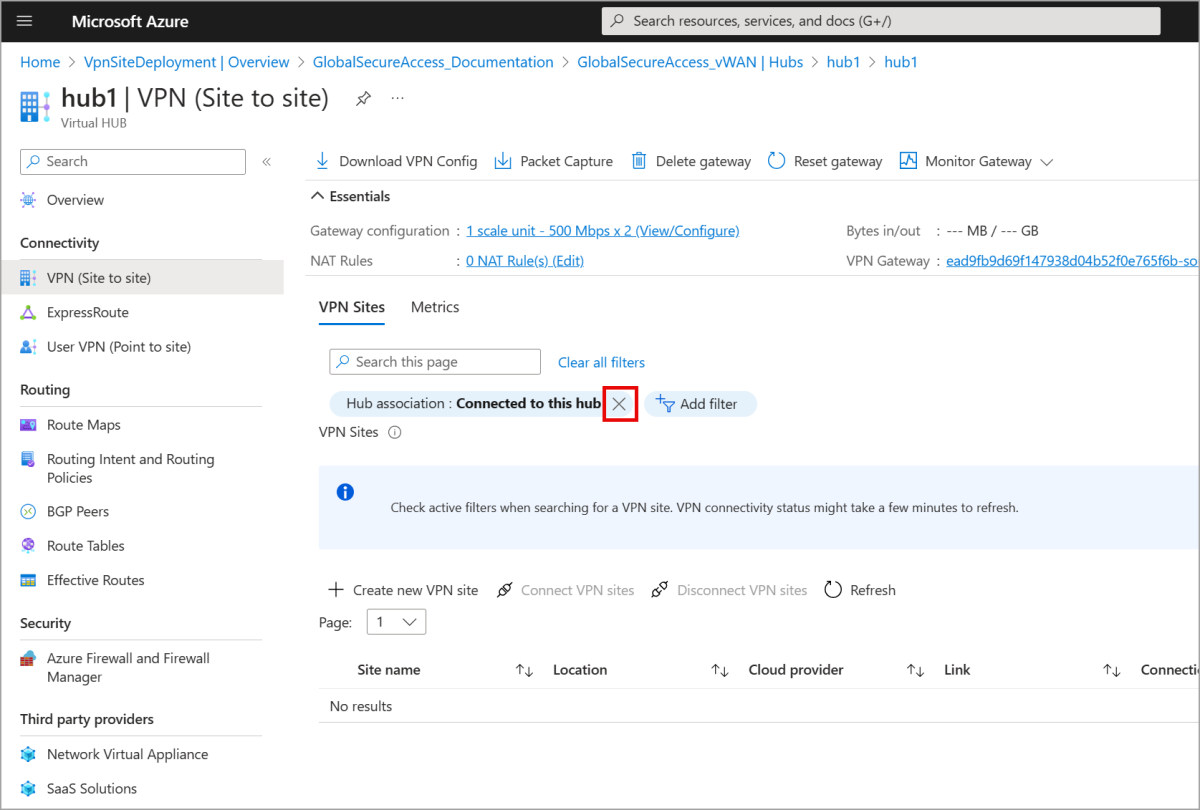

- 导航到连接>VPN(站点到站点)。

- 选择 X 以移除默认中心关联:连接到此中心筛选器,以便 VPN 站点显示在可用 VPN 站点列表中。

- 从列表中选择 VPN 站点,然后选择“连接 VPN 站点”。

- 在 Connect 网站窗体中,键入用于 Microsoft Entra 管理中心的相同预共享密钥 (PSK)。

- 选择“连接” 。

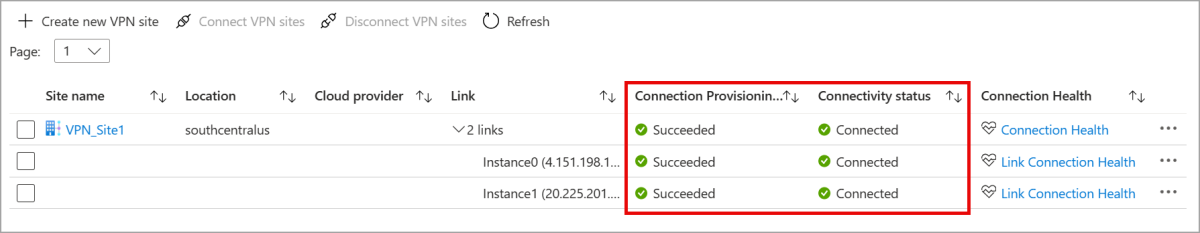

- 大约 30 分钟后,VPN 站点会更新以显示“连接预配状态”和“连接状态”的成功图标。

在 Microsoft Azure 门户中检查 BGP 连接和学习的路由

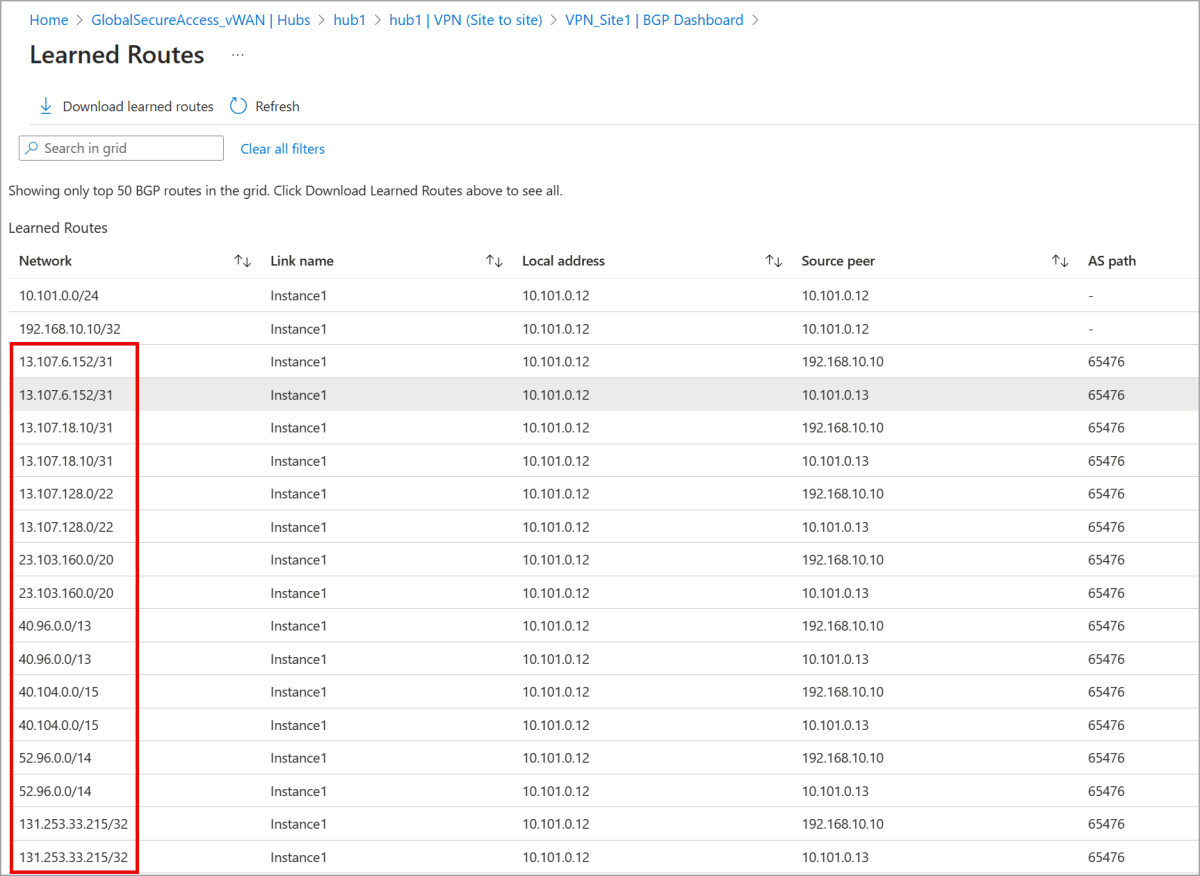

在此步骤中,使用 BGP 仪表板检查站点到站点网关正在学习的已学习路由列表。

- 导航到连接>VPN(站点到站点)。

- 选择创建上述步骤的 VPN 站点。

- 选择 BGP 仪表板。

BGP 仪表板列出了 BGP 对等方(VPN 网关和 VPN 站点),该站点应具有连接的状态。

- 若要查看学习的路由列表,请选择“站点到站点网关正在学习路由”。

学习路由列表显示站点到站点网关正在学习 Microsoft 365 流量配置文件中列出的 Microsoft 365 路由。

下图显示了 Microsoft 365 配置文件的流量配置文件策略和规则,该配置文件应与从站点到站点网关学习的路由匹配。

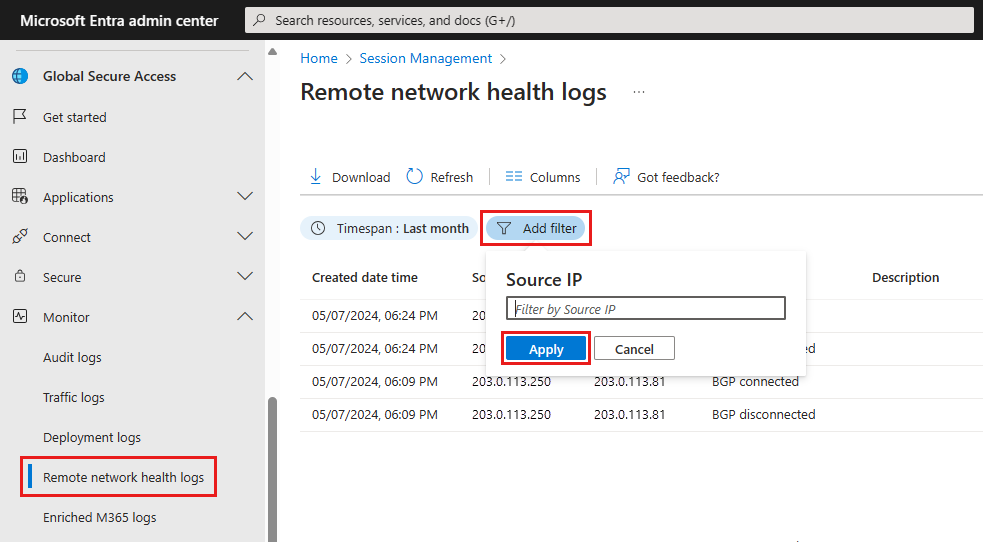

在 Microsoft Entra 管理中心检查连接

查看远程网络运行状况日志,以验证 Microsoft Entra 管理中心的连接。

- 在 Microsoft Entra 管理中心中,导航到“全球安全访问”>“监视”>“远程网络运行状况日志”。

- 选择“添加筛选器”。

- 选择“源 IP”,然后键入 VPN 网关的 Instance0 或 Instance1 IP 地址的源 IP 地址。 选择“应用”。

- 连接应“远程网络正常”。

还可以通过筛选 tunnelConnected 或 BGPConnected 进行验证。 有关详细信息,请参阅“什么是远程网络运行状况日志?”。

配置用于测试的安全功能

在此步骤中,我们准备通过配置虚拟网络、向 vWAN 添加虚拟网络连接以及创建 Azure 虚拟桌面来进行测试。

创建虚拟网络

在此步骤中,使用 Azure 门户创建虚拟网络。

- 在 Azure 门户中,搜索并选择“虚拟网络”。

- 在“虚拟网络”页面上,选择“+ 创建”。

- 完成“基本信息”选项卡,包括“订阅”、“资源组”、“虚拟网络名称”和“区域”。

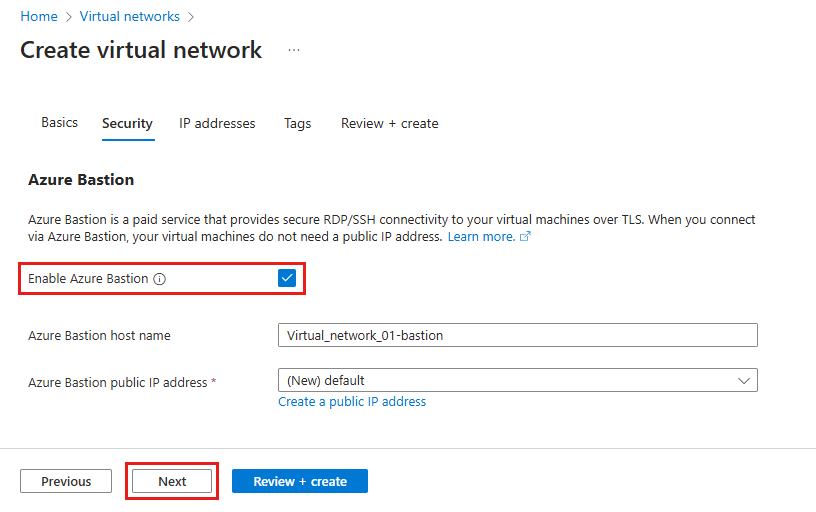

- 选择“下一步”,转到“安全性”选项卡。

- 在“Azure Bastion”部分,选择“启用 Bastion”。

- 键入 Azure Bastion 主机名。 对于此示例,请使用 Virtual_network_01-bastion。

- 选择 Azure Bastion 公共 IP 地址。 对于此示例,请选择(新建)默认。

- 选择“下一步”,转到“IP 地址选项卡”选项卡。使用一个或多个 IPv4 或 IPv6 地址范围配置虚拟网络的地址空间。

提示

不要使用重叠的地址空间。 例如,如果在前面的步骤中创建的虚拟中心使用地址空间 10.0.0.0/16,请使用地址空间 10.2.0.0/16 创建此虚拟网络。 7.选择“查看 + 创建”。 验证通过后,选择“创建”。

将虚拟网络连接添加到 vWAN

在此步骤中,将虚拟网络连接到 vWAN。

- 打开在前面的步骤中创建的 vWAN,并导航到连接>虚拟网络连接。

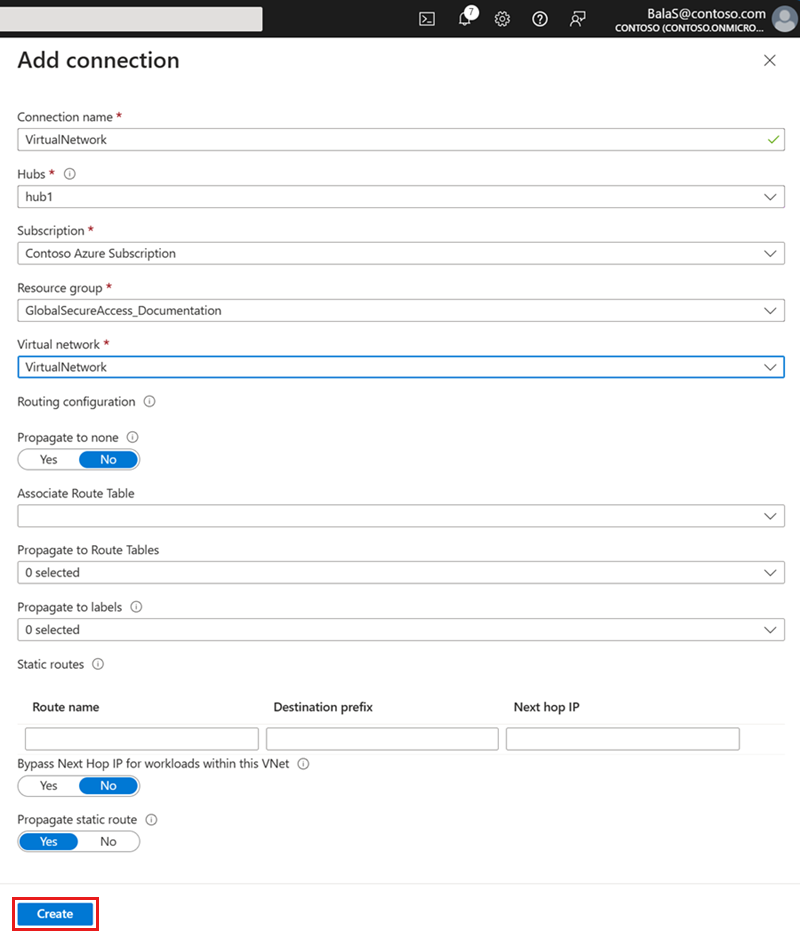

- 选择“+ 添加连接”。

- 完成“添加连接”窗体,从前面部分创建的虚拟中心和虚拟网络中选择值:

- 连接名称:VirtualNetwork

- 中心:hub1

- 订阅:Contoso Azure 订阅

- 资源组:GlobalSecureAccess_Documentation

- 虚拟网络:VirtualNetwork

- 将其余字段保留为其默认值,然后选择“创建”。

创建 Azure 虚拟桌面

在此步骤中,创建虚拟桌面并将其与 Bastion 一起托管。

- 在 Azure 门户中,搜索并选择“Azure 虚拟桌面”。

- 在“Azure 虚拟桌面”页上,选择“创建主机池”。

- 使用以下各项完成“基本信息”选项卡:

- 主机池名称。 对于此示例,VirtualDesktops。

- Azure 虚拟桌面对象的位置。 在本例中,为美国中南部。

- 首选应用组类型:选择桌面。

- 主机池类型:选择共用。

- 负载均衡算法:选择广度优先。

- 最大会话限制:选择 2。

- 选择“下一步: 虚拟机”。

- 完成“下一步:虚拟机”选项卡,如下所示:

- 添加虚拟机:是

- 所需的资源组。 对于此示例,GlobalSecureAccess_Documentation。

- 名称前缀:avd

- 虚拟机类型:选择 Azure 虚拟机。

- 虚拟机位置:美国中南部。

- 可用性选项:选择“无需基础结构冗余”。

- 安全类型:请选择“受信任启动虚拟机”。

- 启用安全启动:是

- 启用 vTPM:是

- 映像:对于此示例,请选择 Windows 11 企业版多会话 + Microsoft 365 应用版本 22H2。

- 虚拟机大小:选择标准 D2s v3、2 vCPU、8 GB 内存。

- VM 数目:1

- 虚拟网络:选择在上一步中创建的虚拟网络,VirtualNetwork。

- 要加入的域:选择 Microsoft Entra ID。

- 输入管理员帐户凭据。

- 将其他选项保留为默认值,然后选择“查看 + 创建”。

- 验证通过后,选择“创建”。

- 大约 30 分钟后,主机池将更新以显示部署已完成。

- 导航到 Microsoft Azure 主页并选择虚拟机。

- 选择在前面的步骤中创建的虚拟机。

- 选择“连接”>“通过 Bastion进行连接”。

- 选择“部署 Bastion”。 系统大约需要 30 分钟来部署 Bastion 主机。

- 部署 Bastion 后,输入用于创建 Azure 虚拟桌面的相同管理员凭据。

- 选择“连接” 。 虚拟桌面将启动。

使用 Azure 虚拟桌面测试安全功能 (AVD)

在此步骤中,我们使用 AVD 测试对虚拟网络的访问限制。

测试租户限制

在测试之前,在虚拟网络上启用租户限制。

- 在 Microsoft Entra 管理中心,导航到“全球安全访问”>“设置”>“会话管理”。

- 将“启用标记以在网络上强制实施租户限制”切换为“启用”。

- 选择“保存”。

- 可以通过导航到“标识>外部标识>跨租户访问设置”来修改跨租户访问策略。 有关详细信息,请参阅文章,跨租户访问概述。

- 保留默认设置,防止用户使用托管设备上的外部帐户登录。

若要测试:

- 登录到在前面的步骤中创建的 Azure 虚拟桌面虚拟机。

- 转到 www.office.com 并使用内部组织 ID 登录。 此测试应会成功通过。

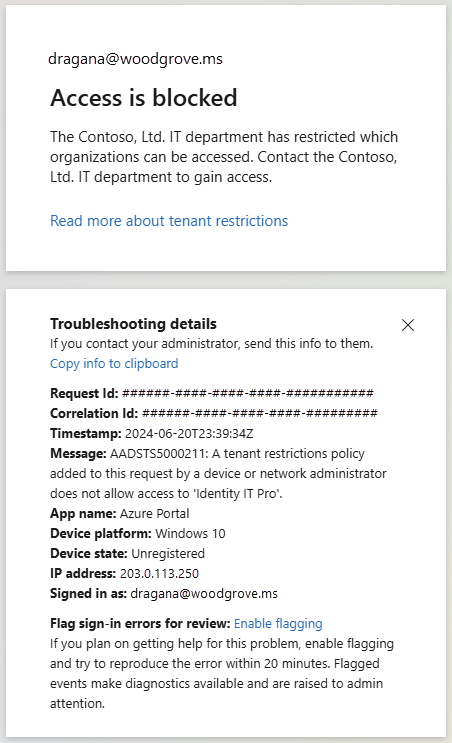

- 重复上述步骤,但使用外部帐户。 此测试应因阻止访问而失败。

测试源 IP 还原

在测试之前,请启用条件访问。

- 在 Microsoft Entra 管理中心,导航到“全球安全访问”>“设置”>“会话管理”。

- 选择“自适应访问”选项卡。

- 在条件访问中将“启用全局安全访问信号”切换为“启用”。

- 选择“保存”。 有关详细信息,请参阅文章“源 IP 还原”。

若要测试(选项 1):请重复上一部分中的租户限制测试:

- 登录到在前面的步骤中创建的 Azure 虚拟桌面虚拟机。

- 转到 www.office.com 并使用内部组织 ID 登录。 此测试应会成功通过。

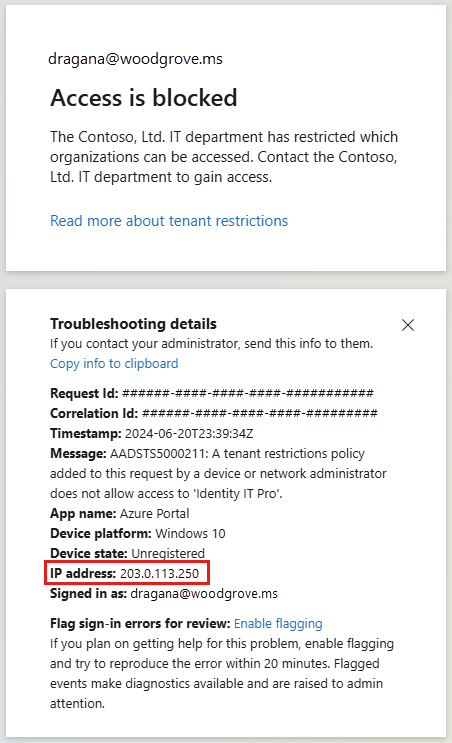

- 重复上述步骤,但使用外部帐户。 此测试应失败,因为错误消息中的源 IP 地址来自 VPN 网关公共 IP 地址,而不是将请求代理到 Microsoft Entra 的 Microsoft SSE。

若要测试(选项 2):

- 在 Microsoft Entra 管理中心中,导航到“全球安全访问”>“监视”>“远程网络运行状况日志”。

- 选择“添加筛选器”。

- 选择源 IP 并键入 VPN 网关公共 IP 地址。 选择“应用”。

系统还原分支机构的客户本地设备 (CPE) IP 地址。 由于 VPN 网关表示 CPE,因此运行状况日志显示 VPN 网关的公共 IP 地址,而不是代理的 IP 地址。

移除不需要的资源

完成测试或项目结束时,最好移除不再需要的资源。 持续运行资源可能会产生费用。 可以逐个删除资源,也可以删除资源组以删除整个资源集。