外部租户的标识提供者

适用于: 员工租户

员工租户  外部租户(了解详细信息)

外部租户(了解详细信息)

提示

本文适用于外部租户中的外部 ID。 有关员工租户的信息,请参阅“工作人员租户中外部 ID 的标识提供者”。

使用 Microsoft Entra 外部 ID,可以为面向个人客户的应用和面向企业客户的应用创建安全的自定义登录体验。 在外部租户中,用户可通过多种方式注册你的应用。 他们可以使用电子邮件和密码/一次性密码创建帐户。 或者,如果使用 Facebook、Google、Apple 或自定义 OIDC 标识提供者启用登录,他们可以使用自己的帐户登录。

本文介绍在注册和登录到外部租户中的应用时可用于主要身份验证的标识提供者。 你还可以通过强制实施多重身份验证 (MFA) 策略来增强安全性,该策略要求用户每次登录时都进行第二种形式的验证(了解详细信息)。

电子邮件与密码登录

在默认情况下,本地帐户标识提供者设置中会启用电子邮件注册。 借助电子邮件选项,客户可以使用其电子邮件地址和密码进行注册和登录。

注册:系统会提示客户输入电子邮件地址,该地址在注册时使用一次性密码进行验证。 客户随后在注册页面上输入任何其他所需的信息,例如“显示名称”、“名字”和“姓氏”。 然后,用户选择“继续”以创建帐户。

登录:客户注册并创建帐户后,可以通过输入电子邮件地址和密码登录。

密码重置:如果启用电子邮件与密码登录,密码页面上会显示密码重置链接。 如果客户忘记了密码,选择此链接会将一次性密码发送到其电子邮件地址。 验证后,客户可以选择新的密码。

创建注册和登录用户流时,默认选项是“电子邮件与密码”。

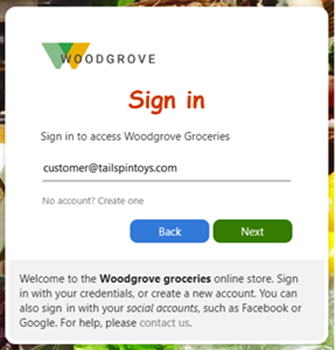

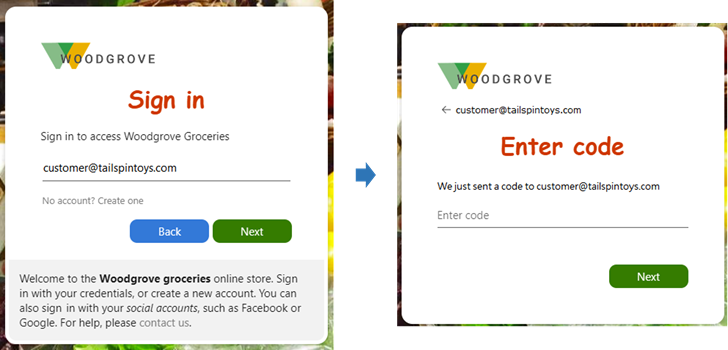

电子邮件与一次性密码登录

“电子邮件与一次性密码”是本地帐户标识提供者设置中的一个选项。 使用此选项,客户在每次登录时使用临时密码而不是存储的密码登录。

注册:客户可以使用其电子邮件地址注册并请求临时代码,该代码将发送到其电子邮件地址。 他们输入此代码后,可以继续登录。

登录: 客户注册并创建帐户后,每次登录时,他们都会输入电子邮件地址并接收临时密码。

还可在登录页面配置用于显示、隐藏或自定义自助式密码重置链接的选项(了解详细信息)。

创建注册和登录用户流时,“电子邮件一次性密码”是本地帐户选项之一。

社交标识提供者:Facebook、Google 和 Apple

为了获得最佳的登录体验,请尽可能与社交标识提供者联合,以便为客户提供无缝的注册和登录体验。 在外部租户中,可以允许客户使用自己的 Facebook、Google 或 Apple 帐户注册和登录。 当客户使用其社交帐户注册你的应用时,社交标识提供者会在向应用程序提供身份验证服务的同时,创建、维护和管理标识信息。

启用社交标识提供者后,客户可以从你在注册页上提供的社交标识提供者选项中进行选择。 若要在外部租户中设置社交标识提供者,可在标识提供者处创建一个应用程序并配置凭据。 你可获得一个客户端或应用 ID 和一个客户端或应用机密,然后你可以将其添加到外部租户。

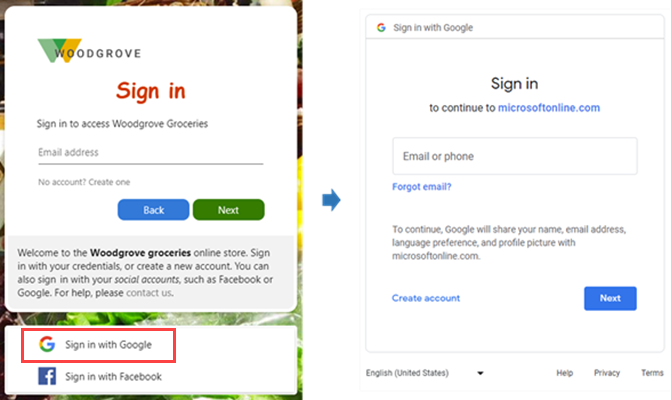

Google 登录(预览)

通过设置与 Google 的联合身份验证,可以使客户能够使用他们自己的 Gmail 帐户登录到应用程序。 将 Google 添加为应用程序的登录选项之一后,在登录页面上,用户可以使用 Google 帐户登录到 Microsoft Entra 外部 ID。

以下屏幕截图显示了使用 Google 登录的体验。 在登录页中,用户选择“使用 Google 登录”。 此时,用户将重定向到 Google 标识提供者以完成登录。

了解如何将 Google 添加为标识提供者。

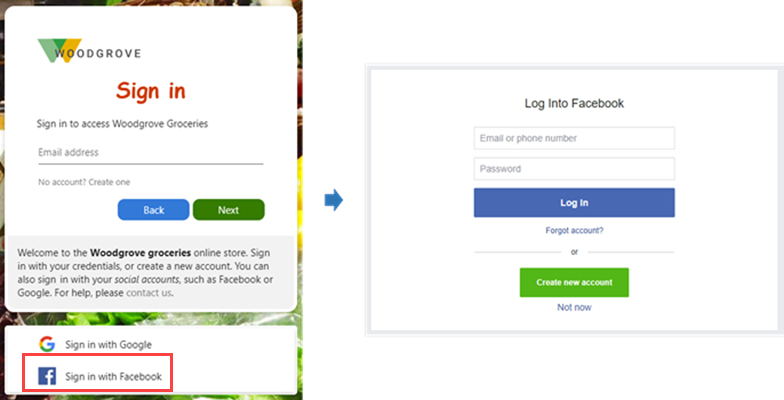

Facebook 登录(预览)

通过设置与 Facebook 的联合身份验证,可以使受邀用户能够使用其自己的 Facebook 帐户登录到应用程序。 将 Facebook 添加为应用程序的登录选项之一后,在登录页面上,用户可以使用 Facebook 帐户登录到 Microsoft Entra 外部 ID。

以下屏幕截图显示了使用 Facebook 登录的体验。 在登录页中,用户选择“使用 Facebook 登录”。 然后,用户将重定向到 Facebook 标识提供者以完成登录。

了解如何将 Facebook 添加为标识提供者。

Apple 登录(预览版)

通过设置与 Apple 的联合,可以允许受邀用户使用自己的 Apple 帐户登录到应用程序。 将 Apple 添加为应用程序的登录选项之一后,在登录页上,用户可以使用 Apple 帐户登录到 Microsoft Entra External ID。

以下屏幕截图显示了使用Apple登录的体验。 在登录页中,用户选择“使用 Apple 登录”。 然后,用户将被重定向到 Apple 标识提供者以完成登录。 了解如何将 Apple 添加为标识提供者。

自定义 OIDC 标识提供者(预览版)

可以设置自定义 OpenID Connect (OIDC) 标识提供者,使客户能够使用自己的帐户注册和登录到应用程序。 当客户使用其自定义 OIDC 标识提供者注册应用时,标识提供者会在向应用程序提供身份验证服务的同时创建、维护和管理标识信息。

还可以使用 OIDC 协议将登录和注册流与 Azure AD B2C 租户联合起来。

了解如何设置自定义 OIDC 标识提供者。

更新登录方法

可以随时更新应用的登录选项。 例如,可以添加社交标识提供者或更改本地帐户登录方法。

更改登录方法时,更改仅会影响新用户。 现有用户会继续使用其原始方法登录。 例如,假设开始时选择的是使用电子邮件地址与密码的登录方法,然后更改为使用电子邮件地址与一次性密码。 新用户会使用一次性密码登录,但已使用电子邮件地址和密码注册的所有用户都会继续被提示输入其电子邮件地址和密码。

Microsoft 图形 API

支持使用以下 Microsoft Graph API 操作来管理 Microsoft Entra 外部 ID 中的标识提供者和身份验证方法:

- 若要确定支持哪些标识提供者和身份验证方法,可以调用 List availableProviderTypes API。

- 若要识别租户中已配置并启用的标识提供者和身份验证方法,可以调用 List IdentityProviders API。

- 若要启用受支持的标识提供者或身份验证方法,可以调用 Create identityProvider API。