阶段 3:配置 Microsoft Entra 权限管理监视和警报

Microsoft Entra 权限管理操作参考指南的这一部分介绍了应考虑采取哪些检查和操作来实施有效的警报和报告策略。

为关键利益干系人实现报告系统

建议所有者:信息安全体系结构

确定使用报表的关键利益干系人

Microsoft Entra 权限管理会生成系统报告,便于了解和深入洞察云环境。 为了帮助定义组织中使用报表的人员,请注意下面推荐的受众:

| 报告 | 推荐的受众 |

|---|---|

| 访问密钥权利和使用情况 | 信息安全运营,目标授权系统技术所有者 |

| 用户权利和使用情况: | IAM,安全保证和审核,目标授权系统技术所有者 |

| 组权利和使用情况 | IAM,安全保证和审核,目标授权系统技术所有者 |

| 标识权限 | IAM,安全保证和审核,目标授权系统技术所有者 |

| 权限分析 | IAM,安全保证和审核,目标授权系统技术所有者 |

| 角色/策略详细信息 | IAM,安全保证和审核,目标授权系统技术所有者 |

| PCI 历史记录 | 信息安全运营,云基础结构,安全保证和审核 |

| 标识的所有权限 | IAM,安全保证和审核、事件响应,目标授权系统技术所有者 |

有关详细说明,请参阅报表仪表板中的系统报表

为关键利益干系人安排报表

对于使用报表的关键利益干系人,请设置定期交付节奏:每小时、每日、每周、每周、每周或每月。 了解如何创建、查看和共享自定义报表。

定义自定义审核查询来满足组织要求

使用自定义审核查询获取产品引入的活动日志信息、评审访问权限并进行合规性评审。 此外,使用它们来进行取证。 例如,在安全事件期间,使用审核查询查找攻击者的入口点并跟踪其路径。

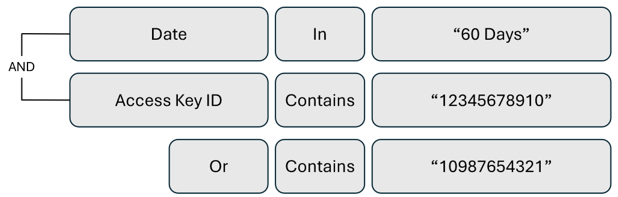

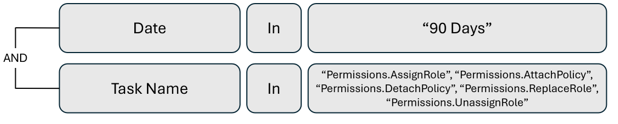

使用权限管理功能创建和保存其他人在组织中查看的自定义审核查询。 建议生成与组织定期评审信息相符的审核查询。 请使用以下帮助入门的关系图。

注意

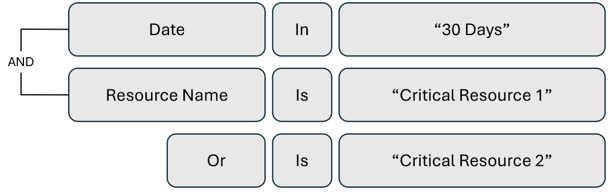

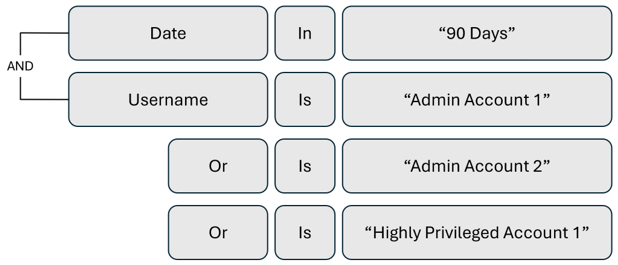

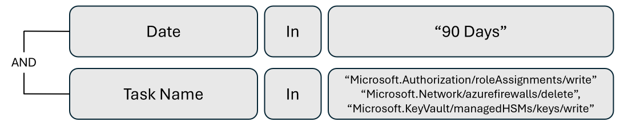

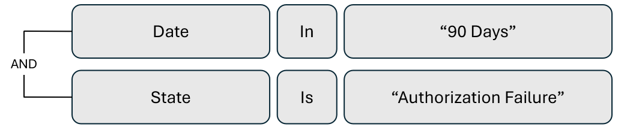

以下关系图是查询示例。 具体的结构由你的查询决定。 创建自定义审核查询时,选择授权系统类型,并选择要查询的授权系统和文件夹。

评审对关键资源的访问

评审管理员和特权帐户活动

评审高风险权限使用情况

评审授权失败情况

评审访问密钥使用情况

评审权限管理修正活动

注意

若要查询 Microsoft Entra 权限管理日志,请选择“平台”作为授权系统类型。

若要详细了解如何创建、查看、保存和使用自定义查询,请参阅:

为安全运营调查配置警报

可以配置警报来持续监视环境。 获取有关过度特权的帐户、异常权限使用情况、潜在威胁和威胁中断的通知。

确定为环境提供信息的警报和接收警报的人员。 此操作让你能够更好地了解你的环境,并支持采用更主动的方法来管理标识及其对资源的访问。

若要了解警报类型和使用方案,请参阅 Microsoft Entra 权限管理警报指南。

制定警报响应策略和 playbook

为配置的警报制定手动或自动响应策略和 playbook。

- 确定谁对警报采取行动,例如警报接收者

- 创建并提供明确的修正步骤

例如,查看以下响应策略和 playbook 来获取“非活动用户”警报。

示例手动响应策略

修正:触发“非活动用户”警报,警报接收者会向用户分配只读状态,并将 ck_exclude_from_reports 标记应用于该用户。

在手动响应中,使用 Microsoft Entra 权限管理修正工具,并明确“非活动用户”警报的接收者执行修正。 接收者使用权限管理功能向用户分配只读状态。 此操作会撤销用户的权限,并通过单击按钮为其分配只读状态。

接收者将 ck_exclude_from_reports 标记应用于用户。 此标记会从权限分析报表中移除该用户,因此不会将其称为非活动用户。

示例自动响应策略

修正:触发“非活动用户”警报时,Microsoft Power Automate 会删除该用户;该工具用于为云、桌面和业务流程创建流。

使用 Power Automate 自动响应“非活动用户”警报。 例如,创建一个流,该流在来自权限管理的电子邮件指示非活动之后删除非活动用户。